設定 FSx for ONTAP的權限

建議變更

建議變更

若要建立或管理 FSx for ONTAP檔案系統,您需要在NetApp Console中新增 AWS 憑證,方法是提供 IAM 角色的 ARN,該角色授予從NetApp Console建立 FSx for ONTAP系統所需的權限。

為什麼需要 AWS 憑證

需要 AWS 憑證才能從NetApp Console建立和管理 FSx for ONTAP系統。您可以建立新的 AWS 憑證或將 AWS 憑證新增至現有組織。憑證提供從NetApp Console管理 AWS 雲端環境中的資源和流程所需的權限。

憑證和權限透過NetApp Workload Factory進行管理。 Workload Factory 是一個生命週期管理平台,旨在幫助使用者使用Amazon FSx for NetApp ONTAP檔案系統優化工作負載。 NetApp Console使用與 Workload Factory 相同的一組 AWS 憑證和權限。

Workload Factory 介面為 FSx for ONTAP使用者提供了啟用儲存、VMware、資料庫和 GenAI 等工作負載功能以及選擇工作負載權限的選項。 Storage 是 Workload Factory 中的儲存管理功能,也是您建立和管理 FSx for ONTAP檔案系統所需啟用和新增憑證的唯一功能。

關於此任務

在 Workload Factory 中從儲存為 FSx for ONTAP新增憑證時,您需要決定要授予哪些權限原則。若要發現 AWS 資源(例如 FSx for ONTAP檔案系統),您需要檢視、規劃和分析權限。若要為ONTAP檔案系統部署 FSx,您需要 檔案系統建立和刪除 權限。無需權限即可對ONTAP上的 FSx 執行基本操作。"了解更多權限資訊"。

可以從「憑證」頁面上的「管理」選單中查看新的和現有的 AWS 憑證。

您可以使用兩種方法新增憑證:

-

手動:您在 Workload Factory 中新增憑證時在您的 AWS 帳戶中建立 IAM 原則和 IAM 角色。

-

自動:您捕獲有關權限的最少量信息,然後使用 CloudFormation 堆疊為您的憑證建立 IAM 策略和角色。

手動向帳戶新增憑證

您可以手動將 AWS 憑證新增至NetApp Console,以授予您的帳戶管理用於執行獨特工作負載的 AWS 資源所需的權限。您新增的每組憑證都將包含一個或多個基於您要使用的工作負載功能的 IAM 策略,以及指派給您帳戶的 IAM 角色。

建立憑證分為三個部分:

-

選擇您想要使用的服務和權限級別,然後從 AWS 管理主控台建立 IAM 原則。

-

從 AWS 管理主控台建立 IAM 角色。

-

從NetApp Console中的「工作負載」中,輸入名稱並新增憑證。

若要建立或管理 FSx for ONTAP工作環境,您需要透過提供 IAM 角色的 ARN 將 AWS 憑證新增至NetApp Console中的工作負載,該角色為工作負載提供建立 FSx for ONTAP工作環境所需的權限。

您需要擁有憑證才能登入您的 AWS 帳戶。

-

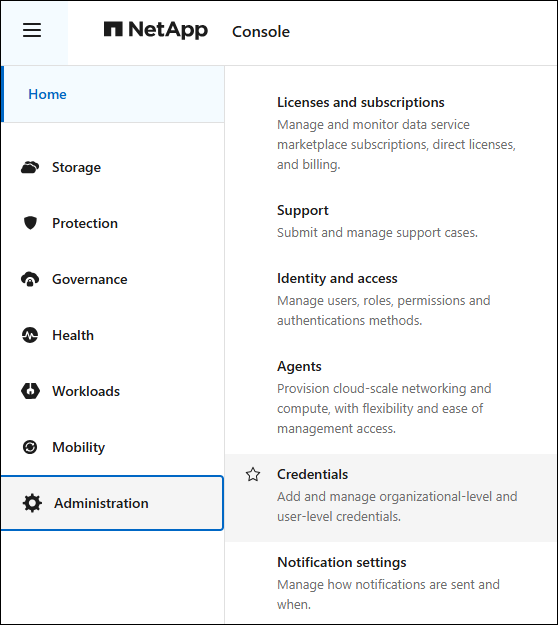

從NetApp Console選單中,選擇 管理,然後選擇 憑證。

-

從「組織憑證」頁面中,選擇「新增憑證」。

-

選擇 Amazon Web Services,然後選擇 FSx for ONTAP,再選擇 Next。

您現在位於NetApp Workloads 中的「新增憑證」頁面。

-

選擇*手動新增*,然後依照下列步驟填入_權限配置_下的三個部分。

步驟 1:選擇儲存功能並建立 IAM 策略

在本節中,您將選擇作為這些憑證的一部分進行管理的儲存功能,以及為儲存啟用的權限。您也可以選擇其他工作負載,例如資料庫、GenAI 或 VMware。做出選擇後,您需要從 Codebox 複製每個選定工作負載的政策權限,並將其新增至 AWS 帳戶內的 AWS 管理控制台以建立政策。

-

從「建立策略」部分,啟用您想要包含在這些憑證中的每個工作負載功能。啟用*儲存*來建立和管理檔案系統。

您可以稍後新增其他功能,因此只需選擇目前想要部署和管理的工作負載即可。

-

對於那些提供權限策略選擇的工作負載功能,請選擇使用這些憑證可取得的權限類型。"了解權限"。

-

選用:選擇*啟用自動權限檢查*以檢查您是否具有完成工作負載操作所需的 AWS 帳戶權限。啟用檢查將會新增 `iam:SimulatePrincipalPolicy permission`您的許可政策。此權限的目的僅是為了確認權限。您可以在新增憑證後刪除該權限,但我們建議保留它以防止為部分成功的操作建立資源並避免任何所需的手動資源清理。

-

在 Codebox 視窗中,複製第一個 IAM 策略的權限。

-

開啟另一個瀏覽器視窗並在 AWS 管理主控台中登入您的 AWS 帳戶。

-

開啟 IAM 服務,然後選擇 政策 > 建立政策。

-

選擇 JSON 作為檔案類型,貼上您在步驟 3 中複製的權限,然後選擇 下一步。

-

輸入策略名稱並選擇*建立策略*。

-

如果您在步驟 1 中選擇了多個工作負載功能,請重複這些步驟為每組工作負載權限建立原則。

步驟 2:建立使用策略的 IAM 角色

在本節中,您將設定 Workload Factory 將承擔的 IAM 角色,其中包含您剛剛建立的權限和政策。

-

在 AWS 管理主控台中,選擇「角色」>「建立角色」。

-

在 受信任實體類型 下,選擇 AWS 帳戶。

-

選擇 另一個 AWS 帳戶,然後從工作負載使用者介面複製並貼上 FSx for ONTAP工作負載管理的帳戶 ID。

-

選擇*所需的外部 ID*,然後從工作負載使用者介面複製並貼上外部 ID。

-

-

選擇“下一步”。

-

在權限策略部分,選擇您之前定義的所有策略並選擇*下一步*。

-

輸入角色名稱並選擇*建立角色*。

-

複製角色 ARN。

-

返回「工作負載新增憑證」頁面,展開「建立角色」部分,然後將 ARN 貼上到「角色 ARN」欄位中。

步驟 3:輸入名稱並新增憑證

最後一步是在工作負載中輸入憑證的名稱。

-

在「工作負載新增憑證」頁面中,展開「憑證名稱」。

-

輸入您想要用於這些憑證的名稱。

-

選擇“新增”來建立憑證。

憑證已建立並可在憑證頁面上查看。現在,您可以在建立 FSx for ONTAP工作環境時使用這些憑證。無論何時需要,您都可以重新命名憑證或將其從NetApp Console中刪除。

使用 CloudFormation 為帳戶新增憑證

您可以使用 AWS CloudFormation 堆疊將 AWS 憑證新增至工作負載,方法是選擇要使用的工作負載功能,然後在您的 AWS 帳戶中啟動 AWS CloudFormation 堆疊。 CloudFormation 將根據您選擇的工作負載功能建立 IAM 政策和 IAM 角色。

-

您需要擁有憑證才能登入您的 AWS 帳戶。

-

使用 CloudFormation 堆疊新增憑證時,您需要在 AWS 帳戶中擁有下列權限:

{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "cloudformation:CreateStack", "cloudformation:UpdateStack", "cloudformation:DeleteStack", "cloudformation:DescribeStacks", "cloudformation:DescribeStackEvents", "cloudformation:DescribeChangeSet", "cloudformation:ExecuteChangeSet", "cloudformation:ListStacks", "cloudformation:ListStackResources", "cloudformation:GetTemplate", "cloudformation:ValidateTemplate", "lambda:InvokeFunction", "iam:PassRole", "iam:CreateRole", "iam:UpdateAssumeRolePolicy", "iam:AttachRolePolicy", "iam:CreateServiceLinkedRole" ], "Resource": "*" } ] }

-

從NetApp Console選單中,選擇 管理,然後選擇 憑證。

-

選擇*新增憑證*。

-

選擇 Amazon Web Services,然後選擇 FSx for ONTAP,再選擇 Next。

您現在位於NetApp Workloads 中的「新增憑證」頁面。

-

選擇*透過 AWS CloudFormation 新增*。

-

在「建立政策」下,啟用您想要包含在這些憑證中的每個工作負載功能,並為每個工作負載選擇一個權限等級。

您可以稍後新增其他功能,因此只需選擇目前想要部署和管理的工作負載即可。

-

選用:選擇*啟用自動權限檢查*以檢查您是否具有完成工作負載操作所需的 AWS 帳戶權限。啟用檢查將會新增 `iam:SimulatePrincipalPolicy`許可您的許可政策。此權限的目的僅是為了確認權限。您可以在新增憑證後刪除該權限,但我們建議保留它以防止為部分成功的操作建立資源並避免任何所需的手動資源清理。

-

在 憑證名稱 下,輸入您想要用於這些憑證的名稱。

-

從 AWS CloudFormation 新增憑證:

-

選擇*新增*(或選擇*重新導向至 CloudFormation*),將顯示「重新導向至 CloudFormation」頁面。

-

如果您在 AWS 中使用單一登入 (SSO),請開啟單獨的瀏覽器標籤並登入 AWS 控制台,然後選擇 繼續。

您應該登入 FSx for ONTAP檔案系統所在的 AWS 帳戶。

-

從「重定向到 CloudFormation」頁面選擇「繼續」。

-

在快速建立堆疊頁面的功能下,選擇*我確認 AWS CloudFormation 可能會建立 IAM 資源*。

-

選擇*建立堆疊*。

-

從主選單返回*管理* > *憑證*頁面,以驗證新憑證是否正在進行中,或是否已新增。

-

憑證已建立並可在憑證頁面上查看。現在,您可以在建立 FSx for ONTAP工作環境時使用這些憑證。無論何時需要,您都可以重新命名憑證或將其從NetApp Console中刪除。