Vorbereiten der Bereitstellung im eingeschränkten Modus

Änderungen vorschlagen

Änderungen vorschlagen

Bereiten Sie Ihre Umgebung vor, bevor Sie die NetApp Console im eingeschränkten Modus bereitstellen. Sie müssen die Hostanforderungen überprüfen, das Netzwerk vorbereiten, Berechtigungen einrichten und vieles mehr.

Schritt 1: Verstehen, wie der eingeschränkte Modus funktioniert

Machen Sie sich vor dem Start mit der Funktionsweise der NetApp Console im eingeschränkten Modus vertraut.

Verwenden Sie die browserbasierte Schnittstelle, die lokal über den installierten NetApp Console Agenten verfügbar ist. Sie können nicht über die webbasierte Konsole, die über die SaaS-Schicht bereitgestellt wird, auf die NetApp Console zugreifen.

Darüber hinaus sind nicht alle Konsolenfunktionen und NetApp Datendienste verfügbar.

Schritt 2: Überprüfen der Installationsoptionen

Im eingeschränkten Modus können Sie den Konsolenagenten nur in der Cloud installieren. Folgende Installationsoptionen stehen zur Verfügung:

-

Aus dem AWS Marketplace

-

Aus dem Azure Marketplace

-

Manuelle Installation des Konsolen-Agenten auf Ihrem eigenen Linux-Host, der in AWS, Azure oder Google Cloud ausgeführt wird

Schritt 3: Hostanforderungen prüfen

Ein Host muss bestimmte Betriebssystem-, RAM- und Portanforderungen erfüllen, um den Konsolenagenten auszuführen.

Wenn Sie den Konsolenagenten vom AWS- oder Azure Marketplace bereitstellen, enthält das Image die erforderlichen Betriebssystem- und Softwarekomponenten. Sie müssen lediglich einen Instanztyp auswählen, der die CPU- und RAM-Anforderungen erfüllt.

- Dedizierter Host

-

Der Konsolenagent benötigt einen dedizierten Host. Jede Architektur wird unterstützt, sofern sie diese Größenanforderungen erfüllt:

-

CPU: 8 Kerne oder 8 vCPUs

-

Arbeitsspeicher: 32 GB

-

Festplattenspeicher: Für den Host werden 165 GB empfohlen, mit den folgenden Partitionsanforderungen:

-

/opt: 120 GiB Speicherplatz müssen verfügbar seinDer Agent verwendet

/optzur Installation des/opt/application/netappVerzeichnis und dessen Inhalt. -

/var: 40 GiB Speicherplatz müssen verfügbar seinDer Konsolenagent benötigt diesen Speicherplatz.

/varweil Podman oder Docker so konzipiert sind, dass die Container in diesem Verzeichnis erstellt werden. Konkret werden sie Container erstellen in der/var/lib/containers/storageVerzeichnis und/var/lib/dockerfür Docker. Externe Mounts oder Symlinks funktionieren für diesen Bereich nicht.

-

-

- AWS EC2-Instanztyp

-

Ein Instanztyp, der die CPU- und RAM-Anforderungen erfüllt. NetApp empfiehlt t3.2xlarge.

- Azure-VM-Größe

-

Ein Instanztyp, der die CPU- und RAM-Anforderungen erfüllt. NetApp empfiehlt Standard_D8s_v3.

- Google Cloud-Maschinentyp

-

Ein Instanztyp, der die CPU- und RAM-Anforderungen erfüllt. NetApp empfiehlt n2-standard-8.

Der Konsolenagent wird in Google Cloud auf einer VM-Instanz mit einem Betriebssystem unterstützt, das "Funktionen von Shielded VM"

- Hypervisor

-

Es ist ein Bare-Metal- oder gehosteter Hypervisor erforderlich, der für die Ausführung eines unterstützten Betriebssystems zertifiziert ist.

- Betriebssystem- und Containeranforderungen

-

Der Konsolenagent wird von den folgenden Betriebssystemen unterstützt, wenn die Konsole im Standardmodus oder eingeschränkten Modus verwendet wird. Vor der Installation des Agenten ist ein Container-Orchestrierungstool erforderlich.

| Betriebssystem | Unterstützte Betriebssystemversionen | Unterstützte Agent-Versionen | Erforderliches Container-Tool | SELinux |

|---|---|---|---|---|

Red Hat Enterprise Linux |

9,6

|

4.0.0 oder höher mit der Konsole im Standardmodus oder eingeschränkten Modus |

Podman Version 5.4.0 mit podman-compose 1.5.0. |

|

Unterstützt im Durchsetzungsmodus oder im Permissivmodus |

9,1 bis 9,4

|

3.9.50 oder höher mit der Konsole im Standardmodus oder eingeschränkten Modus |

Podman Version 4.9.4 mit podman-compose 1.5.0. |

|

Unterstützt im Durchsetzungsmodus oder im Permissivmodus |

8,6 bis 8,10

|

3.9.50 oder höher mit der Konsole im Standardmodus oder eingeschränkten Modus |

Podman Version 4.6.1 oder 4.9.4 mit podman-compose 1.0.6. |

|

Unterstützt im Durchsetzungsmodus oder im Permissivmodus |

Ubuntu |

24,04 LTS |

3.9.45 oder höher mit der NetApp Console im Standardmodus oder eingeschränkten Modus |

|

Docker Engine 23.06 bis 28.0.0. |

Nicht unterstützt |

22,04 LTS |

3.9.50 oder höher |

Schritt 4: Installieren Sie Podman oder Docker Engine

Um den Konsolenagenten manuell zu installieren, bereiten Sie den Host vor, indem Sie Podman oder Docker Engine installieren.

Abhängig von Ihrem Betriebssystem ist vor der Installation des Agenten entweder Podman oder Docker Engine erforderlich.

-

Podman wird für Red Hat Enterprise Linux 8 und 9 benötigt.

-

Für Ubuntu ist Docker Engine erforderlich.

Befolgen Sie diese Schritte, um Podman zu installieren und zu konfigurieren:

-

Aktivieren und starten Sie den Dienst podman.socket

-

Installieren Sie Python3

-

Installieren Sie das Podman-Compose-Paket Version 1.0.6

-

Fügen Sie podman-compose zur Umgebungsvariablen PATH hinzu

-

Wenn Sie Red Hat Enterprise Linux verwenden, überprüfen Sie, ob Ihre Podman-Version Netavark Aardvark DNS anstelle von CNI verwendet

|

Passen Sie den Aardvark-DNS-Port (Standard: 53) nach der Installation des Agenten an, um DNS-Portkonflikte zu vermeiden. Befolgen Sie die Anweisungen zum Konfigurieren des Ports. |

-

Entfernen Sie das Podman-Docker-Paket, falls es auf dem Host installiert ist.

dnf remove podman-docker rm /var/run/docker.sock -

Installieren Sie Podman.

Sie können Podman aus den offiziellen Red Hat Enterprise Linux-Repositories beziehen.

-

Für Red Hat Enterprise Linux 9,6:

sudo dnf install podman-5:<version>Dabei ist <Version> die unterstützte Version von Podman, die Sie installieren. Sehen Sie sich die unterstützten Podman-Versionen an .

-

Für Red Hat Enterprise Linux 9.1 bis 9.4:

sudo dnf install podman-4:<version>Dabei ist <Version> die unterstützte Version von Podman, die Sie installieren. Sehen Sie sich die unterstützten Podman-Versionen an .

-

Für Red Hat Enterprise Linux 8:

sudo dnf install podman-4:<version>Dabei ist <Version> die unterstützte Version von Podman, die Sie installieren. Sehen Sie sich die unterstützten Podman-Versionen an .

-

-

Aktivieren und starten Sie den Dienst podman.socket.

sudo systemctl enable --now podman.socket -

Installieren Sie python3.

sudo dnf install python3 -

Installieren Sie das EPEL-Repository-Paket, falls es auf Ihrem System noch nicht verfügbar ist.

Dieser Schritt ist erforderlich, da podman-compose im Repository „Extra Packages for Enterprise Linux“ (EPEL) verfügbar ist.

-

Bei Verwendung von Red Hat Enterprise 9:

-

Installieren Sie das EPEL-Repository-Paket.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpm+

-

Installieren Sie das Podman-Compose-Paket 1.5.0.

sudo dnf install podman-compose-1.5.0

-

-

Bei Verwendung von Red Hat Enterprise Linux 8:

-

Installieren Sie das EPEL-Repository-Paket.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm -

Installieren Sie das Podman-Compose-Paket 1.0.6.

sudo dnf install podman-compose-1.0.6Verwenden des dnf installDer Befehl erfüllt die Anforderung zum Hinzufügen von „podman-compose“ zur Umgebungsvariablen PATH. Der Installationsbefehl fügt podman-compose zu /usr/bin hinzu, das bereits imsecure_pathOption auf dem Host. -

Wenn Sie Red Hat Enterprise Linux 8 verwenden, überprüfen Sie, ob Ihre Podman-Version NetAvark mit Aardvark DNS anstelle von CNI verwendet.

-

Überprüfen Sie, ob Ihr Netzwerk-Backend auf CNI eingestellt ist, indem Sie den folgenden Befehl ausführen:

podman info | grep networkBackend -

Wenn das Netzwerk-Backend auf

CNI, müssen Sie es ändern innetavark. -

Installieren

netavarkUndaardvark-dnsmit dem folgenden Befehl:dnf install aardvark-dns netavark -

Öffnen Sie die

/etc/containers/containers.confDatei und ändern Sie die Option network_backend, um „netavark“ anstelle von „cni“ zu verwenden.Wenn

/etc/containers/containers.confnicht vorhanden ist, nehmen Sie die Konfigurationsänderungen vor, um/usr/share/containers/containers.conf. -

Starten Sie Podman neu.

systemctl restart podman -

Bestätigen Sie mit dem folgenden Befehl, dass networkBackend jetzt in „netavark“ geändert wurde:

podman info | grep networkBackend

-

-

Befolgen Sie die Dokumentation von Docker, um Docker Engine zu installieren.

-

"Installationsanweisungen von Docker anzeigen"

Befolgen Sie die Schritte, um eine unterstützte Docker Engine-Version zu installieren. Installieren Sie nicht die neueste Version, da diese von der Konsole nicht unterstützt wird.

-

Stellen Sie sicher, dass Docker aktiviert und ausgeführt wird.

sudo systemctl enable docker && sudo systemctl start docker

Schritt 5: Netzwerkzugriff vorbereiten

Richten Sie den Netzwerkzugriff ein, damit der Konsolenagent Ressourcen in Ihrer öffentlichen Cloud verwalten kann. Zusätzlich zum Vorhandensein eines virtuellen Netzwerks und Subnetzes für den Konsolenagenten müssen Sie sicherstellen, dass die folgenden Anforderungen erfüllt sind.

- Verbindungen zu Zielnetzwerken

-

Stellen Sie sicher, dass der Konsolenagent über eine Netzwerkverbindung zu den Speicherorten verfügt. Beispielsweise das VPC oder VNet, in dem Sie Cloud Volumes ONTAP bereitstellen möchten, oder das Rechenzentrum, in dem sich Ihre lokalen ONTAP Cluster befinden.

- Vorbereiten des Netzwerks für den Benutzerzugriff auf die NetApp Console

-

Im eingeschränkten Modus greifen Benutzer über die Konsolen-Agent-VM auf die Konsole zu. Der Konsolenagent kontaktiert einige Endpunkte, um Datenverwaltungsaufgaben abzuschließen. Diese Endpunkte werden vom Computer eines Benutzers aus kontaktiert, wenn bestimmte Aktionen von der Konsole aus ausgeführt werden.

|

Konsolenagenten vor Version 4.0.0 benötigen zusätzliche Endpunkte. Wenn Sie auf 4.0.0 oder höher aktualisiert haben, können Sie die alten Endpunkte aus Ihrer Zulassungsliste entfernen."Erfahren Sie mehr über den erforderlichen Netzwerkzugriff für Versionen vor 4.0.0." |

+

| Endpunkte | Zweck |

|---|---|

https://api.bluexp.netapp.com https://netapp-cloud-account.auth0.com https://netapp-cloud-account.us.auth0.com https://console.netapp.com https://components.console.bluexp.netapp.com https://cdn.auth0.com |

Um Funktionen und Dienste innerhalb der NetApp Console bereitzustellen. |

https://cdn.auth0.com https://services.cloud.netapp.com |

Ihr Webbrowser stellt über die NetApp Console eine Verbindung zu diesen Endpunkten her, um eine zentrale Benutzerauthentifizierung durchzuführen. |

- Ausgehender Internetzugang für den täglichen Betrieb

-

Der Netzwerkstandort des Konsolenagenten muss über ausgehenden Internetzugang verfügen. Es muss in der Lage sein, die SaaS-Dienste der NetApp Console sowie Endpunkte innerhalb Ihrer jeweiligen öffentlichen Cloud-Umgebung zu erreichen.

Endpunkte Zweck AWS-Umgebungen

AWS-Dienste (amazonaws.com):

-

CloudFormation

-

Elastische Compute Cloud (EC2)

-

Identitäts- und Zugriffsverwaltung (IAM)

-

Schlüsselverwaltungsdienst (KMS)

-

Sicherheitstokendienst (STS)

-

Einfacher Speicherdienst (S3)

Zur Verwaltung von AWS-Ressourcen. Der Endpunkt hängt von Ihrer AWS-Region ab. "Weitere Einzelheiten finden Sie in der AWS-Dokumentation."

Amazon FsX für NetApp ONTAP:

-

api.workloads.netapp.com

Die webbasierte Konsole kontaktiert diesen Endpunkt, um mit den Workload Factory APIs zu interagieren und so FSx for ONTAP basierte Workloads zu verwalten und zu betreiben.

Azure-Umgebungen

https://management.azure.com https://login.microsoftonline.com https://blob.core.windows.net https://core.windows.net

Zum Verwalten von Ressourcen in öffentlichen Azure-Regionen.

https://management.usgovcloudapi.net https://login.microsoftonline.us https://blob.core.usgovcloudapi.net https://core.usgovcloudapi.net

Zum Verwalten von Ressourcen in Azure Government-Regionen.

https://management.chinacloudapi.cn https://login.chinacloudapi.cn https://blob.core.chinacloudapi.cn https://core.chinacloudapi.cn

Zum Verwalten von Ressourcen in Azure China-Regionen.

Google Cloud-Umgebungen

https://www.googleapis.com/compute/v1/ https://compute.googleapis.com/compute/v1 https://cloudresourcemanager.googleapis.com/v1/projects https://www.googleapis.com/compute/beta https://storage.googleapis.com/storage/v1 https://www.googleapis.com/storage/v1 https://iam.googleapis.com/v1 https://cloudkms.googleapis.com/v1 https://config.googleapis.com/v1/projects

Zum Verwalten von Ressourcen in Google Cloud.

-

NetApp Console -Endpunkte*

https://mysupport.netapp.com

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden.

https://signin.b2c.netapp.com

So aktualisieren Sie die Anmeldeinformationen der NetApp Support Site (NSS) oder fügen der NetApp Console neue NSS-Anmeldeinformationen hinzu.

https://support.netapp.com

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden sowie um Software-Updates für Cloud Volumes ONTAP zu erhalten.

https://api.bluexp.netapp.com https://netapp-cloud-account.auth0.com https://netapp-cloud-account.us.auth0.com https://console.netapp.com https://components.console.bluexp.netapp.com https://cdn.auth0.com

Um Funktionen und Dienste innerhalb der NetApp Console bereitzustellen.

https://bluexpinfraprod.eastus2.data.azurecr.io https://bluexpinfraprod.azurecr.io

Um Bilder für Upgrades des Konsolenagenten zu erhalten.

-

Wenn Sie einen neuen Agenten bereitstellen, testet die Validierungsprüfung die Konnektivität zu aktuellen Endpunkten. Wenn Sie"vorherige Endpunkte" , schlägt die Validierungsprüfung fehl. Um diesen Fehler zu vermeiden, überspringen Sie die Validierungsprüfung.

Obwohl die vorherigen Endpunkte weiterhin unterstützt werden, empfiehlt NetApp , Ihre Firewall-Regeln so schnell wie möglich auf die aktuellen Endpunkte zu aktualisieren. "Erfahren Sie, wie Sie Ihre Endpunktliste aktualisieren" .

-

Wenn Sie auf die aktuellen Endpunkte in Ihrer Firewall aktualisieren, funktionieren Ihre vorhandenen Agenten weiterhin.

-

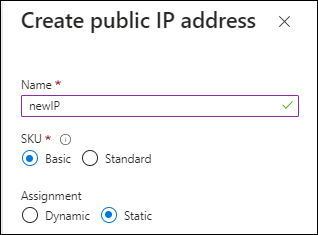

- Öffentliche IP-Adresse in Azure

-

Wenn Sie eine öffentliche IP-Adresse mit der Konsolen-Agent-VM in Azure verwenden möchten, muss die IP-Adresse eine Basic-SKU verwenden, um sicherzustellen, dass die Konsole diese öffentliche IP-Adresse verwendet.

Wenn Sie stattdessen eine Standard-SKU-IP-Adresse verwenden, verwendet die Konsole die private IP-Adresse des Konsolenagenten anstelle der öffentlichen IP. Wenn der Computer, den Sie für den Zugriff auf die Konsole verwenden, keinen Zugriff auf diese private IP-Adresse hat, schlagen Aktionen von der Konsole fehl.

- Proxyserver

-

NetApp unterstützt sowohl explizite als auch transparente Proxy-Konfigurationen. Wenn Sie einen transparenten Proxy verwenden, müssen Sie nur das Zertifikat für den Proxyserver angeben. Wenn Sie einen expliziten Proxy verwenden, benötigen Sie auch die IP-Adresse und die Anmeldeinformationen.

-

IP-Adresse

-

Anmeldeinformationen

-

HTTPS-Zertifikat

-

- Häfen

-

Es gibt keinen eingehenden Datenverkehr zum Konsolenagenten, es sei denn, Sie initiieren ihn oder er wird als Proxy zum Senden von AutoSupport Nachrichten von Cloud Volumes ONTAP an den NetApp Support verwendet.

-

HTTP (80) und HTTPS (443) ermöglichen den Zugriff auf die lokale Benutzeroberfläche, die Sie in seltenen Fällen verwenden werden.

-

SSH (22) wird nur benötigt, wenn Sie zur Fehlerbehebung eine Verbindung zum Host herstellen müssen.

-

Eingehende Verbindungen über Port 3128 sind erforderlich, wenn Sie Cloud Volumes ONTAP -Systeme in einem Subnetz bereitstellen, in dem keine ausgehende Internetverbindung verfügbar ist.

Wenn Cloud Volumes ONTAP -Systeme keine ausgehende Internetverbindung zum Senden von AutoSupport Nachrichten haben, konfiguriert die Konsole diese Systeme automatisch für die Verwendung eines Proxyservers, der im Konsolenagenten enthalten ist. Die einzige Voraussetzung besteht darin, sicherzustellen, dass die Sicherheitsgruppe des Konsolenagenten eingehende Verbindungen über Port 3128 zulässt. Sie müssen diesen Port öffnen, nachdem Sie den Konsolenagenten bereitgestellt haben.

-

- Aktivieren von NTP

-

Wenn Sie NetApp Data Classification zum Scannen Ihrer Unternehmensdatenquellen verwenden möchten, sollten Sie sowohl auf dem Konsolenagenten als auch auf dem NetApp Data Classification -System einen Network Time Protocol (NTP)-Dienst aktivieren, damit die Zeit zwischen den Systemen synchronisiert wird. "Erfahren Sie mehr über die NetApp Datenklassifizierung"

Wenn Sie vorhaben, einen Konsolen-Agenten aus dem Marktplatz Ihres Cloud-Anbieters zu erstellen, implementieren Sie diese Netzwerkanforderung, nachdem Sie den Konsolen-Agenten erstellt haben.

Schritt 6: Cloud-Berechtigungen vorbereiten

Der Konsolenagent benötigt Berechtigungen von Ihrem Cloud-Anbieter, um Cloud Volumes ONTAP in einem virtuellen Netzwerk bereitzustellen und NetApp -Datendienste zu verwenden. Sie müssen Berechtigungen bei Ihrem Cloud-Anbieter einrichten und diese Berechtigungen dann dem Konsolenagenten zuordnen.

Um die erforderlichen Schritte anzuzeigen, wählen Sie die Authentifizierungsoption aus, die für Ihren Cloud-Anbieter verwendet werden soll.

Verwenden Sie eine IAM-Rolle, um dem Konsolenagenten Berechtigungen zu erteilen.

Wenn Sie den Konsolenagenten vom AWS Marketplace aus erstellen, werden Sie beim Starten der EC2-Instance aufgefordert, diese IAM-Rolle auszuwählen.

Wenn Sie den Konsolenagenten manuell auf Ihrem eigenen Linux-Host installieren, fügen Sie die Rolle der EC2-Instance hinzu.

-

Melden Sie sich bei der AWS-Konsole an und navigieren Sie zum IAM-Dienst.

-

Erstellen Sie eine Richtlinie:

-

Wählen Sie Richtlinien > Richtlinie erstellen.

-

Wählen Sie JSON und kopieren und fügen Sie den Inhalt des"IAM-Richtlinie für den Konsolenagenten" .

-

Führen Sie die restlichen Schritte aus, um die Richtlinie zu erstellen.

-

-

Erstellen Sie eine IAM-Rolle:

-

Wählen Sie Rollen > Rolle erstellen.

-

Wählen Sie AWS-Dienst > EC2.

-

Fügen Sie Berechtigungen hinzu, indem Sie die gerade erstellte Richtlinie anhängen.

-

Führen Sie die restlichen Schritte aus, um die Rolle zu erstellen.

-

Sie verfügen jetzt über eine IAM-Rolle für die EC2-Instanz des Konsolenagenten.

Richten Sie Berechtigungen und einen Zugriffsschlüssel für einen IAM-Benutzer ein. Sie müssen der Konsole den AWS-Zugriffsschlüssel bereitstellen, nachdem Sie den Konsolenagenten installiert und die Konsole eingerichtet haben.

-

Melden Sie sich bei der AWS-Konsole an und navigieren Sie zum IAM-Dienst.

-

Erstellen Sie eine Richtlinie:

-

Wählen Sie Richtlinien > Richtlinie erstellen.

-

Wählen Sie JSON und kopieren und fügen Sie den Inhalt des"IAM-Richtlinie für den Konsolenagenten" .

-

Führen Sie die restlichen Schritte aus, um die Richtlinie zu erstellen.

Abhängig von den NetApp -Datendiensten, die Sie verwenden möchten, müssen Sie möglicherweise eine zweite Richtlinie erstellen.

Für Standardregionen sind die Berechtigungen auf zwei Richtlinien verteilt. Aufgrund einer maximalen Zeichengrößenbeschränkung für verwaltete Richtlinien in AWS sind zwei Richtlinien erforderlich. "Weitere Informationen zu IAM-Richtlinien für den Konsolenagenten" .

-

-

Hängen Sie die Richtlinien an einen IAM-Benutzer an.

-

Stellen Sie sicher, dass der Benutzer über einen Zugriffsschlüssel verfügt, den Sie der NetApp Console hinzufügen können, nachdem Sie den Konsolen-Agenten installiert haben.

Erstellen Sie eine benutzerdefinierte Azure-Rolle mit den erforderlichen Berechtigungen. Sie weisen diese Rolle der Konsolen-Agent-VM zu.

Beachten Sie, dass Sie eine benutzerdefinierte Azure-Rolle mithilfe des Azure-Portals, Azure PowerShell, Azure CLI oder REST-API erstellen können. Die folgenden Schritte zeigen, wie Sie die Rolle mithilfe der Azure CLI erstellen. Wenn Sie eine andere Methode bevorzugen, lesen Sie bitte "Azure-Dokumentation"

-

Wenn Sie die Software manuell auf Ihrem eigenen Host installieren möchten, aktivieren Sie eine systemseitig zugewiesene verwaltete Identität auf der VM, damit Sie die erforderlichen Azure-Berechtigungen über eine benutzerdefinierte Rolle bereitstellen können.

-

Kopieren Sie den Inhalt der"benutzerdefinierte Rollenberechtigungen für den Connector" und speichern Sie sie in einer JSON-Datei.

-

Ändern Sie die JSON-Datei, indem Sie dem zuweisbaren Bereich Azure-Abonnement-IDs hinzufügen.

Sie sollten die ID für jedes Azure-Abonnement hinzufügen, das Sie mit der NetApp Console verwenden möchten.

Beispiel

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

Verwenden Sie die JSON-Datei, um eine benutzerdefinierte Rolle in Azure zu erstellen.

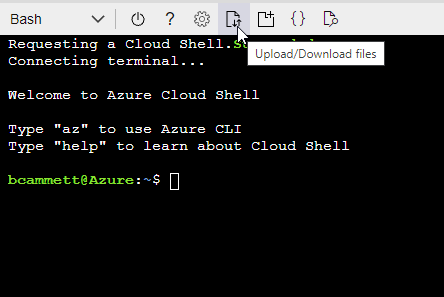

Die folgenden Schritte beschreiben, wie Sie die Rolle mithilfe von Bash in Azure Cloud Shell erstellen.

-

Start "Azure Cloud Shell" und wählen Sie die Bash-Umgebung.

-

Laden Sie die JSON-Datei hoch.

-

Verwenden Sie die Azure CLI, um die benutzerdefinierte Rolle zu erstellen:

az role definition create --role-definition agent_Policy.json

-

Erstellen und richten Sie einen Dienstprinzipal in Microsoft Entra ID ein und rufen Sie die Azure-Anmeldeinformationen ab, die die Konsole benötigt. Sie müssen der Konsole diese Anmeldeinformationen bereitstellen, nachdem Sie den Konsolenagenten installiert haben.

-

Stellen Sie sicher, dass Sie in Azure über die Berechtigung verfügen, eine Active Directory-Anwendung zu erstellen und die Anwendung einer Rolle zuzuweisen.

Weitere Einzelheiten finden Sie unter "Microsoft Azure-Dokumentation: Erforderliche Berechtigungen"

-

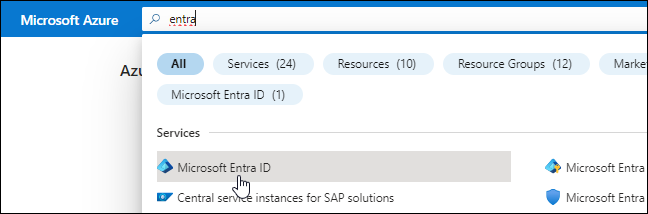

Öffnen Sie im Azure-Portal den Dienst Microsoft Entra ID.

-

Wählen Sie im Menü App-Registrierungen aus.

-

Wählen Sie Neuregistrierung.

-

Geben Sie Details zur Anwendung an:

-

Name: Geben Sie einen Namen für die Anwendung ein.

-

Kontotyp: Wählen Sie einen Kontotyp aus (alle funktionieren mit der NetApp Console).

-

Umleitungs-URI: Sie können dieses Feld leer lassen.

-

-

Wählen Sie Registrieren.

Sie haben die AD-Anwendung und den Dienstprinzipal erstellt.

-

Erstellen Sie eine benutzerdefinierte Rolle:

Beachten Sie, dass Sie eine benutzerdefinierte Azure-Rolle mithilfe des Azure-Portals, Azure PowerShell, Azure CLI oder REST-API erstellen können. Die folgenden Schritte zeigen, wie Sie die Rolle mithilfe der Azure CLI erstellen. Wenn Sie eine andere Methode bevorzugen, lesen Sie bitte "Azure-Dokumentation"

-

Kopieren Sie den Inhalt der"benutzerdefinierte Rollenberechtigungen für den Konsolenagenten" und speichern Sie sie in einer JSON-Datei.

-

Ändern Sie die JSON-Datei, indem Sie dem zuweisbaren Bereich Azure-Abonnement-IDs hinzufügen.

Sie sollten die ID für jedes Azure-Abonnement hinzufügen, aus dem Benutzer Cloud Volumes ONTAP -Systeme erstellen.

Beispiel

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

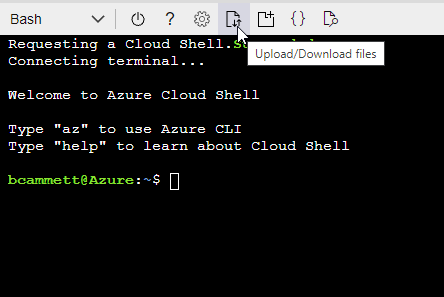

Verwenden Sie die JSON-Datei, um eine benutzerdefinierte Rolle in Azure zu erstellen.

Die folgenden Schritte beschreiben, wie Sie die Rolle mithilfe von Bash in Azure Cloud Shell erstellen.

-

Start "Azure Cloud Shell" und wählen Sie die Bash-Umgebung.

-

Laden Sie die JSON-Datei hoch.

-

Verwenden Sie die Azure CLI, um die benutzerdefinierte Rolle zu erstellen:

az role definition create --role-definition agent_Policy.jsonSie sollten jetzt über eine benutzerdefinierte Rolle namens „Konsolenoperator“ verfügen, die Sie der virtuellen Maschine des Konsolenagenten zuweisen können.

-

-

-

Weisen Sie die Anwendung der Rolle zu:

-

Öffnen Sie im Azure-Portal den Dienst Abonnements.

-

Wählen Sie das Abonnement aus.

-

Wählen Sie Zugriffskontrolle (IAM) > Hinzufügen > Rollenzuweisung hinzufügen.

-

Wählen Sie auf der Registerkarte Rolle die Rolle Konsolenbediener aus und klicken Sie auf Weiter.

-

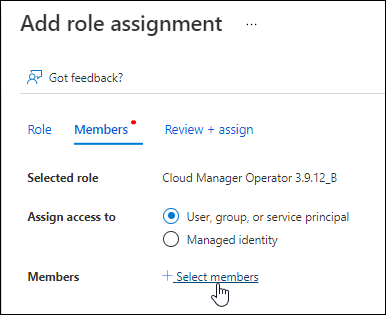

Führen Sie auf der Registerkarte Mitglieder die folgenden Schritte aus:

-

Behalten Sie die Auswahl von Benutzer, Gruppe oder Dienstprinzipal bei.

-

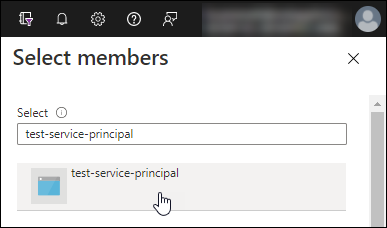

Wählen Sie Mitglieder auswählen.

-

Suchen Sie nach dem Namen der Anwendung.

Hier ist ein Beispiel:

-

Wählen Sie die Anwendung aus und wählen Sie Auswählen.

-

Wählen Sie Weiter.

-

-

Wählen Sie Überprüfen + zuweisen.

Der Dienstprinzipal verfügt jetzt über die erforderlichen Azure-Berechtigungen zum Bereitstellen des Konsolen-Agenten.

Wenn Sie Cloud Volumes ONTAP aus mehreren Azure-Abonnements bereitstellen möchten, müssen Sie den Dienstprinzipal an jedes dieser Abonnements binden. In der NetApp Console können Sie das Abonnement auswählen, das Sie beim Bereitstellen von Cloud Volumes ONTAP verwenden möchten.

-

-

Wählen Sie im Dienst Microsoft Entra ID App-Registrierungen und wählen Sie die Anwendung aus.

-

Wählen Sie API-Berechtigungen > Berechtigung hinzufügen.

-

Wählen Sie unter Microsoft-APIs Azure Service Management aus.

-

Wählen Sie Auf Azure Service Management als Organisationsbenutzer zugreifen und dann Berechtigungen hinzufügen.

-

Wählen Sie im Dienst Microsoft Entra ID App-Registrierungen und wählen Sie die Anwendung aus.

-

Kopieren Sie die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandant-ID).

Wenn Sie das Azure-Konto zur Konsole hinzufügen, müssen Sie die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant) für die Anwendung angeben. Die Konsole verwendet die IDs zur programmgesteuerten Anmeldung.

-

Öffnen Sie den Dienst Microsoft Entra ID.

-

Wählen Sie App-Registrierungen und wählen Sie Ihre Anwendung aus.

-

Wählen Sie Zertifikate und Geheimnisse > Neues Clientgeheimnis.

-

Geben Sie eine Beschreibung des Geheimnisses und eine Dauer an.

-

Wählen Sie Hinzufügen.

-

Kopieren Sie den Wert des Client-Geheimnisses.

Ihr Dienstprinzipal ist jetzt eingerichtet und Sie sollten die Anwendungs-ID (Client-ID), die Verzeichnis-ID (Mandant-ID) und den Wert des Client-Geheimnisses kopiert haben. Sie müssen diese Informationen in der Konsole eingeben, wenn Sie ein Azure-Konto hinzufügen.

Erstellen Sie eine Rolle und wenden Sie sie auf ein Dienstkonto an, das Sie für die VM-Instanz des Konsolenagenten verwenden.

-

Erstellen Sie eine benutzerdefinierte Rolle in Google Cloud:

-

Erstellen Sie eine YAML-Datei, die die in der"Konsolen-Agent-Richtlinie für Google Cloud" .

-

Aktivieren Sie Cloud Shell in Google Cloud.

-

Laden Sie die YAML-Datei hoch, die die erforderlichen Berechtigungen für den Konsolenagenten enthält.

-

Erstellen Sie eine benutzerdefinierte Rolle mithilfe der

gcloud iam roles createBefehl.Das folgende Beispiel erstellt eine Rolle mit dem Namen „Agent“ auf Projektebene:

gcloud iam roles create agent --project=myproject --file=agent.yaml -

-

Erstellen Sie ein Dienstkonto in Google Cloud:

-

Wählen Sie im IAM- und Admin-Dienst Dienstkonten > Dienstkonto erstellen.

-

Geben Sie die Details des Dienstkontos ein und wählen Sie Erstellen und fortfahren.

-

Wählen Sie die Rolle aus, die Sie gerade erstellt haben.

-

Führen Sie die restlichen Schritte aus, um die Rolle zu erstellen.

-

Schritt 7: Google Cloud APIs aktivieren

Für die Bereitstellung von Cloud Volumes ONTAP in Google Cloud sind mehrere APIs erforderlich.

-

"Aktivieren Sie die folgenden Google Cloud APIs in Ihrem Projekt"

-

Cloud Infrastructure Manager API

-

Cloud Deployment Manager V2 API

-

Cloud Logging API

-

Cloud Resource Manager-API

-

Compute Engine-API

-

API für Identitäts- und Zugriffsverwaltung (IAM)

-

Cloud Key Management Service (KMS)-API

(Nur erforderlich, wenn Sie NetApp Backup and Recovery mit vom Kunden verwalteten Verschlüsselungsschlüsseln (CMEK) verwenden möchten)

-