Workload-Sicherheitsagenten bereitstellen

Änderungen vorschlagen

Änderungen vorschlagen

Workload Security-Agenten sind unerlässlich, um die Benutzeraktivitäten zu überwachen und potenzielle Sicherheitsbedrohungen in Ihrer Speicherinfrastruktur zu erkennen. Dieser Leitfaden enthält eine schrittweise Installationsanleitung, Best Practices für die Agentenverwaltung (einschließlich Pause-/Fortsetzungs- und Anheft-/Entfernungsfunktionen) sowie Konfigurationsanforderungen nach der Bereitstellung. Bevor Sie beginnen, stellen Sie sicher, dass Ihr Agentenserver die folgenden Anforderungen erfüllt: "Systemanforderungen"Die

Bevor Sie beginnen

-

Für die Installation, das Ausführen von Skripts und die Deinstallation ist das Sudo-Privileg erforderlich.

-

Während der Installation des Agenten werden auf dem Computer ein lokaler Benutzer cssys und eine lokale Gruppe cssys erstellt. Wenn die Berechtigungseinstellungen die Erstellung eines lokalen Benutzers nicht zulassen und stattdessen Active Directory erfordern, muss auf dem Active Directory-Server ein Benutzer mit dem Benutzernamen cssys erstellt werden.

-

Sie können mehr über die Sicherheit von Data Infrastructure Insights lesen"hier," .

Bewährte Verfahren

Beachten Sie Folgendes, bevor Sie Ihren Workload Security-Agenten konfigurieren.

Pause und Fortsetzung |

Pause: Entfernt fpolicies aus ONTAP. Wird typischerweise verwendet, wenn Kunden umfangreiche Wartungsarbeiten durchführen, die viel Zeit in Anspruch nehmen können, wie z. B. Neustarts von Agenten-VMs oder den Austausch von Speichermedien. Zusammenfassung: Fügt fpolicies wieder zu ONTAP hinzu. |

Anheften und Lösen |

Unpin ruft sofort die neueste Version ab (sofern verfügbar) und aktualisiert Agent und Collector. Während dieses Upgrades werden die fpolicies-Verbindungen getrennt und wiederhergestellt. Diese Funktion ist für Kunden gedacht, die den Zeitpunkt automatischer Aktualisierungen selbst bestimmen möchten. Siehe unten fürAnleitung zum Einstecken/Entfernen der Stifte Die |

Empfohlene Vorgehensweise |

Bei großen Konfigurationen empfiehlt es sich, Pin und Unpin anstelle von pausierenden Kollektoren zu verwenden. Beim Anheften und Aufheben der Fixierung ist kein Pausieren und Fortsetzen erforderlich. Kunden können ihre Agenten und Sammler beibehalten und haben nach Erhalt einer E-Mail-Benachrichtigung über eine neue Version 30 Tage Zeit, die Agenten einzeln zu aktualisieren. Dieser Ansatz minimiert die Latenzauswirkungen auf fpolicies und ermöglicht eine bessere Kontrolle über den Upgrade-Prozess. |

Schritte zum Installieren des Agenten

-

Melden Sie sich als Administrator oder Kontobesitzer bei Ihrer Workload Security-Umgebung an.

-

Wählen Sie Sammler > Agenten > +Agent

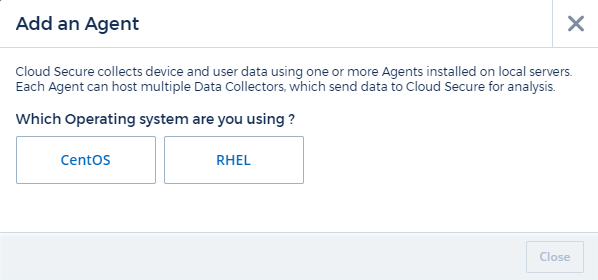

Das System zeigt die Seite „Agent hinzufügen“ an:

-

Stellen Sie sicher, dass der Agent-Server die Mindestsystemanforderungen erfüllt.

-

Um zu überprüfen, ob auf dem Agent-Server eine unterstützte Linux-Version ausgeführt wird, klicken Sie auf Unterstützte Versionen (i).

-

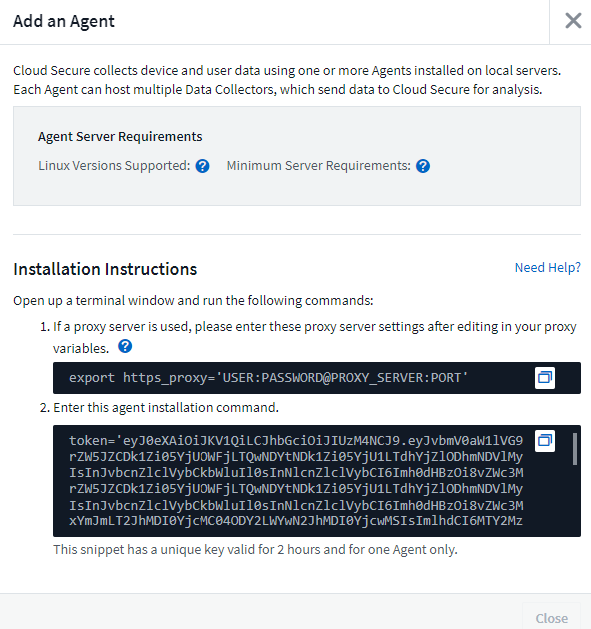

Wenn Ihr Netzwerk einen Proxyserver verwendet, legen Sie die Proxyserverdetails fest, indem Sie den Anweisungen im Abschnitt „Proxy“ folgen.

-

Klicken Sie auf das Symbol „In die Zwischenablage kopieren“, um den Installationsbefehl zu kopieren.

-

Führen Sie den Installationsbefehl in einem Terminalfenster aus.

-

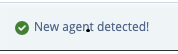

Wenn die Installation erfolgreich abgeschlossen ist, zeigt das System die folgende Meldung an:

-

Sie müssen eine"Benutzerverzeichnis-Sammler" .

-

Sie müssen einen oder mehrere Datensammler konfigurieren.

Netzwerkkonfiguration

Führen Sie die folgenden Befehle auf dem lokalen System aus, um Ports zu öffnen, die von Workload Security verwendet werden. Wenn Sicherheitsbedenken hinsichtlich des Portbereichs bestehen, können Sie einen kleineren Portbereich verwenden, beispielsweise 35000:35100. Jede SVM verwendet zwei Ports.

-

sudo firewall-cmd --permanent --zone=public --add-port=35000-55000/tcp -

sudo firewall-cmd --reload

Befolgen Sie die nächsten Schritte entsprechend Ihrer Plattform:

CentOS 7.x / RHEL 7.x:

-

sudo iptables-save | grep 35000

Beispielausgabe:

-A IN_public_allow -p tcp -m tcp --dport 35000:55000 -m conntrack -ctstate NEW,UNTRACKED -j ACCEPT *CentOS 8.x / RHEL 8.x*:

-

sudo firewall-cmd --zone=public --list-ports | grep 35000(für CentOS 8)

Beispielausgabe:

35000-55000/tcp

Einen Agenten auf der aktuellen Version „fixieren“

Standardmäßig aktualisiert Data Infrastructure Insights Workload Security Agents automatisch. Einige Kunden möchten die automatische Aktualisierung möglicherweise anhalten, wodurch ein Agent auf seiner aktuellen Version verbleibt, bis eines der folgenden Ereignisse eintritt:

-

Der Kunde nimmt die automatischen Agent-Updates wieder auf.

-

30 Tage sind vergangen. Beachten Sie, dass die 30 Tage am Tag der letzten Agentenaktualisierung beginnen und nicht an dem Tag, an dem der Agent angehalten wird.

In jedem dieser Fälle wird der Agent bei der nächsten Aktualisierung der Workload-Sicherheit aktualisiert.

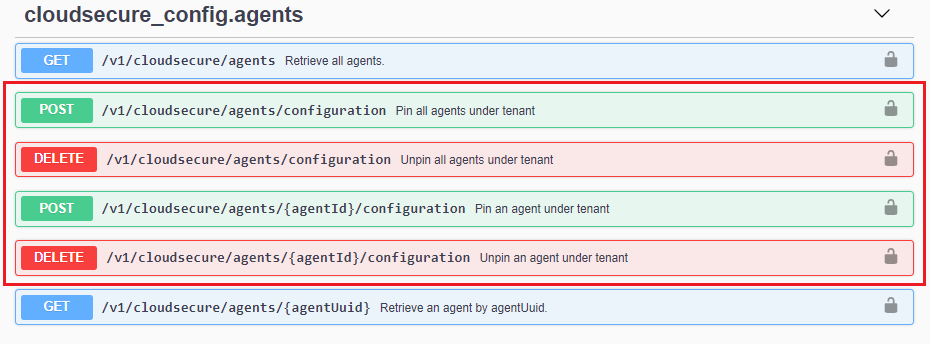

Um automatische Agent-Updates anzuhalten oder fortzusetzen, verwenden Sie die cloudsecure_config.agents-APIs:

Beachten Sie, dass es bis zu fünf Minuten dauern kann, bis die Pausen- oder Fortsetzungsaktion wirksam wird.

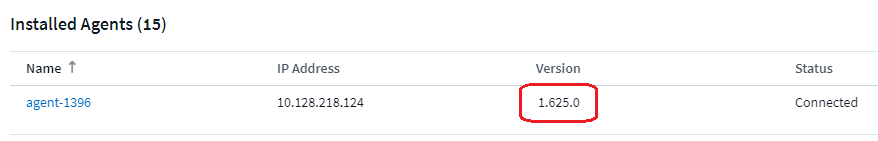

Sie können Ihre aktuellen Agent-Versionen auf der Seite Workload Security > Collectors auf der Registerkarte Agents anzeigen.

Fehlerbehebung bei Agentenfehlern

Bekannte Probleme und deren Lösungen werden in der folgenden Tabelle beschrieben.

| Problem: | Auflösung: |

|---|---|

Bei der Agent-Installation kann der Ordner /opt/netapp/cloudsecure/agent/logs/agent.log nicht erstellt werden und die Datei install.log enthält keine relevanten Informationen. |

Dieser Fehler tritt beim Bootstrapping des Agenten auf. Der Fehler wird nicht in den Protokolldateien protokolliert, da er vor der Initialisierung des Loggers auftritt. Der Fehler wird zur Standardausgabe umgeleitet und ist im Serviceprotokoll mit dem |

Die Agenteninstallation schlägt mit der Meldung „Diese Linux-Distribution wird nicht unterstützt“ fehl. Beenden der Installation‘. |

Dieser Fehler tritt auf, wenn Sie versuchen, den Agenten auf einem nicht unterstützten System zu installieren. Sehen "Agentenanforderungen" . |

Die Agenteninstallation ist mit folgendem Fehler fehlgeschlagen: „-bash: unzip: Befehl nicht gefunden“ |

Installieren Sie „Unzip“ und führen Sie den Installationsbefehl erneut aus. Wenn Yum auf dem Computer installiert ist, versuchen Sie „yum install unzip“, um die Entpackungssoftware zu installieren. Kopieren Sie anschließend den Befehl erneut aus der Benutzeroberfläche der Agent-Installation und fügen Sie ihn in die CLI ein, um die Installation erneut auszuführen. |

Der Agent wurde installiert und lief. Der Agent hat jedoch plötzlich aufgehört. |

Stellen Sie eine SSH-Verbindung zum Agent-Computer her. Überprüfen Sie den Status des Agentendienstes über |

Es können nicht mehr als 50 Datensammler zu einem Agenten hinzugefügt werden. |

Einem Agenten können nur 50 Datensammler hinzugefügt werden. Dies kann eine Kombination aller Collector-Typen sein, beispielsweise Active Directory, SVM und andere Collector. |

Die Benutzeroberfläche zeigt, dass sich der Agent im Status NOT_CONNECTED befindet. |

Schritte zum Neustart des Agenten. 1. Stellen Sie eine SSH-Verbindung zum Agent-Computer her. 2. Starten Sie den Agentendienst anschließend neu, indem Sie den folgenden Befehl ausführen: |

Die Agent-VM befindet sich hinter dem Zscaler-Proxy und die Agent-Installation schlägt fehl. Aufgrund der SSL-Prüfung des Zscaler-Proxys werden die Workload-Sicherheitszertifikate so angezeigt, als wären sie von der Zscaler-Zertifizierungsstelle signiert, sodass der Agent der Kommunikation nicht vertraut. |

Deaktivieren Sie die SSL-Prüfung im Zscaler-Proxy für die URL *.cloudinsights.netapp.com. Wenn Zscaler eine SSL-Prüfung durchführt und die Zertifikate ersetzt, funktioniert Workload Security nicht. |

Während der Installation des Agenten bleibt die Installation nach dem Entpacken hängen. |

Der Befehl „chmod 755 -Rf“ schlägt fehl. Der Befehl schlägt fehl, wenn der Agent-Installationsbefehl von einem Nicht-Root-Sudo-Benutzer ausgeführt wird, der Dateien im Arbeitsverzeichnis hat, die einem anderen Benutzer gehören, und die Berechtigungen dieser Dateien nicht geändert werden können. Aufgrund des fehlgeschlagenen chmod-Befehls wird der Rest der Installation nicht ausgeführt. 1. Erstellen Sie ein neues Verzeichnis mit dem Namen „cloudsecure“. 2. Gehen Sie zu diesem Verzeichnis. 3. Kopieren Sie den vollständigen Installationsbefehl „token=…… … ./cloudsecure-agent-install.sh“, fügen Sie ihn ein und drücken Sie die Eingabetaste. 4. Die Installation sollte fortgesetzt werden können. |

Wenn der Agent immer noch keine Verbindung zu Saas herstellen kann, öffnen Sie bitte einen Fall beim NetApp Support. Geben Sie die Seriennummer von Data Infrastructure Insights an, um einen Fall zu öffnen, und hängen Sie die Protokolle wie angegeben an den Fall an. |

So fügen Sie Protokolle an den Koffer an: 1. Führen Sie das folgende Skript mit Root-Berechtigung aus und geben Sie die Ausgabedatei (cloudsecure-agent-symptoms.zip) frei. a. /opt/netapp/cloudsecure/agent/bin/cloudsecure-agent-symptom-collector.sh 2. Führen Sie die folgenden Befehle nacheinander mit Root-Berechtigung aus und teilen Sie die Ausgabe. a. id cssys b. groups cssys c. cat /etc/os-release |

Das Skript cloudsecure-agent-symptom-collector.sh schlägt mit dem folgenden Fehler fehl. [root@machine tmp]# /opt/netapp/cloudsecure/agent/bin/cloudsecure-agent-symptom-collector.sh Dienstprotokoll sammeln Anwendungsprotokolle sammeln Agentenkonfigurationen sammeln Servicestatus-Snapshot erstellen Snapshot der Agentenverzeichnisstruktur erstellen …………………. …………………. /opt/netapp/cloudsecure/agent/bin/cloudsecure-agent-symptom-collector.sh: Zeile 52: zip: Befehl nicht gefunden. FEHLER: /tmp/cloudsecure-agent-symptoms.zip konnte nicht erstellt werden. |

Das Zip-Tool ist nicht installiert. Installieren Sie das Zip-Tool, indem Sie den Befehl „yum install zip“ ausführen. Führen Sie dann cloudsecure-agent-symptom-collector.sh erneut aus. |

Die Agenteninstallation schlägt mit useradd fehl: Verzeichnis /home/cssys kann nicht erstellt werden |

Dieser Fehler kann auftreten, wenn das Anmeldeverzeichnis des Benutzers aufgrund fehlender Berechtigungen nicht unter /home erstellt werden kann. Die Problemumgehung besteht darin, einen CSSY-Benutzer zu erstellen und sein Anmeldeverzeichnis manuell mit dem folgenden Befehl hinzuzufügen: sudo useradd user_name -m -d HOME_DIR -m: Erstellen Sie das Home-Verzeichnis des Benutzers, falls es nicht vorhanden ist. -d: Der neue Benutzer wird mit HOME_DIR als Wert für das Anmeldeverzeichnis des Benutzers erstellt. Beispielsweise fügt sudo useradd cssys -m -d /cssys einen Benutzer cssys hinzu und erstellt sein Anmeldeverzeichnis unter root. |

Der Agent wird nach der Installation nicht ausgeführt. Systemctl status cloudsecure-agent.service zeigt Folgendes: [root@demo ~]# systemctl status cloudsecure-agent.service agent.service – Workload Security Agent Daemon Service Loaded: geladen (/usr/lib/systemd/system/cloudsecure-agent.service; aktiviert; Vendor-Vorgabe: deaktiviert) Active: Aktivierung (automatischer Neustart) (Ergebnis: Exitcode) seit Dienstag, 03.08.2021, 21:12:26 PDT; Vor 2 Sekunden Prozess: 25889 ExecStart=/bin/bash /opt/netapp/cloudsecure/agent/bin/cloudsecure-agent (Code=exited Status=126) Haupt-PID: 25889 (Code=exited, Status=126), 3. August 21:12:26 Demo systemd[1]: cloudsecure-agent.service: Hauptprozess beendet, Code=exited, Status=126/n/a 3. August 21:12:26 Demo systemd[1]: Einheit cloudsecure-agent.service ist in den Zustand „Fehler“ gewechselt. 03. Aug. 21:12:26 Demo systemd[1]: cloudsecure-agent.service fehlgeschlagen. |

Dies kann fehlschlagen, weil der Benutzer cssys möglicherweise keine Berechtigung zur Installation hat. Wenn es sich bei /opt/netapp um einen NFS-Mount handelt und der Benutzer cssys keinen Zugriff auf diesen Ordner hat, schlägt die Installation fehl. cssys ist ein lokaler Benutzer, der vom Workload Security-Installationsprogramm erstellt wurde und möglicherweise keine Berechtigung zum Zugriff auf die bereitgestellte Freigabe hat. Sie können dies überprüfen, indem Sie versuchen, mit dem Benutzer cssys auf /opt/netapp/cloudsecure/agent/bin/cloudsecure-agent zuzugreifen. Wenn die Meldung „Berechtigung verweigert“ angezeigt wird, liegt keine Installationsberechtigung vor. Installieren Sie die Software nicht in einem bereitgestellten Ordner, sondern in einem lokalen Verzeichnis auf dem Computer. |

Der Agent wurde ursprünglich über einen Proxyserver verbunden und der Proxy wurde während der Agentinstallation festgelegt. Jetzt hat sich der Proxyserver geändert. Wie kann die Proxy-Konfiguration des Agenten geändert werden? |

Sie können die agent.properties bearbeiten, um die Proxy-Details hinzuzufügen. Gehen Sie folgendermaßen vor: 1. Wechseln Sie in den Ordner, der die Eigenschaftendatei enthält: cd /opt/netapp/cloudsecure/conf 2. Öffnen Sie die Datei agent.properties zur Bearbeitung mit Ihrem bevorzugten Texteditor. 3. Fügen Sie die folgenden Zeilen hinzu oder ändern Sie sie: AGENT_PROXY_HOST=scspa1950329001.vm.netapp.com AGENT_PROXY_PORT=80 AGENT_PROXY_USER=pxuser AGENT_PROXY_PASSWORD=pass1234 4. Speichern Sie die Datei. 5. Starten Sie den Agenten neu: sudo systemctl restart cloudsecure-agent.service |