Übersicht über das NetApp Astra Control Center

Änderungen vorschlagen

Änderungen vorschlagen

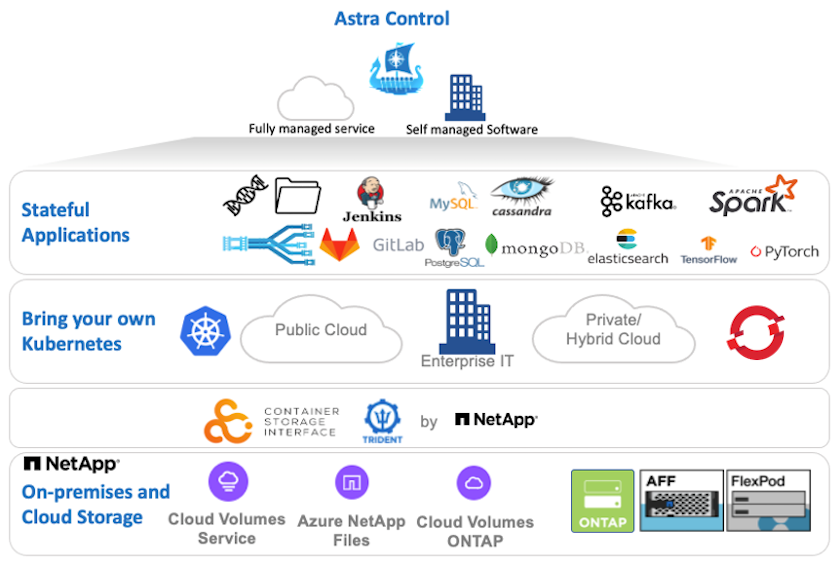

Das NetApp Astra Control Center bietet umfassende Storage- und applikationsorientierte Datenmanagement-Services für statusorientierte Kubernetes Workloads in einer On-Premises-Umgebung mit NetApp Datensicherungstechnologie.

NetApp Astra Control Center kann auf einem Red hat OpenShift-Cluster installiert werden, bei dem der Trident Storage Orchestrator mit Storage-Klassen und Storage-Back-Ends auf NetApp ONTAP Storage-Systemen implementiert und konfiguriert wird.

Die Installation und Konfiguration von Trident zur Unterstützung des Astra Control Centers finden Sie unter "Dieses Dokument hier einfügen".

In einer Umgebung mit Cloud-Anbindung sorgt Astra Control Center mithilfe von Cloud Insights für erweitertes Monitoring und Telemetrie. Liegt keine Cloud Insights-Verbindung vor, ist eingeschränktes Monitoring und Telemetrie (7 Tage mit Kennzahlen) verfügbar und über offene metrische Endpunkte in native Kubernetes-Monitoring-Tools (Prometheus und Grafana) exportiert.

Astra Control Center ist vollständig in das NetApp AutoSupport und Active IQ Digital Advisor (auch als digitaler Berater bekannt) Ökosystem integriert. Es bietet Unterstützung für Benutzer, Unterstützung bei der Fehlerbehebung und zeigt Nutzungsstatistiken an.

Zusätzlich zur kostenpflichtigen Version des Astra Control Center ist eine 90-Tage-Evaluierungslizenz verfügbar. Die Evaluierungsversion wird durch die E-Mail und die Community (Slack-Kanal) unterstützt. Kunden haben Zugriff auf diese und andere Knowledge-Base-Artikel sowie auf die Dokumentation, die über das Produkt-Support-Dashboard verfügbar sind.

Besuchen Sie das NetApp Astra Control Center "Astra-Website".

Installationsvoraussetzungen für Astra Control Center

-

Ein oder mehrere Red hat OpenShift-Cluster. Die Versionen 4.6 EUS und 4.7 werden derzeit unterstützt.

-

Trident muss bereits auf jedem Red hat OpenShift-Cluster installiert und konfiguriert sein.

-

Mindestens ein NetApp ONTAP Storage-System mit ONTAP 9.5 oder höher

Es ist Best Practice für jede OpenShift-Installation an einem Standort, die über eine dedizierte SVM für persistenten Storage verfügt. Implementierungen an mehreren Standorten erfordern zusätzliche Storage-Systeme. -

Auf jedem OpenShift-Cluster muss ein Trident-Storage-Back-End mit einer durch einen ONTAP-Cluster gesicherten SVM konfiguriert werden.

-

Eine Standard-StorageClass, die auf jedem OpenShift-Cluster mit Trident als speicherbereitstellung konfiguriert ist.

-

Auf jedem OpenShift-Cluster muss ein Load Balancer installiert und konfiguriert werden, um den Lastausgleich zu ermöglichen und OpenShift Services offenzulegen.

Siehe den Link "Hier" Weitere Informationen zu Load Balancer, die zu diesem Zweck validiert wurden. -

Eine private Image-Registrierung muss konfiguriert sein, um die NetApp Astra Control Center Images zu hosten.

Siehe den Link "Hier" So installieren und konfigurieren Sie eine private OpenShift-Registrierung zu diesem Zweck. -

Sie benötigen Cluster-Admin-Zugriff auf das Red hat OpenShift-Cluster.

-

Sie müssen Administratorzugriff auf NetApp ONTAP Cluster haben.

-

Sie erhalten eine Admin-Workstation mit den Tools Docker oder Podman, tridentctl und oc oder kubectl, die Sie installiert und Ihrem €Pfad hinzugefügt haben.

Bei Docker-Installationen muss die Docker-Version größer als 20.10 sein, und Podman-Installationen müssen über eine Podman-Version von mehr als 3.0 verfügen.

Installieren Sie Astra Control Center

-

Melden Sie sich bei der NetApp Support-Website an und laden Sie die neueste Version des NetApp Astra Control Center herunter. Dazu ist eine Lizenz erforderlich, die an Ihr NetApp Konto angehängt ist. Nach dem Download des Tarballs, übertragen Sie es auf die Admin-Workstation.

Um mit einer Testlizenz für Astra Control zu beginnen, besuchen Sie die "Astra: Anmelde-Website". -

Entpacken Sie den tar-Ball und ändern Sie das Arbeitsverzeichnis in den resultierenden Ordner.

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

Bevor Sie mit der Installation beginnen, schieben Sie die Astra Control Center-Bilder in eine Bildregistrierung. Hierfür wählen Sie entweder Docker oder Podman. In diesem Schritt werden Anweisungen für beide angegeben.

Podman-

Exportieren Sie den FQDN der Registrierung mit dem Namen der Organisation/des Namespace/Projekts als Umgebungsvariable ‘registry’.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Melden Sie sich bei der Registrierung an.

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

Wenn Sie verwenden kubeadminBenutzer, um sich bei der privaten Registrierung anzumelden, dann Token statt Passwort verwenden -podman login -u ocp-user -p token --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com.Alternativ können Sie ein Service-Konto erstellen, dem Registry-Editor und/oder der Registry-Viewer-Rolle zuweisen (ob Sie Push/Pull-Zugriff benötigen) und sich mithilfe des Token des Service-Kontos bei der Registrierung anmelden. -

Erstellen Sie eine Shell-Skriptdatei, und fügen Sie den folgenden Inhalt darin ein.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} doneWenn Sie nicht vertrauenswürdige Zertifikate für Ihre Registrierung verwenden, bearbeiten Sie das Shell-Skript und verwenden Sie es --tls-verify=falseFür den Podman-Push-Befehlpodman push $REGISTRY/$(echo $astraImage | sed 's/[\/]\+\///') --tls-verify=false. -

Machen Sie die Datei ausführbar.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Das Shell-Skript ausführen.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker-

Exportieren Sie den FQDN der Registrierung mit dem Namen der Organisation/des Namespace/Projekts als Umgebungsvariable ‘registry’.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Melden Sie sich bei der Registrierung an.

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

Wenn Sie verwenden kubeadminBenutzer, um sich bei der privaten Registrierung anzumelden, dann Token statt Passwort verwenden -docker login -u ocp-user -p token astra-registry.apps.ocp-vmw.cie.netapp.com.Alternativ können Sie ein Service-Konto erstellen, dem Registry-Editor und/oder der Registry-Viewer-Rolle zuweisen (ob Sie Push/Pull-Zugriff benötigen) und sich mithilfe des Token des Service-Kontos bei der Registrierung anmelden. -

Erstellen Sie eine Shell-Skriptdatei, und fügen Sie den folgenden Inhalt darin ein.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

Machen Sie die Datei ausführbar.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Das Shell-Skript ausführen.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

Wenn Sie private Bildregistries verwenden, die nicht öffentlich vertrauenswürdig sind, laden Sie die TLS-Zertifikate der Bildregistrierung auf die OpenShift-Knoten hoch. Erstellen Sie dazu im Namespace openshift-config eine configmap mit den TLS-Zertifikaten und patchen Sie sie auf die Cluster-Image-Konfiguration, damit das Zertifikat vertrauenswürdig ist.

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=mergeWenn Sie eine interne OpenShift-Registrierung mit Standard-TLS-Zertifikaten vom Ingress Operator mit einer Route verwenden, müssen Sie den vorherigen Schritt dennoch befolgen, um die Zertifikate auf den Routing-Hostnamen zu patchen. Um die Zertifikate aus dem Ingress Operator zu extrahieren, können Sie den Befehl verwenden oc extract secret/router-ca --keys=tls.crt -n openshift-ingress-operator. -

Erstellen Sie einen Namespace

netapp-acc-operatorFür Astra Control Center.[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

Erstellen Sie ein Geheimnis mit Anmeldeinformationen, um sich in der Bildregistrierung anzumelden

netapp-acc-operatorNamespace.[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

Melden Sie sich bei der Red hat OpenShift GUI-Konsole mit Zugriff auf Cluster-Administratoren an.

-

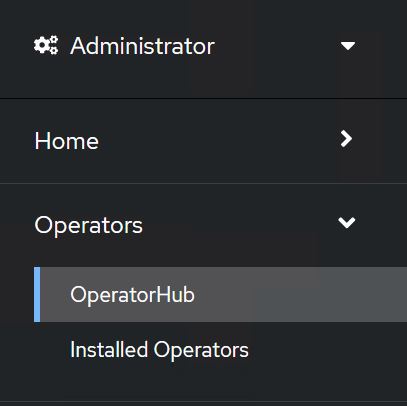

Wählen Sie in der Dropdown-Liste Perspektive den Eintrag Administrator aus.

-

Navigieren Sie zu Operators > OperatorHub, und suchen Sie nach Astra.

-

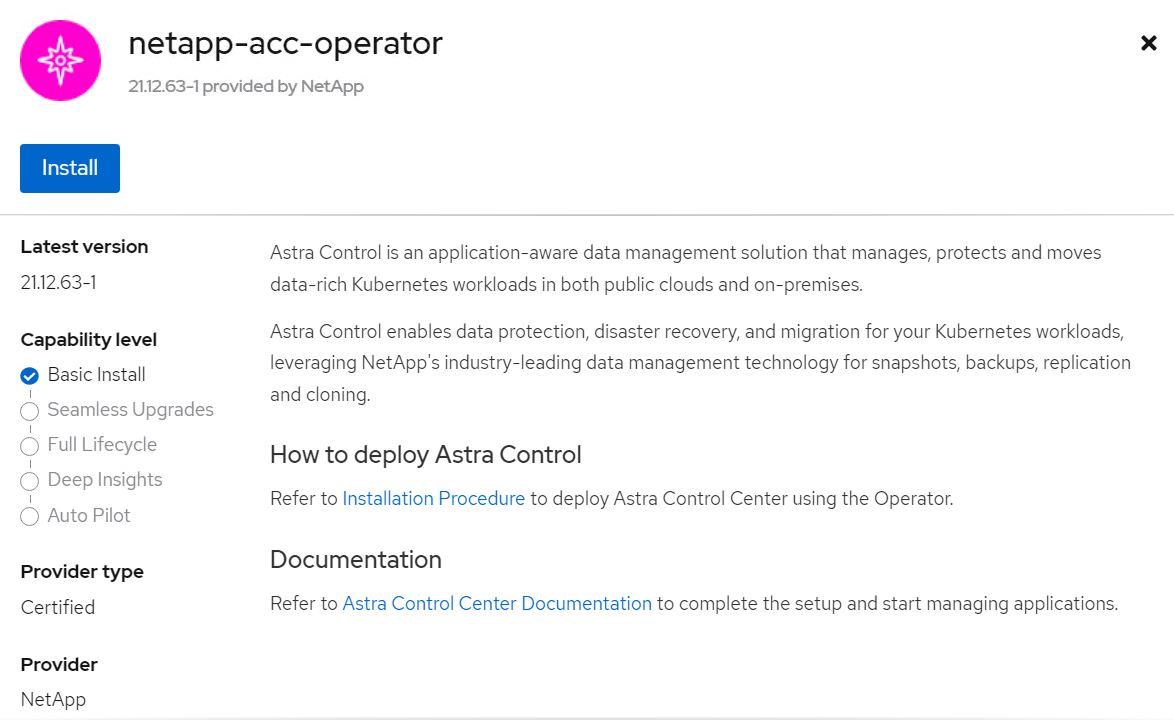

Wählen Sie

netapp-acc-operatorkachel und klicken Sie aufInstall.

-

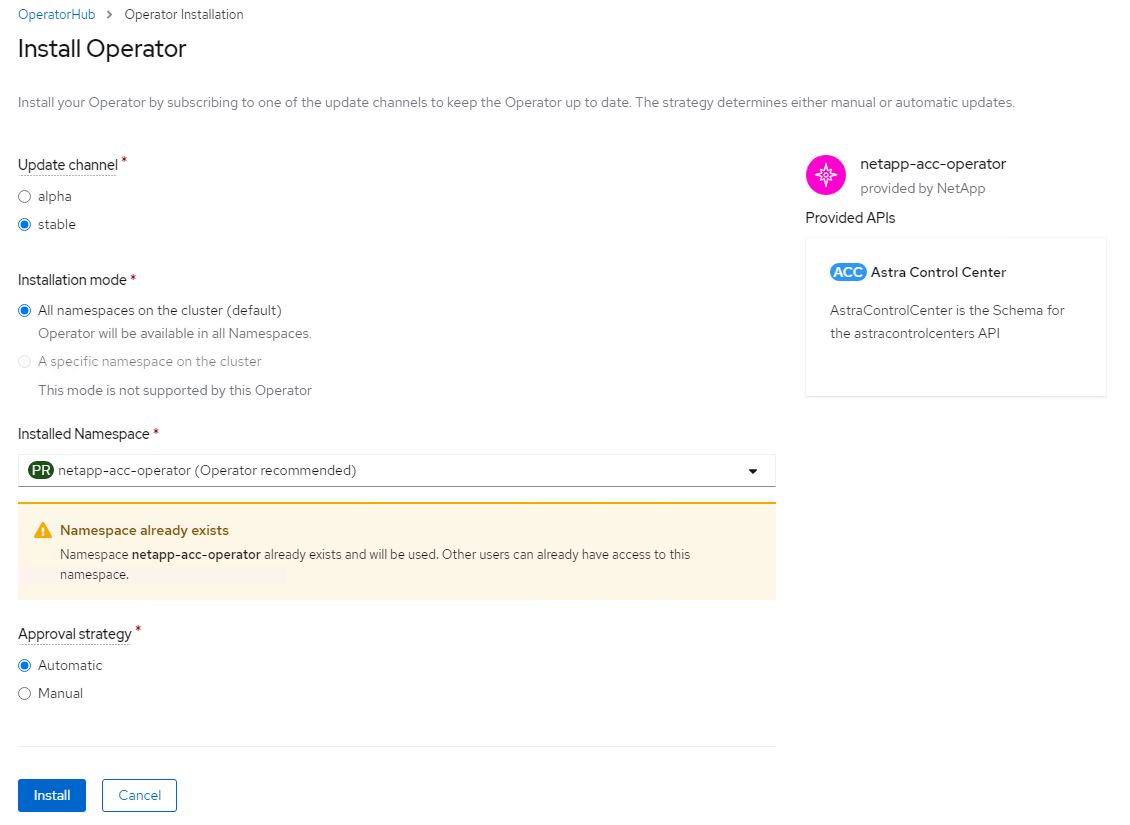

Übernehmen Sie im Bildschirm Operator installieren alle Standardparameter, und klicken Sie auf

Install.

-

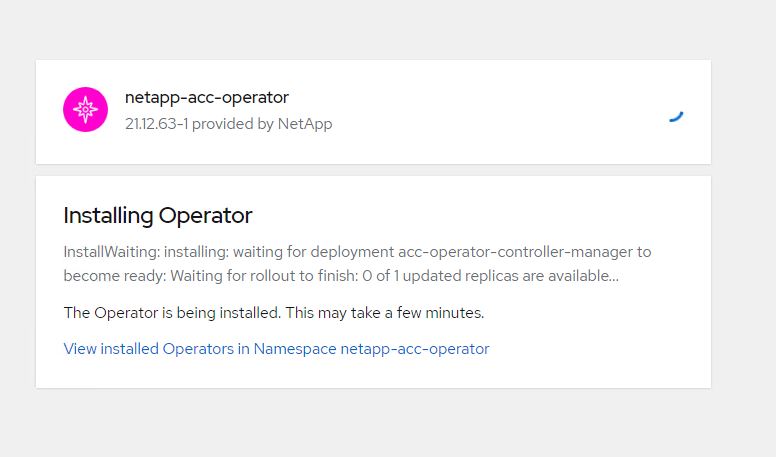

Warten Sie, bis die Installation des Bedieners abgeschlossen ist.

-

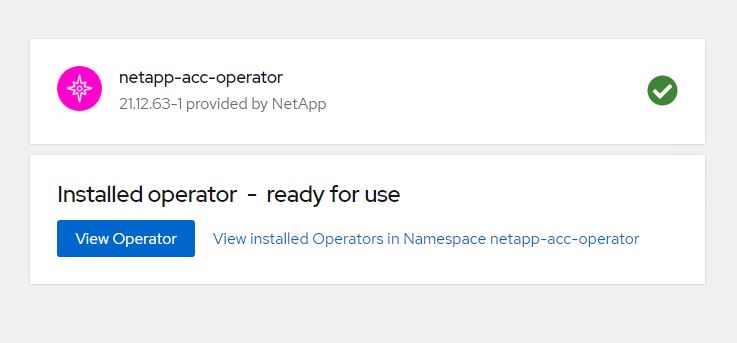

Sobald die Installation des Bedieners erfolgreich abgeschlossen ist, navigieren Sie zu, um auf zu klicken

View Operator.

-

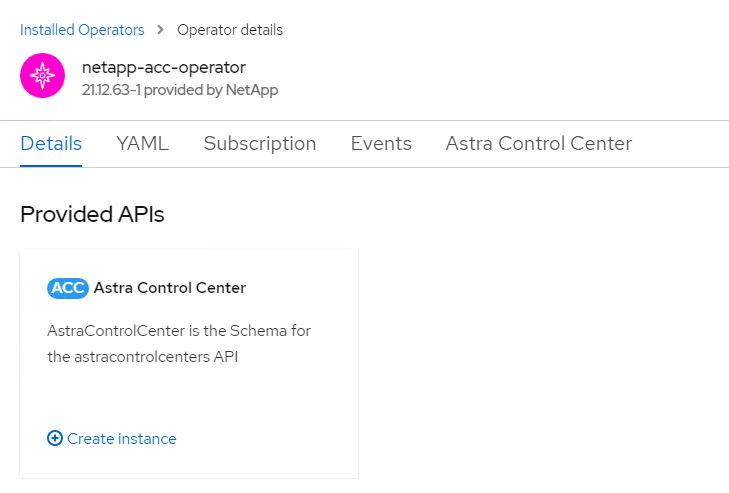

Klicken Sie dann auf

Create InstanceIm Astra Control Center Kachel im Operator.

-

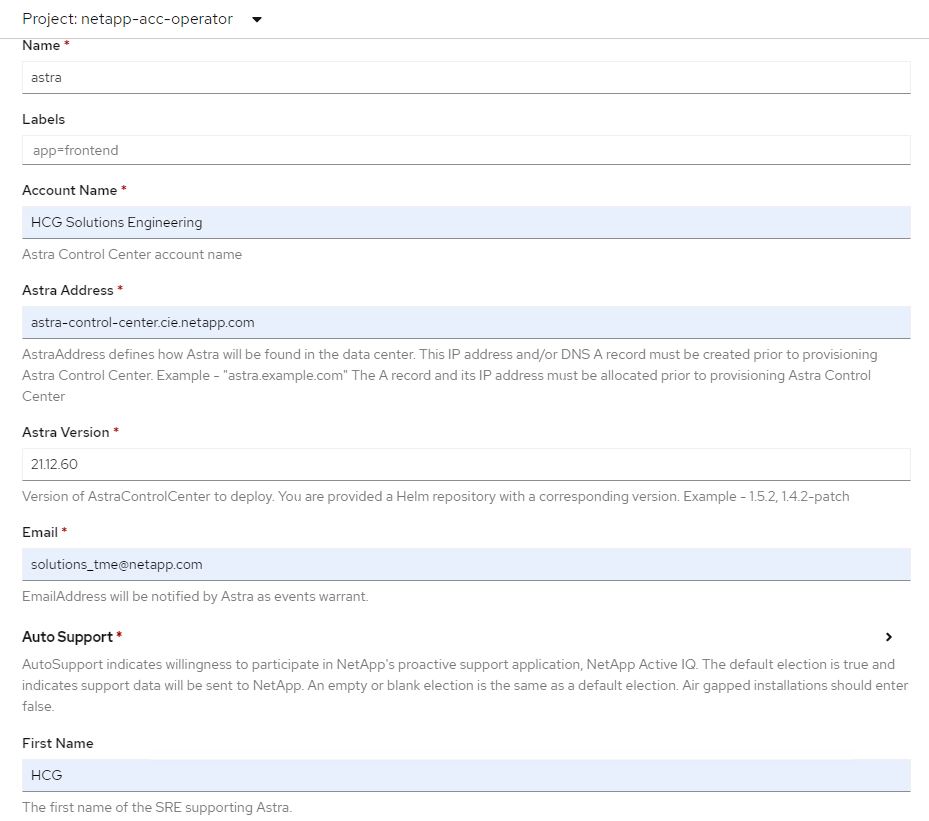

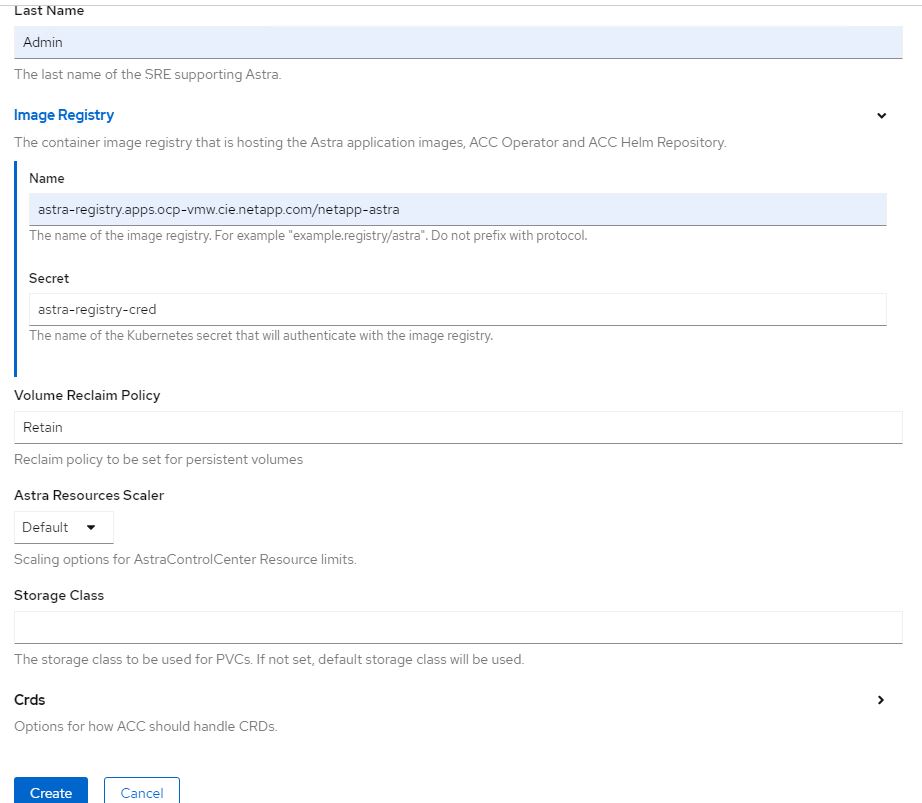

Füllen Sie die aus

Create AstraControlCenterFormularfelder und klicken Sie aufCreate.-

Bearbeiten Sie optional den Instanznamen des Astra Control Center.

-

Aktivieren oder deaktivieren Sie optional Auto Support. Es wird empfohlen, die Auto Support-Funktion beizubehalten.

-

Geben Sie den FQDN für Astra Control Center ein.

-

Geben Sie die Astra Control Center-Version ein. Die neueste wird standardmäßig angezeigt.

-

Geben Sie einen Kontonamen für das Astra Control Center und die Administratordetails wie Vorname, Nachname und E-Mail-Adresse ein.

-

Geben Sie die Richtlinie zur Rückgewinnung von Volumes ein. Die Standardeinstellung wird beibehalten.

-

Geben Sie in der Bildregistrierung den FQDN für Ihre Registrierung zusammen mit dem Namen der Organisation ein, den Sie erhalten haben, während Sie die Bilder in die Registrierung schieben (in diesem Beispiel

astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra) -

Wenn Sie eine Registrierung verwenden, für die eine Authentifizierung erforderlich ist, geben Sie den geheimen Namen im Abschnitt Image Registry ein.

-

Konfigurieren Sie Skalierungsoptionen für Astra Control Center Ressourceneinschränkungen.

-

Geben Sie den Namen der Speicherklasse ein, wenn PVCs in eine nicht-Standardspeicherklasse platziert werden sollen.

-

Definieren Sie die Einstellungen für die Verarbeitung von CRD.

-

-

Um Astra Control Center mit Ansible-Playbooks zu implementieren, benötigen Sie eine Ubuntu/RHEL-Maschine mit installiertem Ansible. Befolgen Sie die Anweisungen "Hier" Für Ubuntu und RHEL.

-

Klonen Sie das GitHub Repository, das Ansible-Inhalte hostet.

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

Melden Sie sich bei der NetApp Support-Website an und laden Sie die neueste Version des NetApp Astra Control Center herunter. Dazu ist eine Lizenz erforderlich, die an Ihr NetApp Konto angehängt ist. Nach dem Download des Tarballs, übertragen Sie es auf die Workstation.

Um mit einer Testlizenz für Astra Control zu beginnen, besuchen Sie die "Astra: Anmelde-Website". -

Erstellen oder beziehen Sie die kubeconfig-Datei mit Administratorzugriff auf das OpenShift-Cluster, auf dem Astra Control Center installiert werden soll.

-

Ändern Sie das Verzeichnis in die na_astra_control_Suite.

cd na_astra_control_suite -

Bearbeiten Sie das

vars/vars.ymlDatei, und füllen Sie die Variablen mit den erforderlichen Informationen.#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

Nutzen Sie das Playbook zur Implementierung des Astra Control Center. Für bestimmte Konfigurationen sind Root-Berechtigungen erforderlich.

Wenn der Benutzer, der das Playbook ausführt, root ist oder eine passwortlose sudo-Konfiguration hat, führen Sie den folgenden Befehl aus, um das Playbook auszuführen.

ansible-playbook install_acc_playbook.ymlWenn der Benutzer passwortbasierten sudo-Zugriff konfiguriert hat, führen Sie den folgenden Befehl aus, um das Playbook auszuführen, und geben Sie dann das sudo-Passwort ein.

ansible-playbook install_acc_playbook.yml -K

Schritte Nach Der Installation

-

Die Installation kann einige Minuten dauern. Überprüfen Sie, ob alle Pods und Services im enthalten sind

netapp-astra-ccDer Namespace ist betriebsbereit.[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

Prüfen Sie die

acc-operator-controller-managerProtokolle, um sicherzustellen, dass die Installation abgeschlossen ist.[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

Die folgende Meldung zeigt die erfolgreiche Installation des Astra Control Centers an. {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

Der Benutzername für die Anmeldung beim Astra Control Center ist die E-Mail-Adresse des Administrators in der CRD-Datei und das Passwort ist eine Zeichenfolge

ACC-An die Astra Control Center UUID angehängt. Führen Sie den folgenden Befehl aus:[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

In diesem Beispiel lautet das Passwort ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f. -

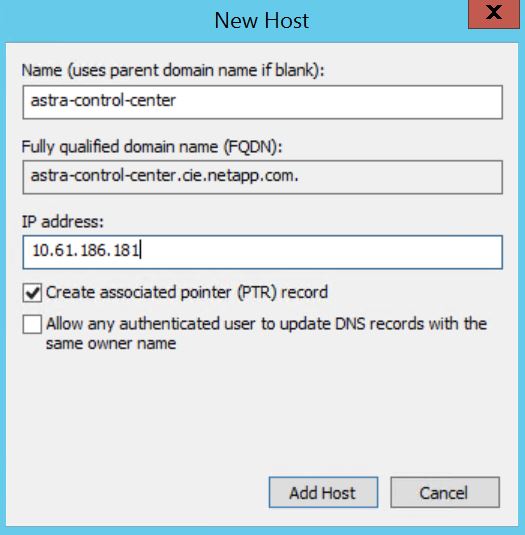

Holen Sie die LastausgleichsIP für den Traefik-Dienst ab.

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

Fügen Sie einen Eintrag im DNS-Server hinzu, der auf den in der Astra Control Center CRD-Datei angegebenen FQDN verweist

EXTERNAL-IPDes Schleppdienstes.

-

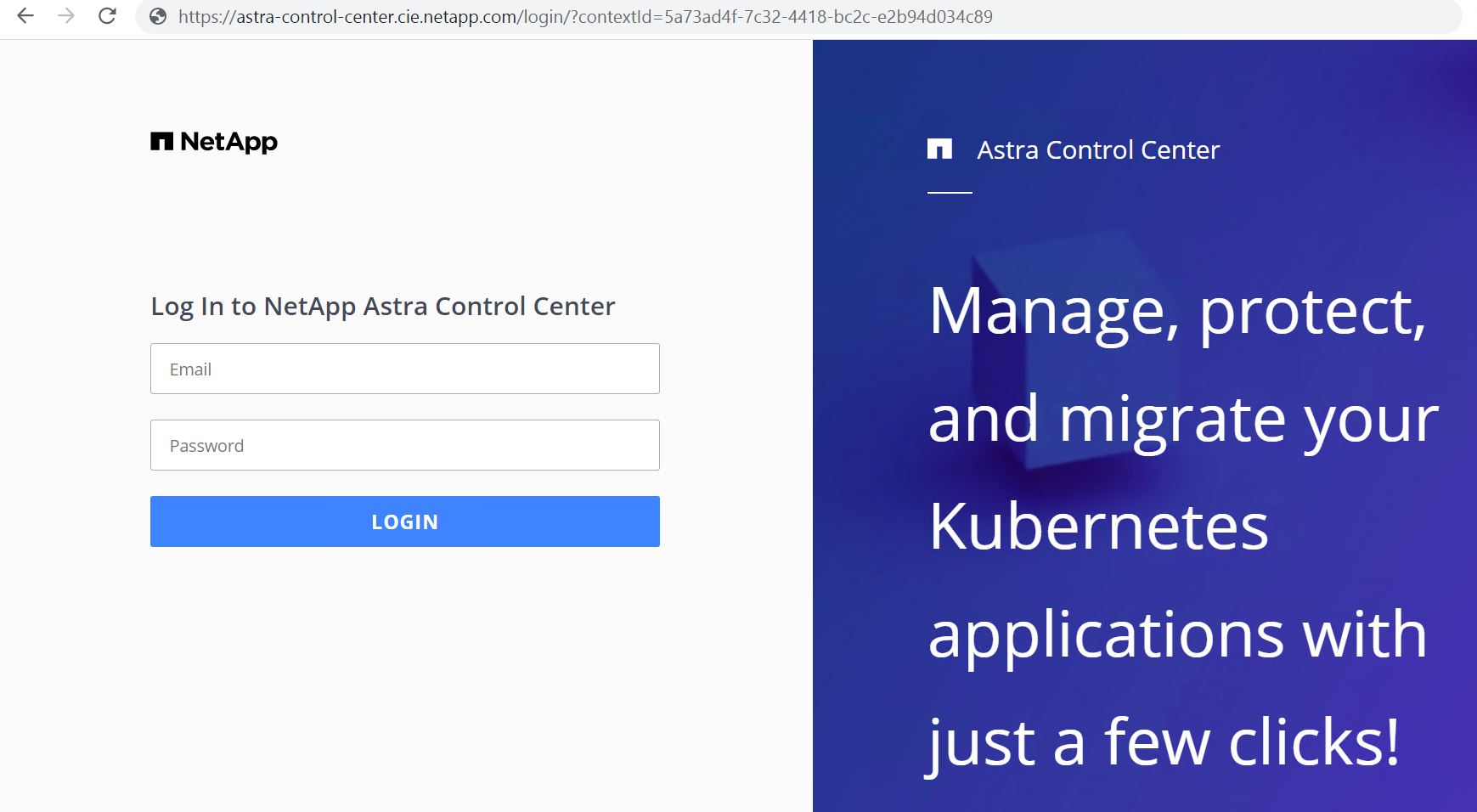

Melden Sie sich bei der Astra Control Center-GUI an, indem Sie den FQDN durchsuchen.

-

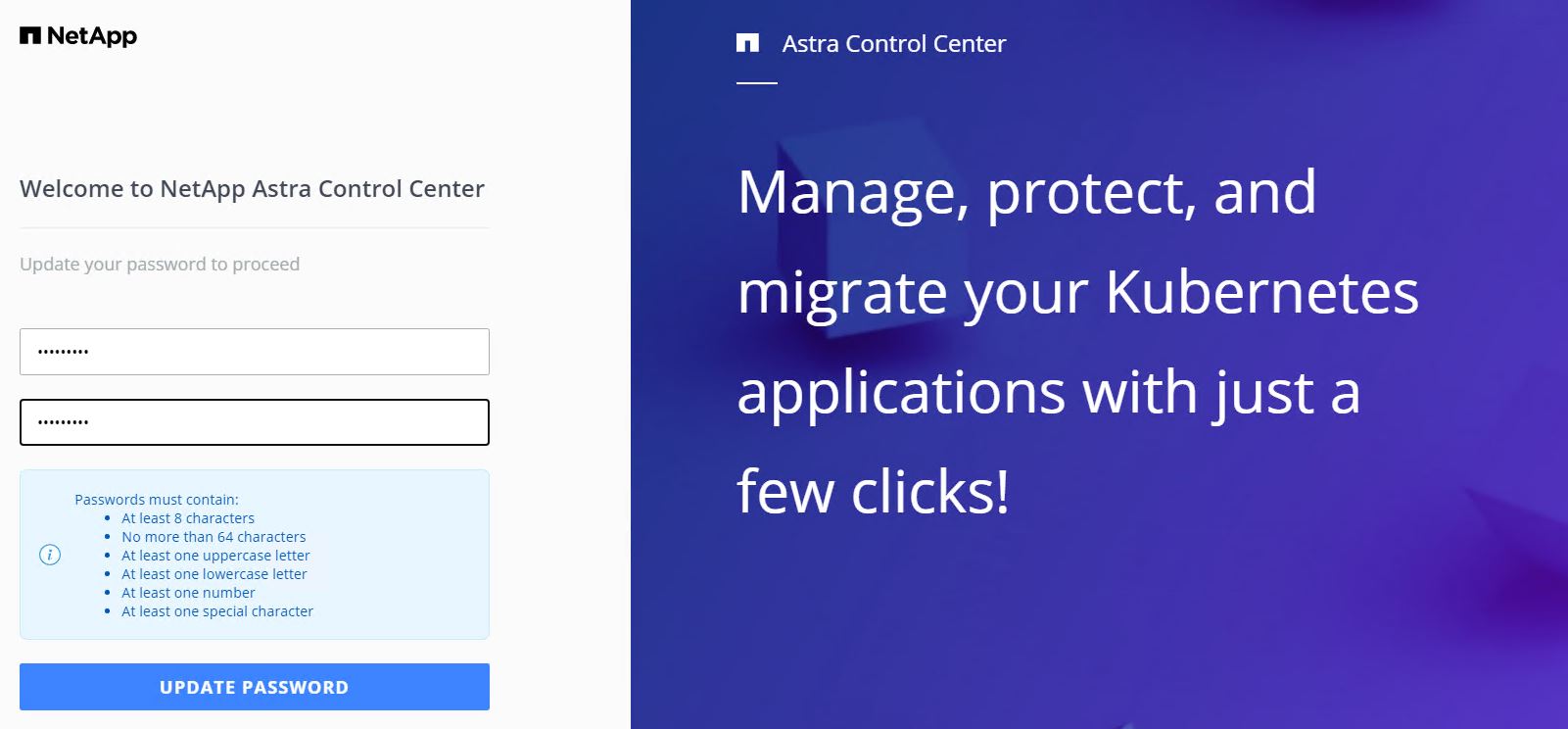

Wenn Sie sich zum ersten Mal über die in CRD angegebene Admin-E-Mail-Adresse bei der Benutzeroberfläche des Astra Control Center anmelden, müssen Sie das Passwort ändern.

-

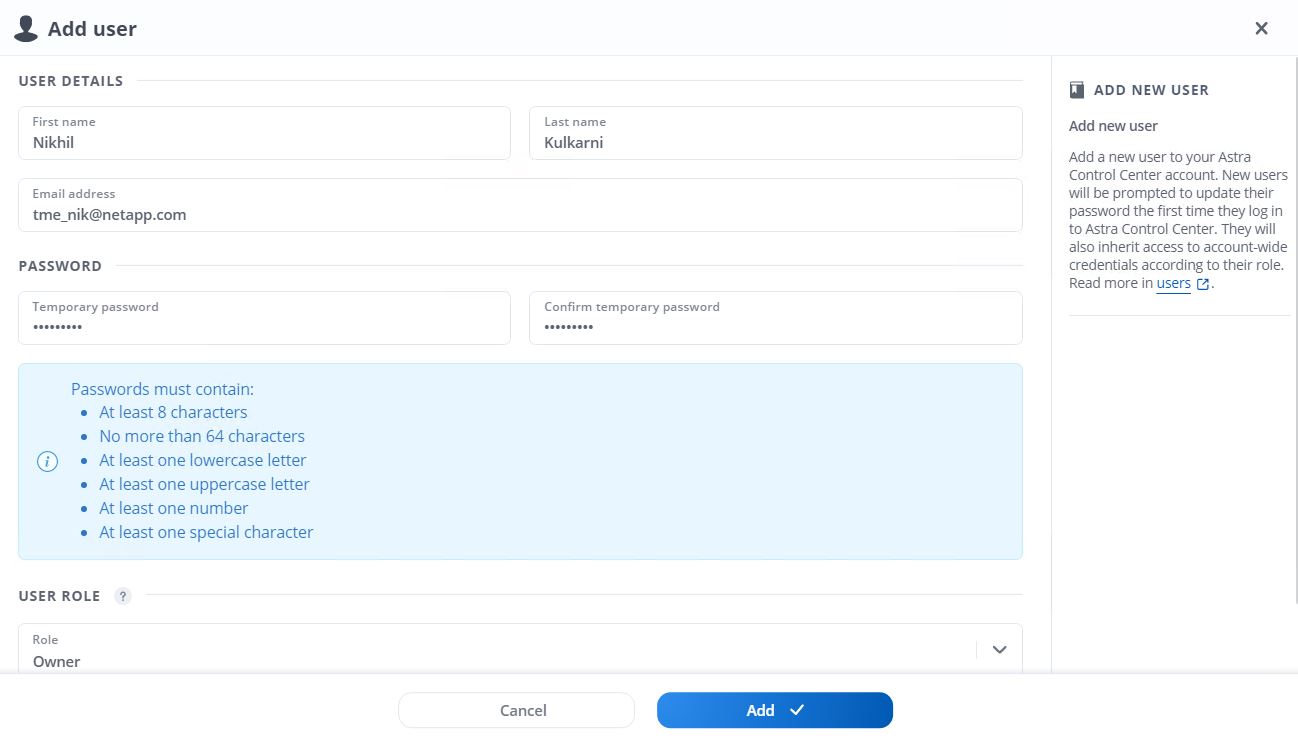

Wenn Sie dem Astra Control Center einen Benutzer hinzufügen möchten, navigieren Sie zu Konto > Benutzer, klicken Sie auf Hinzufügen, geben Sie die Details des Benutzers ein und klicken Sie auf Hinzufügen.

-

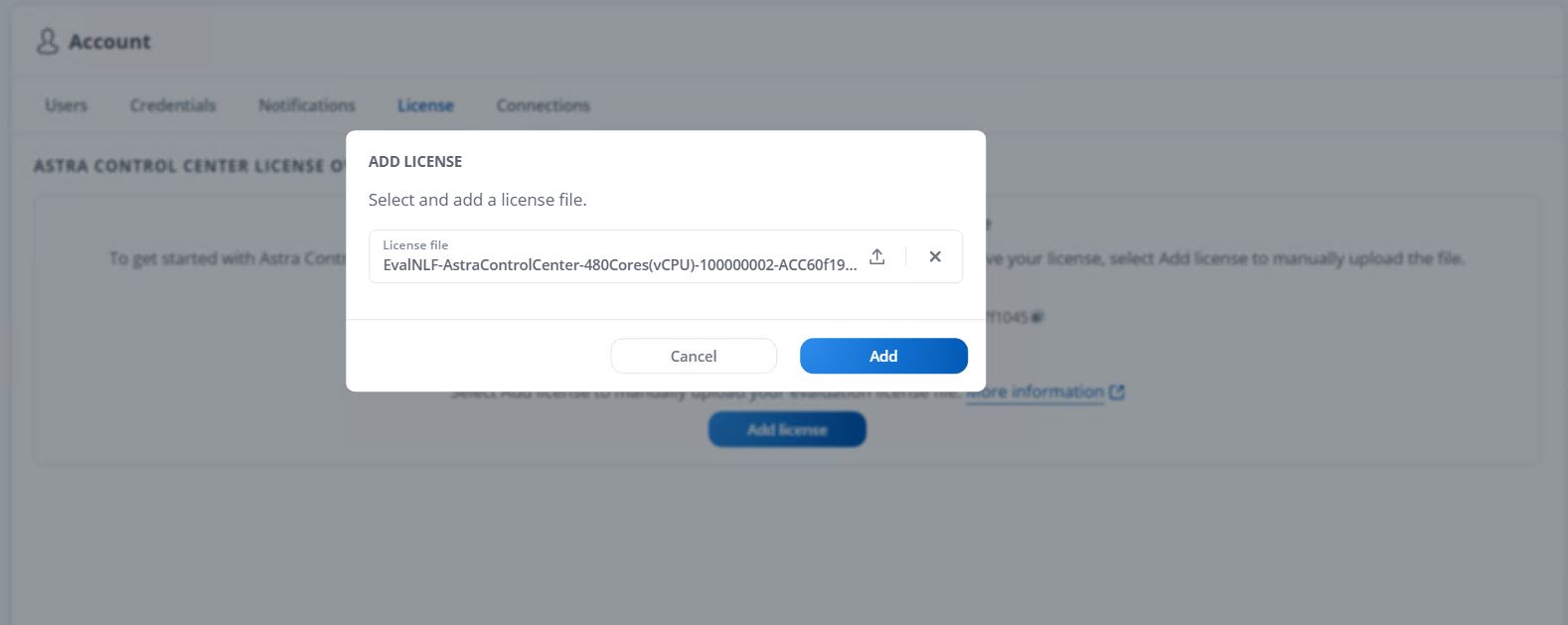

Astra Control Center erfordert eine Lizenz, damit alle Funktionalitäten der IT funktionieren können. Um eine Lizenz hinzuzufügen, navigieren Sie zu Konto > Lizenz, klicken Sie auf Lizenz hinzufügen und laden Sie die Lizenzdatei hoch.

Bei Problemen mit der Installation oder Konfiguration von NetApp Astra Control Center steht die Wissensdatenbank mit bekannten Problemen zur Verfügung "Hier".