Ransomware-Verteidigung durch Versionierung mit Schutz-IAM-Richtlinie

Änderungen vorschlagen

Änderungen vorschlagen

Erfahren Sie, wie Sie Ihre Daten schützen, indem Sie die Versionierung auf dem Bucket aktivieren und IAM-Richtlinien auf Benutzersicherheitsgruppen in StorageGRID implementieren.

Eine Methode zum Schutz Ihrer Daten ohne Objektsperre oder Replikation besteht darin, die Versionierung auf dem Bucket zu aktivieren und IAM-Richtlinien auf den Benutzersicherheitsgruppen zu implementieren, um die Fähigkeit des Benutzers zu beschränken, Versionen der Objekte zu verwalten. Im Falle eines Angriffs werden neue fehlerhafte Versionen der Daten als aktuelle Version erstellt, und die neueste nicht-aktuelle Version ist die sichere saubere Daten. Die Konten, die für den Zugriff auf die Daten kompromittiert wurden, haben keinen Zugriff auf das Löschen oder anderweitige Ändern der nicht-aktuellen Version, um sie für spätere Wiederherstellungsvorgänge zu schützen. Wie im vorherigen Szenario verwalten ILM-Regeln die Aufbewahrung der nicht aktuellen Versionen mit einer Dauer Ihrer Wahl. Der Nachteil ist, dass es immer noch die Möglichkeit von privilegierten Konten für einen schlechten Akteurangriff gibt, aber alle Anwendungsdienstkonten und Benutzer müssen mit einem restriktiveren Zugriff konfiguriert werden. Die restriktive Gruppenrichtlinie muss jede Aktion, die Benutzer oder Anwendungen ausführen sollen, ausdrücklich zulassen und alle Aktionen, die nicht ausgeführt werden sollen, ausdrücklich ablehnen. NetApp empfiehlt keine Platzhalterfunktion, da in Zukunft möglicherweise eine neue Aktion eingeführt wird. Sie sollten dann kontrollieren, ob sie erlaubt oder verweigert wird. Für diese Lösung muss die Deny-Liste DeleteObjectVersion, PutBucketPolicy, DeleteBucketPolicy, PutLifecycleConfiguration und PutBucketVersioning enthalten, um die Versionskonfiguration des Buckets und Objektversionen vor Benutzer- oder programmatischen Änderungen zu schützen.

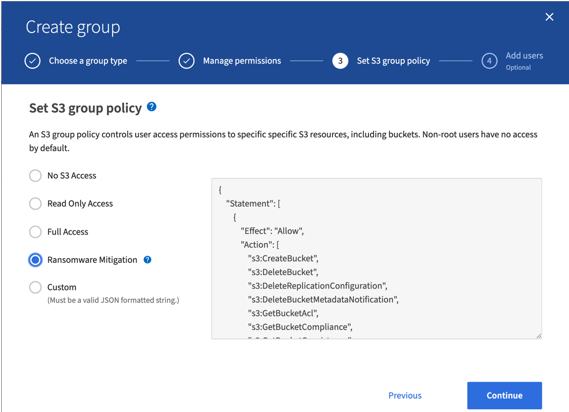

In StorageGRID 11.7 wurde eine neue S3-Gruppenrichtlinienoption zur Risikominimierung eingeführt, um die Implementierung dieser Lösung zu vereinfachen. Beim Erstellen einer Benutzergruppe im Mandanten wird nach Auswahl der Gruppenberechtigungen diese neue optionale Richtlinie angezeigt.

Im Folgenden finden Sie den Inhalt der Gruppenrichtlinie, die die meisten verfügbaren Vorgänge explizit erlaubt und das erforderliche Minimum abgelehnt enthält.

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:CreateBucket",

"s3:DeleteBucket",

"s3:DeleteReplicationConfiguration",

"s3:DeleteBucketMetadataNotification",

"s3:GetBucketAcl",

"s3:GetBucketCompliance",

"s3:GetBucketConsistency",

"s3:GetBucketLastAccessTime",

"s3:GetBucketLocation",

"s3:GetBucketNotification"

"s3:GetBucketObjectLockConfiguration",

"s3:GetBucketPolicy",

"s3:GetBucketMetadataNotification",

"s3:GetReplicationConfiguration",

"s3:GetBucketCORS",

"s3:GetBucketVersioning",

"s3:GetBucketTagging",

"s3:GetEncryptionConfiguration",

"s3:GetLifecycleConfiguration",

"s3:ListBucket",

"s3:ListBucketVersions",

"s3:ListAllMyBuckets",

"s3:ListBucketMultipartUploads",

"s3:PutBucketConsistency",

"s3:PutBucketLastAccessTime",

"s3:PutBucketNotification",

"s3:PutBucketObjectLockConfiguration",

"s3:PutReplicationConfiguration",

"s3:PutBucketCORS",

"s3:PutBucketMetadataNotification",

"s3:PutBucketTagging",

"s3:PutEncryptionConfiguration",

"s3:AbortMultipartUpload",

"s3:DeleteObject",

"s3:DeleteObjectTagging",

"s3:DeleteObjectVersionTagging",

"s3:GetObject",

"s3:GetObjectAcl",

"s3:GetObjectLegalHold",

"s3:GetObjectRetention",

"s3:GetObjectTagging",

"s3:GetObjectVersion",

"s3:GetObjectVersionAcl",

"s3:GetObjectVersionTagging",

"s3:ListMultipartUploadParts",

"s3:PutObject",

"s3:PutObjectAcl",

"s3:PutObjectLegalHold",

"s3:PutObjectRetention",

"s3:PutObjectTagging",

"s3:PutObjectVersionTagging",

"s3:RestoreObject",

"s3:ValidateObject",

"s3:PutBucketCompliance",

"s3:PutObjectVersionAcl"

],

"Resource": "arn:aws:s3:::*"

},

{

"Effect": "Deny",

"Action": [

"s3:DeleteObjectVersion",

"s3:DeleteBucketPolicy",

"s3:PutBucketPolicy",

"s3:PutLifecycleConfiguration",

"s3:PutBucketVersioning"

],

"Resource": "arn:aws:s3:::*"

}

]

}