Configurar una aplicación Microsoft Entra

Sugerir cambios

Sugerir cambios

La NetApp Console necesita permisos para configurar y administrar Azure NetApp Files. Puede otorgar los permisos necesarios a una cuenta de Azure creando y configurando una aplicación Microsoft Entra y obteniendo las credenciales de Azure que necesita la consola.

Paso 1: Crear la aplicación

Cree una aplicación Microsoft Entra y una entidad de servicio que la consola pueda usar para el control de acceso basado en roles.

Debe tener los permisos adecuados en Azure para crear una aplicación de Active Directory y asignar la aplicación a un rol. Para más detalles, consulte "Documentación de Microsoft Azure: Permisos necesarios" .

-

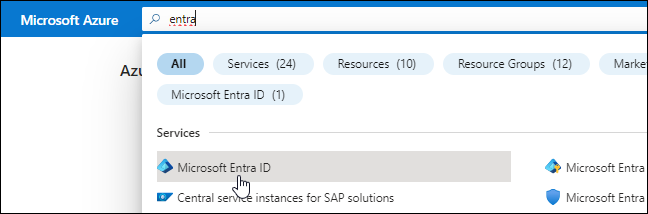

Desde el portal de Azure, abra el servicio Microsoft Entra ID.

-

En el menú, seleccione Registros de aplicaciones.

-

Crear la aplicación:

-

Seleccione Nuevo registro.

-

Especifique detalles sobre la aplicación:

-

Nombre: Ingrese un nombre para la aplicación.

-

Tipo de cuenta: seleccione un tipo de cuenta (cualquiera funcionará con la consola).

-

URI de redirección: Puede dejarlo en blanco.

-

-

Seleccione Registrarse.

-

-

Copie el ID de la aplicación (cliente) y el ID del directorio (inquilino).

Al crear el sistema de Azure NetApp Files en la consola, debe proporcionar el identificador de la aplicación (cliente) y el identificador del directorio (inquilino) para la aplicación. La consola utiliza los ID para iniciar sesión mediante programación.

-

Cree un secreto de cliente para la aplicación para que la consola pueda usarlo para autenticarse con Microsoft Entra ID:

-

Seleccione Certificados y secretos > Nuevo secreto de cliente.

-

Proporcione una descripción del secreto y una duración.

-

Seleccione Agregar.

-

Copia el valor del secreto del cliente.

-

Su aplicación AD ahora está configurada y debería haber copiado el ID de la aplicación (cliente), el ID del directorio (inquilino) y el valor del secreto del cliente. Debe ingresar esta información en la consola cuando agregue un sistema Azure NetApp Files .

Paso 2: Asignar la aplicación a un rol

Debe vincular la entidad de servicio a su suscripción de Azure y asignarle un rol personalizado que tenga los permisos necesarios.

-

"Crear un rol personalizado en Azure" .

Los siguientes pasos describen cómo crear el rol desde el portal de Azure.

-

Abra la suscripción y seleccione Control de acceso (IAM).

-

Seleccione Agregar > Agregar rol personalizado.

-

En la pestaña Básico, ingrese un nombre y una descripción para el rol.

-

Seleccione JSON y luego Editar, que aparece en la parte superior derecha del formato JSON.

-

Agregue los siguientes permisos en acciones:

"actions": [ "Microsoft.NetApp/*", "Microsoft.Resources/resources/read", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.Resources/subscriptions/resourcegroups/resources/read", "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Network/virtualNetworks/read", "Microsoft.Network/virtualNetworks/subnets/read", "Microsoft.Insights/Metrics/Read" ], -

Seleccione Guardar > Siguiente y luego Crear.

-

-

Asigna la aplicación al rol que acabas de crear:

-

Desde el portal de Azure, abra Suscripciones.

-

Seleccione la suscripción.

-

Seleccione Control de acceso (IAM) > Agregar > Agregar asignación de rol.

-

En la pestaña Rol, seleccione el rol personalizado que creó y luego Siguiente.

-

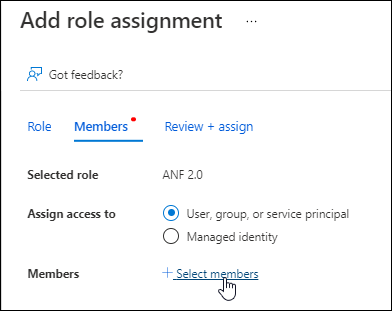

En la pestaña Miembros, complete los siguientes pasos:

-

Mantenga seleccionado Usuario, grupo o entidad de servicio.

-

Seleccionar Seleccionar miembros.

-

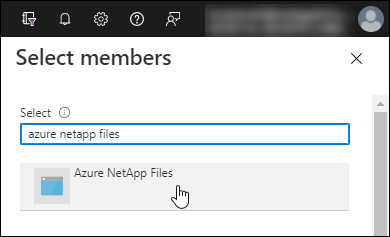

Busque el nombre de la aplicación.

He aquí un ejemplo:

-

-

Seleccione la aplicación y luego Seleccionar.

-

Seleccione Siguiente.

-

Seleccione Revisar + asignar.

La entidad de servicio de la consola ahora tiene los permisos de Azure necesarios para esa suscripción.

-

-

Paso 3: Agrega las credenciales a la consola

Cuando crea el sistema Azure NetApp Files , se le solicita que seleccione las credenciales asociadas con la entidad de servicio. Debe agregar estas credenciales a la consola antes de crear el sistema.

-

En la navegación izquierda de la Consola, seleccione Administración > Credenciales.

-

Seleccione Agregar credenciales y siga los pasos del asistente.

-

Ubicación de credenciales: seleccione Microsoft Azure > NetApp Console.

-

Definir credenciales: ingrese información sobre la entidad de servicio de Microsoft Entra que otorga los permisos necesarios:

-

Secreto del cliente

-

ID de la aplicación (cliente)

-

ID de directorio (inquilino)

Deberías haber capturado esta información cuandocreó la aplicación AD .

-

-

Revisar: Confirme los detalles sobre las nuevas credenciales y luego seleccione Agregar.

-