Implementar pares de Cloud Volumes ONTAP HA en una subred compartida de AWS

Sugerir cambios

Sugerir cambios

A partir de la versión 9.11.1, los pares de Cloud Volumes ONTAP HA son compatibles con AWS con uso compartido de VPC. El uso compartido de VPC permite que su organización comparta subredes con otras cuentas de AWS. Para utilizar esta configuración, debe configurar su entorno de AWS y luego implementar el par HA mediante la API.

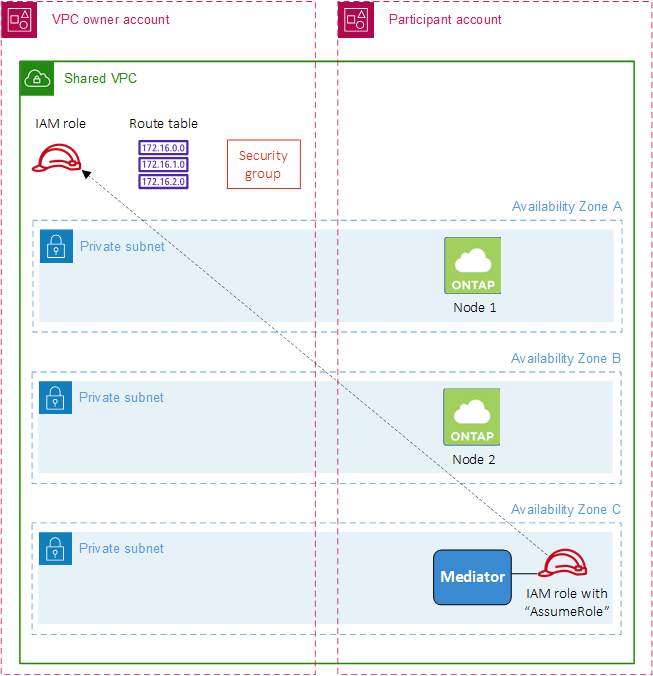

Con "Uso compartido de VPC" Una configuración de Cloud Volumes ONTAP HA se distribuye en dos cuentas:

-

La cuenta del propietario de VPC, que posee la red (la VPC, las subredes, las tablas de rutas y el grupo de seguridad de Cloud Volumes ONTAP )

-

La cuenta del participante, donde se implementan las instancias EC2 en subredes compartidas (esto incluye los dos nodos HA y el mediador)

En el caso de una configuración de HA de Cloud Volumes ONTAP que se implementa en múltiples zonas de disponibilidad, el mediador de HA necesita permisos específicos para escribir en las tablas de rutas en la cuenta del propietario de VPC. Debe proporcionar esos permisos configurando un rol de IAM que el mediador pueda asumir.

La siguiente imagen muestra los componentes involucrados en esta implementación:

Como se describe en los pasos a continuación, deberá compartir las subredes con la cuenta del participante y luego crear la función de IAM y el grupo de seguridad en la cuenta del propietario de VPC.

Cuando se crea el sistema Cloud Volumes ONTAP , la NetApp Console crea y adjunta automáticamente una función de IAM al mediador. Esta función asume la función de IAM que creó en la cuenta del propietario de VPC para realizar cambios en las tablas de rutas asociadas con el par HA.

-

Comparta las subredes en la cuenta del propietario de VPC con la cuenta del participante.

Este paso es necesario para implementar el par HA en subredes compartidas.

-

En la cuenta del propietario de VPC, cree un grupo de seguridad para Cloud Volumes ONTAP.

"Consulte las reglas del grupo de seguridad para Cloud Volumes ONTAP" . Tenga en cuenta que no es necesario crear un grupo de seguridad para el mediador de HA. La consola lo hace por ti.

-

En la cuenta del propietario de VPC, cree un rol de IAM que incluya los siguientes permisos:

Action": [ "ec2:AssignPrivateIpAddresses", "ec2:CreateRoute", "ec2:DeleteRoute", "ec2:DescribeNetworkInterfaces", "ec2:DescribeRouteTables", "ec2:DescribeVpcs", "ec2:ReplaceRoute", "ec2:UnassignPrivateIpAddresses" -

Utilice la API para crear un nuevo sistema Cloud Volumes ONTAP .

Tenga en cuenta que debe especificar los siguientes campos:

-

"ID de grupo de seguridad"

El campo "securityGroupId" debe especificar el grupo de seguridad que creó en la cuenta del propietario de VPC (consulte el paso 2 anterior).

-

"assumeRoleArn" en el objeto "haParams"

El campo "assumeRoleArn" debe incluir el ARN del rol de IAM que creó en la cuenta del propietario de VPC (consulte el paso 3 anterior).

Por ejemplo:

"haParams": { "assumeRoleArn": "arn:aws:iam::642991768967:role/mediator_role_assume_fromdev" } -