Administrar alertas en NetApp Ransomware Resilience

Sugerir cambios

Sugerir cambios

Cuando NetApp Ransomware Resilience detecta un posible ataque, muestra una alerta en el Panel de control y en el área de Notificaciones. Ransomware Resilience toma una instantánea inmediatamente. Revise el riesgo potencial en la pestaña Alertas de resiliencia ante ransomware.

Si Ransomware Resilience detecta un posible ataque, aparece una notificación en la configuración de notificaciones de la NetApp Console y se envía un correo electrónico a las direcciones configuradas. El correo electrónico incluye información sobre la gravedad, la carga de trabajo afectada y un enlace a la alerta en la pestaña Alerts de Ransomware Resilience.

Puede descartar los falsos positivos o decidir recuperar sus datos inmediatamente.

|

Si descarta la alerta, Ransomware Resilience aprende este comportamiento, lo asocia con operaciones normales y no vuelve a iniciar una alerta al respecto. |

Para comenzar a recuperar sus datos, marque la alerta como lista para recuperación para que su administrador de almacenamiento pueda comenzar el proceso de recuperación.

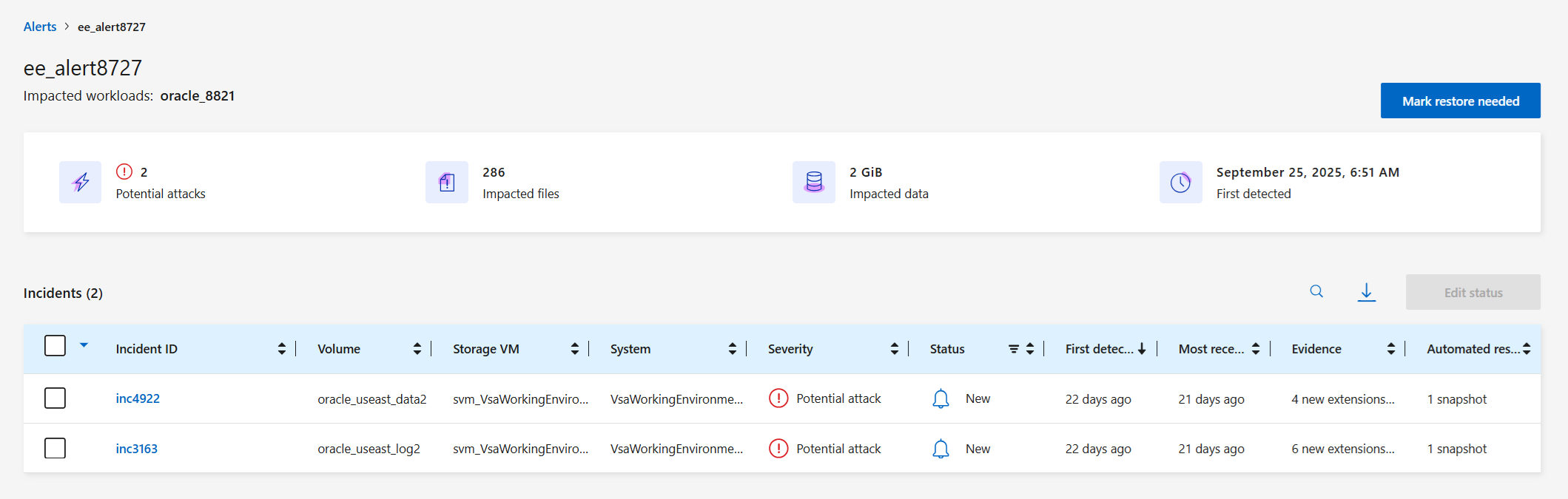

Cada alerta puede incluir múltiples incidentes en diferentes volúmenes y estados. Revisar todos los incidentes.

Ransomware Resilience proporciona información llamada evidencia sobre lo que causó que se emitiera la alerta, como la siguiente:

-

Se crearon o cambiaron extensiones de archivo

-

Creación de archivos con comparación de tasas detectadas y esperadas

-

Eliminación de archivos con una comparación de las tasas detectadas y esperadas

-

Cuando el cifrado es alto, sin cambios en la extensión del archivo

Una alerta se clasifica como una de las siguientes:

-

Ataque potencial: se produce una alerta cuando Autonomous Ransomware Protection detecta una nueva extensión y la ocurrencia se repite más de 20 veces en las últimas 24 horas (comportamiento predeterminado).

-

Advertencia: Se produce una advertencia basada en los siguientes comportamientos:

-

No se ha identificado antes la detección de una nueva extensión y el mismo comportamiento no se repite suficientes veces como para declararlo como un ataque.

-

Se observa alta entropía.

-

La actividad de lectura, escritura, cambio de nombre o eliminación de archivos se duplicó en comparación con los niveles normales.

-

|

Para entornos SAN, las advertencias se basan solo en la alta entropía. |

La evidencia se basa en información de Autonomous Ransomware Protection en ONTAP. Para más detalles, consulte "Descripción general de la protección autónoma contra ransomware" .

Una alerta puede tener uno de los siguientes estados:

-

Nuevo

-

Inactivo

Un incidente de alerta puede tener los siguientes estados:

-

Nuevo: Todos los incidentes se marcan como "nuevos" cuando se identifican por primera vez.

-

En revisión: Puedes marcar un incidente como en revisión mientras lo evalúas.

-

Descartado: si sospecha que la actividad no es un ataque de ransomware, puede cambiar el estado a "Descartado".

Después de descartar un ataque, no puedes revertir su estado. Si descarta una carga de trabajo, todas las copias instantáneas tomadas automáticamente en respuesta al posible ataque de ransomware se eliminarán de forma permanente. -

Desestimando: El incidente está en proceso de ser desestimado.

-

Resuelto: El incidente ha sido solucionado.

-

Resuelto automáticamente: para alertas de baja prioridad, el incidente se resuelve automáticamente si no se han tomado medidas al respecto dentro de cinco días.

|

Si configuró un sistema de gestión de eventos y seguridad (SIEM) en Ransomware Resilience en la página Configuración, Ransomware Resilience envía detalles de alerta a su sistema SIEM. |

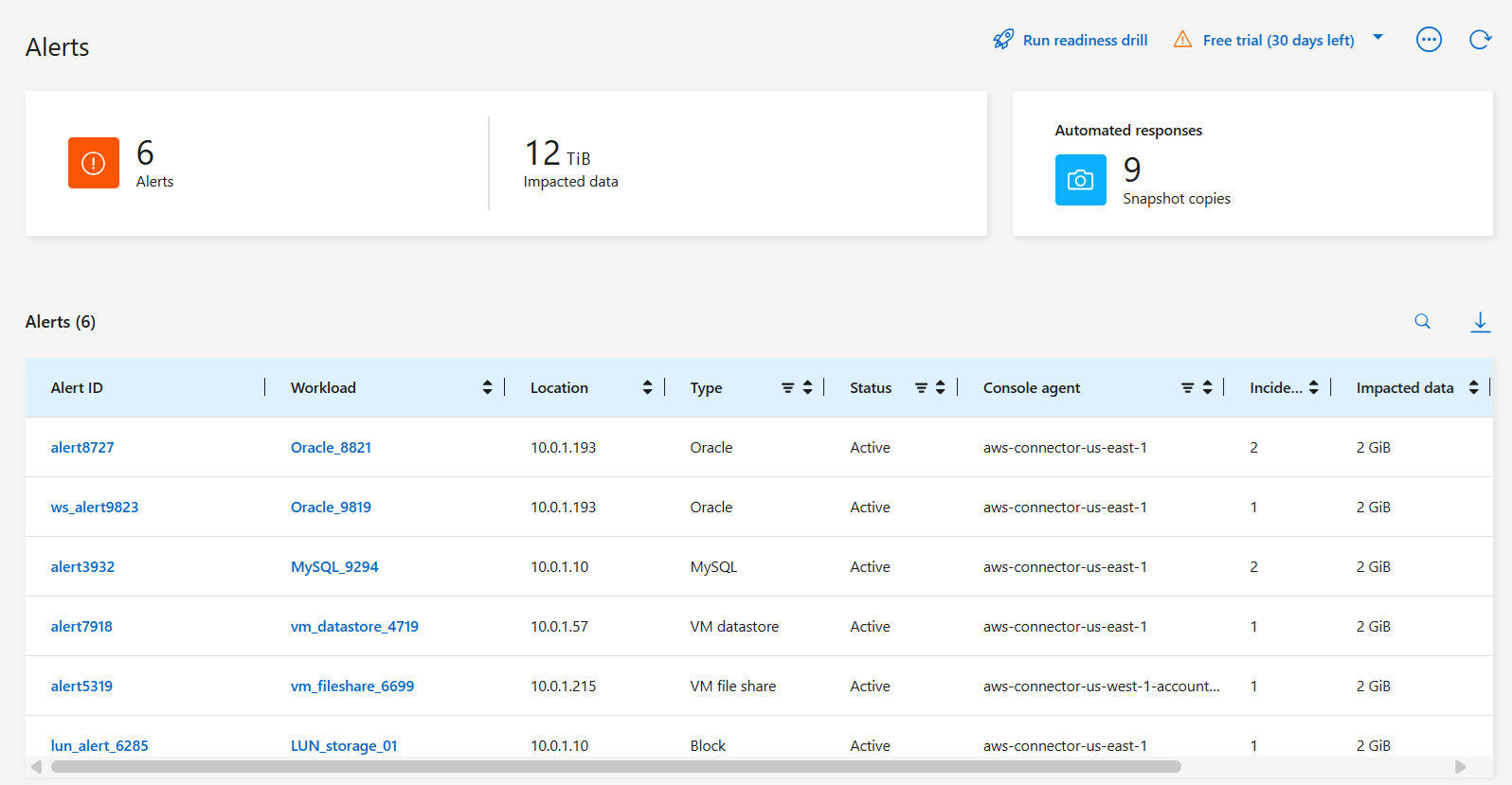

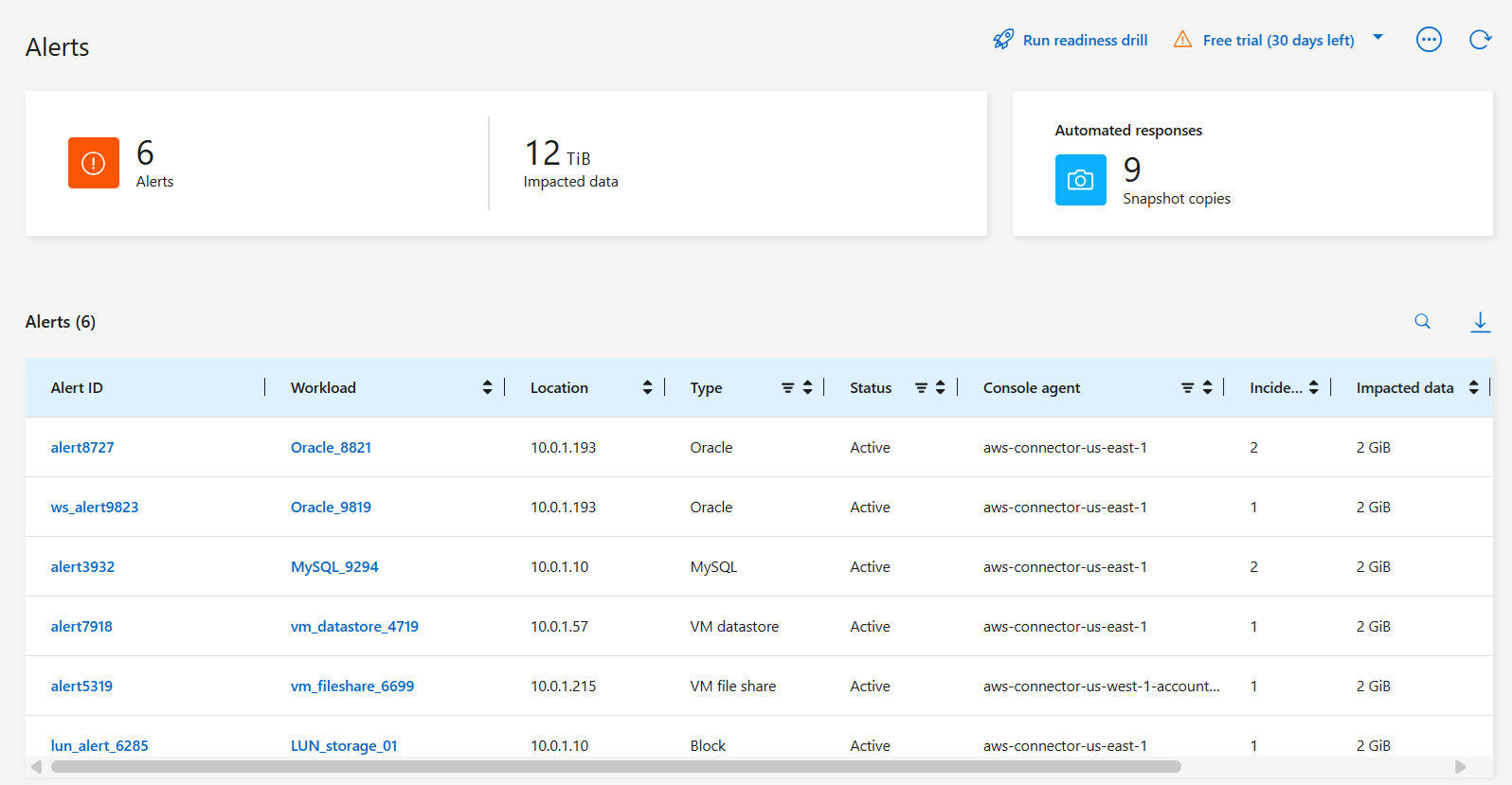

Ver alertas

Puede acceder a las alertas desde el Panel de resiliencia ante ransomware o desde la pestaña Alertas.

Rol de consola requerido Para realizar esta tarea, necesita el rol de administrador de la organización, administrador de carpeta o proyecto, administrador de resiliencia ante ransomware o visor de resiliencia ante ransomware. "Obtenga información sobre las funciones de resiliencia ante ransomware para la NetApp Console" .

-

En el Panel de resiliencia ante ransomware, revise el panel Alertas.

-

Seleccione Ver todo en uno de los estados.

-

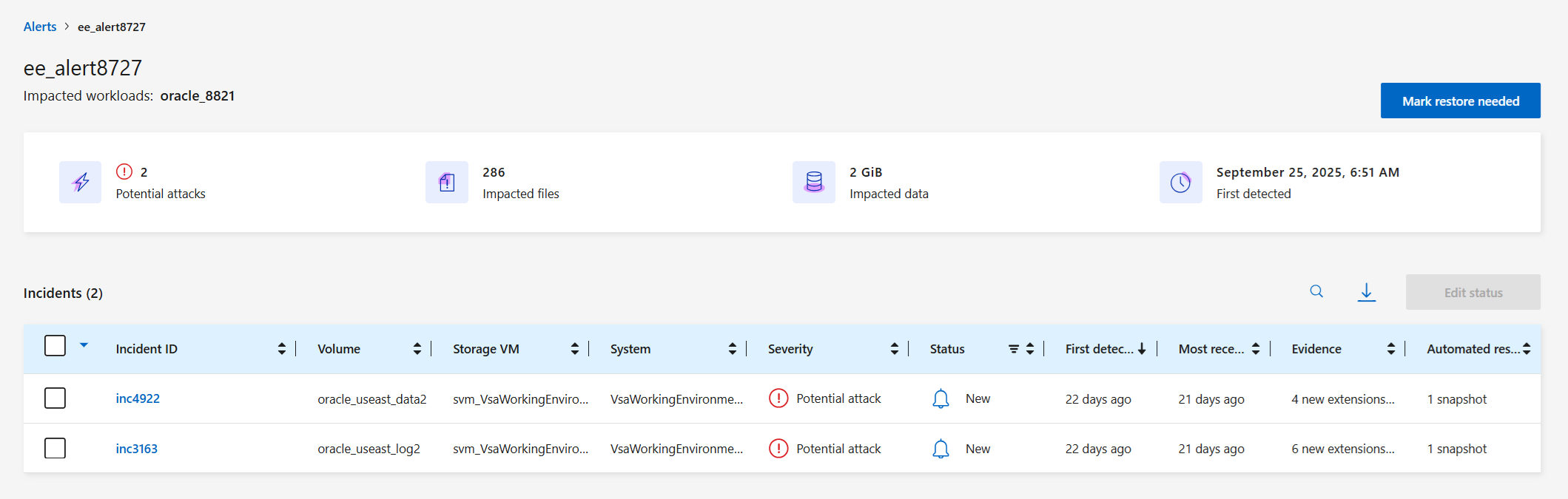

Seleccione una alerta para revisar todos los incidentes en cada volumen para cada alerta.

-

Para revisar alertas adicionales, seleccione Alerta en las rutas de navegación de la parte superior izquierda.

-

Revise las alertas en la página Alertas.

-

Continúe con una de las siguientes opciones:

Responder a un correo electrónico de alerta

Cuando Ransomware Resilience detecta un posible ataque, envía una notificación por correo electrónico a los usuarios suscritos según sus preferencias de notificación de suscripción configuradas en la configuración de NetApp Console. El correo electrónico contiene información sobre la alerta, incluyendo la gravedad y los recursos afectados.

|

Para configurar las notificaciones por correo electrónico en la Console, consulta "Establecer la configuración de notificaciones por correo electrónico". |

Rol de consola requerido Para realizar esta tarea, necesita el rol de administrador de la organización, administrador de carpeta o proyecto, administrador de resiliencia ante ransomware o visor de resiliencia ante ransomware. "Obtenga información sobre las funciones de resiliencia ante ransomware para la NetApp Console" .

-

Ver el correo electrónico.

-

En el correo electrónico, seleccione Ver alerta e inicie sesión en Ransomware Resilience.

Aparece la página de Alertas.

-

Revise todos los incidentes en cada volumen para cada alerta.

-

Para revisar alertas adicionales, haga clic en Alerta en las rutas de navegación de la parte superior izquierda.

-

Continúe con una de las siguientes opciones:

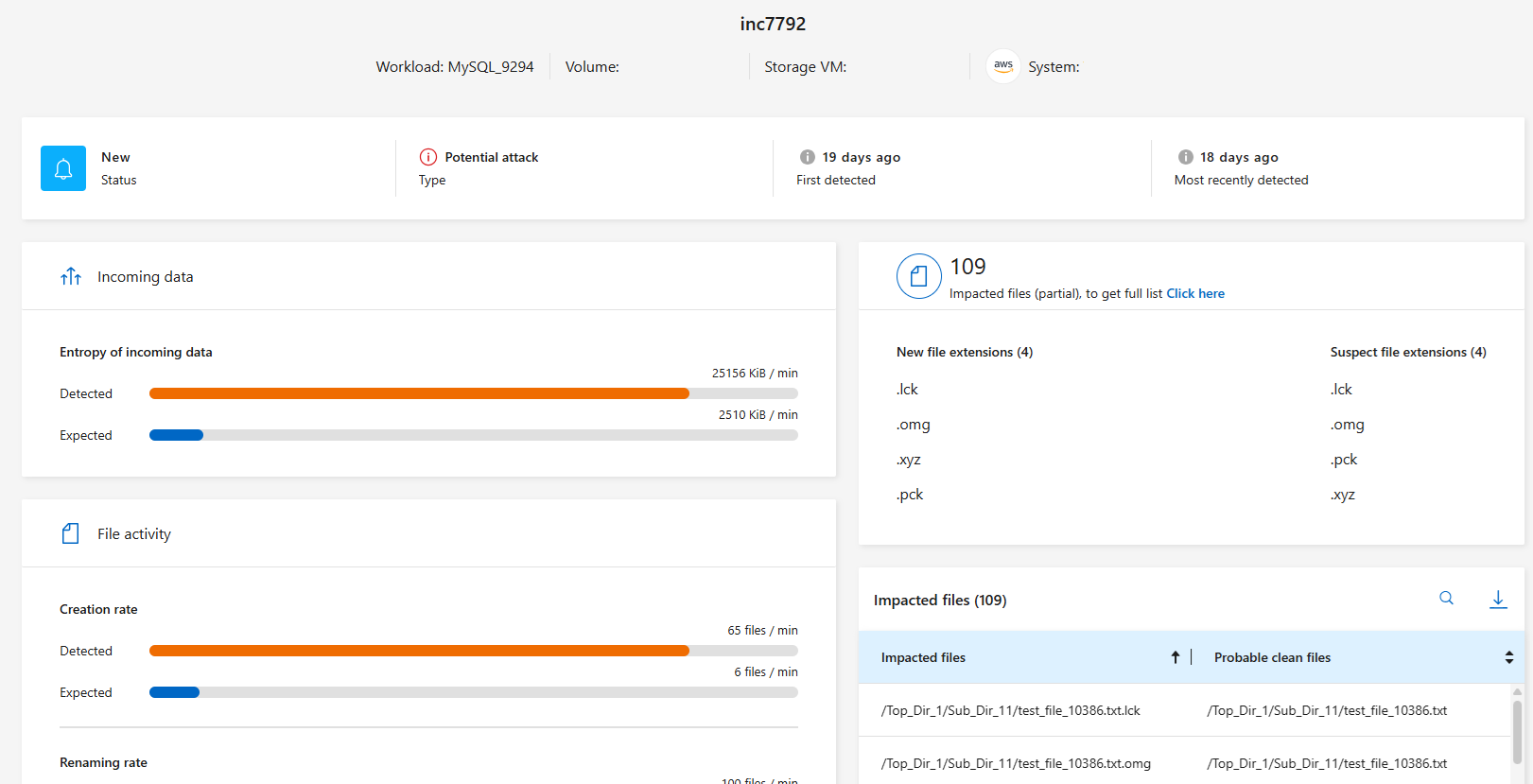

Detectar actividad maliciosa y comportamiento anómalo del usuario

Al mirar la pestaña Alertas, puede identificar si hay actividad maliciosa o un comportamiento anómalo del usuario.

Debes haber configurado un agente de actividad del usuario y habilitado una política de protección con detección del comportamiento del usuario para ver las alertas a nivel de usuario. La columna Usuario sospechoso aparece en el panel de alertas solo cuando la detección del comportamiento del usuario está habilitada. Para habilitar la detección de usuarios sospechosos, consulta "Actividad sospechosa del usuario".

Ver actividad maliciosa

Cuando Autonomous Ransomware Protection activa una alerta en Ransomware Resilience, puedes ver los siguientes detalles:

-

Entropía de los datos entrantes

-

Tasa esperada de creación de nuevos archivos en comparación con la tasa detectada

-

Tasa de eliminación de archivos esperada en comparación con la tasa detectada

-

Tasa de cambio de nombre de archivos esperada en comparación con la tasa detectada

-

Archivos y directorios afectados

|

Estos detalles son visibles para las cargas de trabajo NAS. Para entornos SAN, solo están disponibles los datos de entropía. |

-

En el menú Resiliencia ante ransomware, seleccione Alertas.

-

Seleccione una alerta.

-

Revise los incidentes en la alerta.

-

Seleccione un incidente para revisar los detalles del mismo.

Ver comportamiento anómalo del usuario

Si ha configurado la detección de usuarios sospechosos para ver el comportamiento anómalo de los usuarios, puede ver datos a nivel de usuario y bloquear usuarios específicos. Para habilitar la configuración de usuarios sospechosos, consulte"Configurar los ajustes de resiliencia frente al ransomware" .

-

En el menú Resiliencia ante ransomware, seleccione Alertas.

-

Seleccione una alerta.

-

Revise los incidentes en la alerta.

-

Para bloquear a un usuario sospechoso en su entorno, seleccione Bloquear debajo del nombre del usuario.

Marcar los incidentes de ransomware como listos para recuperación (después de que se neutralizan los incidentes)

Después de detener el ataque, avisa al administrador de almacenamiento que los datos están listos para que pueda iniciar el proceso de recuperación.

Rol de consola requerido Para realizar esta tarea, necesita el rol de administrador de organización, administrador de carpeta o proyecto, o administrador de resiliencia ante ransomware. "Obtenga información sobre las funciones de resiliencia ante ransomware para la NetApp Console" .

-

En el menú Resiliencia ante ransomware, seleccione Alertas.

-

En la página Alertas, seleccione la alerta.

-

Revise los incidentes en la alerta.

-

Si determina que los incidentes están listos para recuperación, seleccione Marcar como necesario para la restauración.

-

Confirme la acción y seleccione Marcar como necesaria la restauración.

-

Para iniciar la recuperación de la carga de trabajo, seleccione Recuperar carga de trabajo en el mensaje o seleccione la pestaña Recuperación.

Una vez que la alerta se marca para restaurar, se mueve de la pestaña Alertas a la pestaña Recuperación.

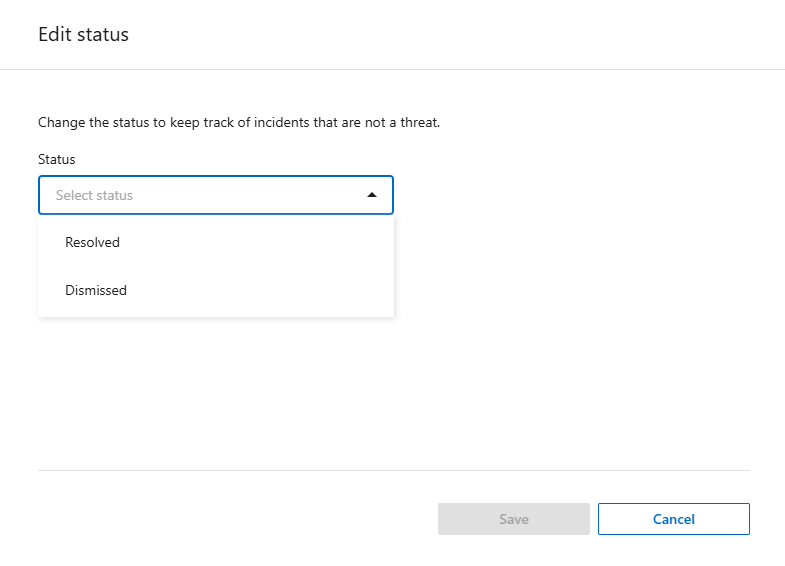

Descartar incidentes que no sean ataques potenciales

Después de revisar los incidentes, debe determinar si son ataques potenciales. Si no son amenazas reales, pueden descartarse.

Puede descartar los falsos positivos o decidir recuperar sus datos inmediatamente. Si descarta la alerta, Ransomware Resilience aprende este comportamiento y lo asocia con operaciones normales y no vuelve a iniciar una alerta sobre dicho comportamiento.

Si descarta una carga de trabajo, todas las copias instantáneas tomadas automáticamente en respuesta a un posible ataque de ransomware se eliminan de forma permanente.

|

Si descarta una alerta, no podrá cambiar su estado ni deshacer este cambio. |

Rol de consola requerido Para realizar esta tarea, necesita el rol de administrador de organización, administrador de carpeta o proyecto, o administrador de resiliencia ante ransomware. "Obtenga información sobre las funciones de resiliencia ante ransomware para la NetApp Console" .

-

En el menú Resiliencia ante ransomware, seleccione Alertas.

-

En la página Alertas, seleccione la alerta.

-

Seleccione uno o más incidentes. Alternativamente, seleccione todos los incidentes seleccionando el cuadro ID de incidente en la parte superior izquierda de la tabla.

-

Si determina que el incidente no es una amenaza, deséchelo como un falso positivo:

-

Seleccione el incidente.

-

Seleccione el botón Editar estado encima de la tabla.

-

-

Desde el cuadro Editar estado, elija el estado Descartado.

Aparece información adicional sobre la carga de trabajo y las copias de instantáneas eliminadas.

-

Seleccione Guardar.

El estado del incidente o incidentes cambia a "Descartado".

Ver una lista de archivos afectados

Antes de restaurar una carga de trabajo de la aplicación a nivel de archivo, puede ver una lista de los archivos afectados. Puede acceder a la página de Alertas para descargar una lista de archivos afectados. Luego utilice la página Recuperación para cargar la lista y elegir qué archivos restaurar.

Rol de consola requerido Para realizar esta tarea, necesita el rol de administrador de organización, administrador de carpeta o proyecto, o administrador de resiliencia ante ransomware. "Obtenga información sobre las funciones de resiliencia ante ransomware para la NetApp Console" .

Utilice la página Alertas para recuperar la lista de archivos afectados.

|

Si un volumen tiene varias alertas, es posible que deba descargar la lista CSV de los archivos afectados para cada alerta. |

-

En el menú Resiliencia ante ransomware, seleccione Alertas.

-

En la página Alertas, ordene los resultados por carga de trabajo para mostrar las alertas de la carga de trabajo de la aplicación que desea restaurar.

-

De la lista de alertas para esa carga de trabajo, seleccione una alerta.

-

Para esa alerta, seleccione un solo incidente.

-

Para ese incidente, seleccione el ícono de descarga para descargar la lista de archivos afectados en formato CSV.