Descripción general de Astra Control Center de NetApp

Sugerir cambios

Sugerir cambios

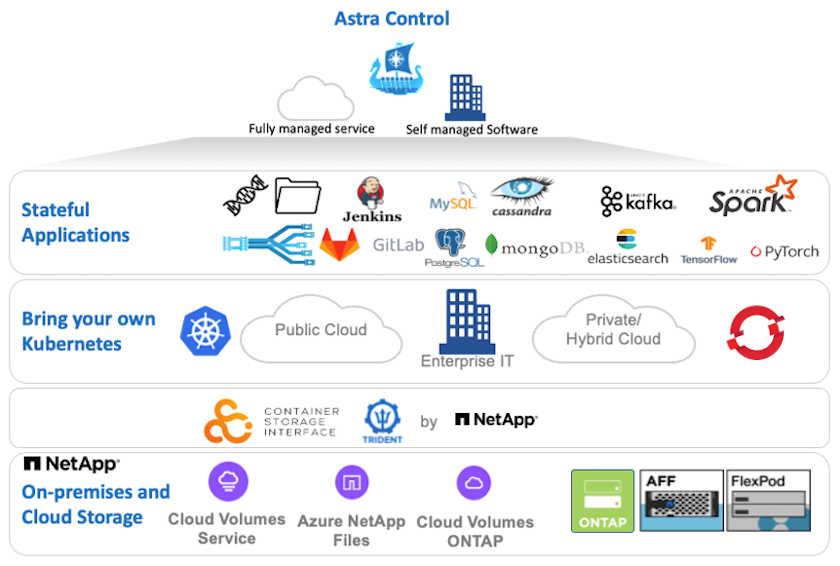

Astra Control Center de NetApp ofrece un amplio conjunto de servicios de gestión de datos para aplicaciones y almacenamiento para cargas de trabajo con estado de Kubernetes puestas en marcha en un entorno local con la tecnología de protección de datos de NetApp.

Astra Control Center de NetApp se puede instalar en un clúster Red Hat OpenShift donde el orquestador de almacenamiento de Trident se haya puesto en marcha y configurado con clases de almacenamiento y back-ends de almacenamiento a los sistemas de almacenamiento de NetApp ONTAP.

Para conocer la instalación y configuración de Trident para ser compatible con Astra Control Center, consulte "este documento aquí".

En un entorno conectado a la nube, Astra Control Center utiliza Cloud Insights para proporcionar supervisión y telemetría avanzadas. Ante la ausencia de una conexión con Cloud Insights, la supervisión y la telemetría limitadas (métricas de 7 días) están disponibles y se exportan a herramientas de supervisión nativas de Kubernetes (Prometheus y Grafana) mediante extremos de métricas abiertos.

Astra Control Center está totalmente integrado en el ecosistema del asesor digital de NetApp AutoSupport y Active IQ (también conocido como asesor digital) para proporcionar soporte a los usuarios, ofrecer ayuda con la solución de problemas y mostrar estadísticas de uso.

Además de la versión de pago de Astra Control Center, hay disponible una licencia de evaluación de 90 días. La versión de evaluación se admite a través del correo electrónico y la comunidad (canal Slack). Los clientes tienen acceso a éstos y a otros artículos de la base de conocimientos y a la documentación disponible en la consola de soporte del producto.

Para empezar a utilizar Astra Control Center de NetApp, visite "Sitio web de Astra".

Requisitos previos de instalación de Astra Control Center

-

Uno o más clústeres de Red Hat OpenShift. Actualmente se admiten las versiones 4.6 EUS y 4.7.

-

Trident ya debe estar instalado y configurado en cada clúster de Red Hat OpenShift.

-

Uno o más sistemas de almacenamiento ONTAP de NetApp que ejecutan ONTAP 9.5 o superior.

Es recomendable que cada instalación de OpenShift en un sitio tenga una SVM dedicada para almacenamiento persistente. Las puestas en marcha de varios sitios requieren sistemas de almacenamiento adicionales. -

Debe configurarse un back-end de almacenamiento de Trident en cada clúster de OpenShift con una SVM respaldada por un clúster de ONTAP.

-

Un tipo de almacenamiento predeterminado configurado en cada clúster OpenShift con Trident como aprovisionador de almacenamiento.

-

Se debe instalar y configurar un equilibrador de carga en cada clúster de OpenShift para que pueda equilibrarse la carga y exponer los servicios de OpenShift.

Consulte el enlace "aquí" para obtener información sobre balanceadores de carga que se han validado para este propósito. -

Debe configurarse un registro de imagen privada para alojar las imágenes de Astra Control Center de NetApp.

Consulte el enlace "aquí" Para instalar y configurar un registro privado de OpenShift con este fin. -

Debe tener acceso de administrador de clúster al clúster de Red Hat OpenShift.

-

Debe tener acceso de administrador a los clústeres de ONTAP de NetApp.

-

Una estación de trabajo de administración con docker o podman, trimentctl y las herramientas OC o kudectl instaladas y agregadas a su $PATH.

Las instalaciones de Docker deben tener la versión de docker superior a 20.10 y las instalaciones de Podman deben tener una versión de podman superior a 3.0.

Instalar Astra Control Center

-

Inicie sesión en el sitio de soporte de NetApp y descargue la versión más reciente de Astra Control Center de NetApp. Para ello, es necesario disponer de una licencia adjunta a su cuenta de NetApp. Después de descargar el tarball, transfiéralo a la estación de trabajo de administración.

Para empezar con una licencia de prueba de Astra Control, visite "Sitio de registro de Astra". -

Desembale la bola tar y cambie el directorio de trabajo a la carpeta resultante.

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

Antes de iniciar la instalación, empuje las imágenes de Astra Control Center hasta un registro de imágenes. Puede elegir hacer esto con Docker o Podman, las instrucciones para ambos se proporcionan en este paso.

Podman-

Exporte el FQDN del registro con el nombre de organización/espacio de nombres/proyecto como una variable de entorno ‘sector’.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Inicie sesión en el registro.

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

Si está utilizando kubeadminusuario para iniciar sesión en el registro privado y, a continuación, utilizar token en lugar de password -podman login -u ocp-user -p token --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com.También puede crear una cuenta de servicio, asignar el editor de Registro y/o la función de visor de Registro (en función de si necesita acceso de inserción/extracción) e iniciar sesión en el Registro mediante el token de la cuenta de servicio. -

Cree un archivo de script de shell y pegue el siguiente contenido en él.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} doneSi utiliza certificados que no son de confianza para el registro, edite la secuencia de comandos del shell y utilice --tls-verify=falsepara el comando podman pushpodman push $REGISTRY/$(echo $astraImage | sed 's/[\/]\+\///') --tls-verify=false. -

Haga que el archivo sea ejecutable.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Ejecute el script shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker-

Exporte el FQDN del registro con el nombre de organización/espacio de nombres/proyecto como una variable de entorno ‘sector’.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Inicie sesión en el registro.

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

Si está utilizando kubeadminusuario para iniciar sesión en el registro privado y, a continuación, utilizar token en lugar de password -docker login -u ocp-user -p token astra-registry.apps.ocp-vmw.cie.netapp.com.También puede crear una cuenta de servicio, asignar el editor de Registro y/o la función de visor de Registro (en función de si necesita acceso de inserción/extracción) e iniciar sesión en el Registro mediante el token de la cuenta de servicio. -

Cree un archivo de script de shell y pegue el siguiente contenido en él.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

Haga que el archivo sea ejecutable.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Ejecute el script shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

Cuando utilice registros de imágenes privadas de confianza pública, cargue los certificados TLS del registro de imágenes en los nodos OpenShift. Para ello, cree un mapa de configuración en el espacio de nombres de openshift-config mediante los certificados TLS y realice una revisión de la configuración de la imagen del clúster para que el certificado sea de confianza.

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=mergeSi está utilizando un registro interno OpenShift con certificados TLS predeterminados del operador Ingress con una ruta, debe seguir el paso anterior para aplicar el parche a los certificados en el nombre de host de la ruta. Para extraer los certificados del operador Ingress, puede utilizar el comando oc extract secret/router-ca --keys=tls.crt -n openshift-ingress-operator. -

Cree un espacio de nombres

netapp-acc-operatorPara Astra Control Center.[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

Cree un secreto con credenciales para iniciar sesión en el registro de imágenes

netapp-acc-operatorespacio de nombres.[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

Inicie sesión en la consola de la GUI de Red Hat OpenShift con acceso cluster-admin.

-

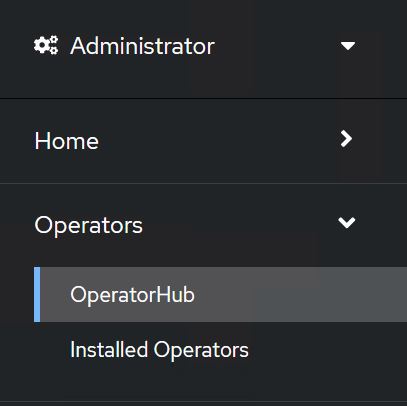

Seleccione Administrador en la lista desplegable perspectiva.

-

Desplácese a operadores > OperatorHub y busque Astra.

-

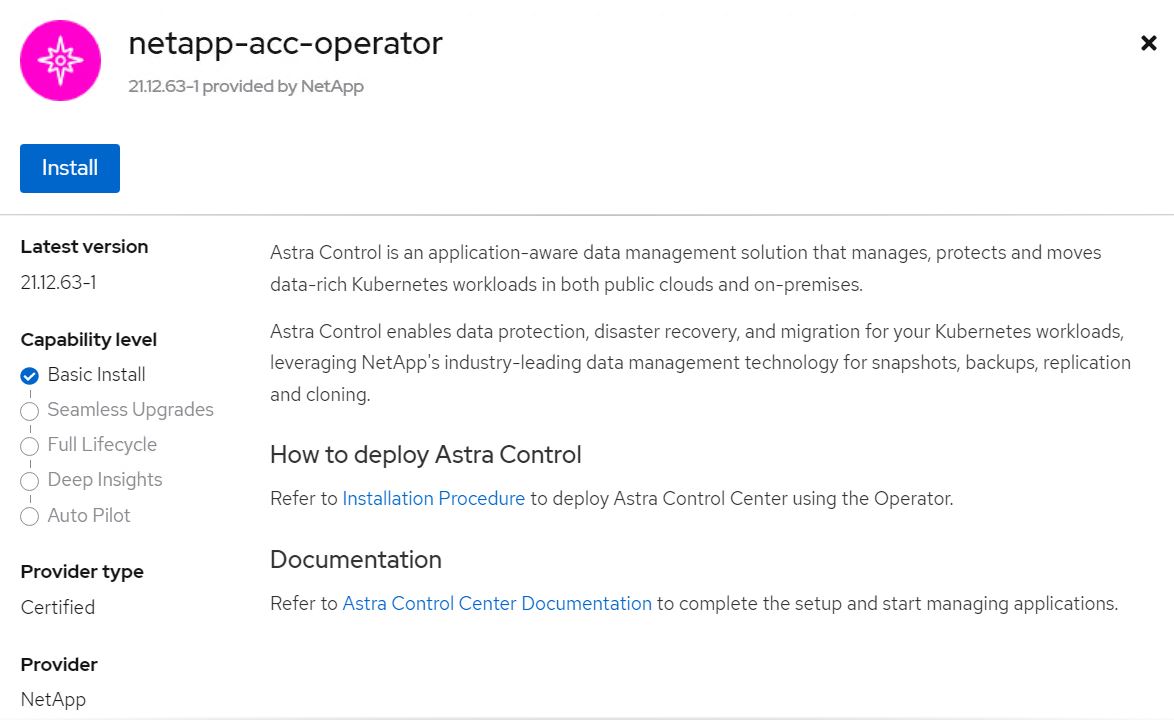

Seleccione

netapp-acc-operatormosaico y haga clic enInstall.

-

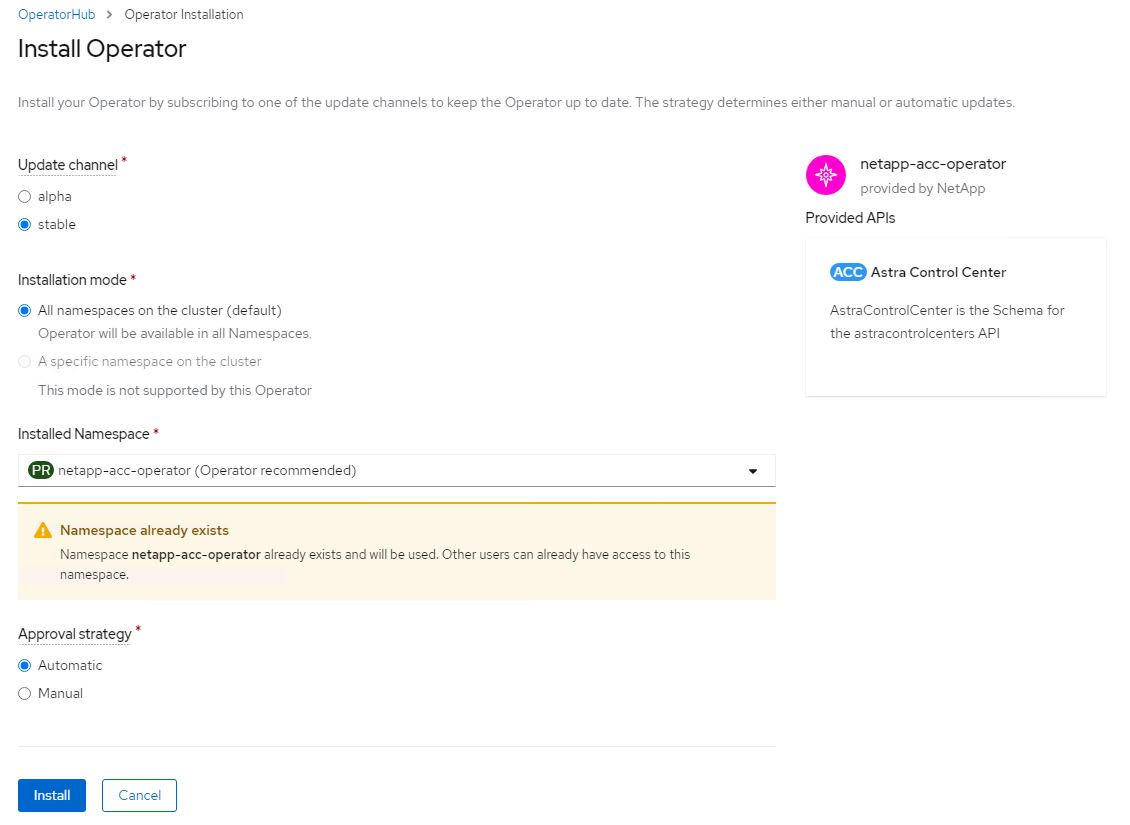

En la pantalla instalar operador, acepte todos los parámetros predeterminados y haga clic en

Install.

-

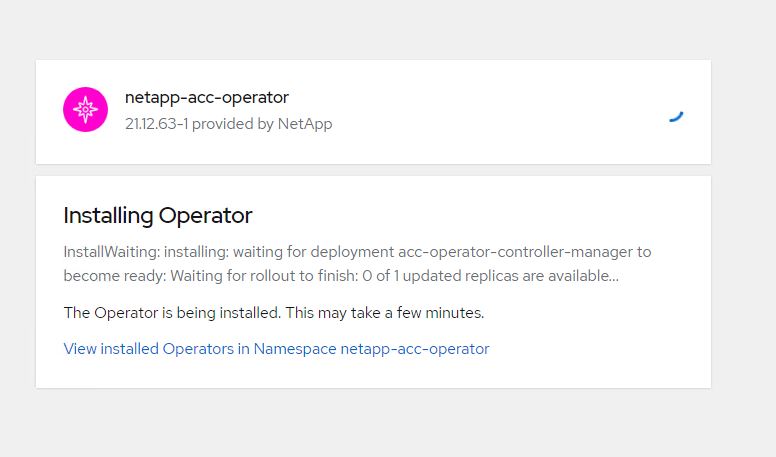

Espere a que finalice la instalación del operador.

-

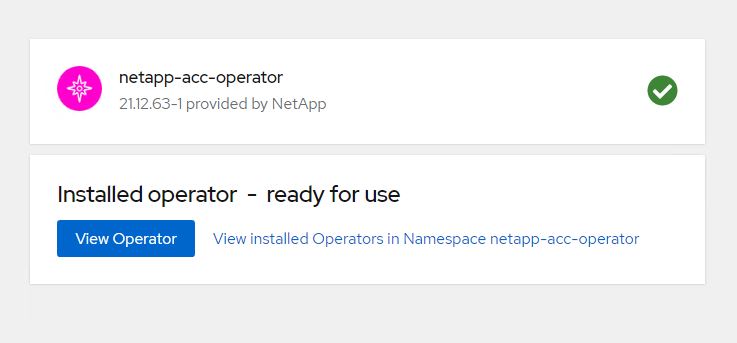

Una vez que la instalación del operador se realice correctamente, desplácese hasta hacer clic en

View Operator.

-

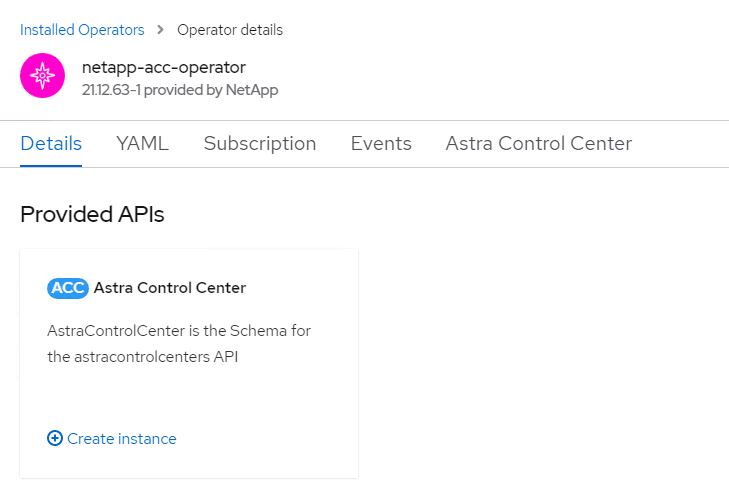

A continuación, haga clic en

Create InstanceEn el mosaico del Centro de control de Astra del operador.

-

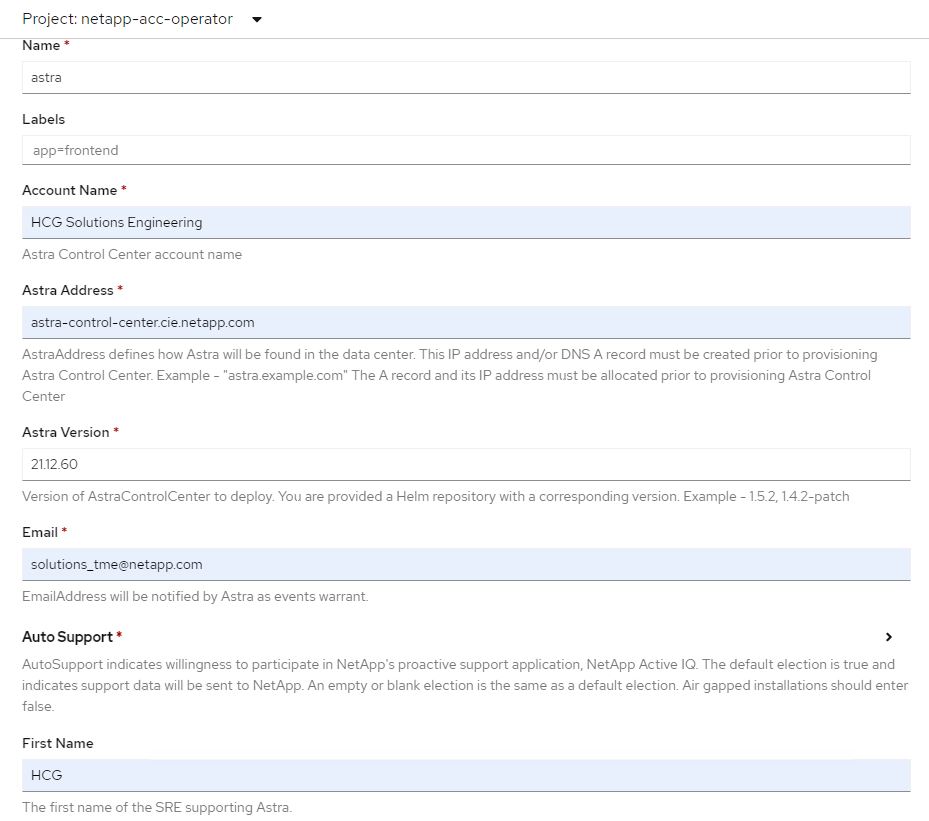

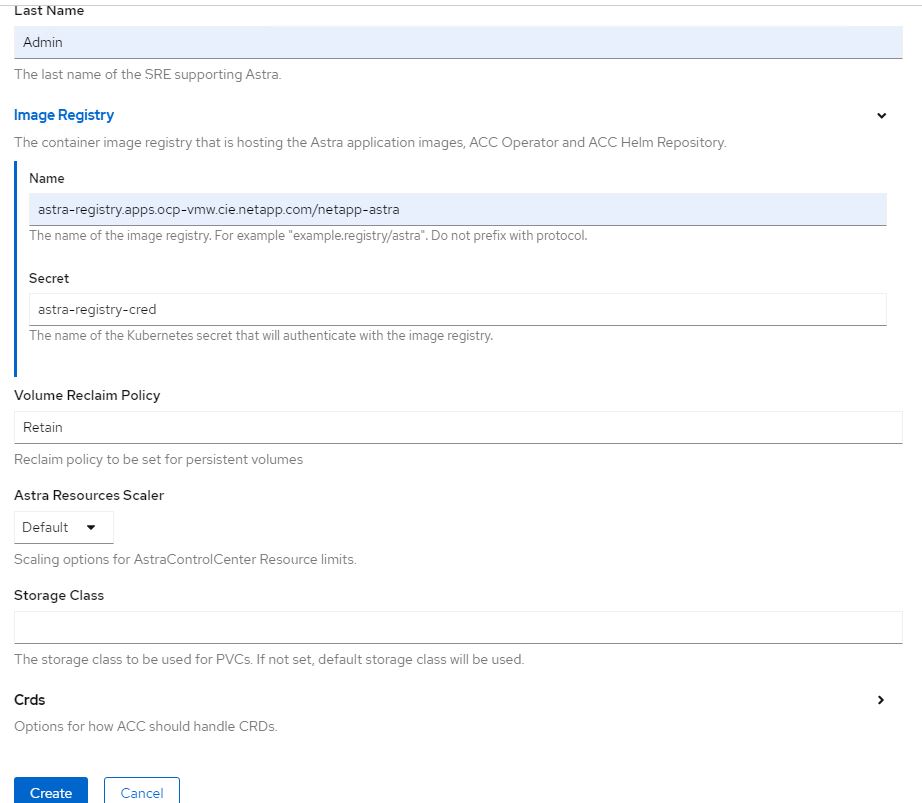

Rellene el

Create AstraControlCentercampos de formulario y haga clic enCreate.-

Opcionalmente, edite el nombre de la instancia de Astra Control Center.

-

Opcionalmente, habilite o deshabilite el AutoSupport. Se recomienda conservar la funcionalidad de AutoSupport.

-

Introduzca el FQDN para Astra Control Center.

-

Introduzca la versión de Astra Control Center; la última se muestra de forma predeterminada.

-

Introduzca un nombre de cuenta para Astra Control Center y detalles de administración como nombre, apellidos y dirección de correo electrónico.

-

Introduzca la política de reclamaciones de volúmenes, el valor predeterminado es Retain.

-

En el Registro de imágenes, introduzca el FQDN del registro junto con el nombre de la organización que se le dio mientras presiona las imágenes al registro (en este ejemplo,

astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra) -

Si utiliza un registro que requiere autenticación, introduzca el nombre secreto en la sección Image Registry (Registro de imágenes).

-

Configurar las opciones de ampliación para los límites de recursos de Astra Control Center.

-

Introduzca el nombre de la clase de almacenamiento si desea colocar las RVP en una clase de almacenamiento no predeterminada.

-

Defina las preferencias de manejo de CRD.

-

-

Para utilizar los libros de estrategia de Ansible para poner en marcha Astra Control Center, necesita una máquina Ubuntu/RHEL con Ansible instalado. Siga los procedimientos "aquí" Para Ubuntu y RHEL.

-

Clone el repositorio de GitHub que aloja el contenido de Ansible.

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

Inicie sesión en el sitio de soporte de NetApp y descargue la versión más reciente de Astra Control Center de NetApp. Para ello, es necesario disponer de una licencia adjunta a su cuenta de NetApp. Después de descargar el tarball, transfiéralo a la estación de trabajo.

Para empezar con una licencia de prueba de Astra Control, visite "Sitio de registro de Astra". -

Cree o obtenga el archivo kubeconfig con acceso de administrador al clúster OpenShift en el que se va a instalar Astra Control Center.

-

Cambie el directorio a na_astra_control_Suite.

cd na_astra_control_suite -

Edite el

vars/vars.ymly rellene las variables con la información necesaria.#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

Ejecute el libro de estrategia para implementar Astra Control Center. El libro de estrategia requiere privilegios raíz para determinadas configuraciones.

Si el usuario que ejecuta el libro de estrategia es raíz o tiene sudo configurados sin contraseñas, ejecute el siguiente comando para ejecutar el libro de estrategia.

ansible-playbook install_acc_playbook.ymlSi el usuario tiene configurado un acceso sudo basado en contraseña, ejecute el siguiente comando para ejecutar la libro de estrategia y, a continuación, introduzca la contraseña sudo.

ansible-playbook install_acc_playbook.yml -K

Pasos posteriores a la instalación

-

La instalación puede tardar varios minutos en completarse. Verifique que todos los pods y servicios del

netapp-astra-ccel espacio de nombres está activo y en funcionamiento.[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

Compruebe la

acc-operator-controller-managerregistros para garantizar que se completa la instalación.[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

El siguiente mensaje indica que la instalación de Astra Control Center se ha realizado correctamente. {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

El nombre de usuario para iniciar sesión en Astra Control Center es la dirección de correo electrónico del administrador que se proporciona en el archivo CRD y la contraseña es una cadena

ACC-Se adjunta al UUID del Centro de control de Astra. Ejecute el siguiente comando:[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

En este ejemplo, la contraseña es ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f. -

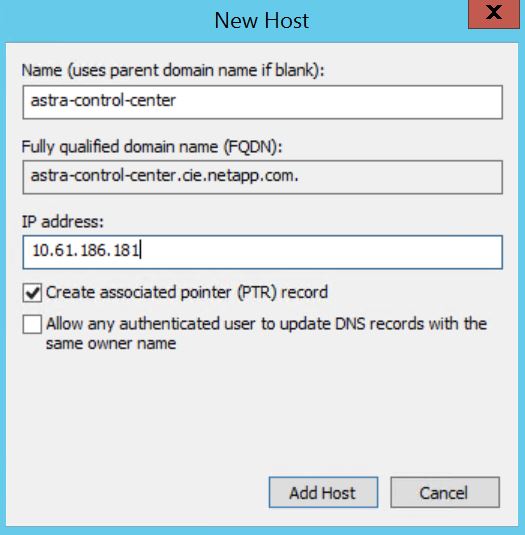

Obtenga la IP del equilibrador de carga del servicio de Traefik.

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

Agregue una entrada en el servidor DNS apuntando al FQDN que se proporciona en el archivo CRD de Astra Control Center al

EXTERNAL-IPdel servicio de trafik.

-

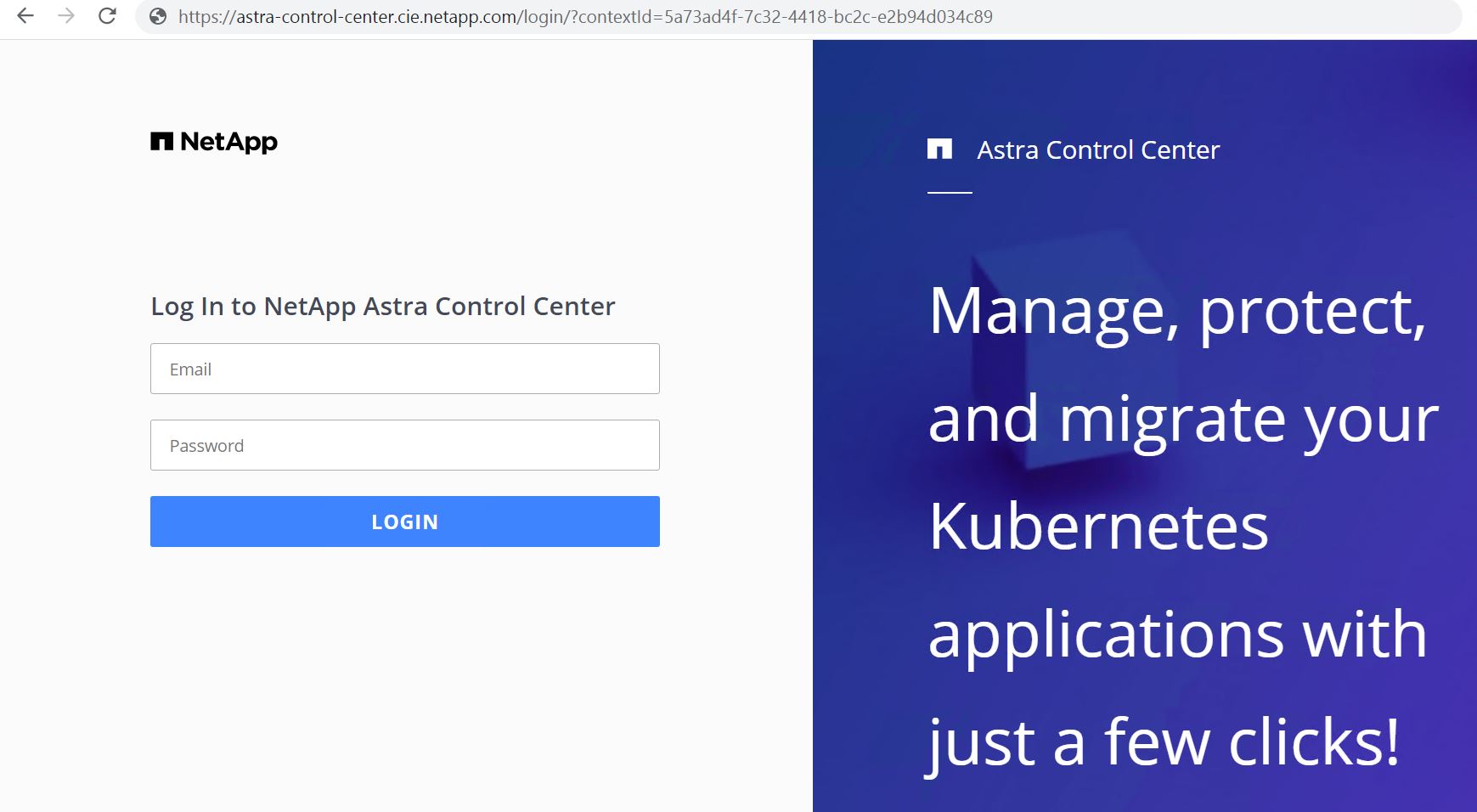

Inicie sesión en la GUI de Astra Control Center navegando por su FQDN.

-

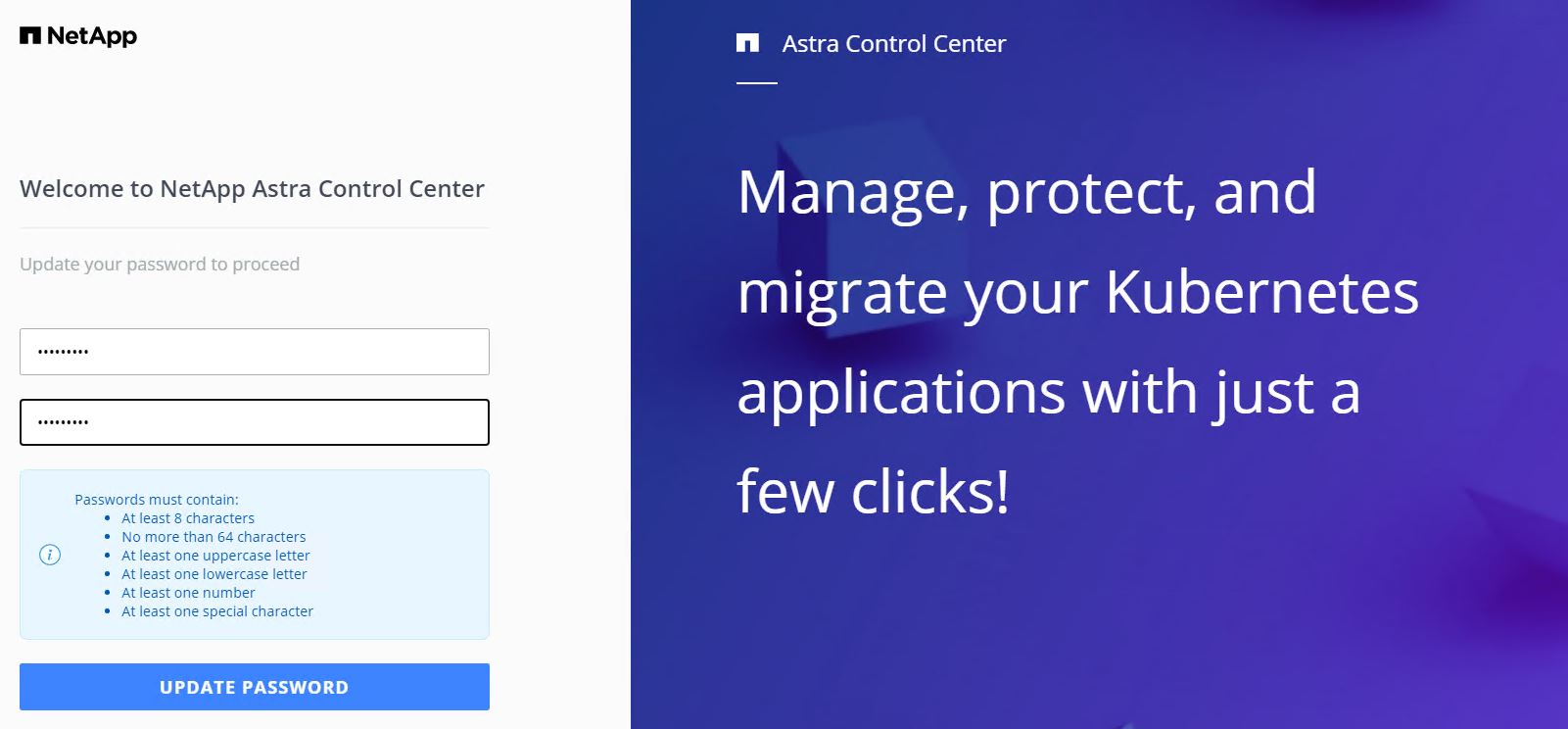

Cuando inicie sesión en la GUI de Astra Control Center por primera vez con la dirección de correo electrónico de administrador proporcionada en CRD, deberá cambiar la contraseña.

-

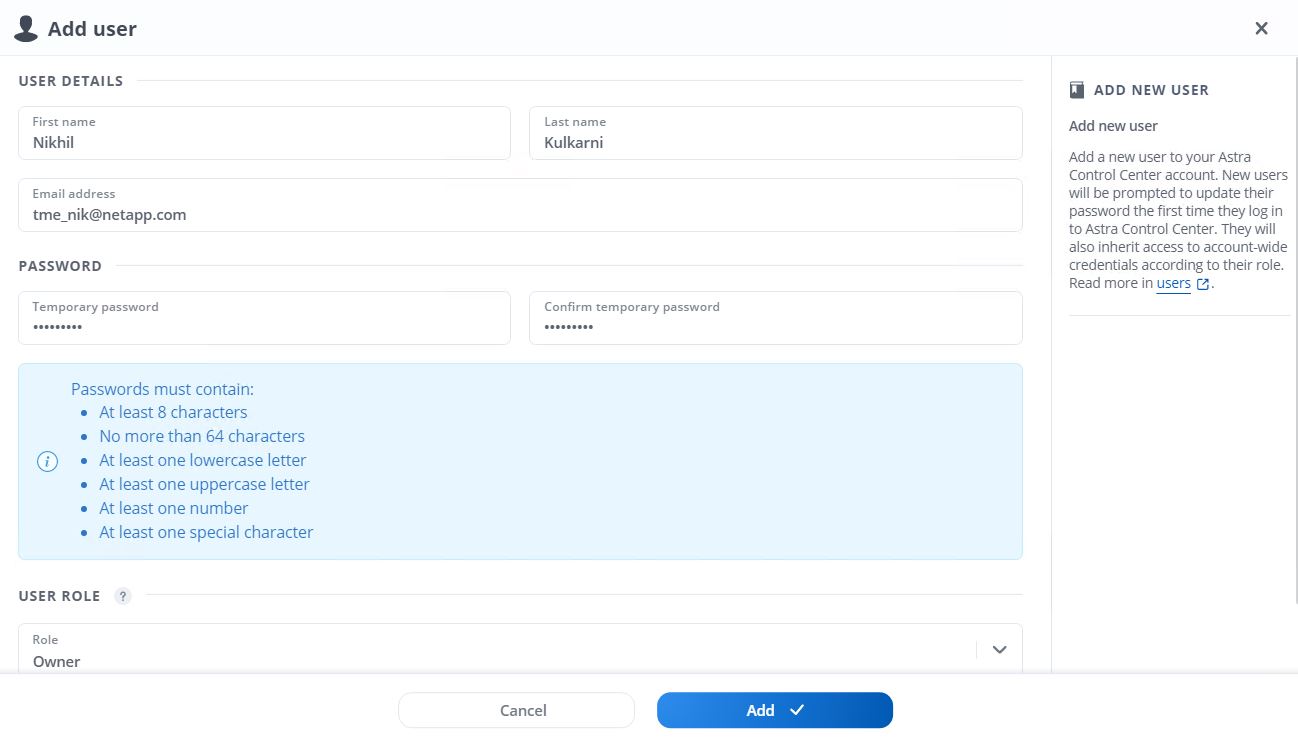

Si desea agregar un usuario a Astra Control Center, desplácese a cuenta > usuarios, haga clic en Agregar, introduzca los detalles del usuario y haga clic en Agregar.

-

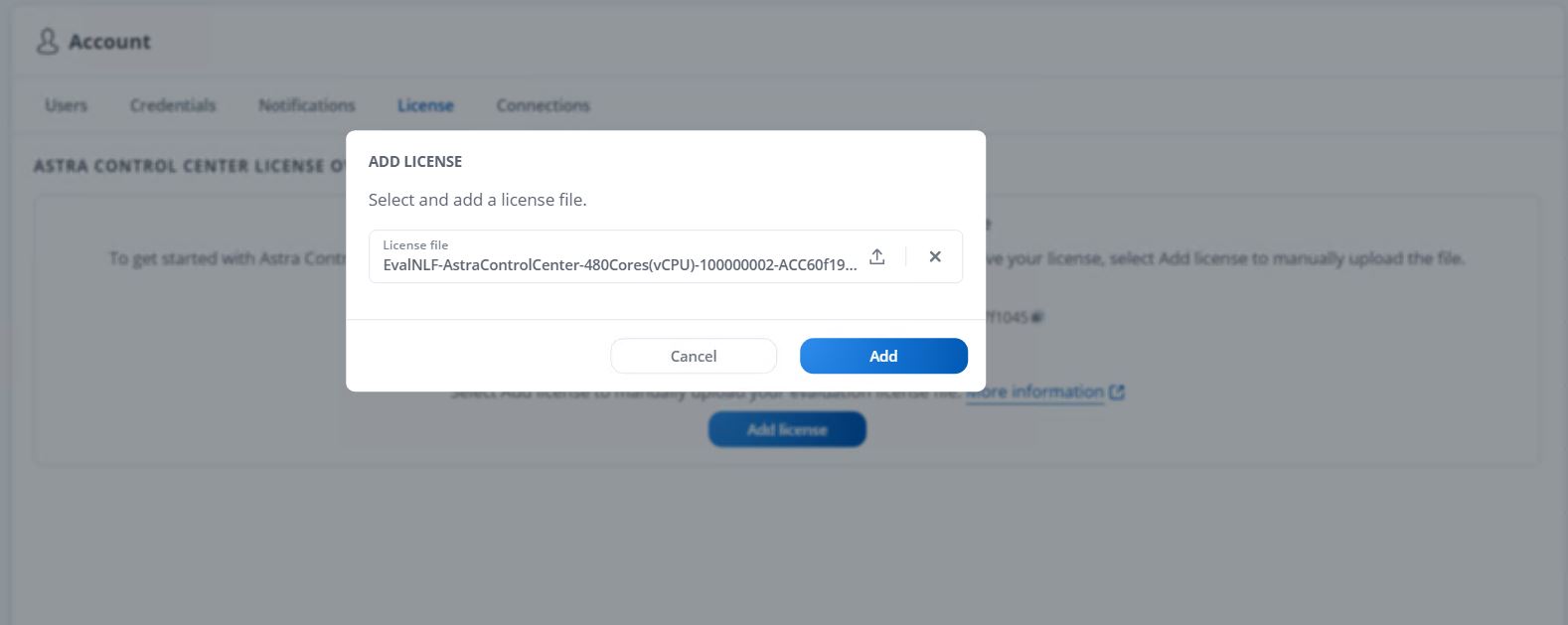

Astra Control Center requiere una licencia para que funcionen todas las funciones de TI. Para añadir una licencia, vaya a cuenta > Licencia, haga clic en Añadir licencia y cargue el archivo de licencia.

Si tiene problemas con la instalación o la configuración de NetApp Astra Control Center, está disponible la base de conocimientos sobre problemas conocidos "aquí".