Gestionar Mediador ONTAP

Sugerir cambios

Sugerir cambios

Administrar ONTAP Mediator, lo que incluye cambiar las credenciales de usuario, detener y volver a habilitar el servicio, verificar su estado e instalar o desinstalar SCST para el mantenimiento del host. También es posible gestionar certificados, como regenerar certificados autofirmados, reemplazarlos por certificados de terceros de confianza y solucionar problemas relacionados con los certificados.

Cambie el nombre de usuario

Puede cambiar el nombre de usuario mediante el siguiente procedimiento.

Realice esta tarea en el host Linux donde instaló ONTAP Mediator.

Si no puede alcanzar este comando, puede que deba ejecutar el comando con la ruta completa como se muestra en el ejemplo siguiente:

/usr/local/bin/mediator_username

Cambie el nombre de usuario eligiendo una de las siguientes opciones:

-

Opción (A): Ejecute el comando

mediator_change_usery responda a las indicaciones como se muestra en el siguiente ejemplo:[root@mediator-host ~]# mediator_change_user Modify the Mediator API username by entering the following values: Mediator API User Name: mediatoradmin Password: New Mediator API User Name: mediator The account username has been modified successfully. [root@mediator-host ~]# -

Opción (b): Ejecuta el siguiente comando:

MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD=mediator2 MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user[root@mediator-host ~]# MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD='mediator2' MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user The account username has been modified successfully. [root@mediator-host ~]#

Cambie la contraseña

Puede cambiar la contraseña mediante el siguiente procedimiento.

Realice esta tarea en el host Linux donde instaló ONTAP Mediator.

Si no puede alcanzar este comando, puede que deba ejecutar el comando con la ruta completa como se muestra en el ejemplo siguiente:

/usr/local/bin/mediator_change_password

Cambie la contraseña eligiendo una de las siguientes opciones:

-

Opción (A): Ejecute

mediator_change_passwordel comando y responda a las indicaciones como se muestra en el siguiente ejemplo:[root@mediator-host ~]# mediator_change_password Change the Mediator API password by entering the following values: Mediator API User Name: mediatoradmin Old Password: New Password: Confirm Password: The password has been updated successfully. [root@mediator-host ~]# -

Opción (b): Ejecuta el siguiente comando:

MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_passwordEl ejemplo muestra que la contraseña se cambia de “mediator1” a “mediator2”.

[root@mediator-host ~]# MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_password The password has been updated successfully. [root@mediator-host ~]#

Detener el mediador de ONTAP

Para detener ONTAP Mediator, realice los siguientes pasos:

-

Detener el mediador de ONTAP:

systemctl stop ontap_mediator -

Detener SCST:

systemctl stop mediator-scst -

Deshabilitar ONTAP Mediator y SCST:

systemctl disable ontap_mediator mediator-scst

Volver a habilitar el mediador de ONTAP

Para volver a habilitar ONTAP Mediator, realice los siguientes pasos:

-

Habilitar ONTAP Mediator y SCST:

systemctl enable ontap_mediator mediator-scst -

Iniciar SCST:

systemctl start mediator-scst -

Iniciar Mediador ONTAP:

systemctl start ontap_mediator

Verificar que ONTAP Mediator esté en buen estado

Después de instalar ONTAP Mediator, verifique que se esté ejecutando correctamente.

-

Ver el estado del Mediador de ONTAP:

-

systemctl status ontap_mediator[root@scspr1915530002 ~]# systemctl status ontap_mediator ontap_mediator.service - ONTAP Mediator Loaded: loaded (/etc/systemd/system/ontap_mediator.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:49 EDT; 1 weeks 0 days ago Process: 286710 ExecStop=/bin/kill -s INT $MAINPID (code=exited, status=0/SUCCESS) Main PID: 286712 (uwsgi) Status: "uWSGI is ready" Tasks: 3 (limit: 49473) Memory: 139.2M CGroup: /system.slice/ontap_mediator.service ├─286712 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini ├─286716 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini └─286717 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini [root@scspr1915530002 ~]# -

systemctl status mediator-scst[root@scspr1915530002 ~]# systemctl status mediator-scst Loaded: loaded (/etc/systemd/system/mediator-scst.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:47 EDT; 1 weeks 0 days ago Process: 286595 ExecStart=/etc/init.d/scst start (code=exited, status=0/SUCCESS) Main PID: 286662 (iscsi-scstd) Tasks: 1 (limit: 49473) Memory: 1.2M CGroup: /system.slice/mediator-scst.service └─286662 /usr/local/sbin/iscsi-scstd [root@scspr1915530002 ~]#

-

-

Confirme los puertos que utiliza ONTAP Mediator:

netstat[root@scspr1905507001 ~]# netstat -anlt | grep -E '3260|31784' tcp 0 0 0.0.0.0:31784 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:3260 0.0.0.0:* LISTEN tcp6 0 0 :::3260 :::* LISTEN

Desinstalar ONTAP Mediator

Si es necesario, puede eliminar ONTAP Mediator.

Debe desconectar ONTAP Mediator de ONTAP antes de eliminarlo.

Realice esta tarea en el host Linux donde instaló ONTAP Mediator.

Si no puede alcanzar este comando, puede que deba ejecutar el comando con la ruta completa como se muestra en el ejemplo siguiente:

/usr/local/bin/uninstall_ontap_mediator

-

Desinstalar ONTAP Mediator:

uninstall_ontap_mediator[root@mediator-host ~]# uninstall_ontap_mediator ONTAP Mediator: Self Extracting Uninstaller + Removing ONTAP Mediator. (Log: /tmp/ontap_mediator.GmRGdA/uninstall_ontap_mediator/remove.log) + Remove successful. [root@mediator-host ~]#

Vuelva a generar un certificado autofirmado temporal

A partir de ONTAP Mediator 1,7, puede regenerar un certificado autofirmado temporal mediante el siguiente procedimiento.

|

Este procedimiento solo se admite en sistemas que ejecuten ONTAP Mediator 1,7 o posterior. |

-

Realice esta tarea en el host Linux donde instaló ONTAP Mediator.

-

Puede realizar esta tarea solo si los certificados autofirmados generados quedaron obsoletos debido a cambios en el nombre de host o la dirección IP del host después de instalar ONTAP Mediator.

-

Una vez que el certificado autofirmado temporal ha sido reemplazado por un certificado de terceros de confianza, NOT use esta tarea para regenerar un certificado. La ausencia de un certificado autofirmado provocará que falle este procedimiento.

Para regenerar un nuevo certificado autofirmado temporal para el host actual, realice el siguiente paso:

-

Reiniciar ONTAP Mediator:

./make_self_signed_certs.sh overwrite[root@xyz000123456 ~]# cd /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config [root@xyz000123456 server_config]# ./make_self_signed_certs.sh overwrite Adding Subject Alternative Names to the self-signed server certificate # # OpenSSL example configuration file. Generating self-signed certificates Generating RSA private key, 4096 bit long modulus (2 primes) ..................................................................................................................................................................++++ ........................................................++++ e is 65537 (0x010001) Generating a RSA private key ................................................++++ .............................................................................................................................................++++ writing new private key to 'ontap_mediator_server.key' ----- Signature ok subject=C = US, ST = California, L = San Jose, O = "NetApp, Inc.", OU = ONTAP Core Software, CN = ONTAP Mediator, emailAddress = support@netapp.com Getting CA Private Key

Sustituya los certificados autofirmados por certificados de terceros de confianza

Si es compatible, puede reemplazar los certificados autofirmados por certificados de terceros de confianza.

|

|

-

Realice esta tarea en el host Linux donde instaló ONTAP Mediator.

-

Puede realizar esta tarea si los certificados autofirmados generados deben ser reemplazados por certificados obtenidos de una entidad de certificación (CA) subordinada de confianza. Para lograr esto, debe tener acceso a una autoridad de infraestructura de clave pública (PKI) de confianza.

-

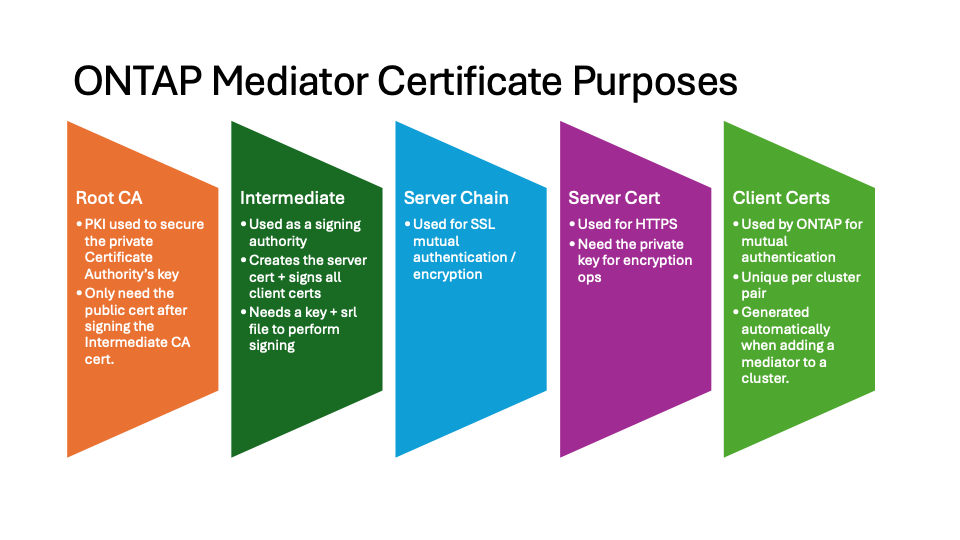

La siguiente imagen muestra las finalidades de cada certificado ONTAP Mediator.

-

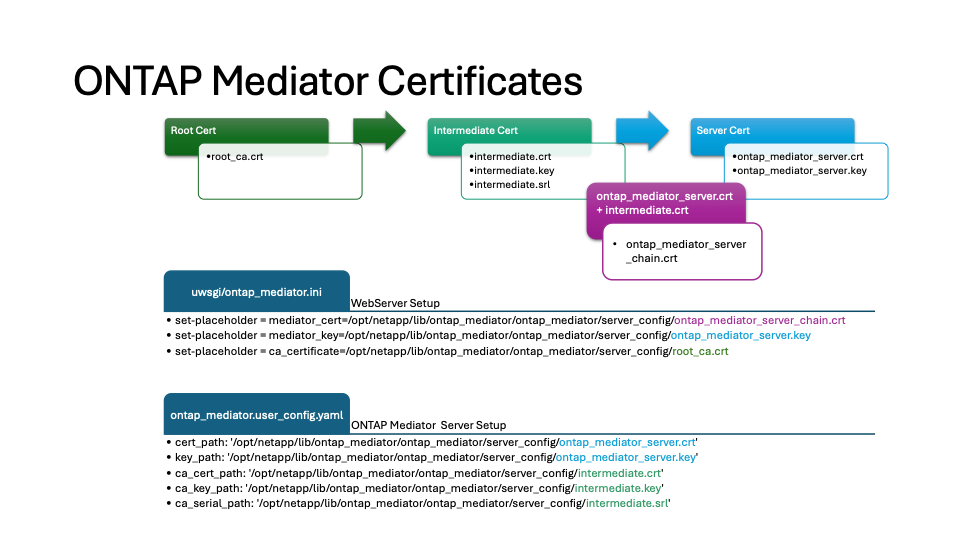

La siguiente imagen muestra la configuración del servidor web y de ONTAP Mediator.

Paso 1: Obtenga un certificado de un tercero que emita un certificado de CA

Puede obtener un certificado de una autoridad de PKI mediante el siguiente procedimiento.

El siguiente ejemplo demuestra la sustitución de los actores de certificados autofirmados por los actores de certificados de terceros ubicados en /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/.

|

El ejemplo ilustra los criterios necesarios para los certificados requeridos para ONTAP Mediator. Puede obtener los certificados de una autoridad PKI de una manera que pueda ser diferente a este procedimiento. Ajuste el procedimiento de acuerdo a su necesidad de negocio. |

-

Cree una clave privada

intermediate.keyy un archivo de configuraciónopenssl_ca.cnfque consumirá la autoridad PKI para generar un certificado.-

Generar la clave privada

intermediate.key:ejemplo

openssl genrsa -aes256 -out intermediate.key 4096-

El archivo de configuración

openssl_ca.cnf(ubicado en/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) define las propiedades que debe tener el certificado generado.

-

-

Utilice la clave privada y el archivo de configuración para crear una solicitud de firma de certificado

intermediate.csr:Ejemplo:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key intermediate.key -new -config openssl_ca.cnf -out intermediate.csr Enter pass phrase for intermediate.key: [root@scs000216655 server_config]# cat intermediate.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Envíe la solicitud de firma de certificado

intermediate.csra una autoridad de PKI para su firma.La autoridad PKI verifica la solicitud y firma la

.csr, generando el certificadointermediate.crt. Además, es necesario obtener laroot_ca.crtcertificado que firmó elintermediate.crtcertificado de la autoridad PKI.Para los clústeres de SnapMirror Business Continuity (SM-BC), debe agregar el intermediate.crtyroot_ca.crtcertificados a un clúster ONTAP . Ver"Configurar ONTAP Mediator y los clústeres para la sincronización activa de SnapMirror" .

-

Cree una clave privada

ca.keyy un archivo de configuraciónopenssl_ca.cnfque consumirá la autoridad PKI para generar un certificado.-

Generar la clave privada

ca.key:ejemplo

openssl genrsa -aes256 -out ca.key 4096-

El archivo de configuración

openssl_ca.cnf(ubicado en/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) define las propiedades que debe tener el certificado generado.

-

-

Utilice la clave privada y el archivo de configuración para crear una solicitud de firma de certificado

ca.csr:Ejemplo:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key ca.key -new -config openssl_ca.cnf -out ca.csr Enter pass phrase for ca.key: [root@scs000216655 server_config]# cat ca.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Envíe la solicitud de firma de certificado

ca.csra una autoridad de PKI para su firma.La autoridad de PKI verifica la solicitud y firma la , generando el

.csr`certificado `ca.crt. Además, debe obtenerroot_ca.crt that signed the `ca.crtel certificado de la autoridad PKI.Para los clústeres de continuidad del negocio de SnapMirror (SM-BC), es necesario añadir ca.crtlos certificados yroot_ca.crta un clúster de ONTAP. Consulte "Configurar ONTAP Mediator y los clústeres para la sincronización activa de SnapMirror".

Paso 2: Genere un certificado de servidor firmando con una certificación de CA de terceros

Un certificado de servidor debe estar firmado por la clave privada intermediate.key y el certificado de terceros intermediate.crt . Además, el archivo de configuración /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contiene ciertos atributos que especifican las propiedades necesarias para los certificados de servidor emitidos por OpenSSL.

Los siguientes comandos pueden generar un certificado de servidor.

-

Para generar una solicitud de firma de certificación (CSR) del servidor, ejecute el siguiente comando en

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configla carpeta:openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

Para generar un certificado de servidor a partir de la CSR, ejecute el siguiente comando desde el

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configcarpeta:Estos archivos se obtuvieron de una autoridad PKI. Si utiliza un nombre de certificado diferente, sustituya intermediate.crtyintermediate.keypor los nombres de archivo correspondientes.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA intermediate.crt -CAkey intermediate.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

La

-CAcreateserialopción se utiliza para generarintermediate.srllos archivos.

-

Un certificado de servidor debe estar firmado por la clave privada ca.key y el certificado de terceros ca.crt . Además, el archivo de configuración /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contiene ciertos atributos que especifican las propiedades necesarias para los certificados de servidor emitidos por OpenSSL.

Los siguientes comandos pueden generar un certificado de servidor.

-

Para generar una solicitud de firma de certificación (CSR) del servidor, ejecute el siguiente comando en

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configla carpeta:openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

Para generar un certificado de servidor a partir de la CSR, ejecute el siguiente comando desde el

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configcarpeta:Estos archivos se obtuvieron de una autoridad PKI. Si utiliza un nombre de certificado diferente, sustituya ca.crtyca.keypor los nombres de archivo correspondientes.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA ca.crt -CAkey ca.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

La

-CAcreateserialopción se utiliza para generarca.srllos archivos.

-

Paso 3: Reemplace el nuevo certificado de CA de terceros y el certificado de servidor en la configuración de ONTAP Mediator

La configuración del certificado se suministra a ONTAP Mediator en el archivo de configuración ubicado en /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . El archivo incluye los siguientes atributos:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathykey_pathson variables de certificado de servidor. -

ca_cert_path,ca_key_path, Yca_serial_pathson variables de certificado CA.

-

Reemplace todos

intermediate.*los archivos con los certificados de terceros. -

Cree una cadena de certificados desde los

intermediate.crtcertificados yontap_mediator_server.crt:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Actualizar el

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsonarchivo.Actualizar los valores de

ssl_keyfile,ssl_certfile, yssl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

El

ssl_keyfileEl valor es la ruta clave en elontap_mediator_server.crtarchivo, que esontap_mediator_server.key. -

El

ssl_certfileEl valor es el camino de laontap_mediator_server_chain.crtarchivo. -

El

ssl_ca_certsEl valor es el camino de laroot_ca.crtarchivo.

-

-

Compruebe que los siguientes atributos de los certificados recién generados se han definido correctamente:

-

Propietario del Grupo Linux:

netapp:netapp -

Permisos de Linux:

600

-

-

Reiniciar ONTAP Mediator:

systemctl restart ontap_mediator

La configuración del certificado se suministra a ONTAP Mediator en el archivo de configuración ubicado en /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . El archivo incluye los siguientes atributos:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathykey_pathson variables de certificado de servidor. -

ca_cert_path,ca_key_path, Yca_serial_pathson variables de certificado CA.

-

Reemplace todos

intermediate.*los archivos con los certificados de terceros. -

Cree una cadena de certificados desde los

intermediate.crtcertificados yontap_mediator_server.crt:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Actualice

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.iniel archivo.Actualizar los valores de

mediator_cert,mediator_key`y `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

mediator_cert`El valor es la ruta del `ontap_mediator_server_chain.crtarchivo. -

mediator_key value`Es la ruta de acceso clave del `ontap_mediator_server.crtarchivo, que esontap_mediator_server.key. -

ca_certificate`El valor es la ruta del `root_ca.crtarchivo.

-

-

Compruebe que los siguientes atributos de los certificados recién generados se han definido correctamente:

-

Propietario del Grupo Linux:

netapp:netapp -

Permisos de Linux:

600

-

-

Reiniciar ONTAP Mediator:

systemctl restart ontap_mediator

La configuración del certificado se suministra a ONTAP Mediator en el archivo de configuración ubicado en /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . El archivo incluye los siguientes atributos:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

cert_pathykey_pathson variables de certificado de servidor. -

ca_cert_path,ca_key_path, Yca_serial_pathson variables de certificado CA.

-

Reemplace todos

ca.*los archivos con los certificados de terceros. -

Cree una cadena de certificados desde los

ca.crtcertificados yontap_mediator_server.crt:cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Actualice

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.iniel archivo.Actualizar los valores de

mediator_cert,mediator_key`y `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

mediator_cert`El valor es la ruta del `ontap_mediator_server_chain.crtarchivo. -

mediator_key value`Es la ruta de acceso clave del `ontap_mediator_server.crtarchivo, que esontap_mediator_server.key. -

ca_certificate`El valor es la ruta del `root_ca.crtarchivo.

-

-

Compruebe que los siguientes atributos de los certificados recién generados se han definido correctamente:

-

Propietario del Grupo Linux:

netapp:netapp -

Permisos de Linux:

600

-

-

Reiniciar ONTAP Mediator:

systemctl restart ontap_mediator

Paso 4: Opcionalmente, utilice una ruta o un nombre diferente para sus certificados de terceros

Puede utilizar certificados de terceros con un nombre diferente intermediate.* o almacenar los certificados de terceros en una ubicación diferente.

-

Configure el

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlarchivo para sustituir los valores de variables por defecto en elontap_mediator.config.yamlarchivo.Si ha obtenido

intermediate.crtde una autoridad PKI y almacena su clave privadaintermediate.keyen la ubicación/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, elontap_mediator.user_config.yamlarchivo debe tener el siguiente ejemplo:Si utilizó intermediate.crtpara firmar elontap_mediator_server.crtcertificado,intermediate.srlse genera el archivo. Consulte Paso 2: Genere un certificado de servidor firmando con una certificación de CA de terceros para obtener más información.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Si está utilizando una estructura de certificado donde

root_ca.crtEl certificado proporciona unaintermediate.crtcertificado que firma elontap_mediator_server.crtcertificado, crear una cadena de certificados a partir deintermediate.crtyontap_mediator_server.crtcertificados:Debe haber obtenido los intermediate.crtcertificados yontap_mediator_server.crtde una autoridad PKI anteriormente en el procedimiento.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Actualizar el

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsonarchivo.Actualizar los valores de

ssl_keyfile,ssl_certfile, yssl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

El

ssl_keyfileEl valor es la ruta clave en elontap_mediator_server.crtarchivo, que esontap_mediator_server.key. -

El

ssl_certfileEl valor es el camino de laontap_mediator_server_chain.crtarchivo. -

El

ssl_ca_certsEl valor es el camino de laroot_ca.crtarchivo.Para los clústeres de SnapMirror Business Continuity (SM-BC), debe agregar el intermediate.crtyroot_ca.crtcertificados a un clúster ONTAP . Ver"Configurar ONTAP Mediator y los clústeres para la sincronización activa de SnapMirror" .

-

-

Compruebe que los siguientes atributos de los certificados recién generados se han definido correctamente:

-

Propietario del Grupo Linux:

netapp:netapp -

Permisos de Linux:

600

-

-

-

Reinicie ONTAP Mediator cuando los certificados se actualicen en el archivo de configuración:

systemctl restart ontap_mediator

Puede utilizar certificados de terceros con un nombre diferente intermediate.* o almacenar los certificados de terceros en una ubicación diferente.

-

Configure el

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlarchivo para sustituir los valores de variables por defecto en elontap_mediator.config.yamlarchivo.Si ha obtenido

intermediate.crtde una autoridad PKI y almacena su clave privadaintermediate.keyen la ubicación/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, elontap_mediator.user_config.yamlarchivo debe tener el siguiente ejemplo:Si utilizó intermediate.crtpara firmar elontap_mediator_server.crtcertificado,intermediate.srlse genera el archivo. Consulte Paso 2: Genere un certificado de servidor firmando con una certificación de CA de terceros para obtener más información.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Si está utilizando una estructura de certificado donde

root_ca.crtEl certificado proporciona unaintermediate.crtcertificado que firma elontap_mediator_server.crtcertificado, crear una cadena de certificados a partir deintermediate.crtyontap_mediator_server.crtcertificados:Debe haber obtenido los intermediate.crtcertificados yontap_mediator_server.crtde una autoridad PKI anteriormente en el procedimiento.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Actualice

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.iniel archivo.Actualizar los valores de

mediator_cert,mediator_key`y `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

mediator_cert`El valor es la ruta del `ontap_mediator_server_chain.crtarchivo. -

mediator_key`El valor es la ruta de acceso clave del `ontap_mediator_server.crtarchivo, que esontap_mediator_server.key. -

ca_certificate`El valor es la ruta del `root_ca.crtarchivo.Para los clústeres de SnapMirror Business Continuity (SM-BC), debe agregar el intermediate.crtyroot_ca.crtcertificados a un clúster ONTAP . Ver"Configurar ONTAP Mediator y los clústeres para la sincronización activa de SnapMirror" .

-

-

Compruebe que los siguientes atributos de los certificados recién generados se han definido correctamente:

-

Propietario del Grupo Linux:

netapp:netapp -

Permisos de Linux:

600

-

-

-

Reinicie ONTAP Mediator cuando los certificados se actualicen en el archivo de configuración:

systemctl restart ontap_mediator

Puede utilizar certificados de terceros con un nombre diferente ca.* o almacenar los certificados de terceros en una ubicación diferente.

-

Configure el

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlarchivo para sustituir los valores de variables por defecto en elontap_mediator.config.yamlarchivo.Si ha obtenido

ca.crtde una autoridad PKI y almacena su clave privadaca.keyen la ubicación/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, elontap_mediator.user_config.yamlarchivo debe tener el siguiente ejemplo:Si utilizó ca.crtpara firmar elontap_mediator_server.crtcertificado,ca.srlse genera el archivo. Consulte Paso 2: Genere un certificado de servidor firmando con una certificación de CA de terceros para obtener más información.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

Si está utilizando una estructura de certificados donde el

root_ca.crtcertificado proporciona unca.crtcertificado que firma elontap_mediator_server.crtcertificado, cree una cadena de certificados a partir de losca.crtcertificados y.ontap_mediator_server.crtDebe haber obtenido los ca.crtcertificados yontap_mediator_server.crtde una autoridad PKI anteriormente en el procedimiento.cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Actualice

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.iniel archivo.Actualizar los valores de

mediator_cert,mediator_key`y `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

mediator_cert`El valor es la ruta del `ontap_mediator_server_chain.crtarchivo. -

mediator_key`El valor es la ruta de acceso clave del `ontap_mediator_server.crtarchivo, que esontap_mediator_server.key. -

ca_certificate`El valor es la ruta del `root_ca.crtarchivo.Para los clústeres de continuidad del negocio de SnapMirror (SM-BC), es necesario añadir ca.crtlos certificados yroot_ca.crta un clúster de ONTAP. Consulte "Configurar ONTAP Mediator y los clústeres para la sincronización activa de SnapMirror".

-

-

Compruebe que los siguientes atributos de los certificados recién generados se han definido correctamente:

-

Propietario del Grupo Linux:

netapp:netapp -

Permisos de Linux:

600

-

-

-

Reinicie ONTAP Mediator cuando los certificados se actualicen en el archivo de configuración:

systemctl restart ontap_mediator

Solucionar problemas relacionados con los certificados

Puede comprobar ciertas propiedades de los certificados.

Verifique el vencimiento del certificado

Utilice el siguiente comando para identificar el rango de validez del certificado.

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

Verifique las extensiones X509v3 en la certificación CA

Utilice el siguiente comando para verificar las extensiones X509v3 en la certificación CA.

Las propiedades definidas en v3_ca en openssl_ca.cnf se muestran como X509v3 extensions en intermediate.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Las propiedades definidas en v3_ca en openssl_ca.cnf se muestran como X509v3 extensions en ca.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Verifique las extensiones X509v3 en el certificado del servidor y los nombres alternativos del asunto

`v3_req`Las propiedades definidas en `openssl_server.cnf` el archivo de configuración se muestran como `X509v3 extensions` en el certificado.

En el siguiente ejemplo, puedes obtener las variables en el alt_names secciones ejecutando los comandos hostname -A y hostname -I en la máquina virtual Linux en la que está instalado ONTAP Mediator.

Consulte con el administrador de red los valores correctos de las variables.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

Verifique que una clave privada coincida con un certificado

Puede verificar si una clave privada concreta coincide con un certificado.

Utilice los siguientes comandos OpenSSL en la clave y el certificado respectivamente.

[root@mediator_host server_config]# openssl rsa -noout -modulus -in intermediate.key | openssl md5 Enter pass phrase for intermediate.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in intermediate.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

[root@mediator_host server_config]# openssl rsa -noout -modulus -in ca.key | openssl md5 Enter pass phrase for ca.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in ca.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

Si el -modulus atributo para ambos coincide, indica que la clave privada y el par de certificados son compatibles y pueden trabajar entre sí.

Compruebe que un certificado de servidor se crea a partir de un certificado de CA particular

Puede utilizar el siguiente comando para verificar que el certificado de servidor se cree a partir de un certificado de CA particular.

[root@mediator_host server_config]# openssl verify -CAfile root_ca.crt --untrusted intermediate.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK [root@mediator_host server_config]#

[root@mediator_host server_config]# openssl verify -CAfile ca.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK

Si se está utilizando la validación del protocolo de estado de certificado en línea (OCSP), utilice el comando "openssl-verify".