Protección frente al ransomware mediante el control de versiones con la política de protección IAM

Sugerir cambios

Sugerir cambios

Aprenda a proteger sus datos habilitando el control de versiones en el bloque e implementando políticas de IAM en grupos de seguridad de usuarios en StorageGRID.

Un método para proteger los datos sin utilizar el bloqueo de objetos o la replicación consiste en habilitar el control de versiones en el bloque e implementar políticas de IAM en los grupos de seguridad de usuarios para limitar la capacidad de los usuarios de administrar versiones de los objetos. En caso de un ataque, se crean nuevas versiones erróneas de los datos como la versión actual, y la versión no actual más reciente son los datos limpios seguros. Las cuentas comprometidas para obtener acceso a los datos no tienen acceso para eliminar o alterar de otro modo la versión no actual que los protege para operaciones de restauración posteriores. Al igual que en la situación anterior, las reglas de ILM gestionan la retención de las versiones no actualizadas con el tiempo que elija. El inconveniente es que todavía existe la posibilidad de que existan cuentas privilegiadas para un ataque de agente malicioso, pero todas las cuentas de servicio de aplicaciones y los usuarios deben configurarse con un acceso más restrictivo. La política de grupo restrictivo debe permitir explícitamente que cada acción que desee que los usuarios o la aplicación sean capaces de rechazar y de forma explícita cualquier acción que no desee que sean capaces de realizar. NetApp no recomienda utilizar un comodín Permitir porque se puede introducir una nueva acción en el futuro y se quiere controlar si se permite o se rechaza. Para esta solución, la lista de denegación debe incluir DeleteObjectVersion, PutBucketPolicy, DeleteBucketPolicy, PutLifecycleConfiguration y PutBucketVersioning para proteger la configuración de versiones del bucket y las versiones del objeto de los cambios programáticos o del usuario.

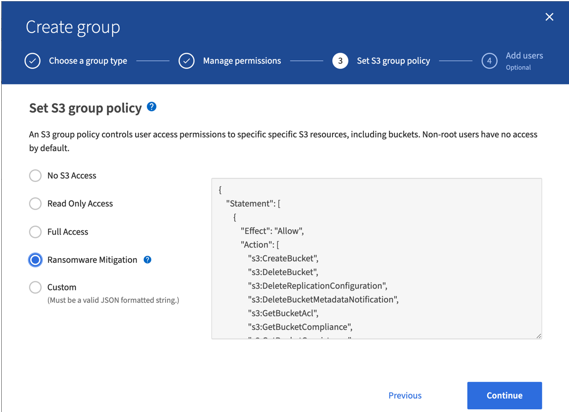

En StorageGRID 11,7 se ha introducido una nueva opción de política de grupo de S3 «Mitigación de ransomware» para facilitar la implementación de esta solución. Al crear un grupo de usuarios en el inquilino, después de seleccionar los permisos del grupo, puede ver esta nueva política opcional.

A continuación se muestra el contenido de la política de grupo que incluye la mayoría de las operaciones disponibles explícitamente permitidas y el mínimo requerido denegado.

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:CreateBucket",

"s3:DeleteBucket",

"s3:DeleteReplicationConfiguration",

"s3:DeleteBucketMetadataNotification",

"s3:GetBucketAcl",

"s3:GetBucketCompliance",

"s3:GetBucketConsistency",

"s3:GetBucketLastAccessTime",

"s3:GetBucketLocation",

"s3:GetBucketNotification"

"s3:GetBucketObjectLockConfiguration",

"s3:GetBucketPolicy",

"s3:GetBucketMetadataNotification",

"s3:GetReplicationConfiguration",

"s3:GetBucketCORS",

"s3:GetBucketVersioning",

"s3:GetBucketTagging",

"s3:GetEncryptionConfiguration",

"s3:GetLifecycleConfiguration",

"s3:ListBucket",

"s3:ListBucketVersions",

"s3:ListAllMyBuckets",

"s3:ListBucketMultipartUploads",

"s3:PutBucketConsistency",

"s3:PutBucketLastAccessTime",

"s3:PutBucketNotification",

"s3:PutBucketObjectLockConfiguration",

"s3:PutReplicationConfiguration",

"s3:PutBucketCORS",

"s3:PutBucketMetadataNotification",

"s3:PutBucketTagging",

"s3:PutEncryptionConfiguration",

"s3:AbortMultipartUpload",

"s3:DeleteObject",

"s3:DeleteObjectTagging",

"s3:DeleteObjectVersionTagging",

"s3:GetObject",

"s3:GetObjectAcl",

"s3:GetObjectLegalHold",

"s3:GetObjectRetention",

"s3:GetObjectTagging",

"s3:GetObjectVersion",

"s3:GetObjectVersionAcl",

"s3:GetObjectVersionTagging",

"s3:ListMultipartUploadParts",

"s3:PutObject",

"s3:PutObjectAcl",

"s3:PutObjectLegalHold",

"s3:PutObjectRetention",

"s3:PutObjectTagging",

"s3:PutObjectVersionTagging",

"s3:RestoreObject",

"s3:ValidateObject",

"s3:PutBucketCompliance",

"s3:PutObjectVersionAcl"

],

"Resource": "arn:aws:s3:::*"

},

{

"Effect": "Deny",

"Action": [

"s3:DeleteObjectVersion",

"s3:DeleteBucketPolicy",

"s3:PutBucketPolicy",

"s3:PutLifecycleConfiguration",

"s3:PutBucketVersioning"

],

"Resource": "arn:aws:s3:::*"

}

]

}