Gestione la política TLS y SSH

Sugerir cambios

Sugerir cambios

La política de TLS y SSH determina qué protocolos y cifrados se usan para establecer conexiones TLS seguras con aplicaciones de cliente y conexiones SSH seguras a servicios StorageGRID internos.

La directiva de seguridad controla cómo TLS y SSH cifran los datos en movimiento. En general, utilice la directiva de compatibilidad moderna (predeterminada), a menos que su sistema necesite cumplir con Common Criteria o que necesite utilizar otros cifrados.

|

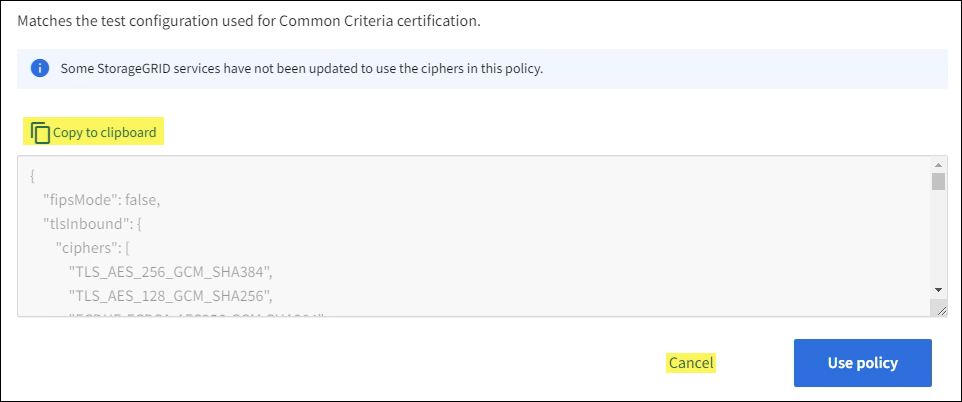

Algunos servicios de StorageGRID no se han actualizado para utilizar los cifrados en estas políticas. |

-

Ha iniciado sesión en Grid Manager mediante una "navegador web compatible".

-

Usted tiene el "Permiso de acceso raíz".

Seleccione una política de seguridad

-

Seleccione Configuración > Seguridad > Configuración de seguridad.

La pestaña Políticas TLS y SSH muestra las políticas disponibles. La política actualmente activa se indica mediante una marca de verificación verde en el mosaico de políticas.

-

Revise las pestañas para conocer las políticas disponibles.

Compatibilidad moderna (predeterminado)Utilice la política predeterminada si necesita un cifrado fuerte y no tiene requisitos especiales. Esta política es compatible con la mayoría de los clientes TLS y SSH.

Compatibilidad con versiones anterioresUtilice la política de compatibilidad heredada si necesita opciones de compatibilidad adicionales para clientes más antiguos. Las opciones adicionales en esta política podrían hacerla menos segura que la política de compatibilidad moderna.

Criterios comunesUtilice la política de Criterios Comunes si necesita la certificación de Criterios Comunes.

Estricta con FIPSUtilice la política estricta FIPS si necesita la certificación Common Criteria y usar el módulo de seguridad criptográfica de NetApp (NCSM) 3.0.8 o el módulo NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 para conexiones de clientes externos a puntos finales del balanceador de carga, Tenant Manager y Grid Manager. El uso de esta política podría reducir el rendimiento.

El módulo NCSM 3.0.8 y NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64 se utilizan en las siguientes operaciones:

-

NCSM

-

Conexiones TLS entre los siguientes servicios: ADC, AMS, CMN, DDS, LDR, SSM, NMS, mgmt-api, nginx, nginx-gw y cache-svc

-

Conexiones TLS entre clientes y el servicio nginx-gw (puntos finales del balanceador de carga)

-

Conexiones TLS entre clientes y el servicio LDR

-

Cifrado de contenido de objetos para SSE-S3, SSE-C y la configuración de cifrado de objetos almacenados

-

Conexiones SSH

Para obtener más información, consulte el Programa de validación de algoritmos criptográficos del NIST."Certificado #4838" .

-

-

Módulo API criptográfica del kernel StorageGRID de NetApp

El módulo NetApp StorageGRID Kernel Crypto API está presente únicamente en plataformas de dispositivos VM y StorageGRID .

-

Colección de entropía

-

Cifrado de nodos

Para obtener más información, consulte el Programa de validación de algoritmos criptográficos del NIST."Certificados #A6242 a #A6257" y"Certificado de entropía n.° E223" .

-

Nota: Después de seleccionar esta política,"realizar un reinicio continuo" para que todos los nodos activen el NCSM. Utilice Mantenimiento > Reinicio progresivo para iniciar y supervisar los reinicios.

PersonalizadoCree una política personalizada si necesita aplicar sus propios cifrados.

De manera opcional, si su StorageGRID tiene requisitos de criptografía FIPS 140, habilite la función de modo FIPS para usar el módulo NCSM 3.0.8 y NetApp StorageGRID Kernel Crypto API 6.1.129-1-ntap1-amd64:

-

Establezca el

fipsModeparámetro atrue. -

Cuando se le solicite,"realizar un reinicio continuo" para que todos los nodos activen los módulos de criptografía. Utilice Mantenimiento > Reinicio progresivo para iniciar y supervisar los reinicios.

-

Seleccione Soporte > Diagnóstico para ver las versiones activas del módulo FIPS.

-

-

Para ver detalles sobre los cifrados, protocolos y algoritmos de cada política, selecciona Ver detalles.

-

Para cambiar la política actual, seleccione Usar política.

Aparece una marca de verificación verde junto a Política actual en el mosaico de políticas.

Cree una política de seguridad personalizada

Puede crear una política personalizada si necesita aplicar sus propios cifrados.

-

Desde el mosaico de la política que es más similar a la política personalizada que desea crear, seleccione Ver detalles.

-

Selecciona Copiar al portapapeles y luego selecciona Cancelar.

-

En el mosaico Política personalizada, selecciona Configurar y usar.

-

Pegue el JSON que copió y realice los cambios necesarios.

-

Seleccione Usar política.

Aparece una marca de verificación verde junto a Política actual en el mosaico Política personalizada.

-

Opcionalmente, seleccione Editar configuración para realizar más cambios en la nueva política personalizada.

Vuelva temporalmente a la política de seguridad predeterminada

Si ha configurado una política de seguridad personalizada, es posible que no pueda iniciar sesión en Grid Manager si la política TLS configurada es incompatible con "certificado de servidor configurado".

Puede revertir temporalmente a la política de seguridad predeterminada.

-

Inicie sesión en un nodo de administrador:

-

Introduzca el siguiente comando:

ssh admin@Admin_Node_IP -

Introduzca la contraseña que aparece en el

Passwords.txtarchivo. -

Introduzca el siguiente comando para cambiar a raíz:

su - -

Introduzca la contraseña que aparece en el

Passwords.txtarchivo.Al iniciar sesión como root, la petición de datos cambia de

$a#.

-

-

Ejecute el siguiente comando:

restore-default-cipher-configurations -

Desde un explorador web, acceda a Grid Manager en el mismo nodo de administración.

-

Siga los pasos de Seleccione una política de seguridad para volver a configurar la política.