Gérer les alertes dans NetApp Ransomware Resilience

Suggérer des modifications

Suggérer des modifications

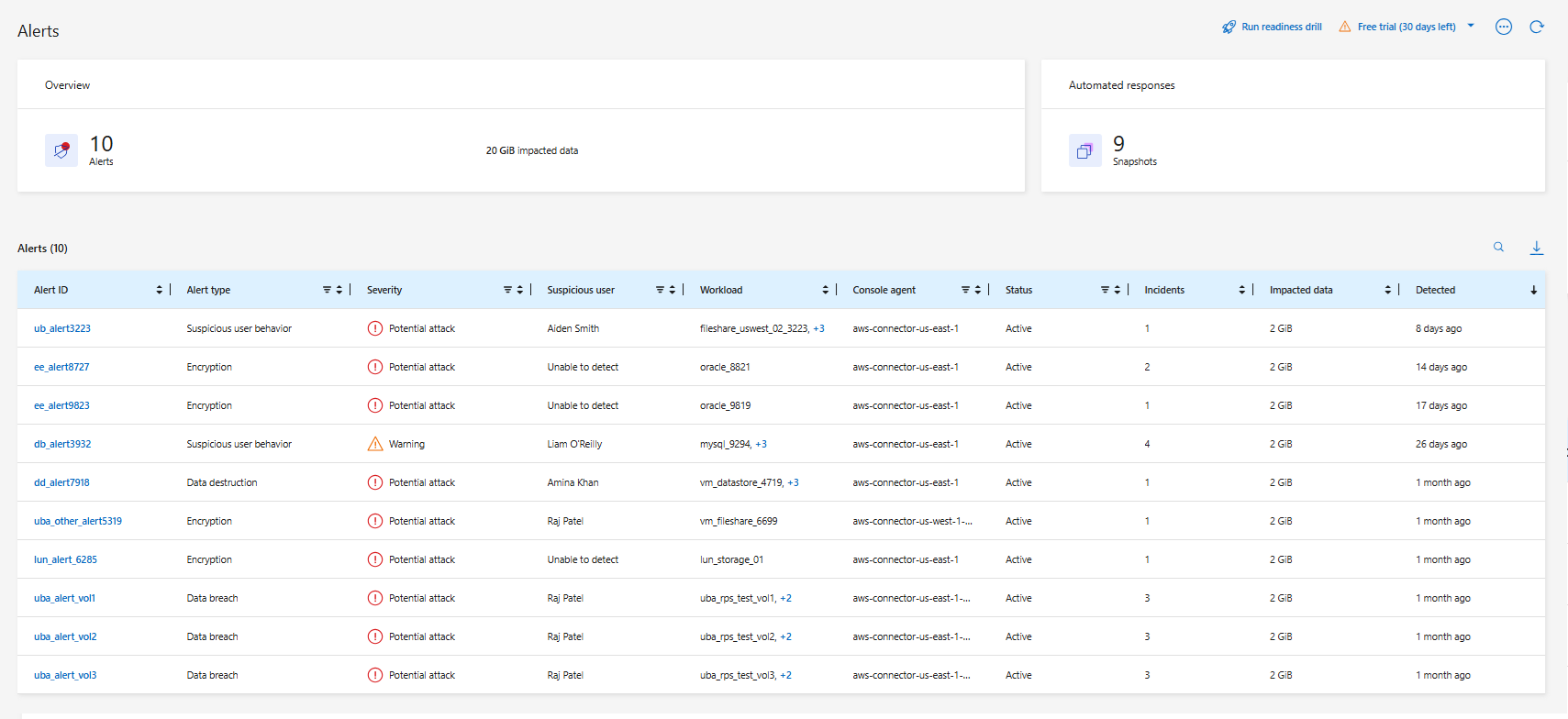

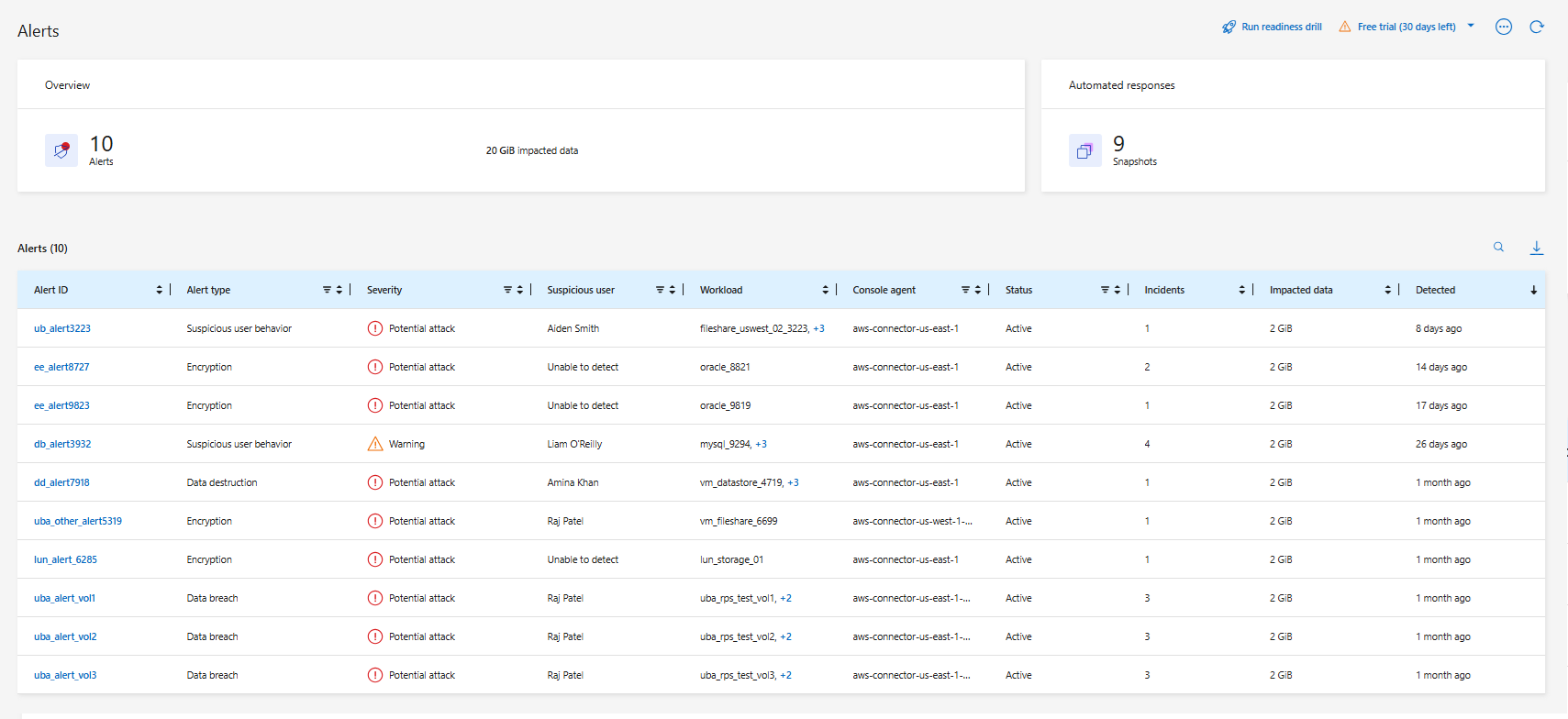

Lorsque NetApp Ransomware Resilience détecte une attaque potentielle, il affiche une alerte sur le tableau de bord et dans la zone de notifications. Ransomware Resilience prend immédiatement un snapshot. Lorsque vous recevez une alerte, examinez le risque potentiel dans l’onglet Alerts de Ransomware Resilience pour évaluer l’impact sur vos données et prévenir une éventuelle attaque de ransomware.

Si Ransomware Resilience détecte une attaque potentielle, une notification apparaît dans les paramètres de notification de la Console, et un courriel est envoyé aux adresses configurées. Le courriel contient des informations sur la gravité, la charge de travail impactée et un lien vers l’alerte dans l’onglet Alerts de Ransomware Resilience.

Vous pouvez ignorer les faux positifs ou décider de récupérer vos données immédiatement.

|

Si vous ignorez l'alerte, Ransomware Resilience apprend ce comportement, l'associe aux opérations normales et ne déclenche plus d'alerte. |

Pour commencer à récupérer vos données, marquez l’alerte comme prête pour la récupération afin que votre administrateur de stockage puisse commencer le processus de récupération.

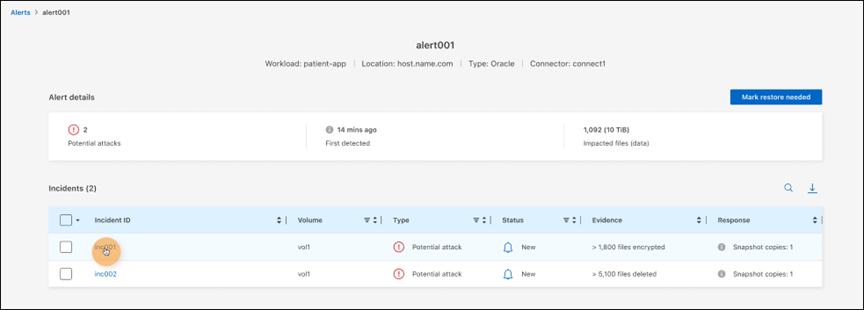

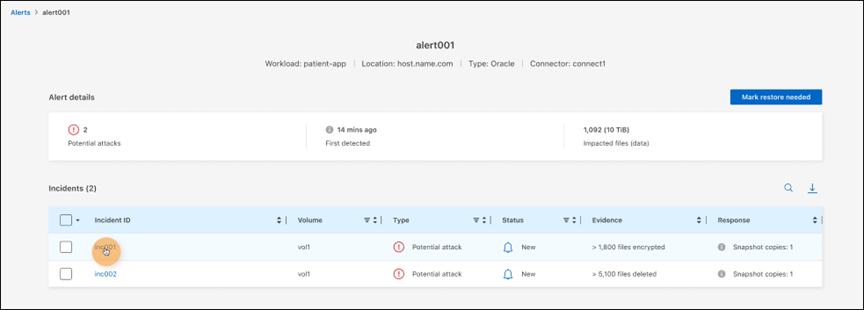

Chaque alerte peut inclure plusieurs incidents sur différents volumes et statuts. Passez en revue tous les incidents.

Comment les alertes sont générées

Ransomware Resilience s'appuie sur des données relatives aux modèles d'entropie des données, aux types d'extension de fichiers et au chiffrement pour produire des alertes. Les alertes sont basées sur les événements suivants :

-

Violation de données

-

Destruction de données

-

Des extensions de fichiers ont été créées ou modifiées

-

Création de fichier avec comparaison des taux détectés et attendus

-

Suppression de fichiers avec comparaison des taux détectés et attendus

-

Comportement utilisateur suspect

-

Lorsque le cryptage est élevé, sans modification de l'extension de fichier

|

Pour les alertes de violation de données, de destruction de données et de comportement utilisateur suspect, vous devez configurer "détection de l'activité de l'utilisateur". |

Types et statuts d'alerte

Les alertes ont l'un des deux statuts suivants : New ou Inactive.

Une alerte est classée comme l'un des types suivants :

-

Attaque potentielle : Une alerte est classée comme attaque potentielle lorsque :

-

Autonomous Ransomware Protection détecte une nouvelle extension et l'occurrence se répète plus de 20 fois au cours des dernières 24 heures (comportement par défaut).

-

Des violations de données sont détectées.

-

Une destruction de données est détectée.

-

-

Avertissement : Un avertissement se produit en fonction des comportements suivants :

-

La détection d’une nouvelle extension n’a pas été identifiée auparavant et le même comportement ne se répète pas suffisamment de fois pour le déclarer comme une attaque.

-

Une entropie élevée est observée.

-

L'activité de lecture, d'écriture, de renommage ou de suppression de fichiers a doublé par rapport aux niveaux normaux.

-

|

Pour les environnements SAN, les avertissements sont basés uniquement sur une entropie élevée. |

Les preuves sont basées sur les informations de Autonomous Ransomware Protection dans ONTAP. Pour plus de détails, reportez-vous à "Présentation de la protection autonome contre les ransomwares" .

États d'alerte

Un incident d'alerte peut présenter les états suivants :

État |

Description |

Nouveau |

Tous les incidents sont marqués « nouveaux » lorsqu'ils sont identifiés pour la première fois. |

En cours de révision |

Vous pouvez marquer manuellement un incident d'alerte comme « en cours d'examen » pendant que vous l'évaluez. |

Rejeté |

Si vous pensez qu'il ne s'agit pas d'une attaque de ransomware, vous pouvez changer le statut en « ignorée ». + ATTENTION : Après avoir ignoré une attaque, vous ne pouvez pas rétablir son statut. Si vous ignorez une charge de travail, toutes les copies de snapshots créées automatiquement en réponse à la potentielle attaque de ransomware seront définitivement supprimées. |

Résolu |

L'incident a été résolu. |

Résolu automatiquement |

Pour les alertes de faible priorité, l'incident est automatiquement résolu si aucune action n'a été entreprise à son sujet dans un délai de cinq jours. |

Afficher les alertes

Vous pouvez accéder aux alertes depuis le tableau de bord Ransomware Resilience ou depuis l'onglet Alerts.

Rôle de console requis Pour effectuer cette tâche, vous devez disposer du rôle d'administrateur d'organisation, d'administrateur de dossier ou de projet, d'administrateur de résilience aux ransomwares ou de visualiseur de résilience aux ransomwares. "En savoir plus sur les rôles de résilience aux ransomwares pour la NetApp Console" .

-

Dans le tableau de bord de résilience aux ransomwares, examinez le volet Alertes.

-

Sélectionnez Afficher tout sous l’un des statuts.

-

Sélectionnez une alerte pour examiner tous les incidents sur chaque volume pour chaque alerte.

-

Pour consulter des alertes supplémentaires, sélectionnez Alerte dans le fil d'Ariane en haut à gauche.

-

Consultez les alertes sur la page Alertes.

-

Continuez avec l’une des options suivantes :

Répondre à un e-mail d'alerte

Lorsque Ransomware Resilience détecte une attaque potentielle, il envoie une notification par e-mail aux utilisateurs abonnés selon leurs préférences de notification d’abonnement configurées dans les paramètres de la NetApp Console. L’e-mail contient des informations sur l’alerte, y compris la gravité et les ressources impactées.

|

Pour configurer les notifications par e-mail dans la Console, consultez "Définir les paramètres de notification par e-mail". |

Rôle de console requis Pour effectuer cette tâche, vous devez disposer du rôle d'administrateur d'organisation, d'administrateur de dossier ou de projet, d'administrateur de résilience aux ransomwares ou de visualiseur de résilience aux ransomwares. "En savoir plus sur les rôles de résilience aux ransomwares pour la NetApp Console" .

-

Afficher l'e-mail.

-

Dans l'e-mail, sélectionnez View alert et connectez-vous à Ransomware Resilience.

La page Alertes apparaît.

-

Passez en revue tous les incidents sur chaque volume pour chaque alerte.

-

Pour consulter des alertes supplémentaires, sélectionnez Alerte dans le fil d'Ariane en haut à gauche.

-

Continuez avec l’une des options suivantes :

Détecter les activités malveillantes et les comportements anormaux des utilisateurs

En consultant l’onglet Alertes, vous pouvez identifier s’il s’agit d’une activité malveillante ou d’un comportement anormal de l’utilisateur.

Pour afficher les alertes au niveau de l'utilisateur, vous devez avoir configuré un agent d'activité utilisateur et activé une stratégie de protection avec détection du comportement de l'utilisateur. La colonne Utilisateur suspect apparaît dans le tableau de bord Alertes uniquement lorsque la détection du comportement de l'utilisateur est activée. Pour activer la détection des utilisateurs suspects, voir "Activité utilisateur suspecte".

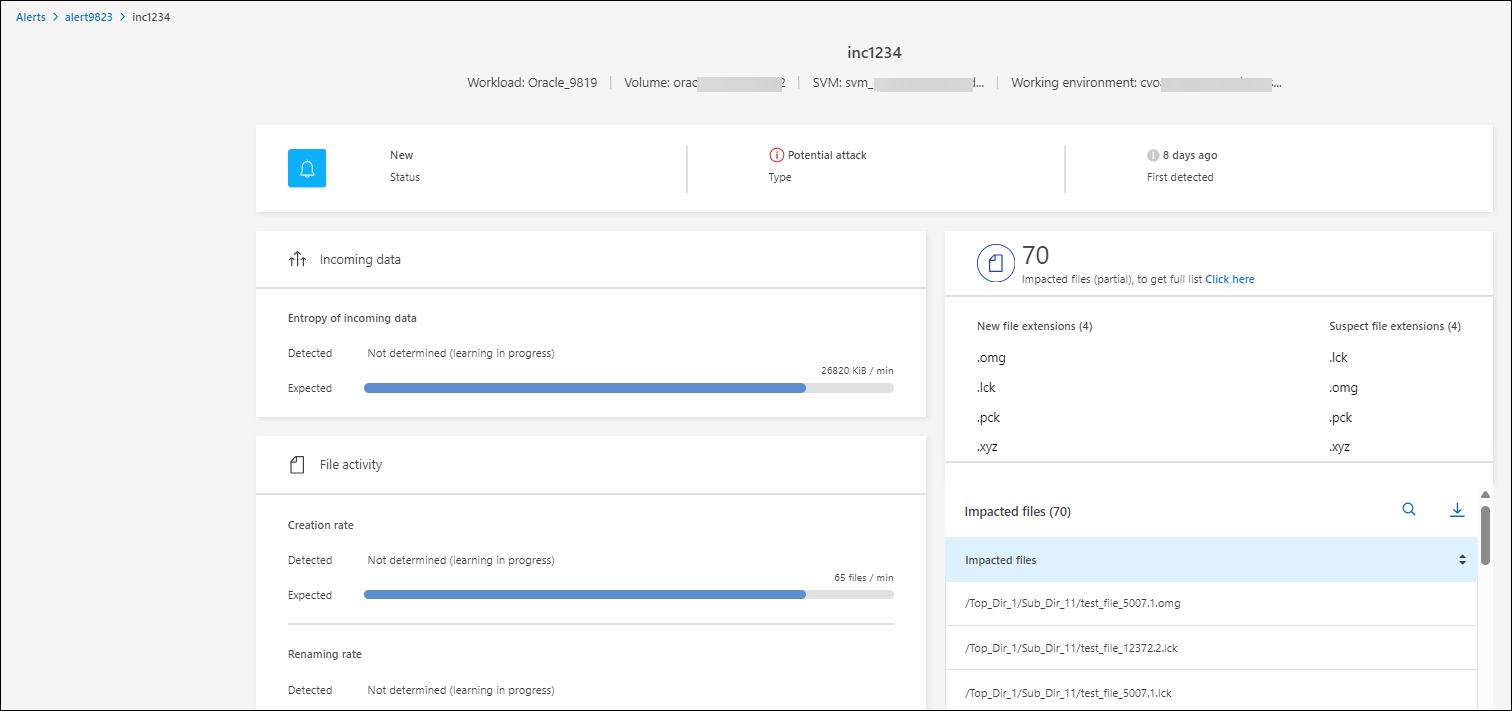

Afficher les activités malveillantes

Lorsque la protection autonome contre les ransomwares déclenche une alerte dans NetApp Ransomware Resilience, vous pouvez consulter les détails suivants :

-

Lorsque l'alerte a été déclenchée

-

Lorsque l'accès a été modifié ou refusé

-

Entropie des données entrantes

-

Taux de création attendu de nouveaux fichiers par rapport au taux détecté

-

Taux de suppression de fichiers attendu par rapport au taux détecté

-

Taux de renommage attendu des fichiers par rapport au taux détecté

-

Charges de travail, volumes, fichiers et répertoires impactés

|

Ces détails sont visibles pour les charges de travail NAS. Pour les environnements SAN, seules les données d'entropie sont disponibles. |

-

Dans le menu Résilience aux ransomwares, sélectionnez Alertes.

-

Sélectionnez une alerte.

-

Passez en revue les incidents dans l’alerte.

-

Sélectionnez un incident pour consulter les détails de l’incident.

Afficher le comportement anormal des utilisateurs

Si vous avez configuré la détection des utilisateurs suspects pour afficher le comportement anormal des utilisateurs, vous pouvez afficher les données au niveau de l'utilisateur et bloquer des utilisateurs spécifiques. Pour activer les paramètres utilisateur suspects, voir"Configurer les paramètres de résilience aux ransomwares" .

-

Dans le menu Résilience aux ransomwares, sélectionnez Alertes.

-

Sélectionnez une alerte.

-

Passez en revue les incidents dans l’alerte.

-

Pour bloquer un utilisateur suspect dans votre environnement, sélectionnez Block à côté du nom de l'utilisateur.

-

Pour désactiver les alertes concernant un utilisateur faisant l'objet d'une alerte que vous savez être fausse, sélectionnez les trois points (

…puis Exclure cet utilisateur de la surveillance. Examinez la boîte de dialogue, puis sélectionnez Exclure pour confirmer.

-

|

Pour réactiver les alertes d'un utilisateur, renvoyez l'alerte. Sélectionnez les trois points, puis Inclure cet utilisateur dans la surveillance. Vous pouvez également "Exclure les utilisateurs" depuis la surveillance. |

Marquer les incidents de ransomware comme prêts à être récupérés (une fois les incidents neutralisés)

Après avoir arrêté l'attaque, informez votre administrateur de stockage que les données sont prêtes afin qu'il puisse lancer le processus de récupération.

Rôle de console requis Pour effectuer cette tâche, vous devez disposer du rôle d'administrateur d'organisation, d'administrateur de dossier ou de projet ou d'administrateur de résilience aux ransomwares. "En savoir plus sur les rôles de résilience aux ransomwares pour la NetApp Console" .

-

Dans le menu Résilience aux ransomwares, sélectionnez Alertes.

-

Dans la page Alertes, sélectionnez l’alerte.

-

Passez en revue les incidents dans l’alerte.

-

Si vous déterminez que les incidents sont prêts à être récupérés, sélectionnez Marquer comme restauration nécessaire.

-

Confirmez l'action et sélectionnez Marquer comme restauration nécessaire.

-

Pour lancer la récupération de la charge de travail, sélectionnez Récupérer la charge de travail dans le message ou sélectionnez l'onglet Récupération.

Une fois l’alerte marquée pour restauration, elle passe de l’onglet Alertes à l’onglet Récupération.

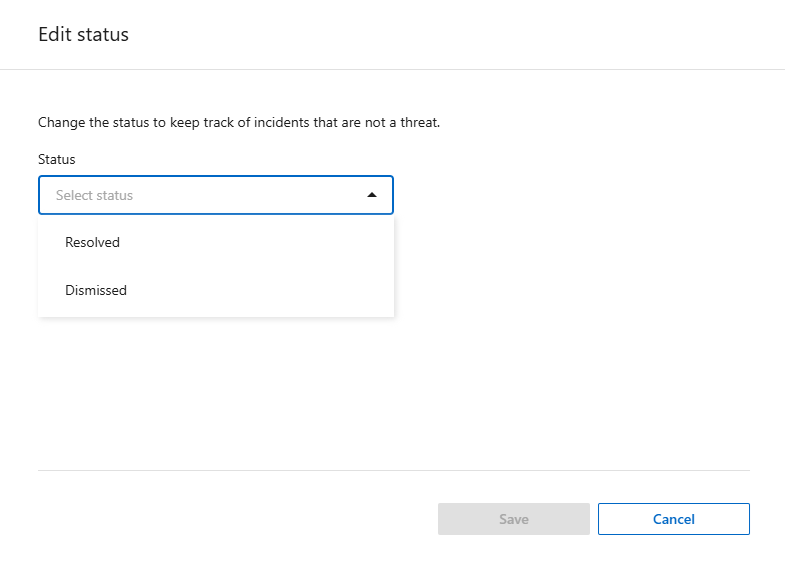

Ignorer les incidents qui ne sont pas des attaques potentielles

Après avoir examiné les incidents, vous devez déterminer si les incidents constituent des attaques potentielles. Si elles ne constituent pas de véritables menaces, elles peuvent être ignorées.

Vous pouvez ignorer les faux positifs ou décider de récupérer vos données immédiatement. Si vous ignorez l'alerte, Ransomware Resilience apprend ce comportement et l'associe à un fonctionnement normal, et ne déclenche plus d'alerte pour un tel comportement.

Si vous supprimez une charge de travail, toutes les copies instantanées prises automatiquement en réponse à une attaque potentielle de ransomware sont définitivement supprimées.

|

Si vous ignorez une alerte, vous ne pouvez pas modifier son statut ni annuler cette modification. |

Rôle de console requis Pour effectuer cette tâche, vous devez disposer du rôle d'administrateur d'organisation, d'administrateur de dossier ou de projet ou d'administrateur de résilience aux ransomwares. "En savoir plus sur les rôles de résilience aux ransomwares pour la NetApp Console" .

-

Dans le menu Résilience aux ransomwares, sélectionnez Alertes.

-

Dans la page Alertes, sélectionnez l’alerte.

-

Sélectionnez un ou plusieurs incidents. Vous pouvez également sélectionner tous les incidents en cochant la case « ID de l’incident » en haut à gauche du tableau.

-

Si vous déterminez que l’incident ne constitue pas une menace, considérez-le comme un faux positif :

-

Sélectionnez l'incident.

-

Sélectionnez le bouton Modifier le statut au-dessus du tableau.

-

-

Dans la boîte de dialogue Modifier le statut, choisissez le statut Rejeté.

Des informations supplémentaires concernant la charge de travail et la suppression des copies d'instantané apparaissent.

-

Sélectionnez Enregistrer.

Le statut de l'incident ou des incidents passe à « Classé sans suite ».

Afficher la liste des fichiers concernés

Avant de restaurer une charge de travail d’application au niveau du fichier, vous pouvez afficher une liste des fichiers impactés. Vous pouvez accéder à la page Alertes pour télécharger une liste des fichiers impactés. Utilisez ensuite la page de récupération pour télécharger la liste et choisir les fichiers à restaurer.

Rôle de console requis Pour effectuer cette tâche, vous devez disposer du rôle d'administrateur d'organisation, d'administrateur de dossier ou de projet ou d'administrateur de résilience aux ransomwares. "En savoir plus sur les rôles de résilience aux ransomwares pour la NetApp Console" .

Utilisez la page Alertes pour récupérer la liste des fichiers impactés.

|

Si un volume comporte plusieurs alertes, vous devrez peut-être télécharger la liste CSV des fichiers concernés pour chaque alerte. |

-

Dans le menu Résilience aux ransomwares, sélectionnez Alertes.

-

Sur la page Alertes, triez les résultats par charge de travail pour afficher les alertes pour la charge de travail d’application que vous souhaitez restaurer.

-

Dans la liste des alertes pour cette charge de travail, sélectionnez une alerte.

-

Pour cette alerte, sélectionnez un seul incident.

-

Pour cet incident, sélectionnez l'icône de téléchargement pour télécharger la liste des fichiers impactés au format CSV.