Préparez-vous au déploiement en mode restreint

Suggérer des modifications

Suggérer des modifications

Préparez votre environnement avant de déployer la NetApp Console en mode restreint. Vous devez examiner les exigences de l’hôte, préparer la mise en réseau, configurer les autorisations, etc.

Étape 1 : Comprendre le fonctionnement du mode restreint

Comprendre le fonctionnement de la NetApp Console en mode restreint avant de commencer.

Utilisez l'interface basée sur un navigateur disponible localement à partir de l'agent NetApp Console installé. Vous ne pouvez pas accéder à la NetApp Console à partir de la console Web fournie via la couche SaaS.

De plus, toutes les fonctionnalités de la console et les services de données NetApp ne sont pas disponibles.

Étape 2 : Examiner les options d’installation

En mode restreint, vous ne pouvez installer l'agent de console que dans le cloud. Les options d’installation suivantes sont disponibles :

-

Depuis la place de marché AWS

-

Depuis la place de marché Azure

-

Installation manuelle de l'agent de console sur votre propre hôte Linux exécuté dans AWS, Azure ou Google Cloud

Étape 3 : Examiner les exigences de l’hôte

Un hôte doit répondre à des exigences spécifiques en matière de système d’exploitation, de RAM et de port pour exécuter l’agent de console.

Lorsque vous déployez l’agent de console à partir d’AWS ou d’Azure Marketplace, l’image inclut les composants logiciels et de système d’exploitation requis. Il vous suffit de choisir un type d’instance qui répond aux exigences en matière de CPU et de RAM.

- Hôte dédié

-

L'agent Console nécessite un hôte dédié. Toute architecture est prise en charge si elle répond aux exigences de taille suivantes :

-

CPU : 8 cœurs ou 8 vCPU

-

RAM : 32 Go

-

Espace disque : 165 Go sont recommandés pour l’hôte, avec les exigences de partition suivantes :

-

/opt: 120 Go d'espace doivent être disponiblesL'agent utilise

/optpour installer le/opt/application/netapprépertoire et son contenu. -

/var: 40 Go d'espace doivent être disponiblesL'agent Console a besoin de cet espace dans

/varcar Podman ou Docker sont conçus pour créer les conteneurs dans ce répertoire. Plus précisément, ils créeront des conteneurs dans le/var/lib/containers/storagerépertoire et/var/lib/dockerpour Docker. Les montages externes ou les liens symboliques ne fonctionnent pas pour cet espace.

-

-

- Type d'instance AWS EC2

-

Un type d’instance qui répond aux exigences de CPU et de RAM. NetApp recommande t3.2xlarge.

- Taille de la machine virtuelle Azure

-

Un type d’instance qui répond aux exigences de CPU et de RAM. NetApp recommande Standard_D8s_v3.

- Type de machine Google Cloud

-

Un type d’instance qui répond aux exigences de CPU et de RAM. NetApp recommande n2-standard-8.

L'agent de console est pris en charge dans Google Cloud sur une instance de machine virtuelle avec un système d'exploitation prenant en charge "Fonctionnalités de la machine virtuelle blindée"

- Hyperviseur

-

Un hyperviseur bare metal ou hébergé certifié pour exécuter un système d'exploitation pris en charge est requis.

- Exigences relatives au système d'exploitation et aux conteneurs

-

L'agent de console est pris en charge avec les systèmes d'exploitation suivants lors de l'utilisation de la console en mode standard ou en mode restreint. Un outil d’orchestration de conteneurs est requis avant d’installer l’agent.

| Système opérateur | Versions de systèmes d'exploitation prises en charge | Versions d'agent prises en charge | Outil de conteneur requis | SELinux |

|---|---|---|---|---|

Red Hat Enterprise Linux |

9,6

|

4.0.0 ou version ultérieure avec la console en mode standard ou en mode restreint |

Podman version 5.4.0 avec podman-compose 1.5.0. |

|

Pris en charge en mode d'application ou en mode permissif |

9,1 à 9,4

|

3.9.50 ou version ultérieure avec la console en mode standard ou en mode restreint |

Podman version 4.9.4 avec podman-compose 1.5.0. |

|

Pris en charge en mode d'application ou en mode permissif |

8,6 à 8,10

|

3.9.50 ou version ultérieure avec la console en mode standard ou en mode restreint |

Podman version 4.6.1 ou 4.9.4 avec podman-compose 1.0.6. |

|

Pris en charge en mode d'application ou en mode permissif |

Ubuntu |

24,04 LTS |

3.9.45 ou version ultérieure avec la NetApp Console en mode standard ou en mode restreint |

|

Docker Engine 23.06 à 28.0.0. |

Non pris en charge |

22,04 LTS |

3.9.50 ou version ultérieure |

Étape 4 : installer Podman ou Docker Engine

Pour installer manuellement l’agent de console, préparez l’hôte en installant Podman ou Docker Engine.

Selon votre système d'exploitation, Podman ou Docker Engine est requis avant l'installation de l'agent.

-

Podman est requis pour Red Hat Enterprise Linux 8 et 9.

-

Docker Engine est requis pour Ubuntu.

Suivez ces étapes pour installer et configurer Podman :

-

Activer et démarrer le service podman.socket

-

Installer Python 3

-

Installer le package podman-compose version 1.0.6

-

Ajoutez podman-compose à la variable d'environnement PATH

-

Si vous utilisez Red Hat Enterprise Linux, vérifiez que votre version Podman utilise Netavark Aardvark DNS au lieu de CNI

|

Ajustez le port aardvark-dns (par défaut : 53) après l’installation de l’agent pour éviter les conflits de port DNS. Suivez les instructions pour configurer le port. |

-

Supprimez le package podman-docker s'il est installé sur l'hôte.

dnf remove podman-docker rm /var/run/docker.sock -

Installez Podman.

Vous pouvez obtenir Podman à partir des référentiels officiels de Red Hat Enterprise Linux.

-

Pour Red Hat Enterprise Linux 9,6 :

sudo dnf install podman-5:<version>Où <version> est la version prise en charge de Podman que vous installez. Afficher les versions de Podman prises en charge .

-

Pour Red Hat Enterprise Linux 9.1 à 9.4 :

sudo dnf install podman-4:<version>Où <version> est la version prise en charge de Podman que vous installez. Afficher les versions de Podman prises en charge .

-

Pour Red Hat Enterprise Linux 8 :

sudo dnf install podman-4:<version>Où <version> est la version prise en charge de Podman que vous installez. Afficher les versions de Podman prises en charge .

-

-

Activez et démarrez le service podman.socket.

sudo systemctl enable --now podman.socket -

Installez python3.

sudo dnf install python3 -

Installez le package de référentiel EPEL s'il n'est pas déjà disponible sur votre système.

Cette étape est nécessaire car podman-compose est disponible dans le référentiel Extra Packages for Enterprise Linux (EPEL).

-

Si vous utilisez Red Hat Enterprise 9 :

-

Installez le paquetage du dépôt EPEL.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpm+

-

Installez le package podman-compose 1.5.0.

sudo dnf install podman-compose-1.5.0

-

-

Si vous utilisez Red Hat Enterprise Linux 8 :

-

Installez le paquetage du dépôt EPEL.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm -

Installez le package podman-compose 1.0.6.

sudo dnf install podman-compose-1.0.6En utilisant le dnf installla commande répond à l'exigence d'ajout de podman-compose à la variable d'environnement PATH. La commande d'installation ajoute podman-compose à /usr/bin, qui est déjà inclus dans lesecure_pathoption sur l'hôte. -

Si vous utilisez Red Hat Enterprise Linux 8, vérifiez que votre version Podman utilise NetAvark avec Aardvark DNS au lieu de CNI.

-

Vérifiez si votre networkBackend est défini sur CNI en exécutant la commande suivante :

podman info | grep networkBackend -

Si le networkBackend est défini sur

CNI, vous devrez le changer ennetavark. -

Installer

netavarketaardvark-dnsen utilisant la commande suivante :dnf install aardvark-dns netavark -

Ouvrez le

/etc/containers/containers.conffichier et modifiez l'option network_backend pour utiliser « netavark » au lieu de « cni ».Si

/etc/containers/containers.confn'existe pas, effectuez les modifications de configuration pour/usr/share/containers/containers.conf. -

Redémarrez podman.

systemctl restart podman -

Confirmez que networkBackend est désormais modifié en « netavark » à l'aide de la commande suivante :

podman info | grep networkBackend

-

-

Suivez la documentation de Docker pour installer Docker Engine.

-

"Afficher les instructions d'installation depuis Docker"

Suivez les étapes pour installer une version de Docker Engine prise en charge. N'installez pas la dernière version, car elle n'est pas prise en charge par la console.

-

Vérifiez que Docker est activé et en cours d’exécution.

sudo systemctl enable docker && sudo systemctl start docker

Étape 5 : Préparer l’accès au réseau

Configurez l’accès au réseau afin que l’agent de la console puisse gérer les ressources de votre cloud public. En plus de disposer d’un réseau virtuel et d’un sous-réseau pour l’agent de console, vous devez vous assurer que les exigences suivantes sont respectées.

- Connexions aux réseaux cibles

-

Assurez-vous que l’agent de console dispose d’une connexion réseau aux emplacements de stockage. Par exemple, le VPC ou le VNet sur lequel vous prévoyez de déployer Cloud Volumes ONTAP, ou le centre de données où résident vos clusters ONTAP sur site.

- Préparer le réseau pour l'accès des utilisateurs à la NetApp Console

-

En mode restreint, les utilisateurs accèdent à la console à partir de la machine virtuelle de l'agent de console. L'agent de console contacte quelques points de terminaison pour effectuer des tâches de gestion des données. Ces points de terminaison sont contactés depuis l'ordinateur d'un utilisateur lors de l'exécution d'actions spécifiques à partir de la console.

|

Les agents de console antérieurs à la version 4.0.0 ont besoin de points de terminaison supplémentaires. Si vous avez effectué une mise à niveau vers la version 4.0.0 ou une version ultérieure, vous pouvez supprimer les anciens points de terminaison de votre liste d'autorisation."En savoir plus sur l’accès réseau requis pour les versions antérieures à 4.0.0." |

+

| Points de terminaison | But |

|---|---|

\ https://api.bluexp.netapp.com \ https://netapp-cloud-account.auth0.com \ https://netapp-cloud-account.us.auth0.com \ https://console.netapp.com \ https://components.console.bluexp.netapp.com \ https://cdn.auth0.com |

Pour fournir des fonctionnalités et des services au sein de la NetApp Console. |

Votre navigateur Web se connecte à ces points de terminaison pour une authentification utilisateur centralisée via la NetApp Console. |

- Accès Internet sortant pour les opérations quotidiennes

-

L'emplacement réseau de l'agent de console doit disposer d'un accès Internet sortant. Il doit pouvoir accéder aux services SaaS de la NetApp Console ainsi qu'aux points de terminaison au sein de votre environnement de cloud public respectif.

Points de terminaison But Environnements AWS

Services AWS (amazonaws.com) :

-

CloudFormation

-

Cloud de calcul élastique (EC2)

-

Gestion des identités et des accès (IAM)

-

Service de gestion des clés (KMS)

-

Service de jetons de sécurité (STS)

-

Service de stockage simple (S3)

Pour gérer les ressources AWS. Le point de terminaison dépend de votre région AWS. "Consultez la documentation AWS pour plus de détails"

Amazon FSX pour NetApp ONTAP:

-

api.workloads.netapp.com

La console Web contacte ce point de terminaison pour interagir avec les API Workload Factory afin de gérer et d'exploiter les charges de travail basées sur FSx pour ONTAP .

Environnements Azure

Pour gérer les ressources dans les régions publiques Azure.

Pour gérer les ressources dans les régions Azure Government.

Pour gérer les ressources dans les régions Azure Chine.

Environnements Google Cloud

\ https://www.googleapis.com/compute/v1/ \ https://compute.googleapis.com/compute/v1 \ https://cloudresourcemanager.googleapis.com/v1/projects \ https://www.googleapis.com/compute/beta \ https://storage.googleapis.com/storage/v1 \ https://www.googleapis.com/storage/v1 \ https://iam.googleapis.com/v1 \ https://cloudkms.googleapis.com/v1 \ https://config.googleapis.com/v1/projects

Pour gérer les ressources dans Google Cloud.

-

Points de terminaison de la NetApp Console *

Pour obtenir des informations de licence et envoyer des messages AutoSupport au support NetApp .

Pour mettre à jour les informations d'identification du site de support NetApp (NSS) ou pour ajouter de nouvelles informations d'identification NSS à la NetApp Console.

Pour obtenir des informations de licence et envoyer des messages AutoSupport au support NetApp ainsi que pour recevoir des mises à jour logicielles pour Cloud Volumes ONTAP.

Pour fournir des fonctionnalités et des services au sein de la NetApp Console.

Pour obtenir des images pour les mises à niveau de l'agent de console.

-

Lorsque vous déployez un nouvel agent, le contrôle de validation teste la connectivité aux points de terminaison actuels. Si vous utilisez"points finaux précédents" , le contrôle de validation échoue. Pour éviter cet échec, ignorez la vérification de validation.

Bien que les points de terminaison précédents soient toujours pris en charge, NetApp recommande de mettre à jour vos règles de pare-feu vers les points de terminaison actuels dès que possible. "Apprenez à mettre à jour votre liste de points de terminaison" .

-

Lorsque vous effectuez une mise à jour vers les points de terminaison actuels de votre pare-feu, vos agents existants continueront de fonctionner.

-

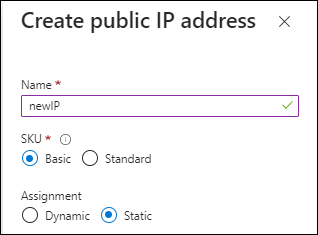

- Adresse IP publique dans Azure

-

Si vous souhaitez utiliser une adresse IP publique avec la machine virtuelle de l’agent de console dans Azure, l’adresse IP doit utiliser une référence SKU de base pour garantir que la console utilise cette adresse IP publique.

Si vous utilisez plutôt une adresse IP SKU standard, la console utilise l'adresse IP privée de l'agent de la console, au lieu de l'adresse IP publique. Si la machine que vous utilisez pour accéder à la console n'a pas accès à cette adresse IP privée, les actions de la console échoueront.

- Serveur proxy

-

NetApp prend en charge les configurations de proxy explicites et transparentes. Si vous utilisez un proxy transparent, vous devez uniquement fournir le certificat du serveur proxy. Si vous utilisez un proxy explicite, vous aurez également besoin de l'adresse IP et des informations d'identification.

-

adresse IP

-

Informations d'identification

-

Certificat HTTPS

-

- Ports

-

Il n'y a aucun trafic entrant vers l'agent de console, sauf si vous l'initiez ou s'il est utilisé comme proxy pour envoyer des messages AutoSupport de Cloud Volumes ONTAP au support NetApp .

-

HTTP (80) et HTTPS (443) donnent accès à l'interface utilisateur locale, que vous utiliserez dans de rares circonstances.

-

SSH (22) n'est nécessaire que si vous devez vous connecter à l'hôte pour le dépannage.

-

Les connexions entrantes via le port 3128 sont requises si vous déployez des systèmes Cloud Volumes ONTAP dans un sous-réseau où une connexion Internet sortante n'est pas disponible.

Si les systèmes Cloud Volumes ONTAP ne disposent pas d'une connexion Internet sortante pour envoyer des messages AutoSupport , la console configure automatiquement ces systèmes pour utiliser un serveur proxy inclus avec l'agent de la console. La seule exigence est de s’assurer que le groupe de sécurité de l’agent de console autorise les connexions entrantes sur le port 3128. Vous devrez ouvrir ce port après avoir déployé l’agent de console.

-

- Activer NTP

-

Si vous prévoyez d'utiliser NetApp Data Classification pour analyser vos sources de données d'entreprise, vous devez activer un service NTP (Network Time Protocol) sur l'agent de console et sur le système NetApp Data Classification afin que l'heure soit synchronisée entre les systèmes. "En savoir plus sur la classification des données NetApp"

Si vous envisagez de créer un agent de console à partir de la place de marché de votre fournisseur de cloud, implémentez cette exigence de mise en réseau après avoir créé l'agent de console.

Étape 6 : Préparer les autorisations cloud

L'agent de console nécessite des autorisations de votre fournisseur de cloud pour déployer Cloud Volumes ONTAP dans un réseau virtuel et pour utiliser les services de données NetApp . Vous devez configurer des autorisations auprès de votre fournisseur de cloud, puis associer ces autorisations à l’agent de la console.

Pour afficher les étapes requises, choisissez l’option d’authentification à utiliser pour votre fournisseur de cloud.

Utilisez un rôle IAM pour fournir des autorisations à l’agent de la console.

Si vous créez l'agent de console à partir d'AWS Marketplace, vous êtes invité à sélectionner ce rôle IAM lorsque vous lancez l'instance EC2.

Si vous installez manuellement l'agent de console sur votre propre hôte Linux, attachez le rôle à l'instance EC2.

-

Connectez-vous à la console AWS et accédez au service IAM.

-

Créer une politique:

-

Sélectionnez Politiques > Créer une politique.

-

Sélectionnez JSON et copiez et collez le contenu du"Politique IAM pour l'agent de console" .

-

Terminez les étapes restantes pour créer la politique.

-

-

Créer un rôle IAM :

-

Sélectionnez Rôles > Créer un rôle.

-

Sélectionnez Service AWS > EC2.

-

Ajoutez des autorisations en joignant la politique que vous venez de créer.

-

Terminez les étapes restantes pour créer le rôle.

-

Vous disposez désormais d’un rôle IAM pour l’instance EC2 de l’agent de console.

Configurez des autorisations et une clé d’accès pour un utilisateur IAM. Vous devrez fournir à la console la clé d'accès AWS après avoir installé l'agent de la console et configuré la console.

-

Connectez-vous à la console AWS et accédez au service IAM.

-

Créer une politique:

-

Sélectionnez Politiques > Créer une politique.

-

Sélectionnez JSON et copiez et collez le contenu du"Politique IAM pour l'agent de console" .

-

Terminez les étapes restantes pour créer la politique.

Selon les services de données NetApp que vous prévoyez d’utiliser, vous devrez peut-être créer une deuxième stratégie.

Pour les régions standard, les autorisations sont réparties sur deux politiques. Deux politiques sont requises en raison d'une limite de taille maximale de caractères pour les politiques gérées dans AWS. "En savoir plus sur les stratégies IAM pour l'agent de console" .

-

-

Attachez les politiques à un utilisateur IAM.

-

Assurez-vous que l'utilisateur dispose d'une clé d'accès que vous pouvez ajouter à la NetApp Console après avoir installé l'agent de console.

Créez un rôle personnalisé Azure avec les autorisations requises. Vous attribuerez ce rôle à la machine virtuelle de l’agent de console.

Notez que vous pouvez créer un rôle personnalisé Azure à l’aide du portail Azure, d’Azure PowerShell, d’Azure CLI ou de l’API REST. Les étapes suivantes montrent comment créer le rôle à l’aide de l’interface de ligne de commande Azure. Si vous préférez utiliser une méthode différente, reportez-vous à "Documentation Azure"

-

Si vous prévoyez d’installer manuellement le logiciel sur votre propre hôte, activez une identité gérée attribuée par le système sur la machine virtuelle afin de pouvoir fournir les autorisations Azure requises via un rôle personnalisé.

-

Copiez le contenu du"autorisations de rôle personnalisées pour le connecteur" et les enregistrer dans un fichier JSON.

-

Modifiez le fichier JSON en ajoutant des ID d’abonnement Azure à l’étendue attribuable.

Vous devez ajouter l’ID de chaque abonnement Azure que vous souhaitez utiliser avec la NetApp Console.

Exemple

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

Utilisez le fichier JSON pour créer un rôle personnalisé dans Azure.

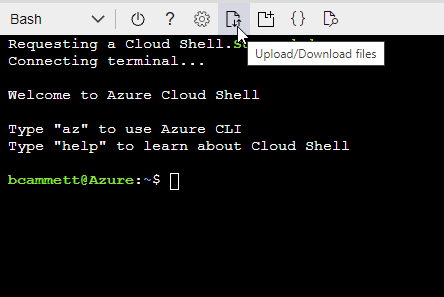

Les étapes suivantes décrivent comment créer le rôle à l’aide de Bash dans Azure Cloud Shell.

-

Commencer "Azure Cloud Shell" et choisissez l'environnement Bash.

-

Téléchargez le fichier JSON.

-

Utilisez l’interface de ligne de commande Azure pour créer le rôle personnalisé :

az role definition create --role-definition agent_Policy.json

-

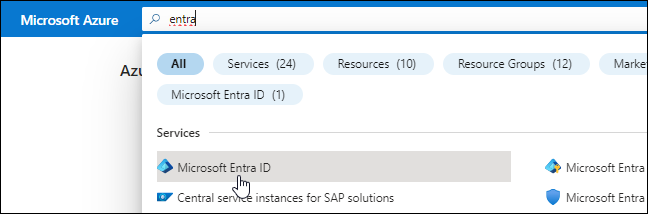

Créez et configurez un principal de service dans Microsoft Entra ID et obtenez les informations d’identification Azure dont la console a besoin. Vous devez fournir ces informations d’identification à la console après avoir installé l’agent de la console.

-

Assurez-vous que vous disposez des autorisations dans Azure pour créer une application Active Directory et attribuer l’application à un rôle.

Pour plus de détails, reportez-vous à "Documentation Microsoft Azure : autorisations requises"

-

Depuis le portail Azure, ouvrez le service Microsoft Entra ID.

-

Dans le menu, sélectionnez Inscriptions d'applications.

-

Sélectionnez Nouvelle inscription.

-

Précisez les détails de l'application :

-

Nom: Saisissez un nom pour l'application.

-

Type de compte : sélectionnez un type de compte (n'importe lequel fonctionnera avec la NetApp Console).

-

URI de redirection: Vous pouvez laisser ce champ vide.

-

-

Sélectionnez S'inscrire.

Vous avez créé l’application AD et le principal de service.

-

Créer un rôle personnalisé :

Notez que vous pouvez créer un rôle personnalisé Azure à l’aide du portail Azure, d’Azure PowerShell, d’Azure CLI ou de l’API REST. Les étapes suivantes montrent comment créer le rôle à l’aide de l’interface de ligne de commande Azure. Si vous préférez utiliser une méthode différente, reportez-vous à "Documentation Azure"

-

Copiez le contenu du"autorisations de rôle personnalisées pour l'agent de la console" et les enregistrer dans un fichier JSON.

-

Modifiez le fichier JSON en ajoutant des ID d’abonnement Azure à l’étendue attribuable.

Vous devez ajouter l’ID de chaque abonnement Azure à partir duquel les utilisateurs créeront des systèmes Cloud Volumes ONTAP .

Exemple

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

Utilisez le fichier JSON pour créer un rôle personnalisé dans Azure.

Les étapes suivantes décrivent comment créer le rôle à l’aide de Bash dans Azure Cloud Shell.

-

Commencer "Azure Cloud Shell" et choisissez l'environnement Bash.

-

Téléchargez le fichier JSON.

-

Utilisez l’interface de ligne de commande Azure pour créer le rôle personnalisé :

az role definition create --role-definition agent_Policy.jsonVous devriez maintenant avoir un rôle personnalisé appelé Opérateur de console que vous pouvez attribuer à la machine virtuelle de l’agent de console.

-

-

-

Affecter l'application au rôle :

-

Depuis le portail Azure, ouvrez le service Abonnements.

-

Sélectionnez l'abonnement.

-

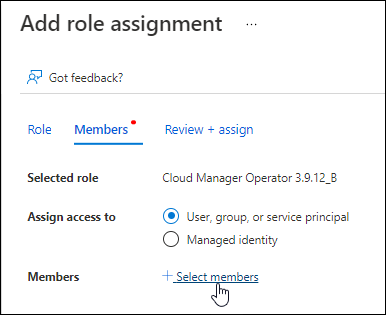

Sélectionnez Contrôle d'accès (IAM) > Ajouter > Ajouter une attribution de rôle.

-

Dans l’onglet Rôle, sélectionnez le rôle Opérateur de console et sélectionnez Suivant.

-

Dans l'onglet Membres, procédez comme suit :

-

Gardez Utilisateur, groupe ou principal du service sélectionné.

-

Sélectionnez Sélectionner les membres.

-

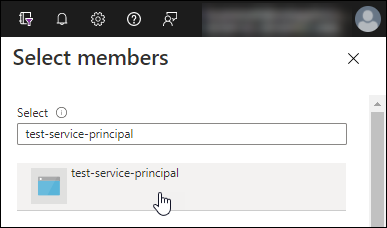

Recherchez le nom de l'application.

Voici un exemple :

-

Sélectionnez l'application et sélectionnez Sélectionner.

-

Sélectionnez Suivant.

-

-

Sélectionnez Réviser + attribuer.

Le principal du service dispose désormais des autorisations Azure requises pour déployer l’agent de la console.

Si vous souhaitez déployer Cloud Volumes ONTAP à partir de plusieurs abonnements Azure, vous devez lier le principal de service à chacun de ces abonnements. Dans la NetApp Console, vous pouvez sélectionner l’abonnement que vous souhaitez utiliser lors du déploiement de Cloud Volumes ONTAP.

-

-

Dans le service Microsoft Entra ID, sélectionnez Inscriptions d'applications et sélectionnez l'application.

-

Sélectionnez Autorisations API > Ajouter une autorisation.

-

Sous API Microsoft, sélectionnez Azure Service Management.

-

Sélectionnez Accéder à Azure Service Management en tant qu’utilisateurs de l’organisation, puis sélectionnez Ajouter des autorisations.

-

Dans le service Microsoft Entra ID, sélectionnez Inscriptions d'applications et sélectionnez l'application.

-

Copiez l'ID d'application (client) et l'ID de répertoire (locataire).

Lorsque vous ajoutez le compte Azure à la console, vous devez fournir l’ID d’application (client) et l’ID de répertoire (locataire) de l’application. La console utilise les identifiants pour se connecter par programmation.

-

Ouvrez le service Microsoft Entra ID.

-

Sélectionnez Inscriptions d'applications et sélectionnez votre application.

-

Sélectionnez Certificats et secrets > Nouveau secret client.

-

Fournissez une description du secret et une durée.

-

Sélectionnez Ajouter.

-

Copiez la valeur du secret client.

Votre principal de service est maintenant configuré et vous devez avoir copié l’ID de l’application (client), l’ID du répertoire (locataire) et la valeur du secret client. Vous devez saisir ces informations dans la console lorsque vous ajoutez un compte Azure.

Créez un rôle et appliquez-le à un compte de service que vous utiliserez pour l’instance de machine virtuelle de l’agent de console.

-

Créer un rôle personnalisé dans Google Cloud :

-

Créez un fichier YAML qui inclut les autorisations définies dans le"Politique de l'agent de console pour Google Cloud" .

-

Depuis Google Cloud, activez Cloud Shell.

-

Téléchargez le fichier YAML qui inclut les autorisations requises pour l’agent de la console.

-

Créez un rôle personnalisé en utilisant le

gcloud iam roles createcommande.L'exemple suivant crée un rôle nommé « agent » au niveau du projet :

gcloud iam roles create agent --project=myproject --file=agent.yaml -

-

Créer un compte de service dans Google Cloud :

-

Depuis le service IAM & Admin, sélectionnez Comptes de service > Créer un compte de service.

-

Saisissez les détails du compte de service et sélectionnez Créer et continuer.

-

Sélectionnez le rôle que vous venez de créer.

-

Terminez les étapes restantes pour créer le rôle.

-

Étape 7 : Activer les API Google Cloud

Plusieurs API sont nécessaires pour déployer Cloud Volumes ONTAP dans Google Cloud.

-

"Activez les API Google Cloud suivantes dans votre projet"

-

API Cloud Infrastructure Manager

-

API du gestionnaire de déploiement cloud V2

-

API de journalisation dans le cloud

-

API du gestionnaire de ressources cloud

-

API Compute Engine

-

API de gestion des identités et des accès (IAM)

-

API du service de gestion des clés cloud (KMS)

(Requis uniquement si vous prévoyez d'utiliser NetApp Backup and Recovery avec des clés de chiffrement gérées par le client (CMEK))

-