Présentation de NetApp Astra Control Center

Suggérer des modifications

Suggérer des modifications

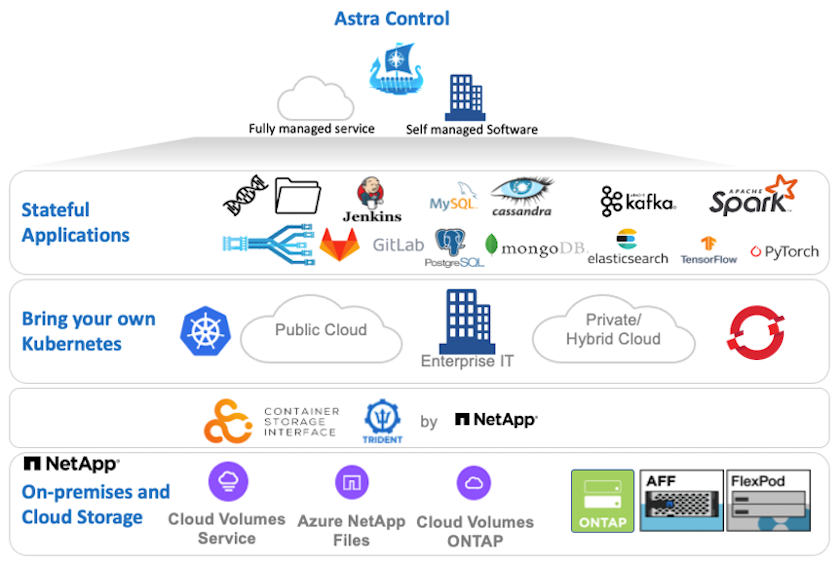

NetApp Astra Control Center propose un ensemble complet de services de gestion du stockage et des données respectueuse des applications pour les workloads Kubernetes avec état, déployés dans un environnement sur site et optimisé par les technologies NetApp de protection des données.

NetApp Astra Control Center peut être installé sur un cluster Red Hat OpenShift dans lequel l'orchestrateur de stockage Trident est déployé et configuré avec des classes de stockage et des systèmes back-end de stockage sur les systèmes de stockage NetApp ONTAP.

Pour l'installation et la configuration de Trident afin de prendre en charge Astra Control Center, voir "ce document ici".

Dans un environnement connecté au cloud, Astra Control Center utilise Cloud Insights pour fournir des fonctionnalités avancées de surveillance et de télémétrie. En l'absence de connexion Cloud Insights, un contrôle limité et une télémétrie (valeurs de metrics de 7 jours) sont disponibles et exportés vers les outils de contrôle natifs Kubernetes (Prometheus et Grafana) via des terminaux ouverts.

ASTRA Control Center est totalement intégré à l'écosystème NetApp AutoSupport et Active IQ Digital Advisor (également appelé Digital Advisor) afin d'offrir un support aux utilisateurs, de fournir de l'aide pour le dépannage et d'afficher les statistiques d'utilisation.

En plus de la version payante d'Astra Control Center, une licence d'évaluation de 90 jours est disponible. La version d'évaluation est prise en charge par e-mail et par la communauté (Channel Slack). Les clients ont accès à ces articles, ainsi qu'à d'autres articles de la base de connaissances, et à la documentation disponible dans le tableau de bord de support des produits.

Pour commencer avec NetApp Astra Control Center, rendez-vous sur le "Site Web d'Astra".

Conditions préalables à l'installation d'Astra Control Center

-

Un ou plusieurs clusters Red Hat OpenShift. Les versions 4.6 EUS et 4.7 sont actuellement prises en charge.

-

Trident doit déjà être installé et configuré sur chaque cluster Red Hat OpenShift.

-

Un ou plusieurs systèmes de stockage NetApp ONTAP exécutant ONTAP 9.5 ou version ultérieure.

Il est recommandé que chaque installation OpenShift sur un site dispose d'un SVM dédié pour le stockage persistant. Les déploiements multisites requièrent des systèmes de stockage supplémentaires. -

Un système back-end de stockage Trident doit être configuré sur chaque cluster OpenShift avec un SVM sauvegardé par un cluster ONTAP.

-

Classe de stockage par défaut configurée sur chaque cluster OpenShift avec Trident comme provisionneur de stockage.

-

Un équilibreur de charge doit être installé et configuré sur chaque cluster OpenShift pour équilibrer les charges et exposer les services OpenShift.

Voir le lien "ici" pour plus d'informations sur les équilibreurs de charge qui ont été validés à cet effet. -

Un registre d'images privées doit être configuré pour héberger les images du NetApp Astra Control Center.

Voir le lien "ici" Pour installer et configurer un registre privé OpenShift à cet effet. -

Vous devez disposer d'un accès Cluster Admin au cluster Red Hat OpenShift.

-

Vous devez disposer d'un accès d'administration aux clusters NetApp ONTAP.

-

Une station de travail d'administration avec docker ou podman, tridentctl et oc ou kubectl a été installée et ajoutée à votre $PATH

Les installations Docker doivent avoir une version docker supérieure à 20.10 et les installations Podman doivent avoir une version podman supérieure à 3.0.

Poser le centre de contrôle Astra

-

Connectez-vous au site de support NetApp et téléchargez la dernière version de NetApp Astra Control Center. Une licence associée à votre compte NetApp est requise. Après avoir téléchargé le fichier tarball, transférez-le sur le poste de travail d'administration.

Pour commencer avec une licence d'essai d'Astra Control, visitez le "Site d'inscription à Astra". -

Déballez la boule tar et remplacez le répertoire de travail par le dossier obtenu.

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

Avant de commencer l'installation, poussez les images du centre de contrôle Astra vers un registre d'images. Vous pouvez choisir de le faire avec Docker ou Podman, les instructions pour les deux sont fournies dans cette étape.

Podman-

Exportez le FQDN du Registre avec le nom de l'organisation/espace de noms/projet comme variable d'environnement 'regiant'.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Connectez-vous au registre.

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

Si vous utilisez kubeadminl'utilisateur doit se connecter au registre privé, puis utiliser un jeton au lieu du mot de passe -podman login -u ocp-user -p token --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com.Vous pouvez également créer un compte de service, attribuer un rôle d'éditeur de registre et/ou de visualiseur de registre (selon que vous avez besoin d'un accès Push/Pull) et vous connecter au registre à l'aide du jeton du compte de service. -

Créez un fichier de script shell et collez le contenu suivant dans celui-ci.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} doneSi vous utilisez des certificats non approuvés pour votre registre, modifiez le script de shell et utilisez-le --tls-verify=falsepour la commande push podmanpodman push $REGISTRY/$(echo $astraImage | sed 's/[\/]\+\///') --tls-verify=false. -

Rendre le fichier exécutable.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Exécutez le script de shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker-

Exportez le FQDN du Registre avec le nom de l'organisation/espace de noms/projet comme variable d'environnement 'regiant'.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Connectez-vous au registre.

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

Si vous utilisez kubeadminl'utilisateur doit se connecter au registre privé, puis utiliser un jeton au lieu du mot de passe -docker login -u ocp-user -p token astra-registry.apps.ocp-vmw.cie.netapp.com.Vous pouvez également créer un compte de service, attribuer un rôle d'éditeur de registre et/ou de visualiseur de registre (selon que vous avez besoin d'un accès Push/Pull) et vous connecter au registre à l'aide du jeton du compte de service. -

Créez un fichier de script shell et collez le contenu suivant dans celui-ci.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

Rendre le fichier exécutable.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Exécutez le script de shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

Lorsque vous utilisez des registres d'images privés qui ne sont pas de confiance publique, chargez les certificats TLS du registre d'images sur les nœuds OpenShift. Pour ce faire, créez une config map dans l'espace de noms openshift-config à l'aide des certificats TLS et installez-la sur la configuration d'images du cluster pour que le certificat soit fiable.

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=mergeSi vous utilisez un registre interne OpenShift avec des certificats TLS par défaut de l'opérateur d'entrée portant une route, vous devez suivre l'étape précédente pour corriger le nom d'hôte de la route. Pour extraire les certificats de l'opérateur Ingress, vous pouvez utiliser la commande oc extract secret/router-ca --keys=tls.crt -n openshift-ingress-operator. -

Créer un espace de noms

netapp-acc-operatorPour Astra Control Center.[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

Créez un secret avec des informations d'identification pour vous connecter au registre d'images dans

netapp-acc-operatorespace de noms.[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

Connectez-vous à la console IUG de Red Hat OpenShift avec un accès cluster-admin.

-

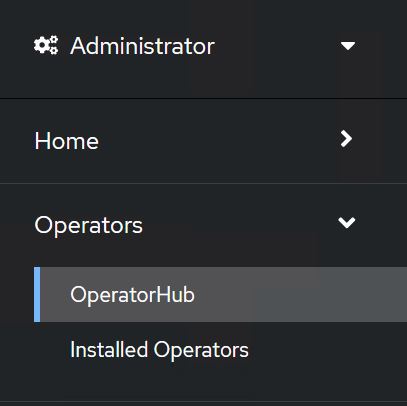

Sélectionnez Administrateur dans la liste déroulante perspective.

-

Accédez à Operators > OperatorHub et recherchez Astra.

-

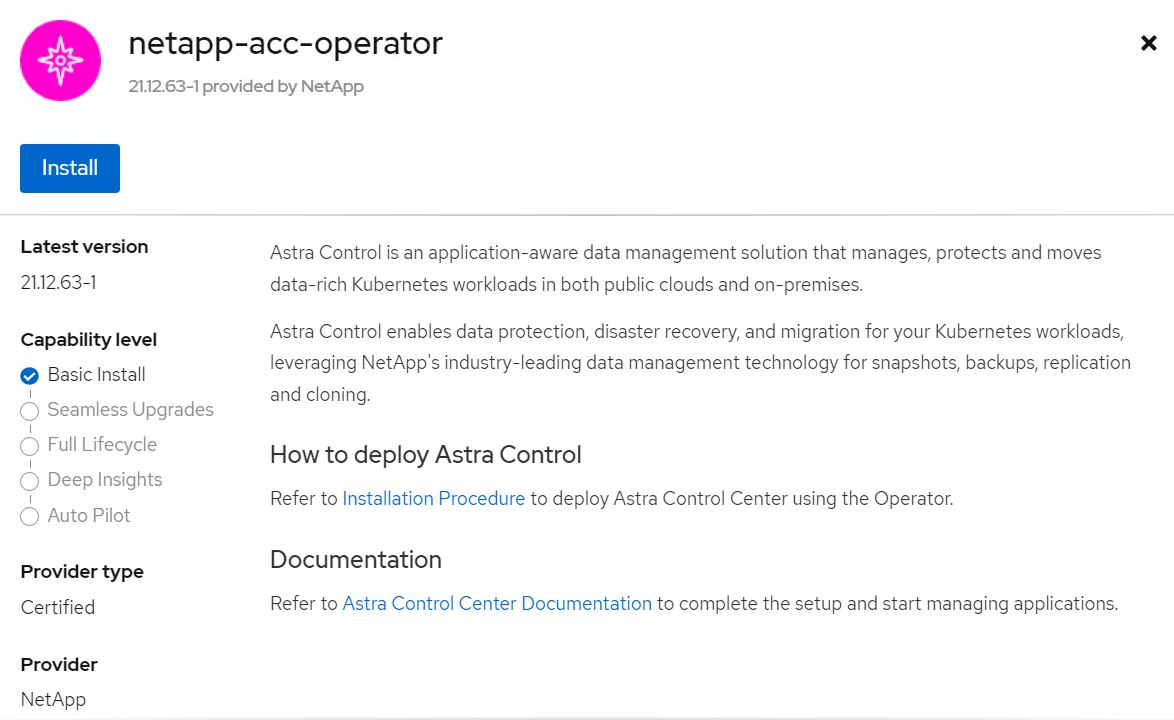

Sélectionnez

netapp-acc-operatormosaïque et clicInstall.

-

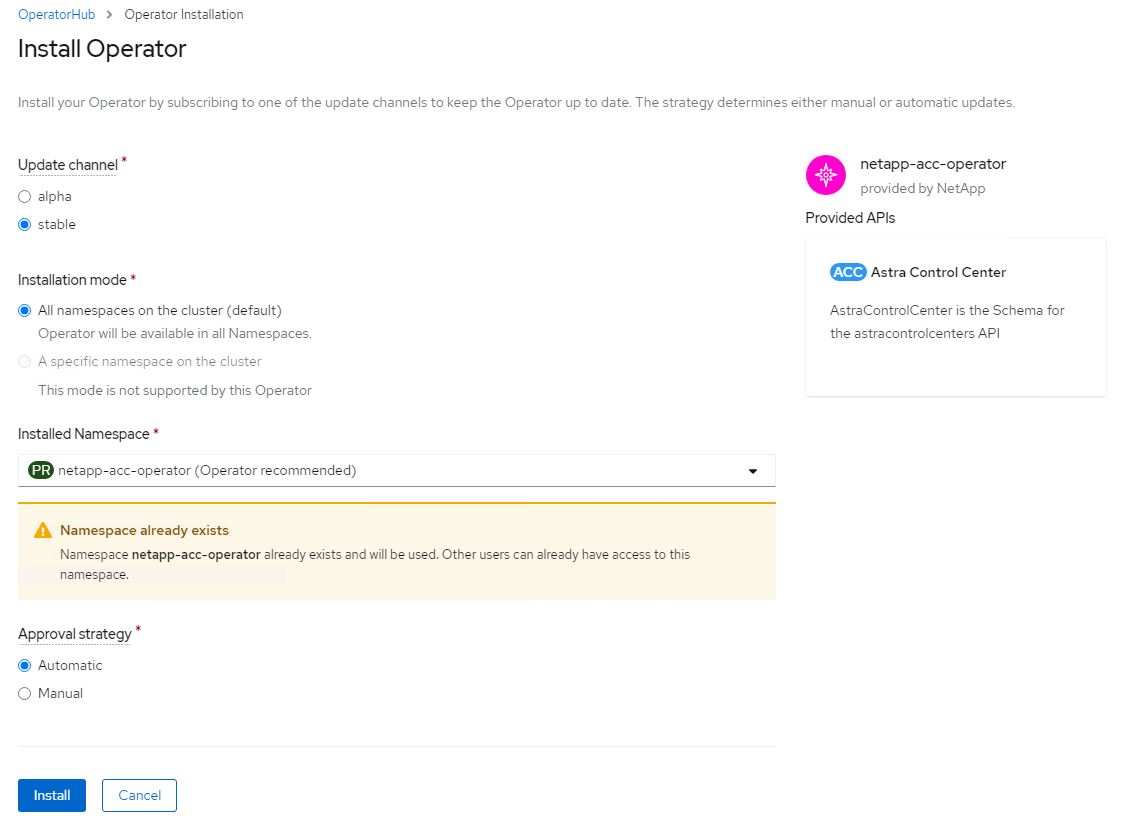

Sur l'écran installer l'opérateur, acceptez tous les paramètres par défaut et cliquez sur

Install.

-

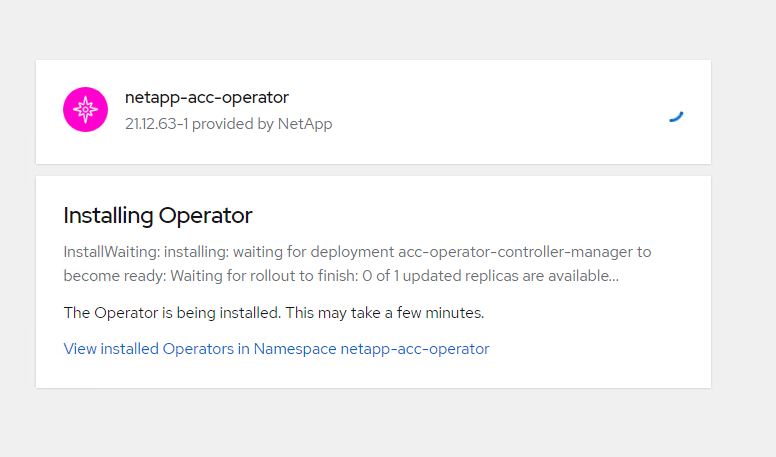

Attendre la fin de l'installation par l'opérateur.

-

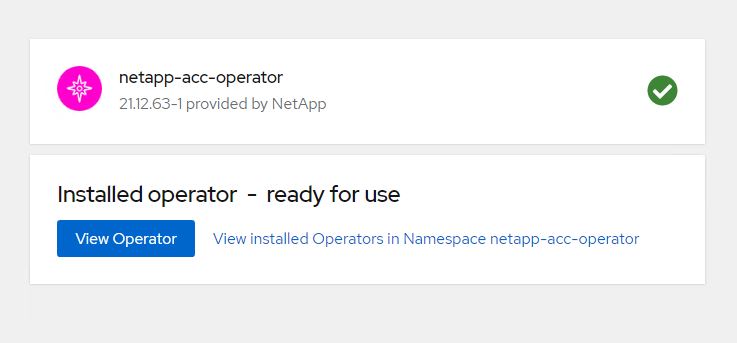

Une fois l'installation de l'opérateur réussie, cliquez sur

View Operator.

-

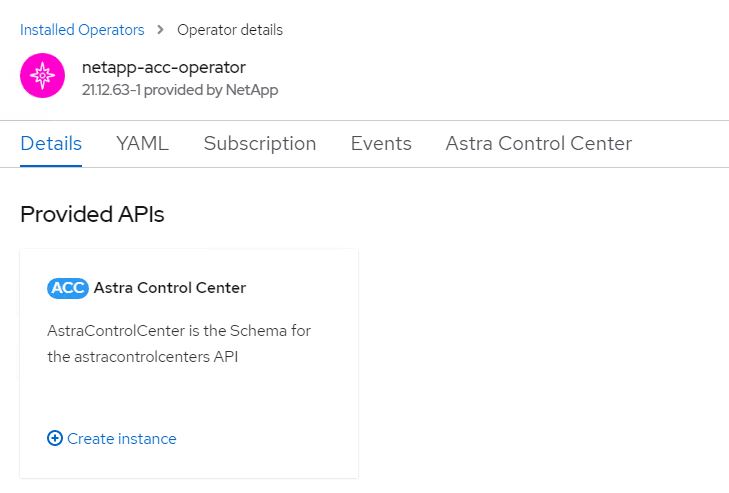

Cliquez ensuite sur

Create InstanceDans la mosaïque Astra Control Center du conducteur.

-

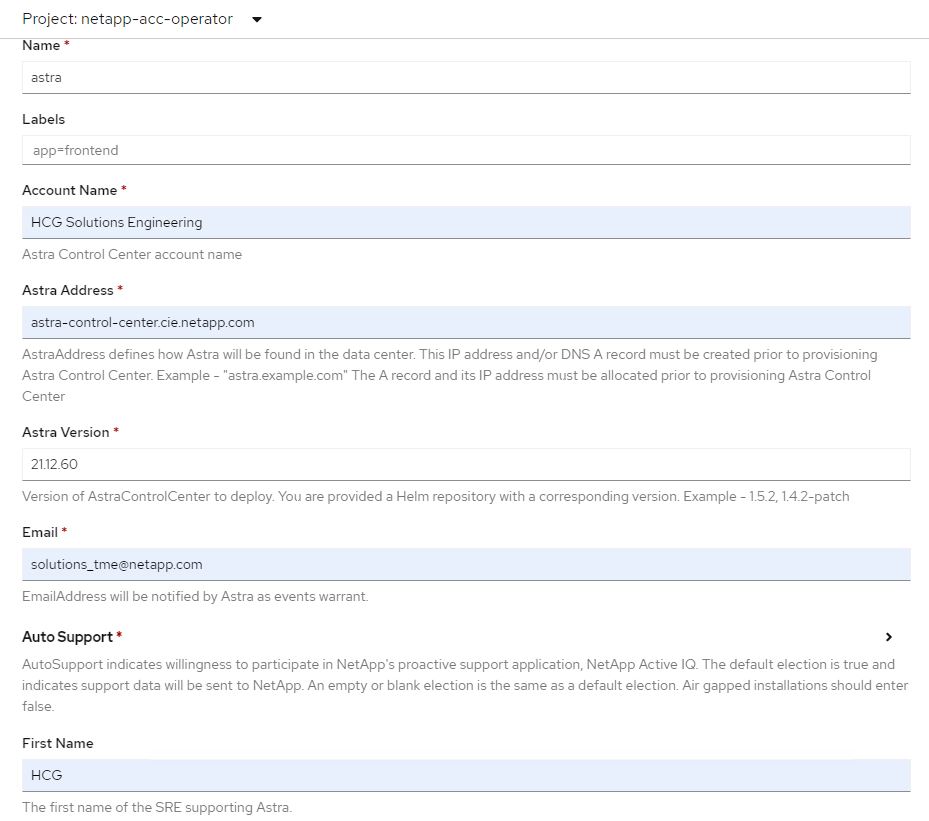

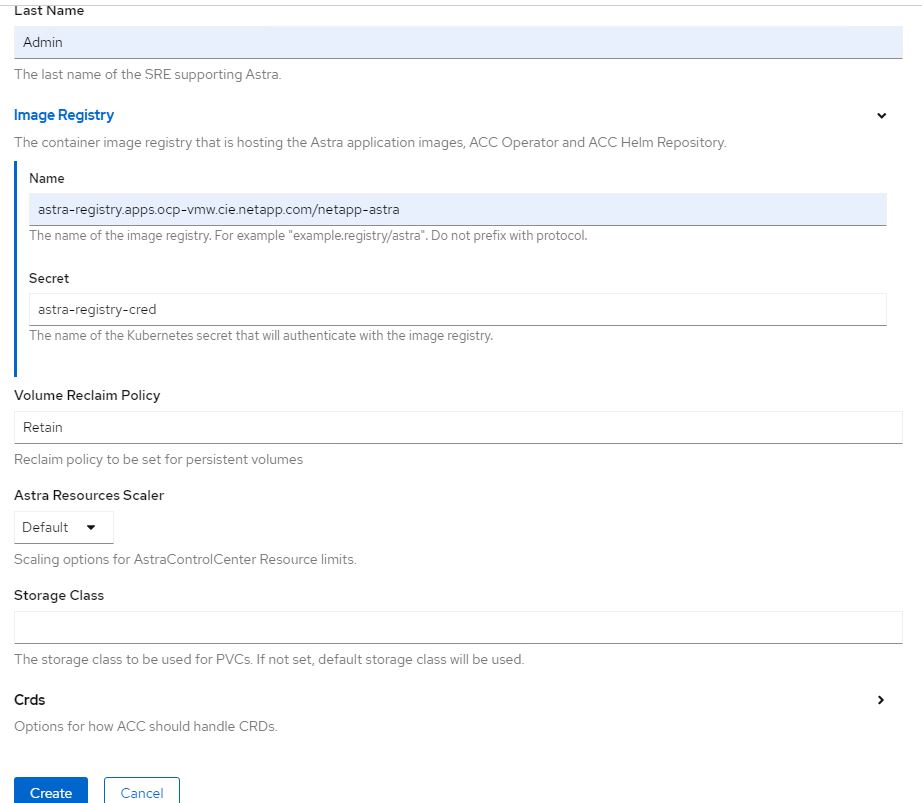

Remplissez le

Create AstraControlCenteret cliquez surCreate.-

Vous pouvez modifier le nom de l'instance du Centre de contrôle Astra.

-

Vous pouvez éventuellement activer ou désactiver Auto support. Il est recommandé de conserver la fonctionnalité Auto support.

-

Saisissez le nom de domaine complet pour Astra Control Center.

-

Accédez à la version du Centre de contrôle Astra ; la dernière est affichée par défaut.

-

Entrez un nom de compte pour le centre de contrôle Astra et des détails d'administrateur tels que le prénom, le nom et l'adresse e-mail.

-

Entrez la règle de récupération du volume. La valeur par défaut est conservation.

-

Dans le Registre d'images, entrez le FQDN de votre registre ainsi que le nom d'organisation tel qu'il a été donné lors de l'envoi des images au Registre (dans cet exemple,

astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra) -

Si vous utilisez un registre qui nécessite une authentification, entrez le nom secret dans la section Registre d'images.

-

Configurez les options d'échelle pour les limites de ressources Astra Control Center.

-

Entrez le nom de la classe de stockage si vous souhaitez placer des ESV sur une classe de stockage non-défaut.

-

Définissez les préférences de gestion de CRD.

-

-

Pour déployer Astra Control Center sur un playbooks Ansible, vous devez utiliser un ordinateur Ubuntu/RHEL avec Ansible installé. Suivre les procédures "ici" Pour Ubuntu et RHEL.

-

Clonez le référentiel GitHub qui héberge le contenu Ansible.

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

Connectez-vous au site de support NetApp et téléchargez la dernière version de NetApp Astra Control Center. Une licence associée à votre compte NetApp est requise. Après avoir téléchargé le tarball, transférez-le sur le poste de travail.

Pour commencer avec une licence d'essai d'Astra Control, visitez le "Site d'inscription à Astra". -

Créez ou obtenez le fichier kubeconfig avec un accès administrateur au cluster OpenShift sur lequel vous devez installer Astra Control Center.

-

Remplacez le répertoire par na_astra_control_suite.

cd na_astra_control_suite -

Modifiez le

vars/vars.ymlet remplissez les variables avec les informations requises.#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

Utilisez le PlayBook pour déployer le centre de contrôle Astra. Le PlayBook requiert des privilèges root pour certaines configurations.

Si l'utilisateur exécutant le PlayBook est root ou a configuré un sudo sans mot de passe, exécutez la commande suivante pour exécuter le PlayBook.

ansible-playbook install_acc_playbook.ymlSi l'accès sudo basé sur un mot de passe est configuré, exécutez la commande suivante pour exécuter le PlayBook, puis saisissez le mot de passe sudo.

ansible-playbook install_acc_playbook.yml -K

Après l'installation

-

L'installation peut prendre plusieurs minutes. Vérifier que tous les pods et services dans le

netapp-astra-ccles espaces de noms sont opérationnels.[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

Vérifier le

acc-operator-controller-managerjournaux pour vérifier que l'installation est terminée.[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

Le message suivant indique que le centre de contrôle Astra a été installé avec succès. {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

Le nom d'utilisateur pour la connexion à Astra Control Center est l'adresse électronique de l'administrateur fournie dans le fichier CRD et le mot de passe est une chaîne

ACC-Joint à l'UUID du centre de contrôle Astra. Exécutez la commande suivante :[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

Dans cet exemple, le mot de passe est ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f. -

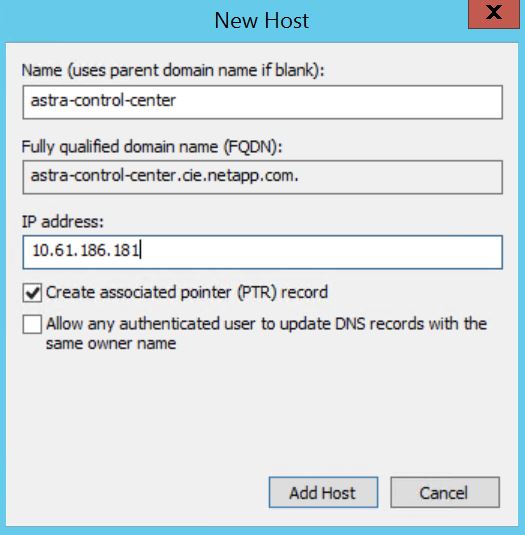

Procurez-vous l'IP d'équilibrage de charge du service traefik.

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

Ajoutez une entrée dans le serveur DNS pointant le FQDN fourni dans le fichier CRD Astra Control Center vers le

EXTERNAL-IPdu service de trafik.

-

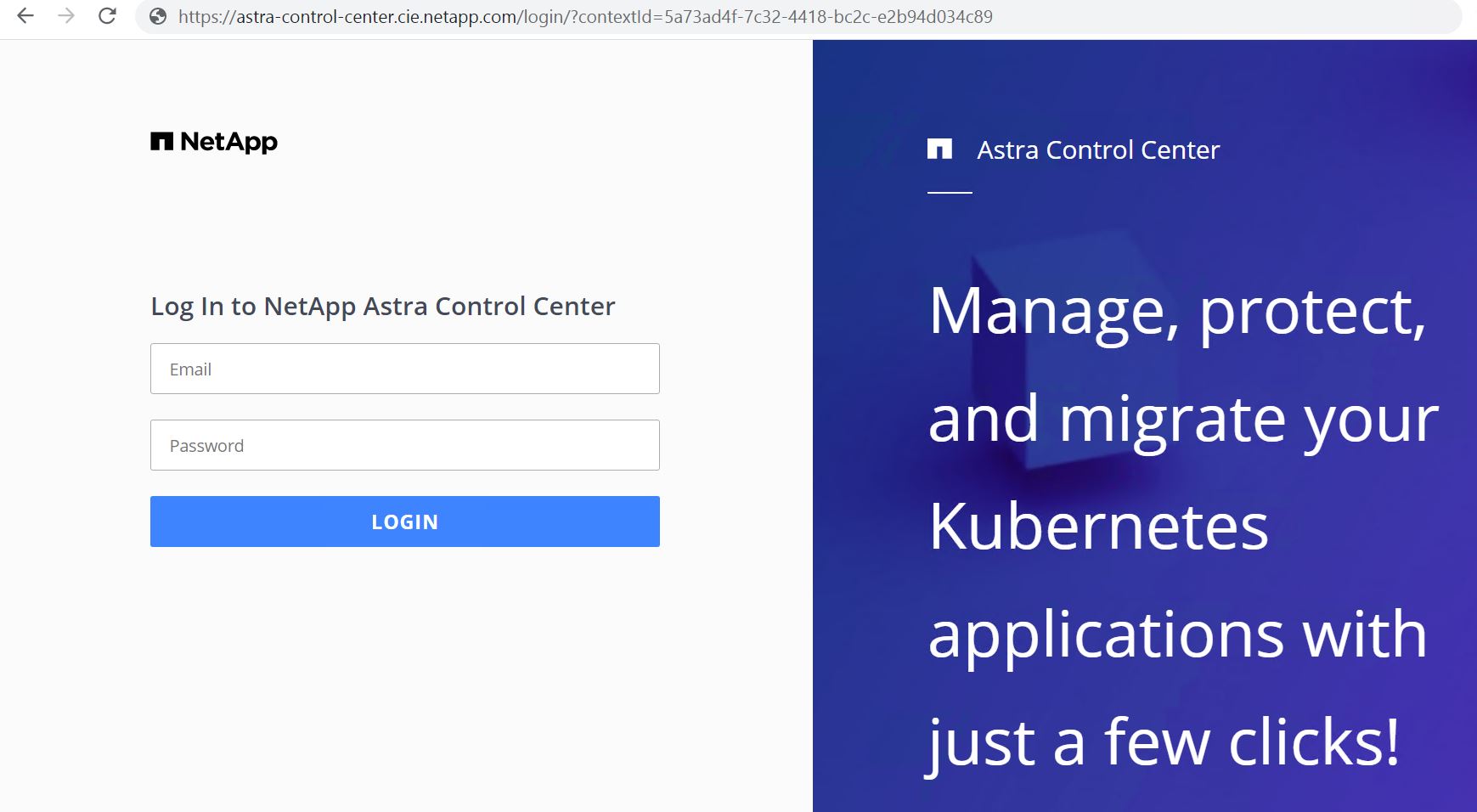

Connectez-vous à l'interface graphique d'Astra Control Center en parcourant son FQDN.

-

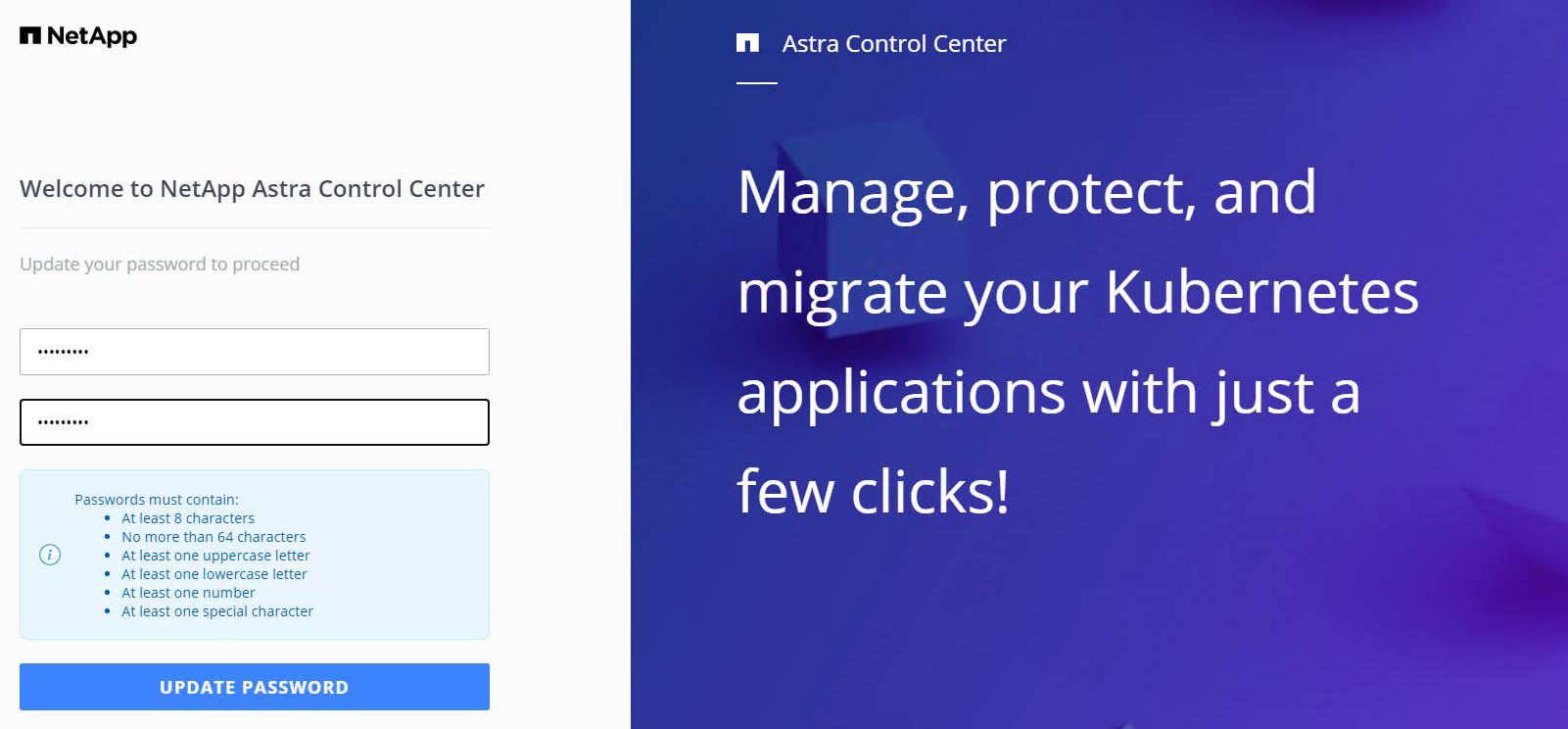

Lorsque vous vous connectez à l'interface graphique d'Astra Control Center pour la première fois à l'aide de l'adresse e-mail d'administration fournie dans CRD, vous devez modifier le mot de passe.

-

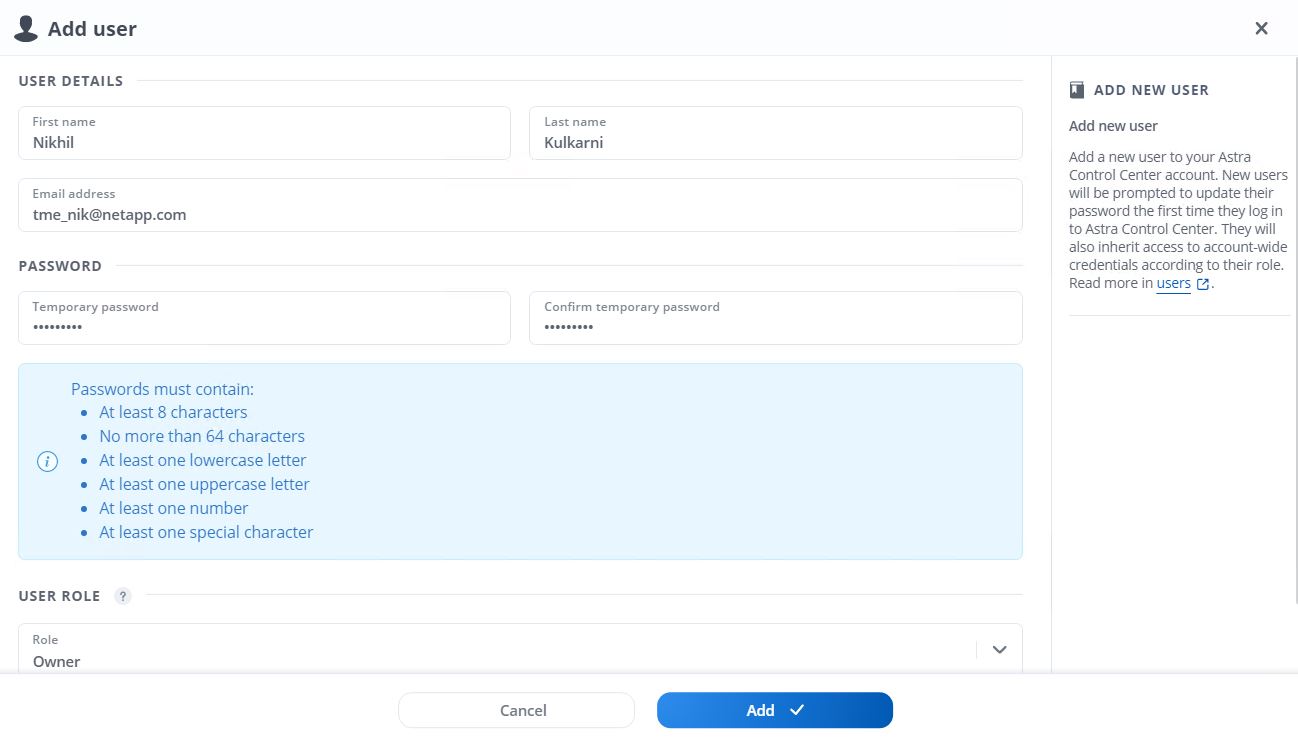

Si vous souhaitez ajouter un utilisateur au Centre de contrôle Astra, accédez à compte > utilisateurs, cliquez sur Ajouter, entrez les détails de l'utilisateur et cliquez sur Ajouter.

-

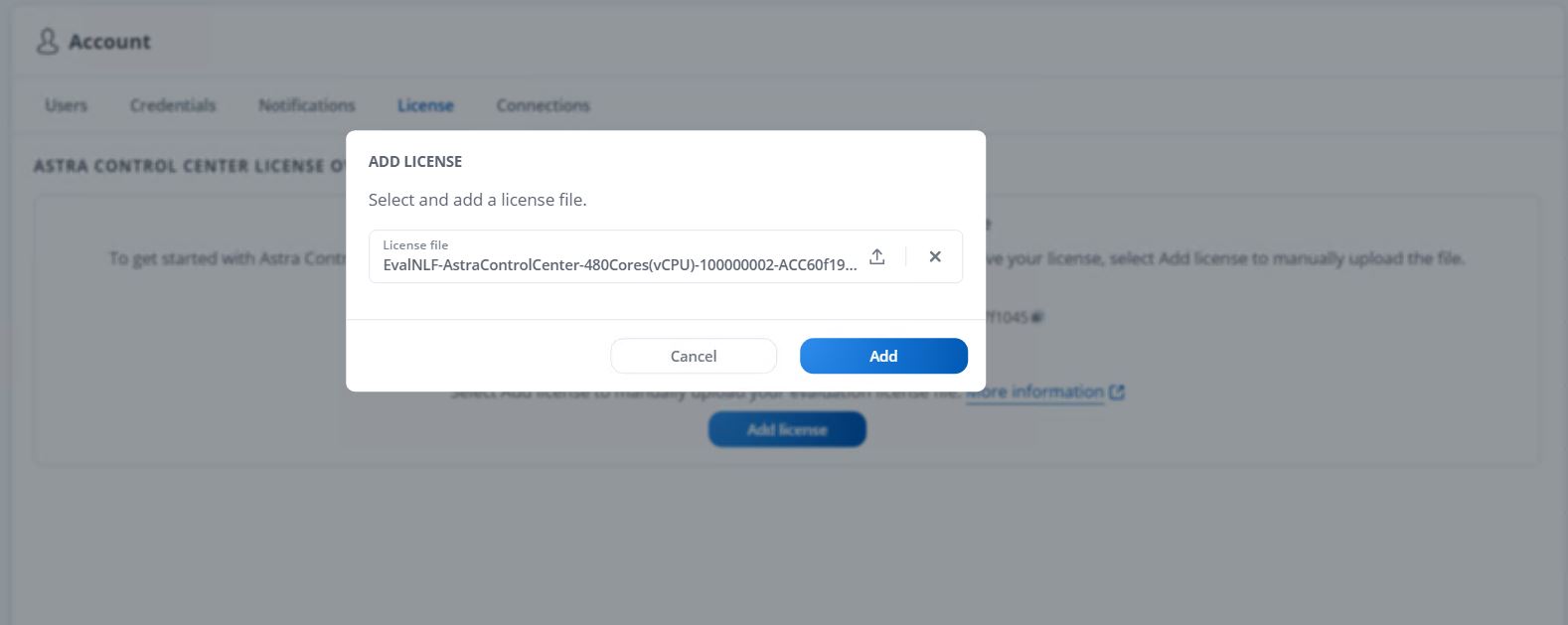

Astra Control Center requiert une licence pour toutes ses fonctionnalités. Pour ajouter une licence, accédez à compte > Licence, cliquez sur Ajouter une licence et téléchargez le fichier de licence.

En cas de problème avec l'installation ou la configuration de NetApp Astra Control Center, la base de connaissances des problèmes connus est disponible "ici".