Gérer le médiateur ONTAP

Suggérer des modifications

Suggérer des modifications

Gérez ONTAP Mediator, y compris la modification des informations d'identification de l'utilisateur, l'arrêt et la réactivation du service, la vérification de son état et l'installation ou la désinstallation de SCST pour la maintenance de l'hôte. Vous pouvez également gérer des certificats, tels que la régénération de certificats auto-signés, leur remplacement par des certificats tiers approuvés et le dépannage des problèmes liés aux certificats.

Modifiez le nom d'utilisateur

Vous pouvez modifier le nom d'utilisateur en procédant comme suit.

Effectuez cette tâche sur l’hôte Linux sur lequel vous avez installé ONTAP Mediator.

Si vous ne pouvez pas atteindre cette commande, il vous faudra peut-être exécuter la commande en utilisant le chemin d'accès complet, comme illustré dans l'exemple suivant :

/usr/local/bin/mediator_username

Modifiez le nom d'utilisateur en choisissant l'une des options suivantes :

-

Option (a) : exécutez la commande

mediator_change_useret répondez aux invites comme indiqué dans l'exemple suivant :[root@mediator-host ~]# mediator_change_user Modify the Mediator API username by entering the following values: Mediator API User Name: mediatoradmin Password: New Mediator API User Name: mediator The account username has been modified successfully. [root@mediator-host ~]# -

Option (b) : exécutez la commande suivante :

MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD=mediator2 MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user[root@mediator-host ~]# MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD='mediator2' MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user The account username has been modified successfully. [root@mediator-host ~]#

Changer le mot de passe

Vous pouvez modifier le mot de passe à l'aide de la procédure suivante.

Effectuez cette tâche sur l’hôte Linux sur lequel vous avez installé ONTAP Mediator.

Si vous ne pouvez pas atteindre cette commande, il vous faudra peut-être exécuter la commande en utilisant le chemin d'accès complet, comme illustré dans l'exemple suivant :

/usr/local/bin/mediator_change_password

Modifiez le mot de passe en choisissant l'une des options suivantes :

-

Option (a) : exécutez le

mediator_change_passwordcommande et répond aux invites, comme illustré dans l'exemple suivant :[root@mediator-host ~]# mediator_change_password Change the Mediator API password by entering the following values: Mediator API User Name: mediatoradmin Old Password: New Password: Confirm Password: The password has been updated successfully. [root@mediator-host ~]# -

Option (b) : exécutez la commande suivante :

MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_passwordL'exemple montre que le mot de passe passe passe de "mediator1" à "mediator2".

[root@mediator-host ~]# MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_password The password has been updated successfully. [root@mediator-host ~]#

Arrêtez le médiateur ONTAP

Pour arrêter ONTAP Mediator, procédez comme suit :

-

Arrêtez le médiateur ONTAP :

systemctl stop ontap_mediator -

Arrêt SCST :

systemctl stop mediator-scst -

Désactiver ONTAP Mediator et SCST :

systemctl disable ontap_mediator mediator-scst

Réactiver ONTAP Mediator

Pour réactiver ONTAP Mediator, procédez comme suit :

-

Activer ONTAP Mediator et SCST :

systemctl enable ontap_mediator mediator-scst -

Démarrer SCST :

systemctl start mediator-scst -

Démarrer le médiateur ONTAP :

systemctl start ontap_mediator

Vérifiez que le médiateur ONTAP est sain

Après avoir installé ONTAP Mediator, vérifiez qu’il fonctionne correctement.

-

Afficher le statut du médiateur ONTAP :

-

systemctl status ontap_mediator[root@scspr1915530002 ~]# systemctl status ontap_mediator ontap_mediator.service - ONTAP Mediator Loaded: loaded (/etc/systemd/system/ontap_mediator.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:49 EDT; 1 weeks 0 days ago Process: 286710 ExecStop=/bin/kill -s INT $MAINPID (code=exited, status=0/SUCCESS) Main PID: 286712 (uwsgi) Status: "uWSGI is ready" Tasks: 3 (limit: 49473) Memory: 139.2M CGroup: /system.slice/ontap_mediator.service ├─286712 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini ├─286716 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini └─286717 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini [root@scspr1915530002 ~]# -

systemctl status mediator-scst[root@scspr1915530002 ~]# systemctl status mediator-scst Loaded: loaded (/etc/systemd/system/mediator-scst.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:47 EDT; 1 weeks 0 days ago Process: 286595 ExecStart=/etc/init.d/scst start (code=exited, status=0/SUCCESS) Main PID: 286662 (iscsi-scstd) Tasks: 1 (limit: 49473) Memory: 1.2M CGroup: /system.slice/mediator-scst.service └─286662 /usr/local/sbin/iscsi-scstd [root@scspr1915530002 ~]#

-

-

Confirmez les ports utilisés par ONTAP Mediator :

netstat[root@scspr1905507001 ~]# netstat -anlt | grep -E '3260|31784' tcp 0 0 0.0.0.0:31784 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:3260 0.0.0.0:* LISTEN tcp6 0 0 :::3260 :::* LISTEN

Désinstaller ONTAP Mediator

Si nécessaire, vous pouvez supprimer ONTAP Mediator.

Vous devez déconnecter ONTAP Mediator d'ONTAP avant de le supprimer.

Effectuez cette tâche sur l’hôte Linux sur lequel vous avez installé ONTAP Mediator.

Si vous ne pouvez pas atteindre cette commande, il vous faudra peut-être exécuter la commande en utilisant le chemin d'accès complet, comme illustré dans l'exemple suivant :

/usr/local/bin/uninstall_ontap_mediator

-

Désinstaller ONTAP Mediator :

uninstall_ontap_mediator[root@mediator-host ~]# uninstall_ontap_mediator ONTAP Mediator: Self Extracting Uninstaller + Removing ONTAP Mediator. (Log: /tmp/ontap_mediator.GmRGdA/uninstall_ontap_mediator/remove.log) + Remove successful. [root@mediator-host ~]#

Régénérez un certificat auto-signé temporaire

À partir de ONTAP Mediator 1.7, vous pouvez régénérer un certificat auto-signé temporaire en suivant la procédure suivante.

|

Cette procédure n'est prise en charge que sur les systèmes exécutant ONTAP Mediator 1.7 ou version ultérieure. |

-

Effectuez cette tâche sur l’hôte Linux sur lequel vous avez installé ONTAP Mediator.

-

Vous ne pouvez effectuer cette tâche que si les certificats auto-signés générés sont devenus obsolètes en raison de modifications apportées au nom d'hôte ou à l'adresse IP de l'hôte après l'installation d'ONTAP Mediator.

-

Une fois que le certificat auto-signé temporaire a été remplacé par un certificat tiers approuvé, vous devez ne pas_ utiliser cette tâche pour régénérer un certificat. L'absence d'un certificat auto-signé entraînera l'échec de cette procédure.

Pour régénérer un nouveau certificat auto-signé temporaire pour l'hôte actuel, effectuez l'étape suivante :

-

Redémarrer ONTAP Mediator :

./make_self_signed_certs.sh overwrite[root@xyz000123456 ~]# cd /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config [root@xyz000123456 server_config]# ./make_self_signed_certs.sh overwrite Adding Subject Alternative Names to the self-signed server certificate # # OpenSSL example configuration file. Generating self-signed certificates Generating RSA private key, 4096 bit long modulus (2 primes) ..................................................................................................................................................................++++ ........................................................++++ e is 65537 (0x010001) Generating a RSA private key ................................................++++ .............................................................................................................................................++++ writing new private key to 'ontap_mediator_server.key' ----- Signature ok subject=C = US, ST = California, L = San Jose, O = "NetApp, Inc.", OU = ONTAP Core Software, CN = ONTAP Mediator, emailAddress = support@netapp.com Getting CA Private Key

Remplacez les certificats auto-signés par des certificats tiers approuvés

S'il est pris en charge, vous pouvez remplacer les certificats auto-signés par des certificats tiers approuvés.

|

|

-

Effectuez cette tâche sur l’hôte Linux sur lequel vous avez installé ONTAP Mediator.

-

Vous pouvez effectuer cette tâche si les certificats auto-signés générés doivent être remplacés par des certificats obtenus auprès d'une autorité de certification subordonnée de confiance. Pour ce faire, vous devez avoir accès à une infrastructure à clé publique (PKI) fiable.

-

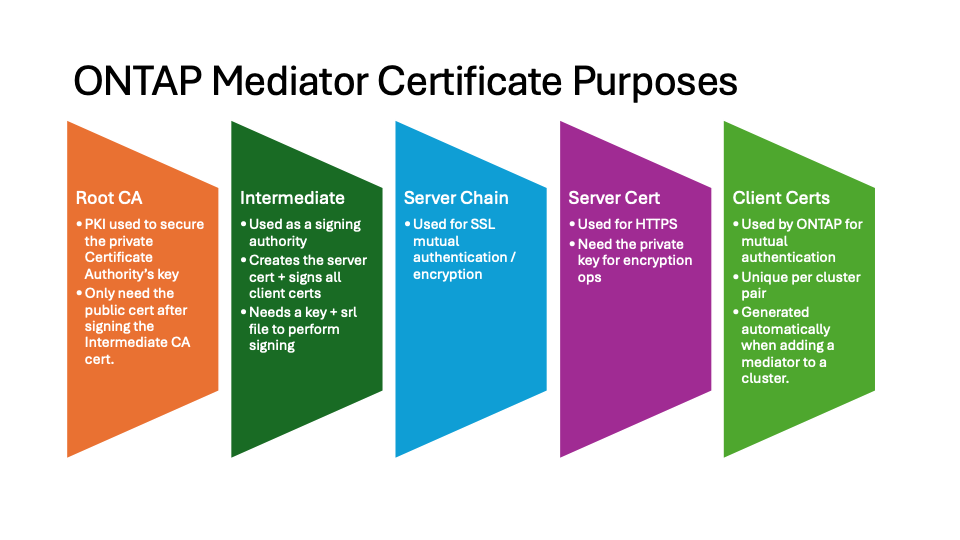

L'image suivante montre les objectifs de chaque certificat de Mediator ONTAP.

-

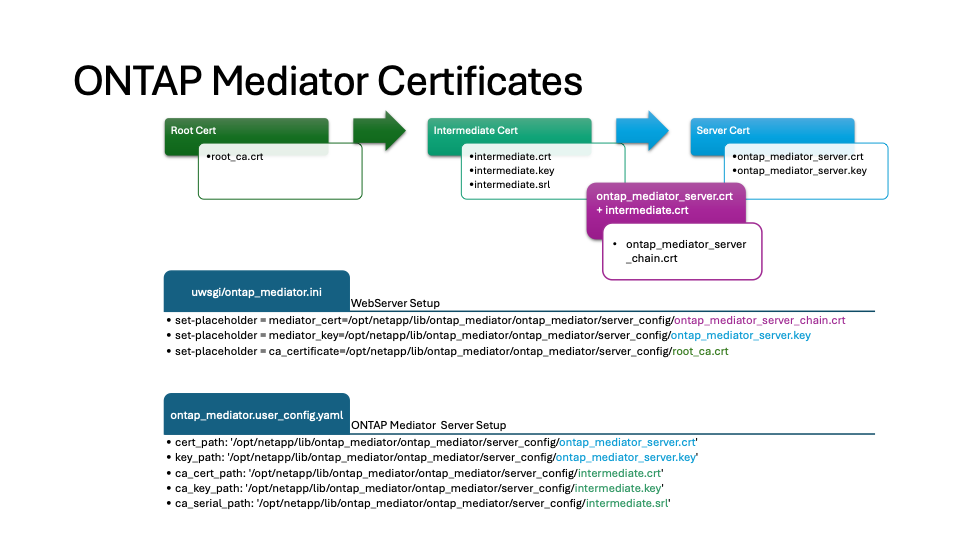

L'image suivante montre la configuration du serveur Web et la configuration d'ONTAP Mediator.

Étape 1 : obtenir un certificat d'un tiers émettant un certificat d'autorité de certification

Vous pouvez obtenir un certificat auprès d'une autorité PKI en suivant la procédure suivante.

L'exemple suivant illustre le remplacement des acteurs de certificat auto-signés par les acteurs de certificat tiers situés à `/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/`l'.

|

L'exemple illustre les critères nécessaires pour les certificats requis pour ONTAP Mediator. Vous pouvez obtenir les certificats auprès d'une autorité PKI d'une manière qui peut être différente de cette procédure. Ajustez la procédure en fonction des besoins de votre entreprise. |

-

Créez une clé privée

intermediate.keyet un fichier de configurationopenssl_ca.cnfqui seront utilisés par l'autorité PKI pour générer un certificat.-

Générer la clé privée

intermediate.key:Exemple

openssl genrsa -aes256 -out intermediate.key 4096-

Le fichier de configuration

openssl_ca.cnf(situé à/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) définit les propriétés que le certificat généré doit avoir.

-

-

Utilisez la clé privée et le fichier de configuration pour créer une demande de signature de certificat

intermediate.csr:Exemple:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key intermediate.key -new -config openssl_ca.cnf -out intermediate.csr Enter pass phrase for intermediate.key: [root@scs000216655 server_config]# cat intermediate.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Envoyer la demande de signature de certificat

intermediate.csrà une autorité PKI pour leur signature.L'autorité PKI vérifie la demande et signe le

.csr, générer le certificatintermediate.crt. De plus, vous devez obtenir leroot_ca.crtcertificat qui a signé leintermediate.crtcertificat de l'autorité PKI.Pour les clusters SnapMirror Business Continuity (SM-BC), vous devez ajouter le intermediate.crtetroot_ca.crtcertificats à un cluster ONTAP . Voir"Configurer ONTAP Mediator et les clusters pour la synchronisation active SnapMirror" .

-

Créez une clé privée

ca.keyet un fichier de configurationopenssl_ca.cnfqui seront utilisés par l'autorité PKI pour générer un certificat.-

Générer la clé privée

ca.key:Exemple

openssl genrsa -aes256 -out ca.key 4096-

Le fichier de configuration

openssl_ca.cnf(situé à/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) définit les propriétés que le certificat généré doit avoir.

-

-

Utilisez la clé privée et le fichier de configuration pour créer une demande de signature de certificat

ca.csr:Exemple:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key ca.key -new -config openssl_ca.cnf -out ca.csr Enter pass phrase for ca.key: [root@scs000216655 server_config]# cat ca.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Envoyer la demande de signature de certificat

ca.csrà une autorité PKI pour leur signature.L'autorité PKI vérifie la demande et signe le , générant le

.csr`certificat `ca.crt. De plus, vous devez obtenir leroot_ca.crt that signed the `ca.crtcertificat auprès de l'autorité PKI.Pour les clusters SnapMirror Business Continuity (SM-BC), vous devez ajouter les ca.crtcertificats etroot_ca.crtà un cluster ONTAP. Voir "Configurer ONTAP Mediator et les clusters pour la synchronisation active SnapMirror".

Étape 2 : générez un certificat de serveur en signant avec une certification d'autorité de certification tierce

Un certificat de serveur doit être signé par la clé privée intermediate.key et le certificat tiers intermediate.crt . En outre, le fichier de configuration /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contient certains attributs qui spécifient les propriétés requises pour les certificats de serveur émis par OpenSSL.

Les commandes suivantes peuvent générer un certificat de serveur.

-

Pour générer une requête de signature de certificat de serveur (CSR), exécutez la commande suivante à partir du

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configdossier :openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

Pour générer un certificat de serveur à partir du CSR, exécutez la commande suivante à partir du

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configdossier:Ces fichiers ont été obtenus d'une autorité de l'ICP. Si vous utilisez un nom de certificat différent, remplacez intermediate.crtetintermediate.keypar les noms de fichier appropriés.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA intermediate.crt -CAkey intermediate.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

L'

-CAcreateserial`option est utilisée pour générer les `intermediate.srlfichiers.

-

Un certificat de serveur doit être signé par la clé privée ca.key et le certificat tiers ca.crt . En outre, le fichier de configuration /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contient certains attributs qui spécifient les propriétés requises pour les certificats de serveur émis par OpenSSL.

Les commandes suivantes peuvent générer un certificat de serveur.

-

Pour générer une requête de signature de certificat de serveur (CSR), exécutez la commande suivante à partir du

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configdossier :openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

Pour générer un certificat de serveur à partir du CSR, exécutez la commande suivante à partir du

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configdossier:Ces fichiers ont été obtenus d'une autorité de l'ICP. Si vous utilisez un nom de certificat différent, remplacez ca.crtetca.keypar les noms de fichier appropriés.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA ca.crt -CAkey ca.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

L'

-CAcreateserial`option est utilisée pour générer les `ca.srlfichiers.

-

Étape 3 : remplacez le nouveau certificat d'autorité de certification tiers et le certificat de serveur dans la configuration du médiateur ONTAP

La configuration du certificat est fournie à ONTAP Mediator dans le fichier de configuration situé à l'adresse /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . Le fichier comprend les attributs suivants :

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathetkey_pathsont des variables de certificat de serveur. -

ca_cert_path,ca_key_path, etca_serial_pathSont des variables de certificat CA.

-

Remplacez tous les

intermediate.*fichiers par les certificats tiers. -

Créez une chaîne de certificats à partir des

intermediate.crtcertificats etontap_mediator_server.crt:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Mettre à jour le

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsondéposer.Mettre à jour les valeurs de

ssl_keyfile,ssl_certfile, etssl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

Le

ssl_keyfilela valeur est le chemin clé dans leontap_mediator_server.crtfichier, qui estontap_mediator_server.key. -

Le

ssl_certfilela valeur est le chemin de laontap_mediator_server_chain.crtdéposer. -

Le

ssl_ca_certsla valeur est le chemin de laroot_ca.crtdéposer.

-

-

Vérifiez que les attributs suivants des certificats nouvellement générés sont définis correctement :

-

Propriétaire du groupe Linux :

netapp:netapp -

Autorisations Linux :

600

-

-

Redémarrer ONTAP Mediator :

systemctl restart ontap_mediator

La configuration du certificat est fournie à ONTAP Mediator dans le fichier de configuration situé à l'adresse /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . Le fichier comprend les attributs suivants :

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathetkey_pathsont des variables de certificat de serveur. -

ca_cert_path,ca_key_path, etca_serial_pathSont des variables de certificat CA.

-

Remplacez tous les

intermediate.*fichiers par les certificats tiers. -

Créez une chaîne de certificats à partir des

intermediate.crtcertificats etontap_mediator_server.crt:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Mettre à jour le

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifichier.Mettre à jour les valeurs de

mediator_cert, ,mediator_key`et `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

La

mediator_certvaleur est le chemin duontap_mediator_server_chain.crtfichier. -

Le

mediator_key valueest le chemin d'accès de la clé dans leontap_mediator_server.crtfichier, qui estontap_mediator_server.key. -

La

ca_certificatevaleur est le chemin duroot_ca.crtfichier.

-

-

Vérifiez que les attributs suivants des certificats nouvellement générés sont définis correctement :

-

Propriétaire du groupe Linux :

netapp:netapp -

Autorisations Linux :

600

-

-

Redémarrer ONTAP Mediator :

systemctl restart ontap_mediator

La configuration du certificat est fournie à ONTAP Mediator dans le fichier de configuration situé à l'adresse /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . Le fichier comprend les attributs suivants :

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

cert_pathetkey_pathsont des variables de certificat de serveur. -

ca_cert_path,ca_key_path, etca_serial_pathSont des variables de certificat CA.

-

Remplacez tous les

ca.*fichiers par les certificats tiers. -

Créez une chaîne de certificats à partir des

ca.crtcertificats etontap_mediator_server.crt:cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Mettre à jour le

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifichier.Mettre à jour les valeurs de

mediator_cert, ,mediator_key`et `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

La

mediator_certvaleur est le chemin duontap_mediator_server_chain.crtfichier. -

Le

mediator_key valueest le chemin d'accès de la clé dans leontap_mediator_server.crtfichier, qui estontap_mediator_server.key. -

La

ca_certificatevaleur est le chemin duroot_ca.crtfichier.

-

-

Vérifiez que les attributs suivants des certificats nouvellement générés sont définis correctement :

-

Propriétaire du groupe Linux :

netapp:netapp -

Autorisations Linux :

600

-

-

Redémarrer ONTAP Mediator :

systemctl restart ontap_mediator

Étape 4 : si vous le souhaitez, utilisez un chemin ou un nom différent pour vos certificats tiers

Vous pouvez utiliser des certificats tiers portant un nom différent de ou stocker les certificats tiers à un emplacement différent intermediate.*.

-

Configurez le

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlfichier pour remplacer les valeurs de variable par défaut dans leontap_mediator.config.yamlfichier.Si vous avez obtenu

intermediate.crtd'une autorité PKI et que vous stockez sa clé privéeintermediate.keyà l'emplacement/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, leontap_mediator.user_config.yamlfichier devrait ressembler à l'exemple suivant :Si vous avez utilisé intermediate.crtpour signer leontap_mediator_server.crtcertificat, leintermediate.srlfichier est généré. Voir Étape 2 : générez un certificat de serveur en signant avec une certification d'autorité de certification tierce pour plus d'informations.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Si vous utilisez une structure de certificat où le

root_ca.crtle certificat fournit unintermediate.crtcertificat qui signe leontap_mediator_server.crtcertificat, créez une chaîne de certificats à partir duintermediate.crtetontap_mediator_server.crtcertificats:Vous devez avoir obtenu les intermediate.crtcertificats etontap_mediator_server.crtd'une autorité PKI plus tôt dans la procédure.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Mettre à jour le

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsondéposer.Mettre à jour les valeurs de

ssl_keyfile,ssl_certfile, etssl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

Le

ssl_keyfilela valeur est le chemin clé dans leontap_mediator_server.crtfichier, qui estontap_mediator_server.key. -

Le

ssl_certfilela valeur est le chemin de laontap_mediator_server_chain.crtdéposer. -

Le

ssl_ca_certsla valeur est le chemin de laroot_ca.crtdéposer.Pour les clusters SnapMirror Business Continuity (SM-BC), vous devez ajouter le intermediate.crtetroot_ca.crtcertificats à un cluster ONTAP . Voir"Configurer ONTAP Mediator et les clusters pour la synchronisation active SnapMirror" .

-

-

Vérifiez que les attributs suivants des certificats nouvellement générés sont définis correctement :

-

Propriétaire du groupe Linux :

netapp:netapp -

Autorisations Linux :

600

-

-

-

Redémarrez ONTAP Mediator lorsque les certificats sont mis à jour dans le fichier de configuration :

systemctl restart ontap_mediator

Vous pouvez utiliser des certificats tiers portant un nom différent de ou stocker les certificats tiers à un emplacement différent intermediate.*.

-

Configurez le

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlfichier pour remplacer les valeurs de variable par défaut dans leontap_mediator.config.yamlfichier.Si vous avez obtenu

intermediate.crtd'une autorité PKI et que vous stockez sa clé privéeintermediate.keyà l'emplacement/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, leontap_mediator.user_config.yamlfichier devrait ressembler à l'exemple suivant :Si vous avez utilisé intermediate.crtpour signer leontap_mediator_server.crtcertificat, leintermediate.srlfichier est généré. Voir Étape 2 : générez un certificat de serveur en signant avec une certification d'autorité de certification tierce pour plus d'informations.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Si vous utilisez une structure de certificat où le

root_ca.crtle certificat fournit unintermediate.crtcertificat qui signe leontap_mediator_server.crtcertificat, créez une chaîne de certificats à partir duintermediate.crtetontap_mediator_server.crtcertificats:Vous devez avoir obtenu les intermediate.crtcertificats etontap_mediator_server.crtd'une autorité PKI plus tôt dans la procédure.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Mettre à jour le

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifichier.Mettre à jour les valeurs de

mediator_cert, ,mediator_key`et `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

La

mediator_certvaleur est le chemin duontap_mediator_server_chain.crtfichier. -

La

mediator_keyvaleur est le chemin d'accès de la clé dans leontap_mediator_server.crtfichier, qui estontap_mediator_server.key. -

La

ca_certificatevaleur est le chemin duroot_ca.crtfichier.Pour les clusters SnapMirror Business Continuity (SM-BC), vous devez ajouter le intermediate.crtetroot_ca.crtcertificats à un cluster ONTAP . Voir"Configurer ONTAP Mediator et les clusters pour la synchronisation active SnapMirror" .

-

-

Vérifiez que les attributs suivants des certificats nouvellement générés sont définis correctement :

-

Propriétaire du groupe Linux :

netapp:netapp -

Autorisations Linux :

600

-

-

-

Redémarrez ONTAP Mediator lorsque les certificats sont mis à jour dans le fichier de configuration :

systemctl restart ontap_mediator

Vous pouvez utiliser des certificats tiers portant un nom différent de ou stocker les certificats tiers à un emplacement différent ca.*.

-

Configurez le

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlfichier pour remplacer les valeurs de variable par défaut dans leontap_mediator.config.yamlfichier.Si vous avez obtenu

ca.crtd'une autorité PKI et que vous stockez sa clé privéeca.keyà l'emplacement/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, leontap_mediator.user_config.yamlfichier devrait ressembler à l'exemple suivant :Si vous avez utilisé ca.crtpour signer leontap_mediator_server.crtcertificat, leca.srlfichier est généré. Voir Étape 2 : générez un certificat de serveur en signant avec une certification d'autorité de certification tierce pour plus d'informations.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

Si vous utilisez une structure de certificat où le

root_ca.crtcertificat fournit un certificat qui signe le certificatca.crtontap_mediator_server.crt, créez une chaîne de certificats à partir duca.crtet desontap_mediator_server.crtcertificats :Vous devez avoir obtenu les ca.crtcertificats etontap_mediator_server.crtd'une autorité PKI plus tôt dans la procédure.cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Mettre à jour le

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifichier.Mettre à jour les valeurs de

mediator_cert, ,mediator_key`et `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

La

mediator_certvaleur est le chemin duontap_mediator_server_chain.crtfichier. -

La

mediator_keyvaleur est le chemin d'accès de la clé dans leontap_mediator_server.crtfichier, qui estontap_mediator_server.key. -

La

ca_certificatevaleur est le chemin duroot_ca.crtfichier.Pour les clusters SnapMirror Business Continuity (SM-BC), vous devez ajouter les ca.crtcertificats etroot_ca.crtà un cluster ONTAP. Voir "Configurer ONTAP Mediator et les clusters pour la synchronisation active SnapMirror".

-

-

Vérifiez que les attributs suivants des certificats nouvellement générés sont définis correctement :

-

Propriétaire du groupe Linux :

netapp:netapp -

Autorisations Linux :

600

-

-

-

Redémarrez ONTAP Mediator lorsque les certificats sont mis à jour dans le fichier de configuration :

systemctl restart ontap_mediator

Résoudre les problèmes liés aux certificats

Vous pouvez vérifier certaines propriétés des certificats.

Vérifiez l'expiration du certificat

Utilisez la commande suivante pour identifier la plage de validité du certificat.

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

Vérifier les extensions X509v3 dans la certification CA

Utilisez la commande suivante pour vérifier les extensions X509v3 dans la certification CA.

Les propriétés définies dans v3_ca openssl_ca.cnf sont affichées comme X509v3 extensions dans intermediate.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Les propriétés définies dans v3_ca openssl_ca.cnf sont affichées comme X509v3 extensions dans ca.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Vérifiez les extensions X509v3 dans le certificat de serveur et les noms Alt d'objet

Le v3_req propriétés définies dans openssl_server.cnf le fichier de configuration s'affiche sous la forme X509v3 extensions dans le certificat.

Dans l'exemple suivant, vous pouvez obtenir les variables dans le alt_names sections en exécutant les commandes hostname -A et hostname -I sur la machine virtuelle Linux sur laquelle ONTAP Mediator est installé.

Vérifiez auprès de votre administrateur réseau les valeurs correctes des variables.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

Vérifiez qu'une clé privée correspond à un certificat

Vous pouvez vérifier si une clé privée particulière correspond à un certificat.

Utilisez les commandes OpenSSL suivantes respectivement sur la clé et le certificat.

[root@mediator_host server_config]# openssl rsa -noout -modulus -in intermediate.key | openssl md5 Enter pass phrase for intermediate.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in intermediate.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

[root@mediator_host server_config]# openssl rsa -noout -modulus -in ca.key | openssl md5 Enter pass phrase for ca.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in ca.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

Si le -modulus attribut pour les deux correspondances, il indique que la clé privée et la paire de certificats sont compatibles et peuvent fonctionner l'une avec l'autre.

Vérifiez qu'un certificat de serveur est créé à partir d'un certificat d'autorité de certification particulier

Vous pouvez utiliser la commande suivante pour vérifier que le certificat du serveur est créé à partir d'un certificat d'autorité de certification spécifique.

[root@mediator_host server_config]# openssl verify -CAfile root_ca.crt --untrusted intermediate.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK [root@mediator_host server_config]#

[root@mediator_host server_config]# openssl verify -CAfile ca.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK

Si la validation OCSP (Online Certificate Status Protocol) est utilisée, utilisez la commande "openssl-verify".