Gestione di ONTAP Mediator

Suggerisci modifiche

Suggerisci modifiche

Gestire ONTAP Mediator, inclusa la modifica delle credenziali utente, l'interruzione e la riattivazione del servizio, la verifica del suo stato e l'installazione o la disinstallazione di SCST per la manutenzione dell'host. È inoltre possibile gestire i certificati, come la rigenerazione di certificati autofirmati, la loro sostituzione con certificati di terze parti attendibili e la risoluzione dei problemi relativi ai certificati.

Modificare il nome utente

È possibile modificare il nome utente utilizzando la seguente procedura.

Eseguire questa attività sull'host Linux su cui è installato ONTAP Mediator.

Se non si riesce a raggiungere questo comando, potrebbe essere necessario eseguire il comando utilizzando il percorso completo, come illustrato nell'esempio seguente:

/usr/local/bin/mediator_username

Modificare il nome utente scegliendo una delle seguenti opzioni:

-

Opzione (a): Eseguire il comando

mediator_change_usere rispondere alle richieste come mostrato nell'esempio seguente:[root@mediator-host ~]# mediator_change_user Modify the Mediator API username by entering the following values: Mediator API User Name: mediatoradmin Password: New Mediator API User Name: mediator The account username has been modified successfully. [root@mediator-host ~]# -

Opzione (b): Eseguire il seguente comando:

MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD=mediator2 MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user[root@mediator-host ~]# MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD='mediator2' MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user The account username has been modified successfully. [root@mediator-host ~]#

Modificare la password

È possibile modificare la password utilizzando la seguente procedura.

Eseguire questa attività sull'host Linux su cui è installato ONTAP Mediator.

Se non si riesce a raggiungere questo comando, potrebbe essere necessario eseguire il comando utilizzando il percorso completo, come illustrato nell'esempio seguente:

/usr/local/bin/mediator_change_password

Modificare la password scegliendo una delle seguenti opzioni:

-

Opzione (a): Eseguire

mediator_change_passworde rispondere ai prompt come mostrato nell'esempio seguente:[root@mediator-host ~]# mediator_change_password Change the Mediator API password by entering the following values: Mediator API User Name: mediatoradmin Old Password: New Password: Confirm Password: The password has been updated successfully. [root@mediator-host ~]# -

Opzione (b): Eseguire il seguente comando:

MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_passwordL'esempio mostra che la password viene modificata da "mediator1" a "mediator2".

[root@mediator-host ~]# MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_password The password has been updated successfully. [root@mediator-host ~]#

Stop ONTAP Mediator

Per arrestare ONTAP Mediator, procedere come segue:

-

Interrompi il mediatore ONTAP:

systemctl stop ontap_mediator -

Arresta SCST:

systemctl stop mediator-scst -

Disabilitare ONTAP Mediator e SCST:

systemctl disable ontap_mediator mediator-scst

Riattivare ONTAP Mediator

Per riattivare ONTAP Mediator, procedere come segue:

-

Abilita ONTAP Mediator e SCST:

systemctl enable ontap_mediator mediator-scst -

Avvia SCST:

systemctl start mediator-scst -

Avviare ONTAP Mediator:

systemctl start ontap_mediator

Verificare che ONTAP Mediator sia integro

Dopo aver installato ONTAP Mediator, verificare che funzioni correttamente.

-

Visualizza lo stato del mediatore ONTAP:

-

systemctl status ontap_mediator[root@scspr1915530002 ~]# systemctl status ontap_mediator ontap_mediator.service - ONTAP Mediator Loaded: loaded (/etc/systemd/system/ontap_mediator.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:49 EDT; 1 weeks 0 days ago Process: 286710 ExecStop=/bin/kill -s INT $MAINPID (code=exited, status=0/SUCCESS) Main PID: 286712 (uwsgi) Status: "uWSGI is ready" Tasks: 3 (limit: 49473) Memory: 139.2M CGroup: /system.slice/ontap_mediator.service ├─286712 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini ├─286716 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini └─286717 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini [root@scspr1915530002 ~]# -

systemctl status mediator-scst[root@scspr1915530002 ~]# systemctl status mediator-scst Loaded: loaded (/etc/systemd/system/mediator-scst.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:47 EDT; 1 weeks 0 days ago Process: 286595 ExecStart=/etc/init.d/scst start (code=exited, status=0/SUCCESS) Main PID: 286662 (iscsi-scstd) Tasks: 1 (limit: 49473) Memory: 1.2M CGroup: /system.slice/mediator-scst.service └─286662 /usr/local/sbin/iscsi-scstd [root@scspr1915530002 ~]#

-

-

Conferma le porte utilizzate da ONTAP Mediator:

netstat[root@scspr1905507001 ~]# netstat -anlt | grep -E '3260|31784' tcp 0 0 0.0.0.0:31784 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:3260 0.0.0.0:* LISTEN tcp6 0 0 :::3260 :::* LISTEN

Disinstallare ONTAP Mediator

Se necessario, è possibile rimuovere ONTAP Mediator.

Prima di rimuoverlo, è necessario scollegare ONTAP Mediator da ONTAP.

Eseguire questa attività sull'host Linux su cui è installato ONTAP Mediator.

Se non si riesce a raggiungere questo comando, potrebbe essere necessario eseguire il comando utilizzando il percorso completo, come illustrato nell'esempio seguente:

/usr/local/bin/uninstall_ontap_mediator

-

Disinstallare ONTAP Mediator:

uninstall_ontap_mediator[root@mediator-host ~]# uninstall_ontap_mediator ONTAP Mediator: Self Extracting Uninstaller + Removing ONTAP Mediator. (Log: /tmp/ontap_mediator.GmRGdA/uninstall_ontap_mediator/remove.log) + Remove successful. [root@mediator-host ~]#

Rigenerare un certificato autofirmato temporaneo

A partire da ONTAP Mediator 1,7, è possibile rigenerare un certificato autofirmato temporaneo utilizzando la seguente procedura.

|

Questa procedura è supportata solo sui sistemi con ONTAP Mediator 1,7 o versione successiva. |

-

Eseguire questa attività sull'host Linux su cui è installato ONTAP Mediator.

-

È possibile eseguire questa attività solo se i certificati autofirmati generati sono diventati obsoleti a causa di modifiche al nome host o all'indirizzo IP dell'host dopo l'installazione di ONTAP Mediator.

-

Dopo che il certificato autofirmato temporaneo è stato sostituito da un certificato di terze parti attendibile, non utilizzare questa attività per rigenerare un certificato. L'assenza di un certificato autofirmato causerà l'errore di questa procedura.

Per rigenerare un nuovo certificato autofirmato temporaneo per l'host corrente, attenersi alla seguente procedura:

-

Riavviare ONTAP Mediator:

./make_self_signed_certs.sh overwrite[root@xyz000123456 ~]# cd /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config [root@xyz000123456 server_config]# ./make_self_signed_certs.sh overwrite Adding Subject Alternative Names to the self-signed server certificate # # OpenSSL example configuration file. Generating self-signed certificates Generating RSA private key, 4096 bit long modulus (2 primes) ..................................................................................................................................................................++++ ........................................................++++ e is 65537 (0x010001) Generating a RSA private key ................................................++++ .............................................................................................................................................++++ writing new private key to 'ontap_mediator_server.key' ----- Signature ok subject=C = US, ST = California, L = San Jose, O = "NetApp, Inc.", OU = ONTAP Core Software, CN = ONTAP Mediator, emailAddress = support@netapp.com Getting CA Private Key

Sostituire i certificati autofirmati con certificati di terze parti attendibili

Se supportati, è possibile sostituire i certificati autofirmati con certificati di terze parti attendibili.

|

|

-

Eseguire questa attività sull'host Linux su cui è installato ONTAP Mediator.

-

È possibile eseguire questa attività se i certificati autofirmati generati devono essere sostituiti da certificati ottenuti da un'autorità di certificazione subordinata attendibile (CA). A tale scopo, è necessario disporre dell'accesso a un'autorità PKI (Public-Key Infrastructure) attendibile.

-

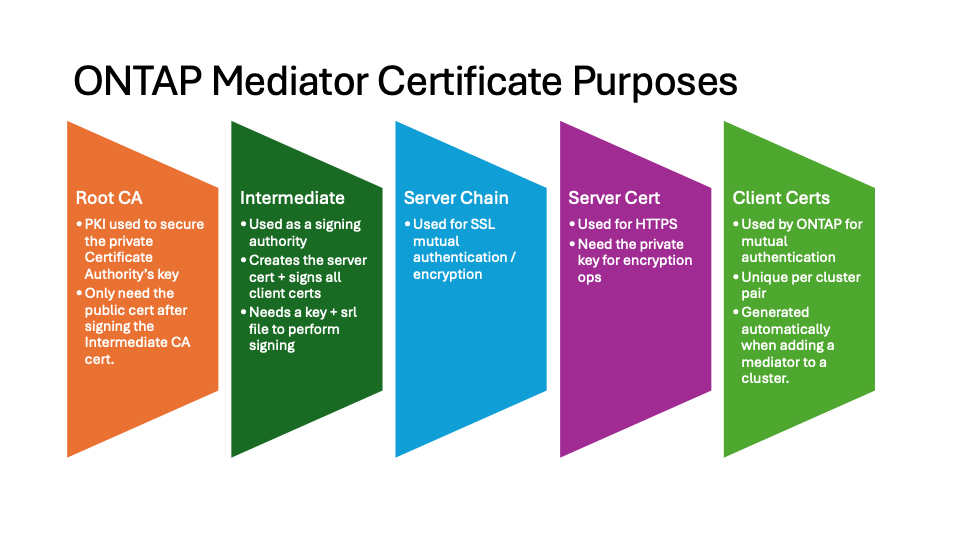

L'immagine seguente mostra le finalità di ciascun certificato ONTAP Mediator.

-

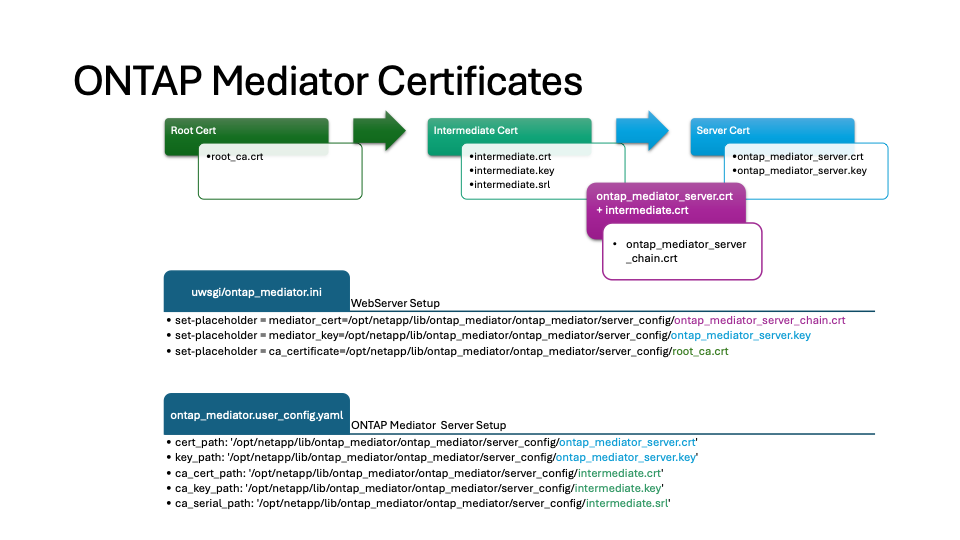

L'immagine seguente mostra la configurazione per l'installazione del server Web e l'installazione di ONTAP Mediator.

Passaggio 1: Ottenere un certificato da una terza parte che emette un certificato CA

È possibile ottenere un certificato da un'autorità PKI utilizzando la seguente procedura.

Nell'esempio seguente viene illustrata la sostituzione degli attori certificati autofirmati con gli attori certificati di terze parti situati in /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/.

|

L'esempio illustra i criteri necessari per i certificati richiesti per ONTAP Mediator. È possibile ottenere i certificati da un'autorità PKI in modo diverso da questa procedura. Regolare la procedura in base alle esigenze aziendali. |

-

Creare una chiave privata

intermediate.keye un file di configurazioneopenssl_ca.cnfche verrà utilizzato dall'autorità PKI per generare un certificato.-

Generare la chiave privata

intermediate.key:Esempio

openssl genrsa -aes256 -out intermediate.key 4096-

Il file di configurazione

openssl_ca.cnf(situato in/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) definisce le proprietà che il certificato generato deve avere.

-

-

Utilizzare la chiave privata e il file di configurazione per creare una richiesta di firma del certificato

intermediate.csr:Esempio:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key intermediate.key -new -config openssl_ca.cnf -out intermediate.csr Enter pass phrase for intermediate.key: [root@scs000216655 server_config]# cat intermediate.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Inviare la richiesta di firma del certificato

intermediate.csra un'autorità PKI per la firma.L'autorità PKI verifica la richiesta e firma la

.csr, generando il certificatointermediate.crt. Inoltre, è necessario ottenere ilroot_ca.crtcertificato che ha firmato ilintermediate.crtcertificato dell'autorità PKI.Per i cluster SnapMirror Business Continuity (SM-BC), è necessario aggiungere intermediate.crtEroot_ca.crtcertificati a un cluster ONTAP . Vedere"Configurare ONTAP Mediator e cluster per SnapMirror ActiveSync" .

-

Creare una chiave privata

ca.keye un file di configurazioneopenssl_ca.cnfche verrà utilizzato dall'autorità PKI per generare un certificato.-

Generare la chiave privata

ca.key:Esempio

openssl genrsa -aes256 -out ca.key 4096-

Il file di configurazione

openssl_ca.cnf(situato in/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) definisce le proprietà che il certificato generato deve avere.

-

-

Utilizzare la chiave privata e il file di configurazione per creare una richiesta di firma del certificato

ca.csr:Esempio:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key ca.key -new -config openssl_ca.cnf -out ca.csr Enter pass phrase for ca.key: [root@scs000216655 server_config]# cat ca.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Inviare la richiesta di firma del certificato

ca.csra un'autorità PKI per la firma.L'autorità PKI verifica la richiesta e firma il , generando il

.csr`certificato `ca.crt. Inoltre, è necessario ottenere ilroot_ca.crt that signed the `ca.crtcertificato dall'autorità PKI.Per i cluster SnapMirror Business Continuity (SM-BC), è necessario aggiungere i ca.crtcertificati eroot_ca.crta un cluster ONTAP. Vedere "Configurare ONTAP Mediator e cluster per SnapMirror ActiveSync".

Passaggio 2: Generare un certificato server firmando con una certificazione CA di terze parti

Un certificato server deve essere firmato dalla chiave privata e dal intermediate.key certificato di terzi intermediate.crt . Inoltre, il file di configurazione /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contiene alcuni attributi che specificano le proprietà richieste per i certificati server emessi da OpenSSL.

I seguenti comandi possono generare un certificato server.

-

Per generare una richiesta di firma del certificato del server (CSR), eseguire il comando seguente dalla

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configcartella:openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

Per generare un certificato server dal CSR, eseguire il seguente comando da

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configcartella:Questi file sono stati ottenuti da un'autorità PKI. Se si utilizza un nome di certificato diverso, sostituire intermediate.crteintermediate.keycon i nomi file pertinenti.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA intermediate.crt -CAkey intermediate.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

L'

-CAcreateserial`opzione viene utilizzata per generare i `intermediate.srlfile.

-

Un certificato server deve essere firmato dalla chiave privata e dal ca.key certificato di terzi ca.crt . Inoltre, il file di configurazione /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contiene alcuni attributi che specificano le proprietà richieste per i certificati server emessi da OpenSSL.

I seguenti comandi possono generare un certificato server.

-

Per generare una richiesta di firma del certificato del server (CSR), eseguire il comando seguente dalla

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configcartella:openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

Per generare un certificato server dal CSR, eseguire il seguente comando da

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configcartella:Questi file sono stati ottenuti da un'autorità PKI. Se si utilizza un nome di certificato diverso, sostituire ca.crteca.keycon i nomi file pertinenti.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA ca.crt -CAkey ca.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

L'

-CAcreateserial`opzione viene utilizzata per generare i `ca.srlfile.

-

Passaggio 3: Sostituzione del nuovo certificato CA di terze parti e del certificato server nella configurazione ONTAP Mediator

La configurazione del certificato viene fornita a ONTAP Mediator nel file di configurazione situato in /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . Il file include i seguenti attributi:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathe.key_pathsono variabili di certificato del server. -

ca_cert_path,ca_key_path, e.ca_serial_pathSono variabili di certificato CA.

-

Sostituire tutti i

intermediate.*file con i certificati di terze parti. -

Creare una catena di certificati da

intermediate.crteontap_mediator_server.crtcertificati:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Aggiorna il

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsonfile.Aggiorna i valori di

ssl_keyfile,ssl_certfile, Essl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

IL

ssl_keyfileil valore è il percorso chiave nelontap_mediator_server.crtfile, che èontap_mediator_server.key. -

IL

ssl_certfileil valore è il percorso delontap_mediator_server_chain.crtfile. -

IL

ssl_ca_certsil valore è il percorso delroot_ca.crtfile.

-

-

Verificare che i seguenti attributi dei certificati appena generati siano impostati correttamente:

-

Proprietario del gruppo Linux:

netapp:netapp -

Autorizzazioni Linux:

600

-

-

Riavviare ONTAP Mediator:

systemctl restart ontap_mediator

La configurazione del certificato viene fornita a ONTAP Mediator nel file di configurazione situato in /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . Il file include i seguenti attributi:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathe.key_pathsono variabili di certificato del server. -

ca_cert_path,ca_key_path, e.ca_serial_pathSono variabili di certificato CA.

-

Sostituire tutti i

intermediate.*file con i certificati di terze parti. -

Creare una catena di certificati da

intermediate.crteontap_mediator_server.crtcertificati:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Aggiornare il

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifile.Aggiornare i valori di

mediator_cert, ,mediator_key`e `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

Il

mediator_certvalore è il percorso delontap_mediator_server_chain.crtfile. -

Il

mediator_key valueè il percorso chiave nelontap_mediator_server.crtfile, che èontap_mediator_server.key. -

Il

ca_certificatevalore è il percorso delroot_ca.crtfile.

-

-

Verificare che i seguenti attributi dei certificati appena generati siano impostati correttamente:

-

Proprietario del gruppo Linux:

netapp:netapp -

Autorizzazioni Linux:

600

-

-

Riavviare ONTAP Mediator:

systemctl restart ontap_mediator

La configurazione del certificato viene fornita a ONTAP Mediator nel file di configurazione situato in /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . Il file include i seguenti attributi:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

cert_pathe.key_pathsono variabili di certificato del server. -

ca_cert_path,ca_key_path, e.ca_serial_pathSono variabili di certificato CA.

-

Sostituire tutti i

ca.*file con i certificati di terze parti. -

Creare una catena di certificati da

ca.crteontap_mediator_server.crtcertificati:cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Aggiornare il

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifile.Aggiornare i valori di

mediator_cert, ,mediator_key`e `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

Il

mediator_certvalore è il percorso delontap_mediator_server_chain.crtfile. -

Il

mediator_key valueè il percorso chiave nelontap_mediator_server.crtfile, che èontap_mediator_server.key. -

Il

ca_certificatevalore è il percorso delroot_ca.crtfile.

-

-

Verificare che i seguenti attributi dei certificati appena generati siano impostati correttamente:

-

Proprietario del gruppo Linux:

netapp:netapp -

Autorizzazioni Linux:

600

-

-

Riavviare ONTAP Mediator:

systemctl restart ontap_mediator

Passaggio 4: Se si desidera, utilizzare un percorso o un nome diverso per i certificati di terze parti

È possibile utilizzare certificati di terze parti con un nome diverso da intermediate.* o memorizzare i certificati di terze parti in una posizione diversa.

-

Configurare il

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlfile in modo che sovrascriva i valori della variabile di default nelontap_mediator.config.yamlfile.Se si è ottenuto

intermediate.crtda un'autorità PKI e si memorizza la propria chiave privataintermediate.keynella posizione/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, ilontap_mediator.user_config.yamlfile dovrebbe essere simile al seguente esempio:Se si è utilizzato intermediate.crtper firmare ilontap_mediator_server.crtcertificato, ilintermediate.srlfile viene generato. Per ulteriori informazioni, vedere Passaggio 2: Generare un certificato server firmando con una certificazione CA di terze parti .[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Se si utilizza una struttura di certificato in cui

root_ca.crtil certificato fornisce unintermediate.crtcertificato che firma ilontap_mediator_server.crtcertificato, crea una catena di certificati dalintermediate.crtEontap_mediator_server.crtcertificati:I certificati e dovrebbero essere stati ottenuti intermediate.crtontap_mediator_server.crtda un'autorità PKI precedentemente nella procedura.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Aggiorna il

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsonfile.Aggiorna i valori di

ssl_keyfile,ssl_certfile, Essl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

IL

ssl_keyfileil valore è il percorso chiave nelontap_mediator_server.crtfile, che èontap_mediator_server.key. -

IL

ssl_certfileil valore è il percorso delontap_mediator_server_chain.crtfile. -

IL

ssl_ca_certsil valore è il percorso delroot_ca.crtfile.Per i cluster SnapMirror Business Continuity (SM-BC), è necessario aggiungere intermediate.crtEroot_ca.crtcertificati a un cluster ONTAP . Vedere"Configurare ONTAP Mediator e cluster per SnapMirror ActiveSync" .

-

-

Verificare che i seguenti attributi dei certificati appena generati siano impostati correttamente:

-

Proprietario del gruppo Linux:

netapp:netapp -

Autorizzazioni Linux:

600

-

-

-

Riavviare ONTAP Mediator quando i certificati vengono aggiornati nel file di configurazione:

systemctl restart ontap_mediator

È possibile utilizzare certificati di terze parti con un nome diverso da intermediate.* o memorizzare i certificati di terze parti in una posizione diversa.

-

Configurare il

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlfile in modo che sovrascriva i valori della variabile di default nelontap_mediator.config.yamlfile.Se si è ottenuto

intermediate.crtda un'autorità PKI e si memorizza la propria chiave privataintermediate.keynella posizione/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, ilontap_mediator.user_config.yamlfile dovrebbe essere simile al seguente esempio:Se si è utilizzato intermediate.crtper firmare ilontap_mediator_server.crtcertificato, ilintermediate.srlfile viene generato. Per ulteriori informazioni, vedere Passaggio 2: Generare un certificato server firmando con una certificazione CA di terze parti .[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Se si utilizza una struttura di certificato in cui

root_ca.crtil certificato fornisce unintermediate.crtcertificato che firma ilontap_mediator_server.crtcertificato, crea una catena di certificati dalintermediate.crtEontap_mediator_server.crtcertificati:I certificati e dovrebbero essere stati ottenuti intermediate.crtontap_mediator_server.crtda un'autorità PKI precedentemente nella procedura.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Aggiornare il

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifile.Aggiornare i valori di

mediator_cert, ,mediator_key`e `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

Il

mediator_certvalore è il percorso delontap_mediator_server_chain.crtfile. -

Il

mediator_keyvalore è il percorso chiave nelontap_mediator_server.crtfile, che èontap_mediator_server.key. -

Il

ca_certificatevalore è il percorso delroot_ca.crtfile.Per i cluster SnapMirror Business Continuity (SM-BC), è necessario aggiungere intermediate.crtEroot_ca.crtcertificati a un cluster ONTAP . Vedere"Configurare ONTAP Mediator e cluster per SnapMirror ActiveSync" .

-

-

Verificare che i seguenti attributi dei certificati appena generati siano impostati correttamente:

-

Proprietario del gruppo Linux:

netapp:netapp -

Autorizzazioni Linux:

600

-

-

-

Riavviare ONTAP Mediator quando i certificati vengono aggiornati nel file di configurazione:

systemctl restart ontap_mediator

È possibile utilizzare certificati di terze parti con un nome diverso da ca.* o memorizzare i certificati di terze parti in una posizione diversa.

-

Configurare il

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlfile in modo che sovrascriva i valori della variabile di default nelontap_mediator.config.yamlfile.Se si è ottenuto

ca.crtda un'autorità PKI e si memorizza la propria chiave privataca.keynella posizione/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, ilontap_mediator.user_config.yamlfile dovrebbe essere simile al seguente esempio:Se si è utilizzato ca.crtper firmare ilontap_mediator_server.crtcertificato, ilca.srlfile viene generato. Per ulteriori informazioni, vedere Passaggio 2: Generare un certificato server firmando con una certificazione CA di terze parti .[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

Se si utilizza una struttura di certificato in cui il

root_ca.crtcertificato fornisce unca.crtcertificato che firma ilontap_mediator_server.crtcertificato, creare una catena di certificati daca.crteontap_mediator_server.crtcertificati:I certificati e dovrebbero essere stati ottenuti ca.crtontap_mediator_server.crtda un'autorità PKI precedentemente nella procedura.cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Aggiornare il

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inifile.Aggiornare i valori di

mediator_cert, ,mediator_key`e `ca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

Il

mediator_certvalore è il percorso delontap_mediator_server_chain.crtfile. -

Il

mediator_keyvalore è il percorso chiave nelontap_mediator_server.crtfile, che èontap_mediator_server.key. -

Il

ca_certificatevalore è il percorso delroot_ca.crtfile.Per i cluster SnapMirror Business Continuity (SM-BC), è necessario aggiungere i ca.crtcertificati eroot_ca.crta un cluster ONTAP. Vedere "Configurare ONTAP Mediator e cluster per SnapMirror ActiveSync".

-

-

Verificare che i seguenti attributi dei certificati appena generati siano impostati correttamente:

-

Proprietario del gruppo Linux:

netapp:netapp -

Autorizzazioni Linux:

600

-

-

-

Riavviare ONTAP Mediator quando i certificati vengono aggiornati nel file di configurazione:

systemctl restart ontap_mediator

Risolvere i problemi relativi ai certificati

È possibile controllare determinate proprietà dei certificati.

Verificare la scadenza del certificato

Utilizzare il seguente comando per identificare l'intervallo di validità del certificato.

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

Verificare le estensioni X509v3 nella certificazione CA

Utilizzare il seguente comando per verificare le estensioni X509v3 nella certificazione CA.

Le proprietà definite v3_ca in openssl_ca.cnf vengono visualizzate come X509v3 extensions in intermediate.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Le proprietà definite v3_ca in openssl_ca.cnf vengono visualizzate come X509v3 extensions in ca.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Verificare le estensioni X509v3 nel certificato del server e nei nomi Alt del soggetto

Il v3_req proprietà definite nella openssl_server.cnf il file di configurazione viene visualizzato come X509v3 extensions nel certificato.

Nell'esempio seguente, è possibile ottenere le variabili in alt_names sezioni eseguendo i comandi hostname -A E hostname -I sulla VM Linux su cui è installato ONTAP Mediator.

Rivolgersi all'amministratore di rete per i valori corretti delle variabili.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

Verificare che una chiave privata corrisponda a un certificato

È possibile verificare se una particolare chiave privata corrisponde a un certificato.

Utilizzare i seguenti comandi OpenSSL rispettivamente sulla chiave e sul certificato.

[root@mediator_host server_config]# openssl rsa -noout -modulus -in intermediate.key | openssl md5 Enter pass phrase for intermediate.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in intermediate.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

[root@mediator_host server_config]# openssl rsa -noout -modulus -in ca.key | openssl md5 Enter pass phrase for ca.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in ca.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

Se il -modulus attributo per entrambe le corrispondenze, indica che la chiave privata e la coppia di certificati sono compatibili e possono funzionare l'una con l'altra.

Verificare che un certificato server sia stato creato da un determinato certificato CA

È possibile utilizzare il comando seguente per verificare che il certificato del server venga creato da un determinato certificato CA.

[root@mediator_host server_config]# openssl verify -CAfile root_ca.crt --untrusted intermediate.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK [root@mediator_host server_config]#

[root@mediator_host server_config]# openssl verify -CAfile ca.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK

Se viene utilizzata la convalida OCSP (Online Certificate Status Protocol), utilizzare il comando "openssl-verify".