Difesa dal ransomware tramite versione con policy IAM di protezione

Suggerisci modifiche

Suggerisci modifiche

Scopri come proteggere i tuoi dati abilitando il controllo delle versioni nel bucket e implementando criteri IAM nei gruppi di sicurezza degli utenti in StorageGRID.

Un metodo per proteggere i dati senza utilizzare il blocco degli oggetti o la replica consiste nell'abilitare la versione nel bucket e implementare le policy IAM sui gruppi di sicurezza degli utenti per limitare la capacità degli utenti di gestire versioni degli oggetti. In caso di attacco, vengono create nuove versioni errate dei dati come la versione corrente e la versione non corrente più recente è quella sicura. Gli account compromessi per ottenere l'accesso ai dati non hanno accesso per eliminare o modificare in altro modo la versione non corrente proteggendoli per operazioni di ripristino successive. Proprio come lo scenario precedente, le regole ILM gestiscono la conservazione delle versioni non correnti con una durata a scelta. L'aspetto negativo è che esiste ancora la possibilità di disporre di account privilegiati per un attacco di un attore non valido, ma tutti gli account del servizio applicazioni e gli utenti devono essere configurati con un accesso più restrittivo. I criteri di gruppo restrittivi devono consentire esplicitamente a ogni azione di cui si desidera che gli utenti o l'applicazione siano in grado di eseguire e negare esplicitamente le azioni di cui non si desidera che siano in grado di eseguire tali azioni. NetApp sconsiglia l'utilizzo di un'opzione con caratteri jolly, poiché in futuro potrebbe essere introdotta una nuova azione e si desidera controllare se è consentita o negata. Per questa soluzione, l'elenco di negazione deve includere DeleteObjectVersion, PutBucketPolicy, DeleteBucketPolicy, PutLifecycleConfiguration e PutBucketVersioning per proteggere la configurazione delle versioni del bucket e delle versioni dell'oggetto da modifiche dell'utente o del programma.

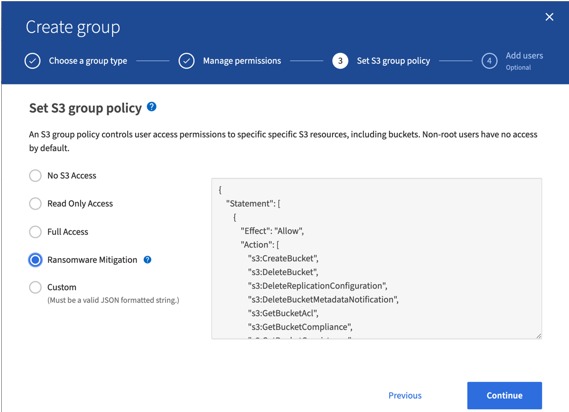

In StorageGRID 11,7 è stata introdotta una nuova opzione di policy di gruppo S3 "mitigazione del ransomware" per rendere più semplice l'implementazione di questa soluzione. Quando si crea un gruppo di utenti nel tenant, dopo aver selezionato le autorizzazioni del gruppo, è possibile visualizzare questo nuovo criterio opzionale.

Di seguito viene riportato il contenuto dei criteri di gruppo che includono la maggior parte delle operazioni disponibili esplicitamente consentite e il minimo richiesto negato.

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:CreateBucket",

"s3:DeleteBucket",

"s3:DeleteReplicationConfiguration",

"s3:DeleteBucketMetadataNotification",

"s3:GetBucketAcl",

"s3:GetBucketCompliance",

"s3:GetBucketConsistency",

"s3:GetBucketLastAccessTime",

"s3:GetBucketLocation",

"s3:GetBucketNotification"

"s3:GetBucketObjectLockConfiguration",

"s3:GetBucketPolicy",

"s3:GetBucketMetadataNotification",

"s3:GetReplicationConfiguration",

"s3:GetBucketCORS",

"s3:GetBucketVersioning",

"s3:GetBucketTagging",

"s3:GetEncryptionConfiguration",

"s3:GetLifecycleConfiguration",

"s3:ListBucket",

"s3:ListBucketVersions",

"s3:ListAllMyBuckets",

"s3:ListBucketMultipartUploads",

"s3:PutBucketConsistency",

"s3:PutBucketLastAccessTime",

"s3:PutBucketNotification",

"s3:PutBucketObjectLockConfiguration",

"s3:PutReplicationConfiguration",

"s3:PutBucketCORS",

"s3:PutBucketMetadataNotification",

"s3:PutBucketTagging",

"s3:PutEncryptionConfiguration",

"s3:AbortMultipartUpload",

"s3:DeleteObject",

"s3:DeleteObjectTagging",

"s3:DeleteObjectVersionTagging",

"s3:GetObject",

"s3:GetObjectAcl",

"s3:GetObjectLegalHold",

"s3:GetObjectRetention",

"s3:GetObjectTagging",

"s3:GetObjectVersion",

"s3:GetObjectVersionAcl",

"s3:GetObjectVersionTagging",

"s3:ListMultipartUploadParts",

"s3:PutObject",

"s3:PutObjectAcl",

"s3:PutObjectLegalHold",

"s3:PutObjectRetention",

"s3:PutObjectTagging",

"s3:PutObjectVersionTagging",

"s3:RestoreObject",

"s3:ValidateObject",

"s3:PutBucketCompliance",

"s3:PutObjectVersionAcl"

],

"Resource": "arn:aws:s3:::*"

},

{

"Effect": "Deny",

"Action": [

"s3:DeleteObjectVersion",

"s3:DeleteBucketPolicy",

"s3:PutBucketPolicy",

"s3:PutLifecycleConfiguration",

"s3:PutBucketVersioning"

],

"Resource": "arn:aws:s3:::*"

}

]

}