Cloud Volumes ONTAP用に Google Cloud ネットワークを設定する

変更を提案

変更を提案

NetApp Consoleは、IP アドレス、ネットマスク、ルートなどのCloud Volumes ONTAPのネットワーク コンポーネントのセットアップを処理します。アウトバウンドのインターネット アクセスが利用可能であること、十分なプライベート IP アドレスが利用可能であること、適切な接続が確立されていることなどを確認する必要があります。

HAペアを導入する場合は、"Google Cloud での HA ペアの仕組みを学ぶ" 。

Cloud Volumes ONTAPの要件

Google Cloud では次の要件を満たす必要があります。

単一ノードシステムに固有の要件

単一ノード システムを展開する場合は、ネットワークが次の要件を満たしていることを確認してください。

1つのVPC

単一ノード システムには 1 つの仮想プライベート クラウド (VPC) が必要です。

プライベートIPアドレス

Google Cloud の単一ノード システムの場合、コンソールは次のものにプライベート IP アドレスを割り当てます。

-

ノード

-

クラスタ

-

Storage VM

-

データNAS LIF

-

データ iSCSI LIF

API を使用してCloud Volumes ONTAPをデプロイし、次のフラグを指定すると、ストレージ VM (SVM) 管理 LIF の作成をスキップできます。

skipSvmManagementLif: true

|

LIF は物理ポートに関連付けられた IP アドレスです。 SnapCenterなどの管理ツールには、ストレージ VM (SVM) 管理 LIF が必要です。 |

HAペア固有の要件

HA ペアを展開する場合は、ネットワークが次の要件を満たしていることを確認してください。

1つまたは複数のゾーン

複数のゾーンまたは単一のゾーンに HA 構成を展開することで、データの高可用性を確保できます。 HA ペアを作成するときに、コンソールで複数のゾーンまたは単一のゾーンを選択するように求められます。

-

複数のゾーン(推奨)

3 つのゾーンにわたって HA 構成を展開すると、ゾーン内で障害が発生した場合でも継続的なデータ可用性が確保されます。書き込みパフォーマンスは単一ゾーンを使用する場合と比べてわずかに低下しますが、最小限であることに注意してください。

-

単一ゾーン

単一のゾーンにデプロイされる場合、 Cloud Volumes ONTAP HA 構成では、スプレッド配置ポリシーが使用されます。このポリシーにより、障害の分離を実現するために個別のゾーンを使用する必要がなく、ゾーン内の単一障害点から HA 構成が保護されます。

このデプロイメント モデルでは、ゾーン間のデータ送信料金が発生しないため、コストが削減されます。

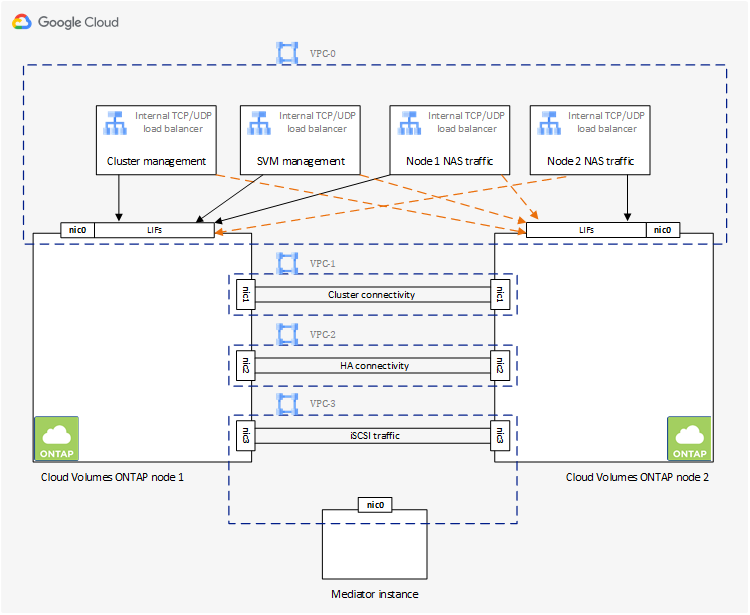

4つの仮想プライベートクラウド

HA 構成には 4 つの仮想プライベート クラウド (VPC) が必要です。 Google Cloud では各ネットワーク インターフェースが個別の VPC ネットワークに存在する必要があるため、4 つの VPC が必要です。

HA ペアを作成するときに、コンソールで 4 つの VPC を選択するように求められます。

-

データとノードへのインバウンド接続用の VPC-0

-

ノードと HA メディエーター間の内部通信用の VPC-1、VPC-2、および VPC-3

サブネット

各 VPC にはプライベート サブネットが必要です。

コンソール エージェントを VPC-0 に配置する場合は、API にアクセスしてデータ階層化を有効にするために、サブネットでプライベート Google アクセスを有効にする必要があります。

これらの VPC 内のサブネットには、異なる CIDR 範囲が必要です。重複する CIDR 範囲を持つことはできません。

プライベートIPアドレス

コンソールは、Google Cloud のCloud Volumes ONTAPに必要な数のプライベート IP アドレスを自動的に割り当てます。ネットワークに十分なプライベート アドレスが利用可能であることを確認する必要があります。

Cloud Volumes ONTAPに割り当てられる LIF の数は、単一ノード システムを展開するか、HA ペアを展開するかによって異なります。 LIF は物理ポートに関連付けられた IP アドレスです。 SnapCenterなどの管理ツールには、SVM 管理 LIF が必要です。

-

単一ノード コンソールは単一ノード システムに 4 つの IP アドレスを割り当てます。

-

ノード管理LIF

-

クラスタ管理LIF

-

iSCSI データ LIF

iSCSI LIF は、iSCSI プロトコルを介したクライアント アクセスを提供し、システムによって他の重要なネットワーク ワークフローに使用されます。これらの LIF は必須であり、削除しないでください。 -

NAS LIF

API を使用してCloud Volumes ONTAPをデプロイし、次のフラグを指定すると、ストレージ VM (SVM) 管理 LIF の作成をスキップできます。

skipSvmManagementLif: true -

-

HA ペア コンソールは HA ペアに 12 ~ 13 個の IP アドレスを割り当てます。

-

2つのノード管理LIF(e0a)

-

1 クラスタ管理LIF(e0a)

-

2 つの iSCSI LIF (e0a)

iSCSI LIF は、iSCSI プロトコルを介したクライアント アクセスを提供し、システムによって他の重要なネットワーク ワークフローに使用されます。これらの LIF は必須であり、削除しないでください。 -

1 個または 2 個の NAS LIF (e0a)

-

2 つのクラスタ LIF (e0b)

-

2 つの HA 相互接続 IP アドレス (e0c)

-

2つのRSM iSCSI IPアドレス(e0d)

API を使用してCloud Volumes ONTAPをデプロイし、次のフラグを指定すると、ストレージ VM (SVM) 管理 LIF の作成をスキップできます。

skipSvmManagementLif: true -

内部ロードバランサ

コンソールは、Cloud Volumes ONTAP HA ペアへの受信トラフィックを管理する 4 つの Google Cloud 内部ロードバランサ(TCP/UDP)を作成します。お客様側での設定は必要ありません。これを要件としてリストしたのは、ネットワーク トラフィックを通知し、セキュリティ上の懸念を軽減するためだけです。

1 つのロード バランサはクラスタ管理用、1 つはストレージ VM (SVM) 管理用、1 つはノード 1 への NAS トラフィック用、最後の 1 つはノード 2 への NAS トラフィック用です。

各ロードバランサーの設定は次のとおりです。

-

1つの共有プライベートIPアドレス

-

グローバルな健康診断

デフォルトでは、ヘルスチェックで使用されるポートは 63001、63002、および 63003 です。

-

1つの地域TCPバックエンドサービス

-

1つの地域UDPバックエンドサービス

-

1つのTCP転送ルール

-

1つのUDP転送ルール

-

グローバルアクセスが無効になっています

グローバル アクセスはデフォルトで無効になっていますが、デプロイ後に有効にすることがサポートされています。リージョン間のトラフィックのレイテンシが大幅に増加するため、これを無効にしました。誤ってリージョンをまたいでマウントすることによって、ネガティブな体験をすることがないようにしたいと考えました。このオプションを有効にするかどうかは、ビジネス ニーズによって異なります。

共有VPC

Cloud Volumes ONTAPとコンソール エージェントは、Google Cloud 共有 VPC とスタンドアロン VPC でもサポートされています。

単一ノード システムの場合、VPC は共有 VPC またはスタンドアロン VPC のいずれかになります。

HA ペアの場合、4 つの VPC が必要です。これらの各 VPC は、共有またはスタンドアロンのいずれかになります。たとえば、VPC-0 は共有 VPC であり、VPC-1、VPC-2、VPC-3 はスタンドアロン VPC である可能性があります。

共有 VPC を使用すると、複数のプロジェクトにわたって仮想ネットワークを構成し、一元管理できます。 ホスト プロジェクト で共有 VPC ネットワークを設定し、サービス プロジェクト でコンソール エージェントとCloud Volumes ONTAP仮想マシン インスタンスをデプロイできます。

VPC でのパケットミラーリング

"パケットミラーリング"Cloud Volumes ONTAPをデプロイする Google Cloud サブネットで無効にする必要があります。

アウトバウンドインターネットアクセス

Cloud Volumes ONTAPシステムでは、さまざまな機能の外部エンドポイントにアクセスするために、アウトバウンド インターネット アクセスが必要です。厳格なセキュリティ要件を持つ環境でこれらのエンドポイントがブロックされている場合、 Cloud Volumes ONTAP は正常に動作しません。

コンソール エージェントは、日常的な操作のために複数のエンドポイントにも接続します。エンドポイントの詳細については、以下を参照してください。 "コンソールエージェントから接続されたエンドポイントを表示する"そして "コンソールを使用するためのネットワークの準備"。

Cloud Volumes ONTAPエンドポイント

Cloud Volumes ONTAP はこれらのエンドポイントを使用してさまざまなサービスと通信します。

| エンドポイント | 適用対象 | 目的 | 展開モード | エンドポイントが利用できない場合の影響 |

|---|---|---|---|---|

https://netapp-cloud-account.auth0.com |

認証 |

コンソールでの認証に使用されます。 |

標準モードと制限モード。 |

ユーザー認証が失敗し、次のサービスは利用できなくなります。

|

https://api.bluexp.netapp.com/tenancy |

賃貸借 |

コンソールからCloud Volumes ONTAPリソースを取得して、リソースとユーザーを承認するために使用されます。 |

標準モードと制限モード。 |

Cloud Volumes ONTAPリソースとユーザーは承認されていません。 |

https://mysupport.netapp.com/aods/asupmessage https://mysupport.netapp.com/asupprod/post/1.0/postAsup |

AutoSupport |

AutoSupportテレメトリ データをNetAppサポートに送信するために使用されます。 |

標準モードと制限モード。 |

AutoSupport情報は未配信のままです。 |

https://cloudbuild.googleapis.com/v1(プライベートモードの展開のみ)\https://cloudkms.googleapis.com/v1 https://cloudresourcemanager.googleapis.com/v1/projects https://compute.googleapis.com/compute/v1 https://www.googleapis.com/compute/beta https://www.googleapis.com/compute/v1/projects/ https://www.googleapis.com/deploymentmanager/v2/projects https://www.googleapis.com/storage/v1 https://www.googleapis.com/upload/storage/v1 https://config.googleapis.com/v1 https://iam.googleapis.com/v1 https://storage.googleapis.com/storage/v1 |

Google Cloud(商用利用)。 |

Google Cloud サービスとの通信。 |

標準、制限、プライベートのモード。 |

Cloud Volumes ONTAP は、 Google Cloud サービスと通信して、Google Cloud のコンソールの特定の操作を実行できません。 |

他のネットワーク内のONTAPシステムへの接続

Google Cloud のCloud Volumes ONTAPシステムと他のネットワークのONTAPシステム間でデータを複製するには、VPC と他のネットワーク(企業ネットワークなど)の間に VPN 接続が必要です。

ファイアウォールルール

コンソールは、Cloud Volumes ONTAP が正常に動作するために必要な受信ルールと送信ルールを含む Google Cloud ファイアウォール ルールを作成します。テスト目的の場合、または独自のファイアウォール ルールを使用する場合は、ポートを参照することをお勧めします。

Cloud Volumes ONTAPのファイアウォール ルールには、インバウンド ルールとアウトバウンド ルールの両方が必要です。 HA 構成を展開する場合、これらは VPC-0 のCloud Volumes ONTAPのファイアウォール ルールです。

HA 構成には 2 セットのファイアウォール ルールが必要であることに注意してください。

-

VPC-0 の HA コンポーネントに対する 1 セットのルール。これらのルールにより、Cloud Volumes ONTAPへのデータ アクセスが可能になります。

-

VPC-1、VPC-2、VPC-3 の HA コンポーネントに対する別のルール セット。これらのルールは、HA コンポーネント間の受信および送信通信に対して有効です。詳細情報 。

|

コンソール エージェントに関する情報をお探しですか? "コンソールエージェントのファイアウォールルールを表示する" |

インバウンドルール

Cloud Volumes ONTAPシステムを追加する場合、展開時に事前定義されたファイアウォール ポリシーのソース フィルターを選択できます。

-

選択した VPC のみ: 受信トラフィックのソース フィルターは、Cloud Volumes ONTAPシステムの VPC のサブネット範囲と、コンソール エージェントが存在する VPC のサブネット範囲です。これは推奨されるオプションです。

-

すべての VPC: 受信トラフィックのソース フィルターは 0.0.0.0/0 IP 範囲です。

独自のファイアウォール ポリシーを使用する場合は、 Cloud Volumes ONTAPと通信する必要があるすべてのネットワークを追加するだけでなく、内部 Google ロードバランサが正しく機能できるように両方のアドレス範囲も追加してください。これらのアドレスは 130.211.0.0/22 と 35.191.0.0/16 です。詳細については、 "Google Cloud ドキュメント: ロードバランサのファイアウォール ルール" 。

| プロトコル | ポート | 目的 |

|---|---|---|

すべてのICMP |

全て |

インスタンスにpingを実行する |

HTTP |

80 |

クラスタ管理LIFのIPアドレスを使用してONTAP System Manager WebコンソールにHTTPアクセスする |

HTTPS |

443 |

コンソールエージェントとの接続と、クラスタ管理LIFのIPアドレスを使用したONTAP System Manager WebコンソールへのHTTPSアクセス |

SSH |

22 |

クラスタ管理LIFまたはノード管理LIFのIPアドレスへのSSHアクセス |

TCP |

111 |

NFS のリモート プロシージャ コール |

TCP |

139 |

CIFSのNetBIOSサービスセッション |

TCP |

161-162 |

簡易ネットワーク管理プロトコル |

TCP |

445 |

NetBIOS フレームを使用した TCP 経由の Microsoft SMB/CIFS |

TCP |

635 |

NFSマウント |

TCP |

749 |

Kerberos |

TCP |

2049 |

NFSサーバ デーモン |

TCP |

3260 |

iSCSI データ LIF を介した iSCSI アクセス |

TCP |

4045 |

NFSロック デーモン |

TCP |

4046 |

NFS のネットワーク ステータス モニター |

TCP |

10000 |

NDMPを使用したバックアップ |

TCP |

11104 |

SnapMirrorのクラスタ間通信セッションの管理 |

TCP |

11105 |

クラスタ間LIFを使用したSnapMirrorデータ転送 |

TCP |

63001-63050 |

どのノードが正常であるかを判断するためにプローブ ポートをロード バランシングします (HA ペアの場合のみ必要) |

UDP |

111 |

NFS のリモート プロシージャ コール |

UDP |

161-162 |

簡易ネットワーク管理プロトコル |

UDP |

635 |

NFSマウント |

UDP |

2049 |

NFSサーバ デーモン |

UDP |

4045 |

NFSロック デーモン |

UDP |

4046 |

NFS のネットワーク ステータス モニター |

UDP |

4049 |

NFS rquotadプロトコル |

アウトバウンドルール

Cloud Volumes ONTAPの定義済みセキュリティ グループは、すべての送信トラフィックを開きます。それが許容できる場合は、基本的な送信ルールに従ってください。より厳格なルールが必要な場合は、高度な送信ルールを使用します。

Cloud Volumes ONTAPの定義済みセキュリティ グループには、次の送信ルールが含まれています。

| プロトコル | ポート | 目的 |

|---|---|---|

すべてのICMP |

全て |

すべての送信トラフィック |

すべてTCP |

全て |

すべての送信トラフィック |

すべてUDP |

全て |

すべての送信トラフィック |

送信トラフィックに厳格なルールが必要な場合は、次の情報を使用して、 Cloud Volumes ONTAPによる送信通信に必要なポートのみを開くことができます。 Cloud Volumes ONTAPクラスターは、ノード トラフィックを制御するために次のポートを使用します。

|

ソースは、Cloud Volumes ONTAPシステムのインターフェース (IP アドレス) です。 |

| サービス | プロトコル | ポート | ソース | デスティネーション | 目的 |

|---|---|---|---|---|---|

Active Directory |

TCP |

88 |

ノード管理LIF |

アクティブディレクトリフォレスト |

Kerberos V認証 |

UDP |

137 |

ノード管理LIF |

アクティブディレクトリフォレスト |

NetBIOSネーム サービス |

|

UDP |

138 |

ノード管理LIF |

アクティブディレクトリフォレスト |

NetBIOSデータグラムサービス |

|

TCP |

139 |

ノード管理LIF |

アクティブディレクトリフォレスト |

NetBIOSサービス セッション |

|

TCPとUDP |

389 |

ノード管理LIF |

アクティブディレクトリフォレスト |

LDAP |

|

TCP |

445 |

ノード管理LIF |

アクティブディレクトリフォレスト |

NetBIOS フレームを使用した TCP 経由の Microsoft SMB/CIFS |

|

TCP |

464 |

ノード管理LIF |

アクティブディレクトリフォレスト |

Kerberos V パスワードの変更と設定 (SET_CHANGE) |

|

UDP |

464 |

ノード管理LIF |

アクティブディレクトリフォレスト |

Kerberos鍵管理 |

|

TCP |

749 |

ノード管理LIF |

アクティブディレクトリフォレスト |

Kerberos V パスワードの変更と設定 (RPCSEC_GSS) |

|

TCP |

88 |

データ LIF (NFS、CIFS、iSCSI) |

アクティブディレクトリフォレスト |

Kerberos V認証 |

|

UDP |

137 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

NetBIOSネーム サービス |

|

UDP |

138 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

NetBIOSデータグラムサービス |

|

TCP |

139 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

NetBIOSサービス セッション |

|

TCPとUDP |

389 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

LDAP |

|

TCP |

445 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

NetBIOS フレームを使用した TCP 経由の Microsoft SMB/CIFS |

|

TCP |

464 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

Kerberos V パスワードの変更と設定 (SET_CHANGE) |

|

UDP |

464 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

Kerberos鍵管理 |

|

TCP |

749 |

データ LIF (NFS、CIFS) |

アクティブディレクトリフォレスト |

Kerberos V パスワードの変更と設定 (RPCSEC_GSS) |

|

AutoSupport |

HTTPS |

443 |

ノード管理LIF |

mysupport.netapp.com |

AutoSupport (HTTPSがデフォルト) |

HTTP |

80 |

ノード管理LIF |

mysupport.netapp.com |

AutoSupport (トランスポート プロトコルが HTTPS から HTTP に変更された場合のみ) |

|

TCP |

3128 |

ノード管理LIF |

コンソールエージェント |

アウトバウンドインターネット接続が利用できない場合、コンソールエージェント上のプロキシサーバーを介してAutoSupportメッセージを送信する |

|

構成のバックアップ |

HTTP |

80 |

ノード管理LIF |

http://<コンソールエージェントのIPアドレス>/occm/offboxconfig |

構成のバックアップをコンソール エージェントに送信します。"ONTAPのドキュメント" |

DHCP |

UDP |

68 |

ノード管理LIF |

DHCP |

初回セットアップ用のDHCPクライアント |

DHCP |

UDP |

67 |

ノード管理LIF |

DHCP |

DHCP サーバ |

DNS |

UDP |

53 |

ノード管理LIFとデータLIF(NFS、CIFS) |

DNS |

DNS |

NDMP |

TCP |

18600~18699 |

ノード管理LIF |

宛先サーバー |

NDMPコピー |

SMTP |

TCP |

25 |

ノード管理LIF |

メール サーバ |

SMTPアラートはAutoSupportに使用できます |

SNMP |

TCP |

161 |

ノード管理LIF |

監視サーバー |

SNMPトラップによる監視 |

UDP |

161 |

ノード管理LIF |

監視サーバー |

SNMPトラップによる監視 |

|

TCP |

162 |

ノード管理LIF |

監視サーバー |

SNMPトラップによる監視 |

|

UDP |

162 |

ノード管理LIF |

監視サーバー |

SNMPトラップによる監視 |

|

SnapMirror |

TCP |

11104 |

クラスタ間LIF |

ONTAPクラスタ間LIF |

SnapMirrorのクラスタ間通信セッションの管理 |

TCP |

11105 |

クラスタ間LIF |

ONTAPクラスタ間LIF |

SnapMirrorデータ転送 |

|

syslog |

UDP |

514 |

ノード管理LIF |

syslogサーバ |

Syslog転送メッセージ |

VPC-1、VPC-2、VPC-3のルール

Google Cloud では、HA 構成が 4 つの VPC にデプロイされます。 VPC-0のHA構成に必要なファイアウォールルールはCloud Volumes ONTAPについては上記に記載されています。

一方、VPC-1、VPC-2、VPC-3 のインスタンスに作成された定義済みのファイアウォール ルールにより、すべてのプロトコルとポートを介した受信通信が可能になります。これらのルールにより、HA ノード間の通信が可能になります。

HA ノードから HA メディエーターへの通信は、ポート 3260 (iSCSI) を介して行われます。

|

新しい Google Cloud HA ペアのデプロイメントで高速書き込みを有効にするには、VPC-1、VPC-2、VPC-3 に少なくとも 8,896 バイトの最大転送単位 (MTU) が必要です。既存の VPC-1、VPC-2、および VPC-3 を 8,896 バイトの MTU にアップグレードすることを選択した場合は、設定プロセス中にこれらの VPC を使用している既存の HA システムをすべてシャットダウンする必要があります。 |

コンソールエージェントの要件

コンソール エージェントをまだ作成していない場合は、ネットワーク要件を確認する必要があります。

コンソールエージェントプロキシをサポートするためのネットワーク構成

コンソール エージェント用に設定されたプロキシ サーバーを使用して、 Cloud Volumes ONTAPからのアウトバウンド インターネット アクセスを有効にすることができます。コンソールは次の 2 種類のプロキシをサポートしています。

-

明示的なプロキシ: Cloud Volumes ONTAPからの送信トラフィックは、コンソール エージェントのプロキシ構成時に指定されたプロキシ サーバーの HTTP アドレスを使用します。コンソール エージェント管理者は、追加の認証のためにユーザー資格情報とルート CA 証明書を構成している場合もあります。明示的なプロキシにルートCA証明書が利用可能な場合は、必ず同じ証明書を取得して、 Cloud Volumes ONTAPシステムにアップロードしてください。 "ONTAP CLI: セキュリティ証明書のインストール"指示。

-

透過プロキシ: ネットワークは、 Cloud Volumes ONTAPからの送信トラフィックをコンソール エージェント プロキシ経由で自動的にルーティングするように構成されています。透過プロキシを設定する場合、コンソール エージェント管理者は、プロキシ サーバーの HTTP アドレスではなく、 Cloud Volumes ONTAPからの接続用のルート CA 証明書のみを提供する必要があります。同じルートCA証明書を取得し、 Cloud Volumes ONTAPシステムにアップロードしてください。 "ONTAP CLI: セキュリティ証明書のインストール"指示。

コンソールエージェントのプロキシサーバーの構成については、 "プロキシサーバーを使用するようにコンソールエージェントを構成する" 。

コンソール エージェントの透過プロキシ構成中に、管理者は Google Cloud のネットワーク タグを追加します。 Cloud Volumes ONTAP構成に同じネットワーク タグを取得して手動で追加する必要があります。このタグは、プロキシ サーバーが正しく機能するために必要です。

-

Google Cloud ConsoleでCloud Volumes ONTAPシステムを見つけます。

-

詳細 > ネットワーク > ネットワーク タグ に移動します。

-

コンソール エージェントに使用するタグを追加し、構成を保存します。