ワークロードセキュリティ: ファイル改ざんのシミュレーション

変更を提案

変更を提案

このページの手順を使用すると、付属のファイル改ざんシミュレーション スクリプトを使用して、Workload Security のテストまたはデモンストレーションのためにファイル改ざんをシミュレートできます。

始める前に注意すべきこと

-

ファイル改ざんシミュレーション スクリプトは Linux でのみ動作します。シミュレーション スクリプトは、ユーザーがONTAP ARP を Workload Security と統合した場合に、高信頼度アラートも生成する必要があります。

-

Workload Security は、 ONTAPバージョンが 9.15 以上の場合にのみ、NFS 4.1 で生成されたイベントとアラートを検出します。

-

スクリプトは、Workload Security エージェントのインストール ファイルに付属しています。 Workload Security エージェントがインストールされているどのマシンでも利用できます。

-

Workload Security エージェント マシン自体でスクリプトを実行できます。別の Linux マシンを準備する必要はありません。ただし、別のシステムでスクリプトを実行したい場合は、スクリプトをコピーしてそこで実行するだけです。

-

ユーザーは、自分の好みやシステム要件に応じて、Python スクリプトまたはシェル スクリプトのいずれかを選択できます。

-

Python スクリプトには前提条件となるインストールがあります。 Python を使用したくない場合は、シェル スクリプトを使用します。

ガイドライン:

このスクリプトは、暗号化するファイルが多数 (理想的にはサブフォルダー内のファイルを含む 100 個以上) 含まれているフォルダーを含む SVM で実行する必要があります。ファイルが空でないことを確認してください。

アラートを生成するには、テスト データの作成前にコレクターを一時的に停止します。サンプル ファイルが生成されたら、コレクターを再開し、暗号化プロセスを開始します。

手順:

システムを準備します。

まず、ターゲットボリュームをマシンにマウントします。 NFS または CIFS エクスポートのいずれかをマウントできます。

Linux で NFS エクスポートをマウントするには:

mount -t nfs -o vers=4.0 10.193.177.158:/svmvol1 /mntpt mount -t nfs -o vers=4.0 Vserver data IP>:/nfsvol /destinationlinuxfolder

NFS バージョン 4.1 をマウントしないでください。これは Fpolicy ではサポートされていません。

Linux で CIFS をマウントするには:

mount -t cifs //10.193.77.91/sharedfolderincluster /root/destinationfolder/ -o username=raisa

ONTAP Autonomous Ransomware Protection を有効にする(オプション):

ONTAPクラスタのバージョンが 9.11.1 以上の場合は、 ONTAPコマンド コンソールで次のコマンドを実行して、 ONTAPランサムウェア保護サービスを有効にできます。

security anti-ransomware volume enable -volume [volume_name] -vserver [svm_name] 次に、データ コレクターを設定します。

-

Workload Security エージェントをまだ設定していない場合は設定します。

-

まだ行っていない場合は、SVM データ コレクターを構成します。

-

データ コレクターを構成するときに、マウント プロトコルが選択されていることを確認します。

プログラムでサンプル ファイルを生成します。

ファイルを作成する前に、まず停止するか、"データ収集装置を一時停止する"処理。

シミュレーションを実行する前に、まず暗号化するファイルを追加する必要があります。暗号化するファイルをターゲット フォルダーに手動でコピーするか、付属のスクリプトのいずれかを使用してプログラムでファイルを作成することができます。どちらの方法を使用する場合でも、暗号化するファイルが少なくとも 100 個あることを確認してください。

プログラムでファイルを作成する場合は、シェルまたは Python を使用できます。

シェル:

-

エージェント ボックスにログインします。

-

ファイラーの SVM からエージェント マシンに NFS または CIFS 共有をマウントします。そのフォルダに CD します。

-

エージェントのインストール ディレクトリ (%AGENT_INSTALL_DIR/ agent/install/ransomware_simulation/shell/create_dataset.sh) からスクリプトをターゲットのマウント場所にコピーします。

-

マウントされたディレクトリ (例: /root/demo) 内のスクリプトを使用して次のコマンドを実行し、テスト データセット フォルダーとファイルを作成します。

'./create_dataset.sh' . これにより、「test_dataset」というディレクトリの下のマウント フォルダー内に、さまざまな拡張子を持つ空でないファイル 100 個が作成されます。

パイソン:

Python スクリプトの前提条件:

-

Python をインストールします (まだインストールされていない場合)。

-

Python 3.5.2以上をダウンロード https://www.python.org/。

-

Pythonのインストールを確認するには、以下を実行します。

python --version。 -

Python スクリプトはバージョン 3.5.2 以降でテストされています。

-

-

まだインストールされていない場合は pip をインストールします。

-

get-pip.pyスクリプトを以下からダウンロードします。 https://bootstrap.pypa.io/ 。

-

pipをインストールするには

python get-pip.py。 -

pipのインストールを確認する

pip --version。

-

-

PyCryptodome ライブラリ:

-

このスクリプトは PyCryptodome ライブラリを使用します。

-

PyCryptodomeをインストールする

pip install pycryptodome。 -

PyCryptodomeのインストールを確認するには、

pip show pycryptodome。

-

Python ファイル作成スクリプト:

-

エージェント ボックスにログインします。

-

ファイラーの SVM からエージェント マシンに NFS または CIFS 共有をマウントします。そのフォルダに CD します。

-

エージェントのインストール ディレクトリ (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/create_dataset.py) からターゲットのマウント場所にスクリプトをコピーします。

-

マウントされたディレクトリ (例: /root/demo) 内のスクリプトを使用して次のコマンドを実行し、テスト データセット フォルダーとファイルを作成します。

'python create_dataset.py' . これにより、「test_dataset」というディレクトリの下のマウントフォルダ内に、さまざまな拡張子を持つ100個の空でないファイルが作成されます。

コレクターを再開する

これらの手順を実行する前にコレクターを一時停止した場合は、サンプル ファイルが作成されたら必ずコレクターを再開してください。

プログラムでサンプル ファイルを生成します。

ファイルを作成する前に、まず停止するか、"データ収集装置を一時停止する"処理。

ファイル改ざんアラートを生成するには、Workload Security でファイル改ざんアラートをシミュレートする付属のスクリプトを実行します。

シェル:

-

エージェントのインストール ディレクトリ (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/shell/simulate_attack.sh) からスクリプトをターゲットのマウント場所にコピーします。

-

マウントされたディレクトリ (例: /root/demo) 内のスクリプトを使用して次のコマンドを実行し、テスト データセットを暗号化します。

'./simulate_attack.sh' . これにより、「test_dataset」ディレクトリの下に作成されたサンプル ファイルが暗号化されます。

パイソン:

-

エージェントのインストール ディレクトリ (%AGENT_INSTALL_DIR/agent/install/ransomware_simulation/python/simulate_attack.py) からスクリプトをターゲットのマウント場所にコピーします。

-

Pythonの前提条件は、Pythonスクリプトの前提条件セクションに従ってインストールされていることに注意してください。

-

マウントされたディレクトリ (例: /root/demo) 内のスクリプトを使用して次のコマンドを実行し、テスト データセットを暗号化します。

'python simulate_attack.py' . これにより、「test_dataset」ディレクトリの下に作成されたサンプル ファイルが暗号化されます。

ワークロードセキュリティでアラートを生成する

シミュレータ スクリプトの実行が終了すると、数分以内に Web UI にアラートが表示されます。

注意: 以下の条件がすべて満たされた場合、高信頼度アラートが生成されます。

-

監視対象SVMのONTAPバージョンが9.11.1以上

-

ONTAP Autonomous Ransomware Protection が構成済み

-

Workload Security データ コレクターがクラスター モードに追加されました。

Workload Security はユーザーの行動に基づいてファイルの改ざんパターンを検出し、 ONTAP ARP はファイル内の暗号化アクティビティに基づいてファイルの改ざんアクティビティを検出します。

条件が満たされると、Workload Security はアラートを高信頼度アラートとしてマークします。

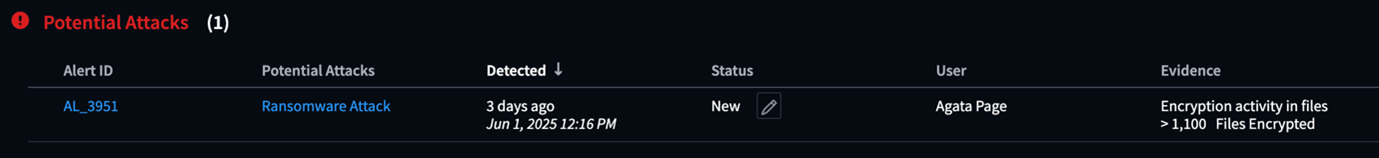

アラート リスト ページの高信頼度アラートの例:

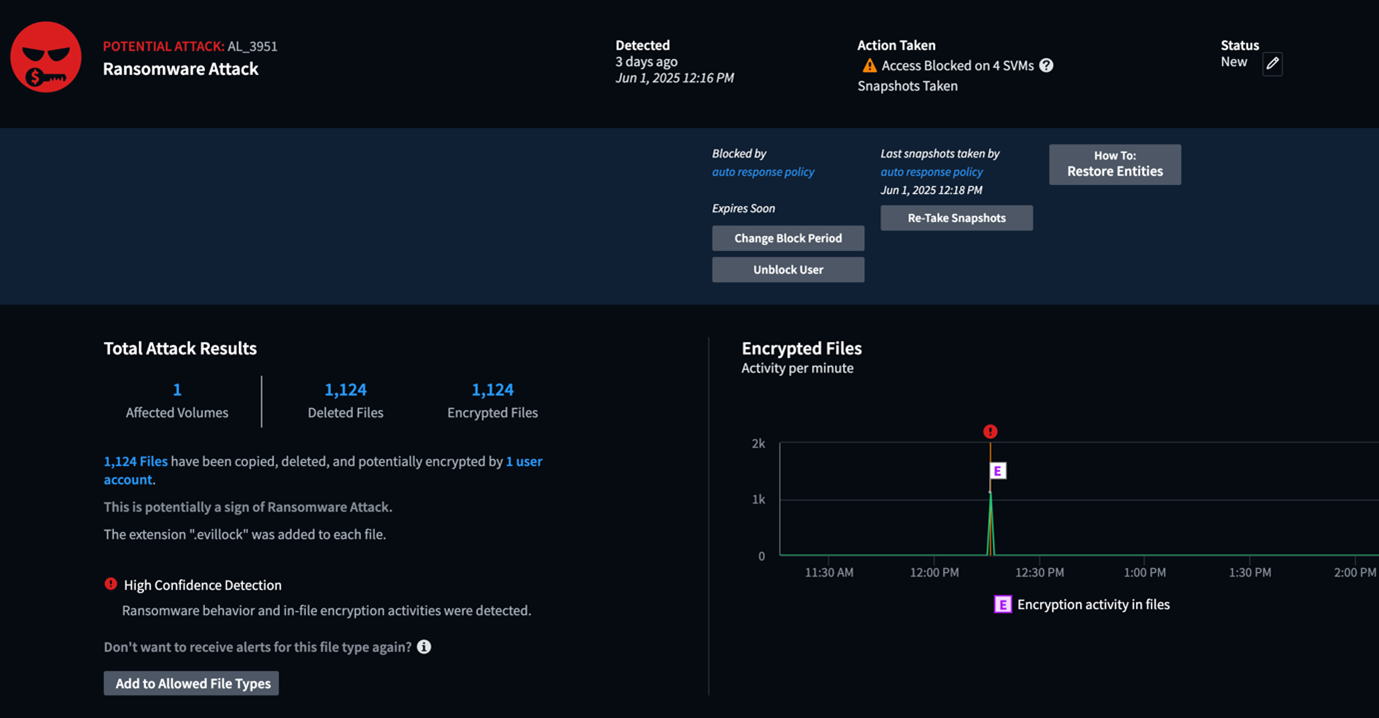

高信頼度アラートの詳細の例:

アラートを複数回トリガーする

Workload Security はユーザーの行動を学習し、同じユーザーに対して 24 時間以内にファイル改ざん攻撃が繰り返された場合、アラートを生成しません。

別のユーザーで新しいアラートを生成するには、同じ手順(テスト データを作成し、テスト データを暗号化する)を再度実行してください。