医療業界におけるサイバーセキュリティの脅威

変更を提案

変更を提案

問題が発生するたびに、新型コロナウイルス感染症の流行により、このような機会の一例が提示されます。に従って "レポート" 新型コロナウイルス感染症対策は、米保健福祉省( HHS )サイバーセキュリティプログラムによってランサムウェア攻撃の数が増加したことに起因しています。2020 年 3 月第 3 週に 6,000 の新しいインターネット・ドメインが登録されました。ドメインの 50% 以上がマルウェアをホストしています。ランサムウェア攻撃は、 2020 年に医療データの侵害が発生し、 630 を超える医療機関と約 2,900 万件の医療記録に影響を及ぼしています。19 人のレイカー / サイトがこの伸長率を倍増させた。医療業界では、 2020 年にデータ侵害が最も多かったのは 24.5% です。

悪意のあるエージェントは、情報を販売するか、破壊または暴露を脅かして、保護された健康情報( PHI )のセキュリティおよびプライバシーを侵害しようとしました。ターゲットと大量ブロードキャストの試行は、 ePHI への不正アクセスを得るために頻繁に行われます。2020 年後半の患者記録のうち、約 75% がビジネス関係者の侵害によるものでした。

次のリストの医療機関は、悪意のあるエージェントの標的になっていました。

-

病院システム

-

ライフサイエンスラボ

-

研究室

-

リハビリテーション施設

-

地域の病院や診療所

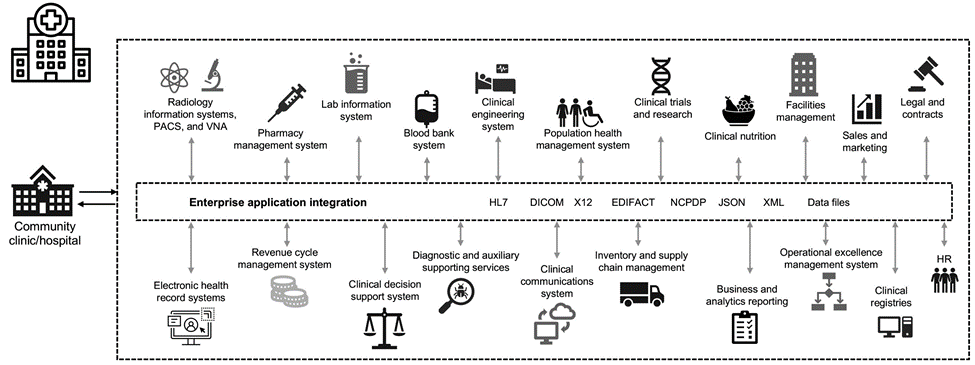

医療機関を構成するアプリケーションの多様性は否定できず、複雑さもますます増大しています。情報セキュリティ・オフィスは ' 膨大な IT システムと資産のガバナンスを提供するという課題に直面しています次の図は、一般的な病院システムの臨床的能力を示しています。

患者データはこの画像の中心にあります。患者データの消失と、デリケートな医療条件に関連する病状の消失は非常に現実的です。その他の重要な問題には、社会的排除、ブラックリスト、プロファイリング、ターゲットマーケティングの脆弱性、不正利用、支払者の権限を超えた医療情報に関する支払者に対する潜在的な金銭的責任などがあります。

医療への脅威は、本質的に多次元的なものであり、影響を及ぼします。世界各国の政府は、 ePHI を保護するためにさまざまな規定を制定しました。医療への脅威の悪影響と進化する性質により、医療機関はすべての脅威を防御することが困難になります。

以下に、医療業界で特定されている一般的な脅威のリストを示します。

-

ランサムウェア攻撃

-

機密情報を含む機器またはデータの紛失または盗難

-

フィッシング攻撃

-

患者の安全性に影響を与える可能性のある、接続された医療機器に対する攻撃

-

電子メールによるフィッシング攻撃

-

機器またはデータの紛失または盗難

-

リモートデスクトッププロトコルの妥協

-

ソフトウェアの脆弱性

医療機関は、デジタルエコシステムと同様に複雑な法的規制の環境で運用されています。この環境には、以下が含まれますが、これらに限定されません。

-

国立コーディネータオフィス(医療技術担当) ONC 認定電子医療情報技術相互運用性標準

-

Medicare アクセスおよび子供の健康保険プログラムの再認可法 (MACRA) / 有意義な使用

-

食品医薬品局( FDA )に基づく複数の義務

-

共同委員会認定プロセス

-

HIPAA の要件

-

Hitch の要件

-

支払者の最低許容リスク基準

-

プライバシーとセキュリティのルールを記述します

-

連邦情報セキュリティの近代化法の要件は、米国立衛生研究所などの機関を通じて、連邦政府との契約および研究助成金に組み込まれています

-

クレジットカード業界の データ セキュリティ 標準 (PCI-DSS)

-

薬物乱用および精神保健管理( SAMHSA )の要件

-

金融処理法「 Gramm-Leach-Bliley Act

-

関連組織へのサービス提供に関するスターク法

-

高等教育に参加する機関向けの Family Educational Rights and Privacy Act ( FERPA )

-

遺伝情報差別禁止法( GINA )

-

欧州連合の新しい一般データ保護規則( GDPR )

セキュリティアーキテクチャ標準は急速に進化しており、悪意のある攻撃者が医療情報システムに影響を与えないようになっています。その 1 つが FIPS 140-2 であり、 National Institute of Standards and Technology ( NIST ;米国標準技術研究所)で定義されています。FIPS 140-2 では、米国政府が詳しく公開されています政府による暗号モジュールの要件セキュリティ要件は、暗号モジュールの安全な設計および実装に関連する領域を対象としており、 HIT に適用できます。適切に定義された暗号化境界により、暗号モジュールを最新の状態に保ちながら、セキュリティ管理を容易にすることができます。これらの境界は、悪意のある攻撃者によって簡単に悪用される可能性のある暗号モジュールの脆弱性を防止するのに役立ちます。また、標準の暗号モジュールを管理するときに人為的ミスを防止することもできます。

NIST と Communications Security Establishment ( CSE )は、 FIPS 140-2 認定レベルの暗号モジュールを認定する暗号モジュール検証プログラム( CMVP )を設立しました。FIPS 140-2 認定モジュールを使用する場合、連邦政府機関は、移動中だけでなく保管中も機密データや重要なデータを保護する必要があります。多くの医療システムでは、機密情報や貴重な情報を保護することが成功したため、 FIPS 140-2 暗号化モジュールを使用して、法的に必要な最低限のセキュリティレベルを超えて ePHI を暗号化することを選択しています。

FlexPod の FIPS 140-2 機能の活用と実装にかかる時間は、数日から数時間です。FIPS に準拠するようになることは、規模に関係なく、ほとんどの医療機関に求められる範囲内です。明確に定義された暗号化の境界と、十分に文書化されたシンプルな実装手順により、 FIPS 140-2 準拠の FlexPod アーキテクチャは、インフラストラクチャの強固なセキュリティ基盤を確立し、シンプルな拡張機能によってセキュリティ上の脅威に対する保護をさらに強化できます。