VMware Tanzu Kubernetes Grid Service (TKGS) の概要

変更を提案

変更を提案

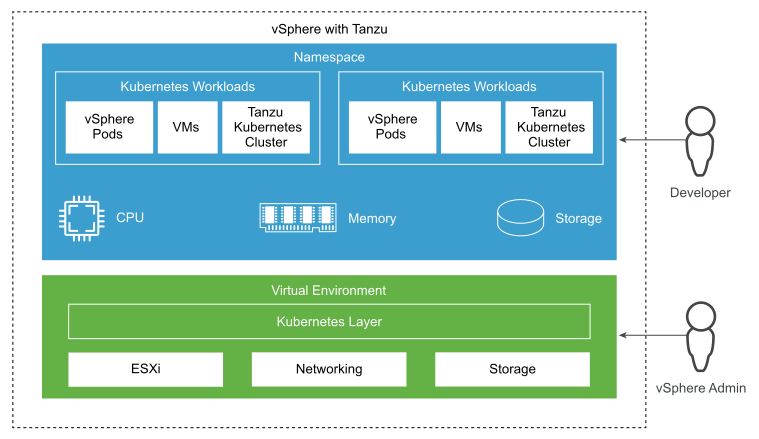

VMware Tanzu Kubernetes Grid Service (vSphere with Tanzu とも呼ばれます) を使用すると、vSphere で Tanzu Kubernetes クラスターをネイティブに作成および操作できるほか、ESXi ホスト上でいくつかの小規模なワークロードを直接実行することもできます。これにより、vSphere を、ハイパーバイザー レイヤー上でコンテナ化されたワークロードをネイティブに実行するためのプラットフォームに変換できます。 Tanzu Kubernetes Grid Service は、有効になっている場合、ワークロードに必要なクラスターを展開および操作するスーパーバイザー クラスターを vSphere 上に展開します。これは vSphere 7 とネイティブに統合されており、vCenter SSO、コンテンツ ライブラリ、vSphere ネットワーク、vSphere ストレージ、vSphere HA および DRS、vSphere セキュリティなどの信頼性の高い多くの vSphere 機能を活用して、よりシームレスな Kubernetes エクスペリエンスを実現します。

vSphere with Tanzu は、コンテナ内または VM 内でアプリケーション コンポーネントを実行できるハイブリッド アプリケーション環境用の単一プラットフォームを提供するため、開発者、DevOps エンジニア、vSphere 管理者にとって可視性が向上し、操作が容易になります。 VMware TKGS は vSphere 7 環境でのみサポートされており、ESXi ホスト上でポッドを直接実行できる Tanzu Kubernetes 運用ポートフォリオの中で唯一の製品です。

Tanzu Kubernetes Grid Serviceの詳細については、ドキュメントを参照してください。"ここをクリックしてください。" 。

機能セット、ネットワークなどに関して、アーキテクチャ上の考慮事項が多数あります。選択したアーキテクチャに応じて、Tanzu Kubernetes Grid Service の前提条件とデプロイメント プロセスが異なります。 Tanzu Kubernetes Grid Serviceを環境に導入して構成するには、ガイドに従ってください。"ここをクリックしてください。" 。さらに、TKGS経由で展開されたTanzu Kubernetesクラスタノードにログインするには、ここに記載されている手順に従ってください。 "リンク" 。

NetApp、フォールト トレランスのためにすべての本番環境を複数のマスター展開に展開し、対象となるワークロードの要件を満たすワーカー ノードの構成を選択することを推奨しています。したがって、非常に集中的なワークロードに推奨される VM クラスには、少なくとも 4 つの vCPU と 12 GB の RAM が必要です。

Tanzu Kubernetesクラスタが名前空間に作成されると、 `owner`または `edit`権限があれば、ユーザー アカウントを使用して任意の名前空間に直接ポッドを作成できます。これは、 `owner`または `edit`権限を持つユーザーには、クラスタ管理者ロールが割り当てられます。ただし、任意の名前空間にデプロイメント、デーモン セット、ステートフル セットなどを作成する場合は、対応するサービス アカウントに必要な権限を持つロールを割り当てる必要があります。これは、デプロイメントまたはデーモン セットがサービス アカウントを使用してポッドをデプロイするために必要です。

クラスター内のすべてのサービス アカウントにクラスター管理者のロールを割り当てるには、次の ClusterRoleBinding の例を参照してください。

apiVersion: rbac.authorization.k8s.io/v1 kind: ClusterRoleBinding metadata: name: all_sa_ca subjects: - kind: Group name: system:serviceaccounts namespace: default roleRef: kind: ClusterRole name: psp:vmware-system-privileged apiGroup: rbac.authorization.k8s.io