Microsoft Entra アプリケーションをセットアップする

変更を提案

変更を提案

NetApp Consoleには、Azure NetApp Files を設定および管理するための権限が必要です。 Microsoft Entra アプリケーションを作成して設定し、コンソールに必要な Azure 資格情報を取得することで、Azure アカウントに必要な権限を付与できます。

ステップ1: アプリケーションを作成する

コンソールがロールベースのアクセス制御に使用できる Microsoft Entra アプリケーションとサービス プリンシパルを作成します。

Active Directory アプリケーションを作成し、そのアプリケーションをロールに割り当てるには、Azure で適切なアクセス許可を持っている必要があります。詳細については、 "Microsoft Azure ドキュメント: 必要な権限" 。

-

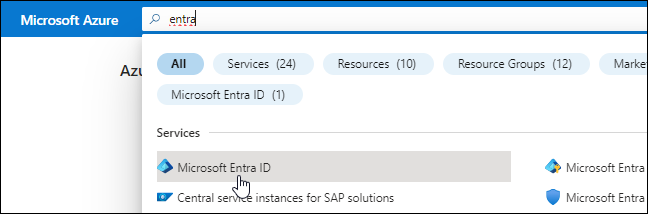

Azure ポータルから、Microsoft Entra ID サービスを開きます。

-

メニューで*アプリ登録*を選択します。

-

アプリケーションを作成します。

-

*新規登録*を選択します。

-

アプリケーションの詳細を指定します。

-

名前: アプリケーションの名前を入力します。

-

アカウントの種類: アカウントの種類を選択します (コンソールではどの種類でも使用できます)。

-

リダイレクト URI: 空白のままにすることができます。

-

-

*登録*を選択します。

-

-

アプリケーション (クライアント) ID と ディレクトリ (テナント) ID をコピーします。

コンソールでAzure NetApp Filesシステムを作成するときは、アプリケーションのアプリケーション (クライアント) ID とディレクトリ (テナント) ID を指定する必要があります。コンソールは ID を使用してプログラムでサインインします。

-

コンソールが Microsoft Entra ID で認証するために使用できるように、アプリケーションのクライアント シークレットを作成します。

-

*証明書とシークレット > 新しいクライアント シークレット*を選択します。

-

シークレットの説明と期間を指定します。

-

*追加*を選択します。

-

クライアント シークレットの値をコピーします。

-

AD アプリケーションがセットアップされ、アプリケーション (クライアント) ID、ディレクトリ (テナント) ID、およびクライアント シークレットの値がコピーされているはずです。 Azure NetApp Filesシステムを追加するときに、コンソールにこの情報を入力する必要があります。

ステップ2: アプリをロールに割り当てる

サービス プリンシパルを Azure サブスクリプションにバインドし、必要なアクセス許可を持つカスタム ロールを割り当てる必要があります。

-

次の手順では、Azure ポータルからロールを作成する方法について説明します。

-

サブスクリプションを開き、アクセス制御 (IAM) を選択します。

-

追加 > カスタム ロールの追加 を選択します。

-

*基本*タブで、ロールの名前と説明を入力します。

-

JSON を選択し、JSON 形式の右上に表示される 編集 を選択します。

-

actions の下に次の権限を追加します。

"actions": [ "Microsoft.NetApp/*", "Microsoft.Resources/resources/read", "Microsoft.Resources/subscriptions/resourceGroups/read", "Microsoft.Resources/subscriptions/resourcegroups/resources/read", "Microsoft.Resources/subscriptions/resourceGroups/write", "Microsoft.Network/virtualNetworks/read", "Microsoft.Network/virtualNetworks/subnets/read", "Microsoft.Insights/Metrics/Read" ], -

保存 > 次へ を選択し、作成 を選択します。

-

-

作成したロールにアプリケーションを割り当てます。

-

Azure ポータルから [サブスクリプション] を開きます。

-

サブスクリプションを選択します。

-

アクセス制御 (IAM) > 追加 > ロール割り当ての追加 を選択します。

-

*ロール*タブで、作成したカスタムロールを選択し、*次へ*をクリックします。

-

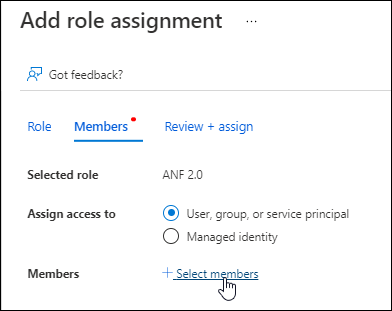

*メンバー*タブで、次の手順を実行します。

-

*ユーザー、グループ、またはサービス プリンシパル*を選択したままにします。

-

*メンバーを選択*を選択します。

タブを表示する Azure ポータルのスクリーンショット。"]

タブを表示する Azure ポータルのスクリーンショット。"] -

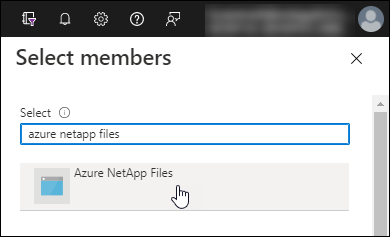

アプリケーションの名前を検索します。

次に例を示します。

-

-

アプリケーションを選択し、[選択] をクリックします。

-

*次へ*を選択します。

-

*レビュー + 割り当て*を選択します。

これで、コンソールのサービス プリンシパルに、そのサブスクリプションに必要な Azure アクセス許可が付与されました。

-

-

ステップ3: コンソールに資格情報を追加する

Azure NetApp Filesシステムを作成するときに、サービス プリンシパルに関連付けられている資格情報を選択するように求められます。システムを作成する前に、これらの資格情報をコンソールに追加する必要があります。

-

コンソールの左側のナビゲーションで、管理 > 資格情報 を選択します。

-

*資格情報の追加*を選択し、ウィザードの手順に従います。

-

資格情報の場所: *Microsoft Azure > NetApp Console*を選択します。

-

資格情報の定義: 必要な権限を付与する Microsoft Entra サービス プリンシパルに関する情報を入力します。

-

クライアントシークレット

-

アプリケーション(クライアント)ID

-

ディレクトリ(テナント)ID

この情報は、ADアプリケーションを作成した 。

-

-

確認: 新しい資格情報の詳細を確認し、*追加*を選択します。

-