AWS共有サブネットにCloud Volumes ONTAP HAペアをデプロイする

変更を提案

変更を提案

9.11.1 リリース以降、 Cloud Volumes ONTAP HA ペアは VPC 共有により AWS でサポートされるようになりました。 VPC 共有により、組織はサブネットを他の AWS アカウントと共有できるようになります。この構成を使用するには、AWS 環境をセットアップし、API を使用して HA ペアをデプロイする必要があります。

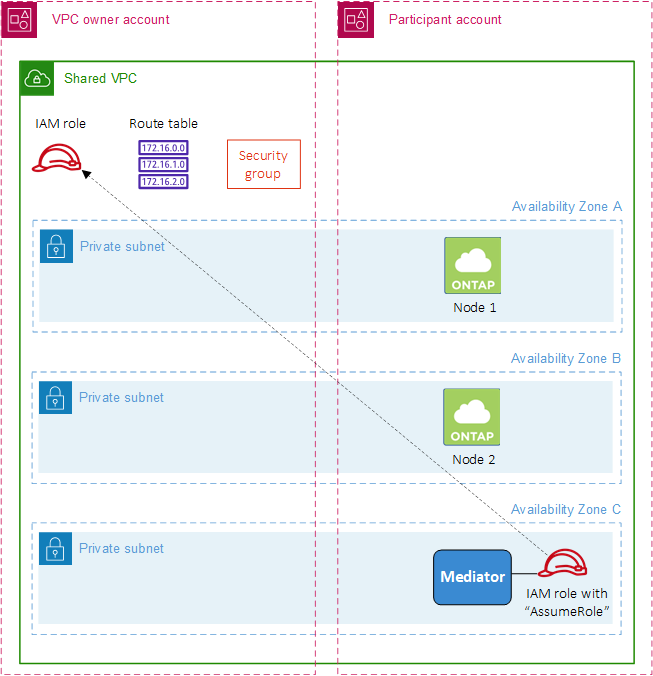

と "VPC共有"Cloud Volumes ONTAP HA 構成は 2 つのアカウントに分散されています。

-

ネットワーク(VPC、サブネット、ルートテーブル、 Cloud Volumes ONTAPセキュリティグループ)を所有する VPC 所有者アカウント

-

EC2 インスタンスが共有サブネットにデプロイされている参加者アカウント (2 つの HA ノードとメディエーターを含む)

複数のアベイラビリティーゾーンにまたがってデプロイされたCloud Volumes ONTAP HA 構成の場合、HA メディエーターには、VPC 所有者アカウントのルートテーブルに書き込むための特定の権限が必要です。メディエーターが引き受けることができる IAM ロールを設定して、これらの権限を付与する必要があります。

次の図は、この展開に関係するコンポーネントを示しています。

以下の手順で説明するように、参加者アカウントとサブネットを共有し、VPC 所有者アカウントに IAM ロールとセキュリティグループを作成する必要があります。

Cloud Volumes ONTAPシステムを作成すると、 NetApp Consoleによって IAM ロールが自動的に作成され、メディエーターにアタッチされます。このロールは、HA ペアに関連付けられたルートテーブルに変更を加えるために、VPC 所有者アカウントで作成した IAM ロールを引き継ぎます。

-

VPC 所有者アカウントのサブネットを参加者アカウントと共有します。

この手順は、共有サブネットに HA ペアを展開するために必要です。

-

VPC 所有者アカウントで、 Cloud Volumes ONTAPのセキュリティ グループを作成します。

"Cloud Volumes ONTAPのセキュリティグループルールを参照してください" 。HA メディエーター用のセキュリティ グループを作成する必要はありません。コンソールがそれを実行します。

-

VPC 所有者アカウントで、次の権限を含む IAM ロールを作成します。

Action": [ "ec2:AssignPrivateIpAddresses", "ec2:CreateRoute", "ec2:DeleteRoute", "ec2:DescribeNetworkInterfaces", "ec2:DescribeRouteTables", "ec2:DescribeVpcs", "ec2:ReplaceRoute", "ec2:UnassignPrivateIpAddresses" -

API を使用して新しいCloud Volumes ONTAPシステムを作成します。

次のフィールドを指定する必要があることに注意してください。

-

「セキュリティグループID」

「securityGroupId」フィールドには、VPC 所有者アカウントで作成したセキュリティ グループを指定する必要があります (上記の手順 2 を参照)。

-

「haParams」オブジェクトの「assumeRoleArn」

「assumeRoleArn」フィールドには、VPC 所有者アカウントで作成した IAM ロールの ARN を含める必要があります (上記の手順 3 を参照)。

例えば:

"haParams": { "assumeRoleArn": "arn:aws:iam::642991768967:role/mediator_role_assume_fromdev" } -