シングルサインオンが有効な場合( Active Directory )は API を使用

変更を提案

変更を提案

ある場合 "シングルサインオン( SSO )の設定と有効化" また、 Active Directory を SSO プロバイダとして使用する場合は、一連の API 要求を問題 で実行して、グリッド管理 API またはテナント管理 API で有効な認証トークンを取得する必要があります。

シングルサインオンが有効な場合は、 API にサインインします

ここで説明する手順は、 Active Directory を SSO アイデンティティプロバイダとして使用する場合に該当します。

-

StorageGRID ユーザグループに属するフェデレーテッドユーザの SSO ユーザ名とパスワードが必要です。

-

テナント管理 API にアクセスする場合は、テナントアカウント ID を確認しておきます。

認証トークンを取得するには、次のいずれかの例を使用します。

-

。

storagegrid-ssoauth.pyPythonスクリプト。StorageGRID インストールファイルのディレクトリにあります (./rpmsRed Hat Enterprise LinuxまたはCentOSの場合:./debsUbuntuまたはDebianの場合は、および./vsphereVMwareの場合)をクリックします。 -

cURL 要求のワークフローの例。

cURL ワークフローは、実行に時間がかかりすぎるとタイムアウトする場合があります。次のエラーが表示される場合があります。

A valid SubjectConfirmation was not found on this Response。cURL ワークフローの例では、パスワードが他のユーザに表示されないように保護されていません。

URLエンコード問題 を使用している場合は、次のエラーが表示されることがあります。 Unsupported SAML version。

-

認証トークンを取得するには、次のいずれかの方法を選択します。

-

を使用します

storagegrid-ssoauth.pyPythonスクリプト。手順 2 に進みます。 -

curl 要求を使用します。手順 3 に進みます。

-

-

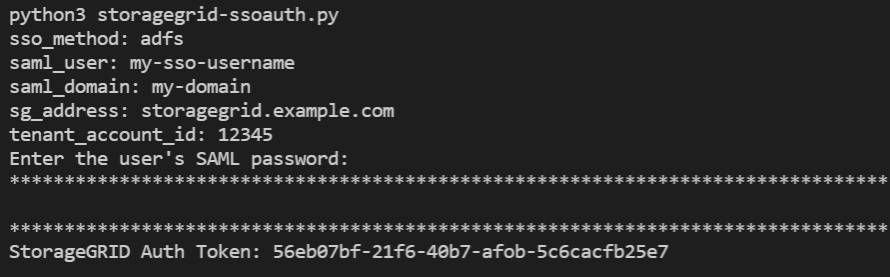

を使用する場合は、を参照してください

storagegrid-ssoauth.pyスクリプトを使用して、Pythonインタープリタにスクリプトを渡し、スクリプトを実行します。プロンプトが表示されたら、次の引数の値を入力します。

-

SSO 方式。ADFS または ADFS と入力します。

-

SSO ユーザ名

-

StorageGRID がインストールされているドメイン

-

StorageGRID のアドレス

-

テナント管理 API にアクセスする場合は、テナントアカウント ID 。

StorageGRID 認証トークンが出力に表示されます。SSO を使用していない場合の API の使用方法と同様に、トークンを他の要求に使用できるようになりました。

-

-

cURL 要求を使用する場合は、次の手順 を使用します。

-

サインインに必要な変数を宣言します。

export SAMLUSER='my-sso-username' export SAMLPASSWORD='my-password' export SAMLDOMAIN='my-domain' export TENANTACCOUNTID='12345' export STORAGEGRID_ADDRESS='storagegrid.example.com' export AD_FS_ADDRESS='adfs.example.com'グリッド管理APIにアクセスするには、として0を使用します TENANTACCOUNTID。 -

署名付き認証URLを受信するには、へのPOST要求を問題 に送信します `/api/v3/authorize-saml`をクリックし、応答からJSONエンコードを削除します。

次の例は、の署名付き認証URLに対するPOST要求を示しています

TENANTACCOUNTID。結果はに渡されますpython -m json.toolをクリックしてJSONエンコーディングを削除します。curl -X POST "https://$STORAGEGRID_ADDRESS/api/v3/authorize-saml" \ -H "accept: application/json" -H "Content-Type: application/json" \ --data "{\"accountId\": \"$TENANTACCOUNTID\"}" | python -m json.toolこの例の応答には、 URL エンコードされた署名済み URL が含まれていますが、 JSON エンコードされたレイヤは含まれていません。

{ "apiVersion": "3.0", "data": "https://adfs.example.com/adfs/ls/?SAMLRequest=fZHLbsIwEEV%2FJTuv7...sSl%2BfQ33cvfwA%3D&RelayState=12345", "responseTime": "2018-11-06T16:30:23.355Z", "status": "success" } -

を保存します

SAMLRequest後続のコマンドで使用する応答から。export SAMLREQUEST='fZHLbsIwEEV%2FJTuv7...sSl%2BfQ33cvfwA%3D' -

AD FS からクライアント要求 ID を含む完全な URL を取得します。

1 つは、前の応答の URL を使用してログインフォームを要求する方法です。

curl "https://$AD_FS_ADDRESS/adfs/ls/?SAMLRequest=$SAMLREQUEST&RelayState=$TENANTACCOUNTID" | grep 'form method="post" id="loginForm"'応答にはクライアント要求 ID が含まれています。

<form method="post" id="loginForm" autocomplete="off" novalidate="novalidate" onKeyPress="if (event && event.keyCode == 13) Login.submitLoginRequest();" action="/adfs/ls/? SAMLRequest=fZHRToMwFIZfhb...UJikvo77sXPw%3D%3D&RelayState=12345&client-request-id=00000000-0000-0000-ee02-0080000000de" >

-

応答からクライアント要求 ID を保存します。

export SAMLREQUESTID='00000000-0000-0000-ee02-0080000000de' -

前の応答のフォームアクションにクレデンシャルを送信します。

curl -X POST "https://$AD_FS_ADDRESS/adfs/ls/?SAMLRequest=$SAMLREQUEST&RelayState=$TENANTACCOUNTID&client-request-id=$SAMLREQUESTID" \ --data "UserName=$SAMLUSER@$SAMLDOMAIN&Password=$SAMLPASSWORD&AuthMethod=FormsAuthentication" --includeAD FS からヘッダーに追加情報 が含まれた 302 リダイレクトが返されます。

SSO システムで多要素認証( MFA )が有効になっている場合、フォームポストには 2 つ目のパスワードまたはその他のクレデンシャルも含まれます。 HTTP/1.1 302 Found Content-Length: 0 Content-Type: text/html; charset=utf-8 Location: https://adfs.example.com/adfs/ls/?SAMLRequest=fZHRToMwFIZfhb...UJikvo77sXPw%3D%3D&RelayState=12345&client-request-id=00000000-0000-0000-ee02-0080000000de Set-Cookie: MSISAuth=AAEAADAvsHpXk6ApV...pmP0aEiNtJvWY=; path=/adfs; HttpOnly; Secure Date: Tue, 06 Nov 2018 16:55:05 GMT

-

を保存します

MSISAuth応答からのCookie。export MSISAuth='AAEAADAvsHpXk6ApV...pmP0aEiNtJvWY=' -

認証 POST からクッキーを使用して、指定した場所に GET 要求を送信します。

curl "https://$AD_FS_ADDRESS/adfs/ls/?SAMLRequest=$SAMLREQUEST&RelayState=$TENANTACCOUNTID&client-request-id=$SAMLREQUESTID" \ --cookie "MSISAuth=$MSISAuth" --include応答ヘッダーには、あとでログアウトに使用する AD FS セッション情報が含まれます。応答の本文には、非表示のフォームフィールドに SAMLResponse が含まれています。

HTTP/1.1 200 OK Cache-Control: no-cache,no-store Pragma: no-cache Content-Length: 5665 Content-Type: text/html; charset=utf-8 Expires: -1 Server: Microsoft-HTTPAPI/2.0 P3P: ADFS doesn't have P3P policy, please contact your site's admin for more details Set-Cookie: SamlSession=a3dpbnRlcnMtUHJpbWFyeS1BZG1pbi0xNzgmRmFsc2Umcng4NnJDZmFKVXFxVWx3bkl1MnFuUSUzZCUzZCYmJiYmXzE3MjAyZTA5LThmMDgtNDRkZC04Yzg5LTQ3NDUxYzA3ZjkzYw==; path=/adfs; HttpOnly; Secure Set-Cookie: MSISAuthenticated=MTEvNy8yMDE4IDQ6MzI6NTkgUE0=; path=/adfs; HttpOnly; Secure Set-Cookie: MSISLoopDetectionCookie=MjAxOC0xMS0wNzoxNjozMjo1OVpcMQ==; path=/adfs; HttpOnly; Secure Date: Wed, 07 Nov 2018 16:32:59 GMT <form method="POST" name="hiddenform" action="https://storagegrid.example.com:443/api/saml-response"> <input type="hidden" name="SAMLResponse" value="PHNhbWxwOlJlc3BvbnN...1scDpSZXNwb25zZT4=" /><input type="hidden" name="RelayState" value="12345" />

-

を保存します

SAMLResponse非表示フィールドから:export SAMLResponse='PHNhbWxwOlJlc3BvbnN...1scDpSZXNwb25zZT4=' -

を使用して保存します `SAMLResponse`をクリックして、StorageGRID を作成します

/api/saml-responseStorageGRID 認証トークンの生成要求の場合 `RelayState`をクリックします。グリッド管理APIにサインインする場合は、テナントアカウントIDを使用します。

curl -X POST "https://$STORAGEGRID_ADDRESS:443/api/saml-response" \ -H "accept: application/json" \ --data-urlencode "SAMLResponse=$SAMLResponse" \ --data-urlencode "RelayState=$TENANTACCOUNTID" \ | python -m json.tool応答には認証トークンが含まれています。

{ "apiVersion": "3.0", "data": "56eb07bf-21f6-40b7-af0b-5c6cacfb25e7", "responseTime": "2018-11-07T21:32:53.486Z", "status": "success" }-

認証トークンを応答にという名前で保存します

MYTOKEN。export MYTOKEN="56eb07bf-21f6-40b7-af0b-5c6cacfb25e7"これで、を使用できます

MYTOKENその他の要求の場合は、SSOを使用していない場合のAPIの使用方法と同様です。

-

シングルサインオンが有効な場合は、 API からサインアウトします

シングルサインオン( SSO )が有効になっている場合は、グリッド管理 API またはテナント管理 API からサインアウトするための一連の API 要求を問題 で処理する必要があります。ここで説明する手順は、 Active Directory を SSO アイデンティティプロバイダとして使用する場合に該当します

必要に応じて、組織のシングルログアウトページからログアウトすることで、StorageGRID APIからサインアウトできます。または、 StorageGRID からシングルログアウト( SLO )を実行することもできます。この場合、有効な StorageGRID ベアラトークンが必要です。

-

署名されたログアウト要求を生成するには、合格します

cookie "sso=true"SLO APIで次の処理を実行します。curl -k -X DELETE "https://$STORAGEGRID_ADDRESS/api/v3/authorize" \ -H "accept: application/json" \ -H "Authorization: Bearer $MYTOKEN" \ --cookie "sso=true" \ | python -m json.toolログアウト URL が返されます。

{ "apiVersion": "3.0", "data": "https://adfs.example.com/adfs/ls/?SAMLRequest=fZDNboMwEIRfhZ...HcQ%3D%3D", "responseTime": "2018-11-20T22:20:30.839Z", "status": "success" } -

ログアウト URL を保存します。

export LOGOUT_REQUEST='https://adfs.example.com/adfs/ls/?SAMLRequest=fZDNboMwEIRfhZ...HcQ%3D%3D' -

要求をログアウト URL に送信し、 SLO を実行して StorageGRID にリダイレクトします。

curl --include "$LOGOUT_REQUEST"302 応答が返されます。リダイレクト先は API のみのログアウトには適用されません。

HTTP/1.1 302 Found Location: https://$STORAGEGRID_ADDRESS:443/api/saml-logout?SAMLResponse=fVLLasMwEPwVo7ss%...%23rsa-sha256 Set-Cookie: MSISSignoutProtocol=U2FtbA==; expires=Tue, 20 Nov 2018 22:35:03 GMT; path=/adfs; HttpOnly; Secure

-

StorageGRID Bearer トークンを削除します。

StorageGRID Bearer トークンを削除すると、 SSO を使用しない場合と同じように動作します。状況

cookie "sso=true"を指定しないと、SSOの状態に影響を及ぼすことなくユーザがStorageGRID からログアウトされます。curl -X DELETE "https://$STORAGEGRID_ADDRESS/api/v3/authorize" \ -H "accept: application/json" \ -H "Authorization: Bearer $MYTOKEN" \ --includeA

204 No Content応答として、ユーザがサインアウトしたことが示されます。HTTP/1.1 204 No Content