プラットフォームサービスエンドポイントを作成します

変更を提案

変更を提案

プラットフォームサービスを有効にする前に、正しいタイプのエンドポイントを少なくとも 1 つ作成しておく必要があります。

-

Tenant Manager にはを使用してサインインします "サポートされている Web ブラウザ"。

-

テナントアカウントのプラットフォームサービスがStorageGRID 管理者によって有効にされている。

-

が設定されたユーザグループに属している必要があります "エンドポイントまたはRoot Access権限を管理します"。

-

プラットフォームサービスエンドポイントによって参照されるリソースを作成しておきます。

-

CloudMirror レプリケーション: S3 バケット

-

イベント通知:Amazon Simple Notification Service(Amazon SNS)またはKafkaトピック

-

検索通知:インデックスを自動的に作成するようにデスティネーションクラスタが設定されていない場合、 Elasticsearch インデックス。

-

-

デスティネーションリソースに関する情報を確認しておきます。

-

Uniform Resource Identifier ( URI )のホストとポート

StorageGRID システムでホストされているバケットを CloudMirror レプリケーションのエンドポイントとして使用する場合は、グリッド管理者に問い合わせて入力が必要な値を決定してください。 -

Unique Resource Name ( URN )

-

認証クレデンシャル(必要な場合):

検索統合エンドポイント検索統合エンドポイントには、次のクレデンシャルを使用できます。

-

Access Key :アクセスキー ID とシークレットアクセスキー

-

基本 HTTP 認証:ユーザ名とパスワード

CloudMirrorレプリケーションエンドポイントCloudMirrorレプリケーションでは、次のクレデンシャルを使用できます。

-

Access Key :アクセスキー ID とシークレットアクセスキー

-

CAP ( C2S Access Portal ):一時的なクレデンシャル URL 、サーバ証明書とクライアント証明書、クライアントキー、およびオプションのクライアント秘密鍵パスフレーズ。

Amazon SNSエンドポイントAmazon SNSエンドポイントの場合は、次のクレデンシャルを使用できます。

-

Access Key :アクセスキー ID とシークレットアクセスキー

KafkaエンドポイントKafkaエンドポイントの場合は、次のクレデンシャルを使用できます。

-

SASL/plain:ユーザ名とパスワード

-

SASL/SCRAM-SHA-256:ユーザ名とパスワード

-

SASL/SCRAM-SHA-512:ユーザ名とパスワード

-

-

セキュリティ証明書(カスタム CA 証明書を使用する場合)

-

-

Elasticsearchセキュリティ機能が有効になっている場合は、接続テスト用のmonitor cluster権限と、ドキュメント更新用のwrite index権限、またはindex権限とdelete index権限の両方があります。

-

ストレージ( S3 ) * > * プラットフォームサービスのエンドポイント * を選択します。プラットフォームサービスエンドポイントページが表示されます。

-

[ * エンドポイントの作成 * ] を選択します。

-

エンドポイントとその目的を簡単に説明する表示名を入力します。

エンドポイントがサポートするプラットフォームサービスのタイプは、[Endpoints]ページのエンドポイント名の横に表示されるため、この情報を名前に含める必要はありません。

-

[* URI*] フィールドに、エンドポイントの Unique Resource Identifier ( URI )を指定します。

次のいずれかの形式を使用します。

https://host:port http://host:port

ポートを指定しない場合は、次のデフォルトポートが使用されます。

-

HTTPS URIにはポート443、HTTP URIにはポート80(ほとんどのエンドポイント)

-

HTTPSおよびHTTP URI用のポート9092(Kafkaエンドポイントのみ)

たとえば、 StorageGRID でホストされているバケットの URI は次のようになります。

https://s3.example.com:10443

この例では、

s3.example.comStorageGRID ハイアベイラビリティ(HA)グループの仮想IP(VIP)のDNSエントリ、およびを表します10443ロードバランサエンドポイントで定義されたポートを表します。単一点障害(Single Point of Failure)を回避するために、可能なかぎりロードバランシングノードのHAグループに接続する必要があります。 同様に、 AWS でホストされているバケットの URI は次のようになります。

https://s3-aws-region.amazonaws.com

エンドポイントがCloudMirrorレプリケーションサービスに使用される場合は、URIにバケット名を含めないでください。バケット名は「 * URN * 」フィールドに含める必要があります。 -

-

エンドポイントの Unique Resource Name ( URN )を入力します。

エンドポイントの作成後にエンドポイントのURNを変更することはできません。 -

「 * Continue * 」を選択します。

-

[認証タイプ]*の値を選択します。

検索統合エンドポイント検索統合エンドポイントのクレデンシャルを入力またはアップロードします。

指定するクレデンシャルには、デスティネーションリソースに対する書き込み権限が必要です。

認証タイプ 説明 クレデンシャル 匿名

デスティネーションへの匿名アクセスを許可します。セキュリティが無効になっているエンドポイントでのみ機能します。

認証なし。

アクセスキー

AWS 形式のクレデンシャルを使用してデスティネーションとの接続を認証します。

-

アクセスキー ID

-

シークレットアクセスキー

基本 HTTP

ユーザ名とパスワードを使用して、デスティネーションへの接続を認証します。

-

ユーザ名

-

パスワード

CloudMirrorレプリケーションエンドポイントCloudMirrorレプリケーションエンドポイントのクレデンシャルを入力またはアップロードします。

指定するクレデンシャルには、デスティネーションリソースに対する書き込み権限が必要です。

認証タイプ 説明 クレデンシャル 匿名

デスティネーションへの匿名アクセスを許可します。セキュリティが無効になっているエンドポイントでのみ機能します。

認証なし。

アクセスキー

AWS 形式のクレデンシャルを使用してデスティネーションとの接続を認証します。

-

アクセスキー ID

-

シークレットアクセスキー

CAP ( C2S Access Portal )

証明書とキーを使用してデスティネーションへの接続を認証します。

-

一時的な資格情報 URL

-

サーバ CA 証明書( PEM ファイルのアップロード)

-

クライアント証明書( PEM ファイルのアップロード)

-

クライアント秘密鍵( PEM ファイルのアップロード、 OpenSSL 暗号化形式、または暗号化されていない秘密鍵形式)

-

クライアント秘密鍵のパスフレーズ(オプション)

Amazon SNSエンドポイントAmazon SNSエンドポイントのクレデンシャルを入力またはアップロードします。

指定するクレデンシャルには、デスティネーションリソースに対する書き込み権限が必要です。

認証タイプ 説明 クレデンシャル 匿名

デスティネーションへの匿名アクセスを許可します。セキュリティが無効になっているエンドポイントでのみ機能します。

認証なし。

アクセスキー

AWS 形式のクレデンシャルを使用してデスティネーションとの接続を認証します。

-

アクセスキー ID

-

シークレットアクセスキー

KafkaエンドポイントKafkaエンドポイントのクレデンシャルを入力またはアップロードします。

指定するクレデンシャルには、デスティネーションリソースに対する書き込み権限が必要です。

認証タイプ 説明 クレデンシャル 匿名

デスティネーションへの匿名アクセスを許可します。セキュリティが無効になっているエンドポイントでのみ機能します。

認証なし。

SASL/プレーン

プレーンテキストのユーザ名とパスワードを使用して、宛先への接続を認証します。

-

ユーザ名

-

パスワード

SASL/SCRAM-SHA-256

チャレンジ応答プロトコルとSHA-256ハッシュを使用してユーザ名とパスワードを使用し、宛先への接続を認証します。

-

ユーザ名

-

パスワード

SASL/SCRAM-SHA-512

チャレンジ応答プロトコルとSHA-512ハッシュを使用してユーザ名とパスワードを使用し、宛先への接続を認証します。

-

ユーザ名

-

パスワード

ユーザ名とパスワードがKafkaクラスタから取得した委任トークンから取得されたものである場合は、* Use delegation taken authentication *を選択します。

-

-

「 * Continue * 」を選択します。

-

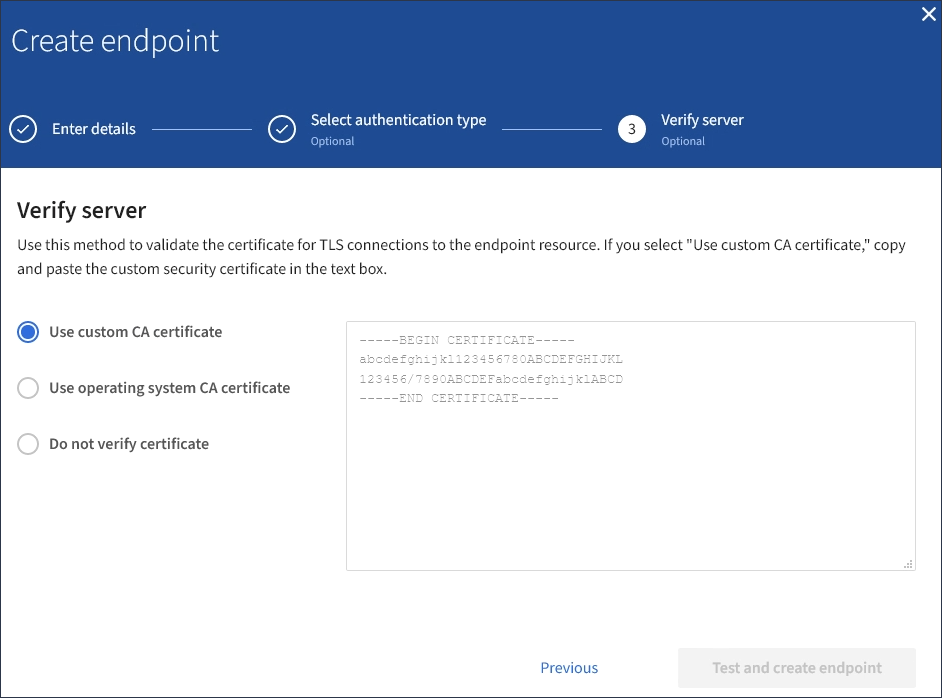

Verify server * のラジオボタンを選択して、エンドポイントへの TLS 接続の検証方法を選択します。

証明書検証のタイプ 説明 カスタム CA 証明書を使用する

カスタムのセキュリティ証明書を使用します。この設定を選択した場合は、カスタムセキュリティ証明書を * CA 証明書 * テキストボックスにコピーして貼り付けます。

オペレーティングシステムの CA 証明書を使用します

オペレーティングシステムにインストールされているデフォルトの Grid CA 証明書を使用して接続を保護します。

証明書を検証しないでください

TLS 接続に使用される証明書は検証されません。このオプションはセキュアではありません。

-

[ * テストとエンドポイントの作成 * ] を選択します。

-

指定したクレデンシャルを使用してエンドポイントにアクセスできた場合は、成功を伝えるメッセージが表示されます。エンドポイントへの接続は、各サイトの 1 つのノードから検証されます。

-

エンドポイントの検証が失敗した場合は、エラーメッセージが表示されます。エラーを修正するためにエンドポイントを変更する必要がある場合は、 * エンドポイントの詳細に戻る * を選択して情報を更新します。次に、「 * Test 」を選択し、エンドポイントを作成します。 *

テナントアカウントでプラットフォームサービスが有効になっていないと、エンドポイントの作成が失敗します。StorageGRID 管理者にお問い合わせください。

-

エンドポイントの設定が完了したら、その URN を使用してプラットフォームサービスを設定できます。