의료 분야의 사이버 보안 위협

변경 제안

변경 제안

모든 문제는 새로운 기회를 제공합니다. COVID 범세계적 확산으로 인해 이러한 기회 중 하나가 발생할 수 있습니다. 에 따르면 "보고서" HHS(Department of Health and Human Services) 사이버 보안 프로그램을 통해 COVID 대응은 랜섬웨어 공격 횟수를 늘렸습니다. 2020년 3월 셋째 주에 등록된 새로운 인터넷 도메인은 6,000개에 달했습니다. 도메인 중 50% 이상이 맬웨어를 호스팅했습니다. 랜섬웨어 공격은 2020년 전체 의료 데이터 침해의 거의 50%를 차지하여 630개 이상의 의료 조직과 약 2,900만 개의 의료 기록에 영향을 주었습니다. 19개의 침공자/현장은 갈취의 두 배가 되었습니다. 24.5%에 의료 산업에서는 2020년에 데이터 유출 사고가 가장 많이 발생하였습니다.

악의적인 요원들이 정보를 판매하거나 이를 파괴하거나 노출시키겠다고 위협하여 PHI(Protected Health Information)의 보안 및 개인 정보를 침해하려고 시도했습니다. ePHI에 대한 무단 접근을 위해 대상 및 대량 방송 시도가 자주 이루어집니다. 2020년 하반기에 노출된 환자 기록의 약 75%는 업무 관계자가 피해를 본 덕분이었습니다.

다음 의료 조직 목록은 악의적인 에이전트의 표적이 되었습니다.

-

병원 시스템

-

생명 과학 연구소

-

연구 랩

-

재활 시설

-

지역 병원 및 클리닉

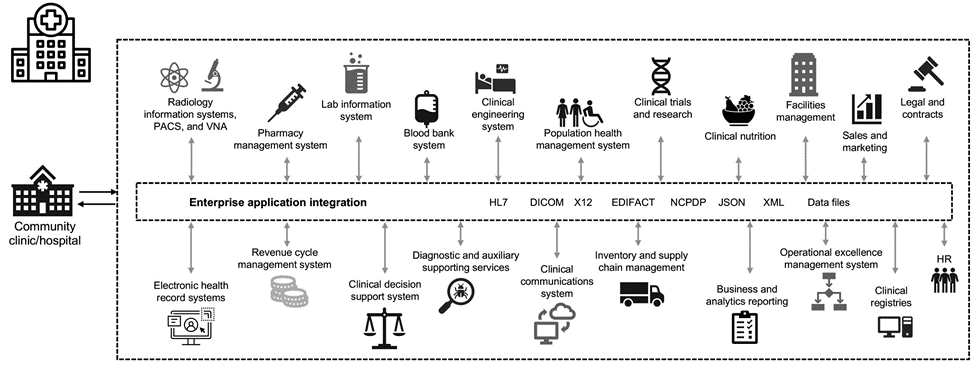

의료 기관을 구성하는 애플리케이션의 다양성은 부인할 수 없으며 복잡성이 증가하고 있습니다. 정보 보안 사무소는 방대한 IT 시스템 및 자산에 대한 거버넌스를 제공해야 하는 과제를 안고 있습니다. 다음 그림은 일반적인 병원 시스템의 임상적 기능을 보여줍니다.

환자 데이터가 이 영상의 중심에 있습니다. 환자 데이터 손실 및 민감한 의학적 상태와 관련된 오인은 매우 현실적입니다. 기타 중요한 문제로는 사회적 부담보, 협박메일, 프로파일링, 대상 마케팅, 악용, 지불자의 특권 이외의 의료 정보에 대한 지불자에 대한 잠재적인 재정적 책임 등이 있습니다.

의료에 대한 위협은 본질적으로 다차원적이며 영향을 줍니다. 전 세계 정부들은 ePHI를 보호하기 위해 다양한 규정을 제정했습니다. 의료 위협 요소의 해로운 영향과 진화하는 특성으로 인해 의료 기관은 모든 위협을 방어하기가 어렵습니다.

다음은 의료 분야에서 확인된 일반적인 위협 목록입니다.

-

랜섬웨어 공격

-

민감한 정보가 있는 장비 또는 데이터의 손실 또는 도난

-

피싱 공격

-

환자 안전에 영향을 줄 수 있는 연결된 의료 기기에 대한 공격

-

전자 메일 피싱 공격

-

장비 또는 데이터의 손실 또는 도난

-

원격 데스크톱 프로토콜 손상

-

소프트웨어 취약점

의료 조직은 디지털 에코시스템과 같이 복잡한 법률 및 규정 환경에서 사업을 운영하고 있습니다. 이 환경에는 다음이 포함되지만 이에 국한되지는 않습니다.

-

국립보건조정관(의료 기술용) ONC 인증 전자보건정보기술상호운용성 표준

-

Medicare 액세스 및 아동 건강 보험 프로그램 재허가 법(MACRA)/의미 있는 사용

-

FDA(Food and Drug Administration)에 따른 다수의 의무

-

공동 위원회 인증 프로세스

-

HIPAA 요구 사항

-

HITECH 요구 사항

-

지불자의 최소 허용 위험 기준

-

개인 정보 보호 및 보안 규칙

-

연방 정보 보안 현대화 법안 요구 사항 연방 계약 및 연구 보조금은 국가 보건원 등의 기관을 통해 통합됩니다

-

PCI-DSS(Payment Card Industry Data Security Standard)

-

약물 남용 및 정신 건강 서비스 관리(SAMHSA) 요건

-

재무 처리를 위한 Gramm-Leach-Bliley Act

-

Stark 법률은 제휴 조직에 서비스를 제공하는 것과 관련이 있습니다

-

고등 교육에 참여하는 기관을 위한 가족교육권 및 개인정보보호법(FERPA)

-

유전정보차별금지법(GINA)

-

EU의 새로운 GDPR(General Data Protection Regulation)

악의적 행위자가 의료 정보 시스템에 영향을 주지 않도록 보안 아키텍처 표준이 빠르게 발전하고 있습니다. 이러한 표준 중 하나는 NIST(National Institute of Standards and Technology)에서 정의한 FIPS 140-2입니다. FIPS 140-2 은 미국에 대해 자세히 설명합니다 암호화 모듈에 대한 정부 요구 사항 보안 요구 사항은 암호화 모듈의 보안 설계 및 구현과 관련된 영역을 다루며, 보안 요구 사항을 적용하여 보안 기능을 강화할 수 있습니다. 잘 정의된 암호화 경계를 통해 암호화 모듈을 최신 상태로 유지하면서 보안 관리를 쉽게 수행할 수 있습니다. 이러한 경계는 악의적인 행위자가 쉽게 악용할 수 있는 약한 암호화 모듈을 방지하는 데 도움이 됩니다. 또한 표준 암호화 모듈을 관리할 때 인적 오류를 방지할 수 있습니다.

NIST는 CSE(Communications Security Establishment)와 함께 FIPS 140-2 검증 수준에 대한 암호화 모듈을 인증하기 위해 CMVP(Cryptographic Module Validation Program)를 설립했습니다. FIPS 140-2 인증 모듈을 사용하는 연방 조직은 이동 중에도 기밀 또는 가치 있는 데이터를 보호해야 합니다. 민감하거나 중요한 정보를 보호하는 데 성공했기 때문에 많은 의료 시스템이 법적으로 요구되는 최소 보안 수준 이상으로 FIPS 140-2 암호화 모듈을 사용하여 ePHI를 암호화하기로 결정했습니다.

FlexPod FIPS 140-2 기능을 활용하여 구현하는 데 몇 시간(며칠이 아님)만 걸립니다. FIPS를 준수하는 것은 규모와 관계없이 대부분의 의료 조직에서 가능합니다. 암호화 경계가 명확하게 정의되고 문서화되고 간단한 구현 단계를 통해 FIPS 140-2 규격 FlexPod 아키텍처는 인프라를 위한 견고한 보안 기반을 마련하고 보안 위협에 대한 보호 수준을 더욱 높이기 위해 간단한 개선 기능을 제공할 수 있습니다.