Active Directory 연결을 만드는 데 대한 고려 사항

변경 제안

변경 제안

Google Cloud NetApp Volumes 사용하면 SMB 및 UNIX 사용자 모두의 ID 관리를 위해 Google Cloud NetApp Volumes 인스턴스를 외부 Active Directory 서버에 연결할 수 있습니다. Google Cloud NetApp Volumes 에서 SMB를 사용하려면 Active Directory 연결을 만들어야 합니다.

이를 위한 구성에는 보안을 위해 고려해야 할 몇 가지 옵션이 제공됩니다. 외부 Active Directory 서버는 온프레미스 인스턴스이거나 클라우드 네이티브일 수 있습니다. 온프레미스 Active Directory 서버를 사용하는 경우 도메인을 외부 네트워크(DMZ 또는 외부 IP 주소 등)에 노출하지 마세요. 대신, 안전한 개인 터널이나 VPN, 단방향 포리스트 트러스트 또는 온프레미스 네트워크에 대한 전용 네트워크 연결을 사용하십시오. "비공개 Google 액세스" . 자세한 내용은 Google Cloud 문서를 참조하세요. "Google Cloud에서 Active Directory를 사용하는 모범 사례" .

|

NetApp Volumes-SW를 사용하려면 Active Directory 서버가 동일한 지역에 있어야 합니다. NetApp Volumes-SW에서 다른 지역에 DC 연결을 시도하면 시도가 실패합니다. NetApp Volumes-SW를 사용하는 경우 Active Directory DC를 포함하는 Active Directory 사이트를 만든 다음 Google Cloud NetApp Volumes 에서 사이트를 지정하여 지역 간 DC 연결 시도를 방지하세요. |

Active Directory 자격 증명

NFS용 SMB 또는 LDAP가 활성화된 경우 Google Cloud NetApp Volumes Active Directory 컨트롤러와 상호 작용하여 인증에 사용할 머신 계정 개체를 생성합니다. 이는 Windows SMB 클라이언트가 도메인에 가입하고 Active Directory의 조직 단위(OU)에 대한 동일한 액세스 권한을 요구하는 방식과 다르지 않습니다.

많은 경우 보안 그룹은 Google Cloud NetApp Volumes 와 같은 외부 서버에서 Windows 관리자 계정을 사용하는 것을 허용하지 않습니다. 어떤 경우에는 보안 모범 사례에 따라 Windows 관리자 사용자가 완전히 비활성화됩니다.

SMB 머신 계정을 생성하는 데 필요한 권한

Active Directory에 Google Cloud NetApp Volumes 머신 객체를 추가하려면 도메인에 대한 관리 권한이 있거나 "머신 계정 객체를 생성하고 수정하기 위한 위임된 권한" 지정된 OU에 대한 것이 필요합니다. Active Directory의 제어 위임 마법사를 사용하여 다음 액세스 권한이 제공되는 컴퓨터 개체의 생성/삭제에 대한 사용자 액세스 권한을 제공하는 사용자 지정 작업을 만들어 이 작업을 수행할 수 있습니다.

-

읽기/쓰기

-

모든 자식 개체 생성/삭제

-

모든 속성 읽기/쓰기

-

비밀번호 변경/재설정

이렇게 하면 정의된 사용자에 대한 보안 ACL이 Active Directory의 OU에 자동으로 추가되고 Active Directory 환경에 대한 액세스가 최소화됩니다. 사용자가 위임된 후에는 이 창에서 해당 사용자 이름과 비밀번호를 Active Directory 자격 증명으로 제공할 수 있습니다.

|

Active Directory 도메인에 전달되는 사용자 이름과 비밀번호는 보안을 강화하기 위해 머신 계정 개체 쿼리 및 생성 중에 Kerberos 암호화를 활용합니다. |

Active Directory 연결 세부 정보

https://docs.cloud.google.com/netapp/volumes/docs/configure-and-use/active-directory/about-ad["Active Directory 연결 세부 정보"^]는 관리자가 다음과 같은 컴퓨터 계정 배치를 위한 특정 Active Directory 스키마 정보를 제공할 수 있도록 지침을 제공합니다.

-

Active Directory 연결 유형. 지역의 Active Directory 연결이 Google Cloud NetApp Volumes 또는 NetApp Volumes-Performance 서비스 유형의 볼륨에 사용되는지 여부를 지정하는 데 사용됩니다. 기존 연결에서 이것이 잘못 설정되면, 사용 또는 편집 시 제대로 작동하지 않을 수 있습니다.

-

도메인. Active Directory 도메인 이름.

-

사이트. 보안 및 성능 향상을 위해 Active Directory 서버를 특정 사이트로 제한합니다 "고려 사항". 여러 Active Directory 서버가 여러 지역에 걸쳐 있는 경우 이 설정이 필요합니다. Google Cloud NetApp Volumes는 현재 Google Cloud NetApp Volumes 인스턴스와 다른 지역에 있는 Active Directory 서버에 대한 Active Directory 인증 요청을 허용하지 않기 때문입니다. (예를 들어, Active Directory 도메인 컨트롤러가 NetApp Volumes-Performance만 지원하는 지역에 있지만 NetApp Volumes-SW 인스턴스에 SMB 공유를 사용하려는 경우입니다.)

-

DNS 서버. 이름 조회에 사용할 DNS 서버입니다.

-

NetBIOS 이름(선택 사항). 원하는 경우 서버의 NetBIOS 이름을 입력합니다. 이는 Active Directory 연결을 사용하여 새로운 컴퓨터 계정을 생성할 때 사용됩니다. 예를 들어 NetBIOS 이름이 NetApp Volumes-EAST로 설정된 경우 머신 계정 이름은 NetApp Volumes-EAST-{1234}가 됩니다. 섹션을 참조하세요"Google Cloud NetApp Volumes Active Directory에 표시되는 방식" 자세한 내용은.

-

조직 단위(OU). 컴퓨터 계정을 만드는 특정 OU입니다. 이 기능은 특정 OU에 대한 머신 계정의 제어권을 사용자에게 위임하는 경우에 유용합니다.

-

AES 암호화. AD 인증에 AES 암호화 사용 확인란을 선택하거나 선택 취소할 수도 있습니다. Active Directory 인증에 AES 암호화를 사용하면 사용자 및 그룹 조회 중에 Google Cloud NetApp Volumes 와 Active Directory 간 통신에 대한 보안이 강화됩니다. 이 옵션을 활성화하기 전에 도메인 관리자에게 문의하여 Active Directory 도메인 컨트롤러가 AES 인증을 지원하는지 확인하세요.

|

기본적으로 대부분의 Windows 서버는 약한 암호(예: DES 또는 RC4-HMAC)를 비활성화하지 않지만 약한 암호를 비활성화하도록 선택한 경우 Google Cloud NetApp Volumes Active Directory 연결이 AES를 활성화하도록 구성되었는지 확인하세요. 그렇지 않으면 인증 실패가 발생합니다. AES 암호화를 활성화해도 약한 암호가 비활성화되는 것은 아니지만, 대신 Google Cloud NetApp Volumes SMB 머신 계정에 AES 암호에 대한 지원이 추가됩니다. |

Kerberos 영역 세부 정보

이 옵션은 SMB 서버에는 적용되지 않습니다. 오히려 Google Cloud NetApp Volumes 시스템에 대한 NFS Kerberos를 구성할 때 사용됩니다. 이러한 세부 정보가 채워지면 NFS Kerberos 영역이 구성되고(Linux의 krb5.conf 파일과 유사) Google Cloud NetApp Volumes 볼륨 생성 시 NFS Kerberos가 지정되면 Active Directory 연결이 NFS Kerberos 배포 센터(KDC) 역할을 하므로 이 영역이 사용됩니다.

|

현재 Windows가 아닌 KDC는 Google Cloud NetApp Volumes 와 함께 사용할 수 없습니다. |

지역

지역을 사용하면 Active Directory 연결이 있는 위치를 지정할 수 있습니다. 이 지역은 Google Cloud NetApp Volumes 볼륨과 동일한 지역이어야 합니다.

-

LDAP를 사용하는 로컬 NFS 사용자. 이 섹션에는 LDAP를 사용하여 로컬 NFS 사용자를 허용하는 옵션도 있습니다. NFS(확장 그룹)의 16개 그룹 제한을 넘어 UNIX 사용자 그룹 멤버십 지원을 확장하려면 이 옵션을 선택하지 않아야 합니다. 그러나 확장 그룹을 사용하려면 UNIX ID에 대한 LDAP 서버를 구성해야 합니다. LDAP 서버가 없으면 이 옵션을 선택하지 마세요. LDAP 서버가 있고 로컬 UNIX 사용자(예: root)도 사용하려는 경우 이 옵션을 선택하세요.

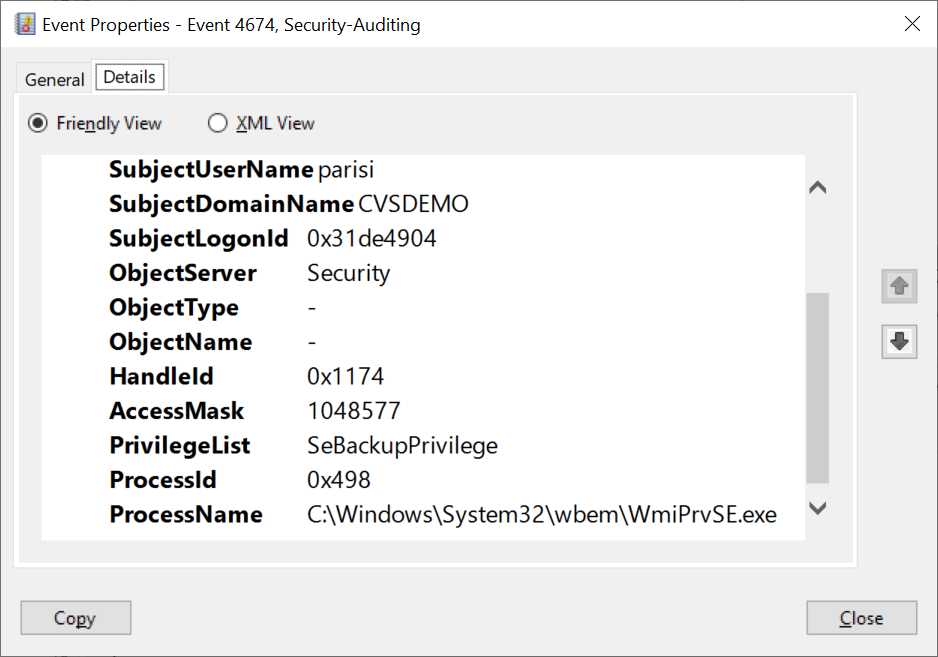

백업 사용자

이 옵션을 사용하면 Google Cloud NetApp Volumes 볼륨에 대한 백업 권한이 있는 Windows 사용자를 지정할 수 있습니다. 일부 애플리케이션이 NAS 볼륨의 데이터를 올바르게 백업하고 복원하려면 백업 권한(SeBackupPrivilege)이 필요합니다. 이 사용자는 볼륨의 데이터에 대한 높은 수준의 액세스 권한을 가지고 있으므로 다음을 고려해야 합니다. "해당 사용자 액세스에 대한 감사 활성화" . 이 기능을 활성화하면 감사 이벤트가 이벤트 뷰어 > Windows 로그 > 보안에 표시됩니다.

보안 권한 사용자

이 옵션을 사용하면 Google Cloud NetApp Volumes 볼륨에 대한 보안 수정 권한이 있는 Windows 사용자를 지정할 수 있습니다. 일부 애플리케이션에는 보안 권한(SeSecurityPrivilege)이 필요합니다.("SQL Server와 같은" ) 설치 중에 권한을 올바르게 설정하세요. 보안 로그를 관리하려면 이 권한이 필요합니다. 이 권한은 SeBackupPrivilege만큼 강력하지는 않지만 NetApp 다음을 권장합니다. "사용자의 사용자 액세스 감사" 필요한 경우 이 권한 수준을 사용합니다.

자세한 내용은 다음을 참조하세요. "새 로그온에 할당된 특별 권한" .

Google Cloud NetApp Volumes Active Directory에 표시되는 방식

Google Cloud NetApp Volumes Active Directory에 일반 머신 계정 개체로 표시됩니다. 명명 규칙은 다음과 같습니다.

-

CIFS/SMB와 NFS Kerberos는 별도의 머신 계정 객체를 생성합니다.

-

LDAP가 활성화된 NFS는 Kerberos LDAP 바인딩을 위해 Active Directory에 머신 계정을 생성합니다.

-

LDAP가 있는 이중 프로토콜 볼륨은 LDAP 및 SMB에 대한 CIFS/SMB 머신 계정을 공유합니다.

-

CIFS/SMB 머신 계정은 머신 계정에 NAME-1234(<10자 이름에 하이픈이 붙은 무작위 4자리 ID)라는 명명 규칙을 사용합니다. Active Directory 연결에서 NetBIOS 이름 설정을 통해 NAME을 정의할 수 있습니다(섹션 참조)Active Directory 연결 세부 정보 ").

-

NFS Kerberos는 NFS-NAME-1234를 명명 규칙으로 사용합니다(최대 15자). 15자 이상을 사용하면 이름은 NFS-TRUNCATED-NAME-1234가 됩니다.

-

LDAP가 활성화된 NFS 전용 NetApp Volumes-Performance 인스턴스는 CIFS/SMB 인스턴스와 동일한 명명 규칙을 사용하여 LDAP 서버에 바인딩하기 위한 SMB 머신 계정을 생성합니다.

-

SMB 머신 계정이 생성되면 기본적으로 숨겨진 관리자 공유가 생성됩니다(섹션 참조)"기본 숨겨진 공유" )도 생성되지만(c$, admin$, ipc$) 해당 공유에는 ACL이 할당되지 않아 액세스할 수 없습니다.

-

기본적으로 머신 계정 개체는 CN=Computers에 배치되지만 필요한 경우 다른 OU를 지정할 수 있습니다. "섹션을 참조하세요.SMB 머신 계정을 생성하는 데 필요한 권한 Google Cloud NetApp Volumes 에 대한 머신 계정 객체를 추가/제거하는 데 필요한 액세스 권한에 대한 정보는 "를 참조하세요.

Google Cloud NetApp Volumes SMB 머신 계정을 Active Directory에 추가하면 다음 필드가 채워집니다.

-

cn (지정된 SMB 서버 이름 사용)

-

dNSHostName(SMBserver.domain.com 포함)

-

msDS-SupportedEncryptionTypes(AES 암호화가 활성화되지 않은 경우 DES_CBC_MD5, RC4_HMAC_MD5 허용, AES 암호화가 활성화된 경우 SMB용 머신 계정과 Kerberos 티켓 교환을 위해 DES_CBC_MD5, RC4_HMAC_MD5, AES128_CTS_HMAC_SHA1_96, AES256_CTS_HMAC_SHA1_96 허용)

-

이름(SMB 서버 이름 포함)

-

sAMAccountName(SMBserver$ 포함)

-

servicePrincipalName(Kerberos용 host/smbserver.domain.com 및 host/smbserver SPN 포함)

머신 계정에서 약한 Kerberos 암호화 유형(enctype)을 비활성화하려면 머신 계정의 msDS-SupportedEncryptionTypes 값을 다음 표에 있는 값 중 하나로 변경하여 AES만 허용하면 됩니다.

| msDS-SupportedEncryptionTypes 값 | Enctype 활성화됨 |

|---|---|

2 |

DES_CBC_MD5 |

4 |

RC4_HMAC |

8 |

AES128_CTS_HMAC_SHA1_96만 |

16 |

AES256_CTS_HMAC_SHA1_96만 |

24 |

AES128_CTS_HMAC_SHA1_96 및 AES256_CTS_HMAC_SHA1_96 |

30 |

DES_CBC_MD5, RC4_HMAC, AES128_CTS_HMAC_SHA1_96 및 AES256_CTS_HMAC_SHA1_96 |

SMB 머신 계정에 AES 암호화를 활성화하려면 Active Directory 연결을 생성할 때 AD 인증에 AES 암호화 사용을 클릭합니다.

NFS Kerberos에 대한 AES 암호화를 활성화하려면 "Google Cloud NetApp Volumes 문서를 참조하세요.".