기타 NAS 인프라 서비스 종속성(KDC, LDAP 및 DNS)

변경 제안

변경 제안

NAS 공유에 Google Cloud NetApp Volumes 사용하는 경우, 적절한 기능을 위해 외부 종속성이 필요할 수 있습니다. 이러한 종속성은 특정 상황에서 작용합니다. 다음 표에서는 다양한 구성 옵션과 필요한 종속성(있는 경우)을 보여줍니다.

| 구성 | 종속성이 필요합니다 |

|---|---|

NFSv3만 |

None |

NFSv3 Kerberos만 |

Windows Active Directory: * KDC * DNS * LDAP |

NFSv4.1만 |

클라이언트 ID 매핑 구성(/etc/idmap.conf) |

NFSv4.1 Kerberos만 |

|

SMB만 해당 |

액티브 디렉토리: * KDC * DNS |

멀티프로토콜 NAS(NFS 및 SMB) |

|

머신 계정 개체에 대한 Kerberos 키탭 회전/암호 재설정

SMB 머신 계정을 사용하면 Google Cloud NetApp Volumes SMB 머신 계정에 대한 주기적 비밀번호 재설정을 예약합니다. 이러한 비밀번호 재설정은 Kerberos 암호화를 사용하여 이루어지며, 매주 넷째 일요일 오후 11시와 오전 1시 사이의 무작위 시간에 작동합니다. 이러한 비밀번호 재설정은 Kerberos 키 버전을 변경하고, Google Cloud NetApp Volumes 시스템에 저장된 키탭을 순환시키며, Google Cloud NetApp Volumes 에서 실행되는 SMB 서버의 보안 수준을 더 높게 유지하는 데 도움이 됩니다. 머신 계정 비밀번호는 무작위로 지정되며 관리자는 이를 알 수 없습니다.

NFS Kerberos 머신 계정의 경우, 암호 재설정은 KDC와 새로운 키탭이 생성되거나 교환될 때만 이루어집니다. 현재 Google Cloud NetApp Volumes 에서는 이 작업을 수행할 수 없습니다.

LDAP 및 Kerberos와 함께 사용할 네트워크 포트

LDAP와 Kerberos를 사용하는 경우 해당 서비스에서 사용 중인 네트워크 포트를 확인해야 합니다. Google Cloud NetApp Volumes 에서 사용 중인 포트의 전체 목록은 다음에서 찾을 수 있습니다. "보안 고려 사항에 대한 Google Cloud NetApp Volumes 문서" .

LDAP

Google Cloud NetApp Volumes LDAP 클라이언트 역할을 하며 UNIX ID에 대한 사용자 및 그룹 조회를 위해 표준 LDAP 검색 쿼리를 사용합니다. Google Cloud NetApp Volumes 에서 제공하는 표준 기본 사용자 이외의 사용자와 그룹을 사용하려면 LDAP가 필요합니다. 사용자 주체(예: user1@domain.com)와 함께 NFS Kerberos를 사용하려는 경우에도 LDAP가 필요합니다. 현재는 Microsoft Active Directory를 사용하는 LDAP만 지원됩니다.

Active Directory를 UNIX LDAP 서버로 사용하려면 UNIX ID에 사용하려는 사용자와 그룹에 필요한 UNIX 특성을 채워야 합니다. Google Cloud NetApp Volumes 속성을 기반으로 쿼리하는 기본 LDAP 스키마 템플릿을 사용합니다. "RFC-2307-비스" . 결과적으로, 다음 표는 사용자 및 그룹에 대해 채워야 하는 최소한의 필수 Active Directory 특성과 각 특성의 용도를 보여줍니다.

Active Directory에서 LDAP 특성을 설정하는 방법에 대한 자세한 내용은 다음을 참조하세요. "이중 프로토콜 액세스 관리."

| 기인하다 | 그것이 하는 일 |

|---|---|

UID* |

UNIX 사용자 이름을 지정합니다 |

uid번호* |

UNIX 사용자의 숫자 ID를 지정합니다. |

gidNumber* |

UNIX 사용자의 기본 그룹 숫자 ID를 지정합니다. |

객체클래스* |

사용되는 객체 유형을 지정합니다. Google Cloud NetApp Volumes 객체 클래스 목록에 "사용자"가 포함되어야 합니다(대부분의 Active Directory 배포에 기본적으로 포함됨). |

이름 |

계정에 대한 일반 정보(실명, 전화번호 등 - gecos라고도 함) |

unixUserPassword |

이 항목은 설정할 필요가 없습니다. NAS 인증을 위한 UNIX ID 조회에는 사용되지 않습니다. 이것을 설정하면 구성된 unixUserPassword 값이 일반 텍스트로 저장됩니다. |

unixHomeDirectory |

Linux 클라이언트에서 사용자가 LDAP로 인증할 때 UNIX 홈 디렉토리에 대한 경로를 정의합니다. UNIX 홈 디렉토리 기능에 LDAP를 사용하려면 이것을 설정합니다. |

로그인셸 |

사용자가 LDAP에 대해 인증할 때 Linux 클라이언트의 bash/profile 셸에 대한 경로를 정의합니다. |

-

Google Cloud NetApp Volumes 에서 제대로 작동하려면 속성이 필요함을 나타냅니다. 나머지 속성은 클라이언트 측에서만 사용됩니다.

| 기인하다 | 그것이 하는 일 |

|---|---|

씨엔* |

UNIX 그룹 이름을 지정합니다. LDAP에 Active Directory를 사용하는 경우 이는 개체가 처음 생성될 때 설정되지만 나중에 변경할 수 있습니다. 이 이름은 다른 객체와 동일할 수 없습니다. 예를 들어, UNIX 사용자 user1이 Linux 클라이언트에서 user1이라는 그룹에 속해 있는 경우 Windows에서는 동일한 cn 속성을 가진 두 개의 객체를 허용하지 않습니다. 이 문제를 해결하려면 Windows 사용자의 이름을 고유한 이름(예: user1-UNIX)으로 바꾸세요. Google Cloud NetApp Volumes 의 LDAP는 UNIX 사용자 이름에 uid 속성을 사용합니다. |

gidNumber* |

UNIX 그룹 숫자 ID를 지정합니다. |

객체클래스* |

사용되는 객체 유형을 지정합니다. Google Cloud NetApp Volumes 그룹이 객체 클래스 목록에 포함되어야 합니다(이 속성은 대부분의 Active Directory 배포에 기본적으로 포함되어 있습니다). |

멤버Uid |

어떤 UNIX 사용자가 UNIX 그룹의 구성원인지 지정합니다. Google Cloud NetApp Volumes 의 Active Directory LDAP를 사용하면 이 필드가 필요하지 않습니다. Google Cloud NetApp Volumes LDAP 스키마는 그룹 멤버십에 Member 필드를 사용합니다. |

회원* |

그룹 멤버십/보조 UNIX 그룹에 필요합니다. 이 필드는 Windows 사용자를 Windows 그룹에 추가하여 채워집니다. 그러나 Windows 그룹에 UNIX 속성이 채워지지 않으면 UNIX 사용자의 그룹 멤버십 목록에 포함되지 않습니다. NFS에서 사용할 수 있어야 하는 모든 그룹은 이 표에 나열된 필수 UNIX 그룹 속성을 채워야 합니다. |

-

Google Cloud NetApp Volumes 에서 제대로 작동하려면 속성이 필요함을 나타냅니다. 나머지 속성은 클라이언트 측에서만 사용됩니다.

LDAP 바인딩 정보

LDAP에서 사용자를 쿼리하려면 Google Cloud NetApp Volumes LDAP 서비스에 바인딩(로그인)해야 합니다. 이 로그인은 읽기 전용 권한을 가지며 디렉토리 조회를 위해 LDAP UNIX 속성을 쿼리하는 데 사용됩니다. 현재 LDAP 바인딩은 SMB 머신 계정을 사용해서만 가능합니다.

LDAP는 다음에 대해서만 활성화할 수 있습니다. NetApp Volumes-Performance 인스턴스로 사용하고 NFSv3, NFSv4.1 또는 이중 프로토콜 볼륨에 사용합니다. LDAP 지원 볼륨을 성공적으로 배포하려면 Google Cloud NetApp Volumes 볼륨과 동일한 지역에서 Active Directory 연결을 설정해야 합니다.

LDAP가 활성화되면 특정 시나리오에서 다음이 발생합니다.

-

Google Cloud NetApp Volumes 프로젝트에 NFSv3 또는 NFSv4.1만 사용하는 경우 Active Directory 도메인 컨트롤러에 새 머신 계정이 생성되고 Google Cloud NetApp Volumes 의 LDAP 클라이언트는 머신 계정 자격 증명을 사용하여 Active Directory에 바인딩됩니다. NFS 볼륨과 기본 숨겨진 관리 공유에 대해 SMB 공유가 생성되지 않습니다(섹션 참조)"기본 숨겨진 공유" ) 공유 ACL을 제거했습니다.

-

Google Cloud NetApp Volumes 프로젝트에 이중 프로토콜 볼륨을 사용하는 경우 SMB 액세스를 위해 생성된 단일 머신 계정만 사용하여 Google Cloud NetApp Volumes 의 LDAP 클라이언트를 Active Directory에 바인딩합니다. 추가적인 머신 계정이 생성되지 않습니다.

-

전용 SMB 볼륨이 별도로 생성된 경우(LDAP가 있는 NFS 볼륨이 활성화되기 전이나 후에), LDAP 바인딩을 위한 머신 계정은 SMB 머신 계정과 공유됩니다.

-

NFS Kerberos도 활성화된 경우 두 개의 머신 계정이 생성됩니다. 하나는 SMB 공유 및/또는 LDAP 바인딩을 위한 것이고 다른 하나는 NFS Kerberos 인증을 위한 것입니다.

LDAP 쿼리

LDAP 바인딩은 암호화되지만 LDAP 쿼리는 일반 LDAP 포트 389를 사용하여 일반 텍스트로 전송됩니다. 이 잘 알려진 포트는 현재 Google Cloud NetApp Volumes 에서 변경할 수 없습니다. 결과적으로 네트워크에서 패킷 스니핑에 액세스할 수 있는 사람은 사용자 및 그룹 이름, 숫자 ID, 그룹 멤버십을 볼 수 있습니다.

하지만 Google Cloud VM은 다른 VM의 유니캐스트 트래픽을 감지할 수 없습니다. LDAP 트래픽에 적극적으로 참여하는 VM(바인딩이 가능한 VM)만 LDAP 서버의 트래픽을 볼 수 있습니다. Google Cloud NetApp Volumes 의 패킷 스니핑에 대한 자세한 내용은 다음 섹션을 참조하세요."패킷 스니핑/추적 고려사항."

LDAP 클라이언트 구성 기본값

Google Cloud NetApp Volumes 인스턴스에서 LDAP가 활성화된 경우 기본적으로 특정 구성 세부 정보가 포함된 LDAP 클라이언트 구성이 생성됩니다. 어떤 경우에는 옵션이 Google Cloud NetApp Volumes 에 적용되지 않거나(지원되지 않음) 구성할 수 없습니다.

| LDAP 클라이언트 옵션 | 그것이 하는 일 | 기본값 | 바꿀 수 있나요? |

|---|---|---|---|

LDAP 서버 목록 |

쿼리에 사용할 LDAP 서버 이름이나 IP 주소를 설정합니다. 이는 Google Cloud NetApp Volumes 에는 사용되지 않습니다. 대신 Active Directory 도메인을 사용하여 LDAP 서버를 정의합니다. |

설정되지 않음 |

아니요 |

Active Directory 도메인 |

LDAP 쿼리에 사용할 Active Directory 도메인을 설정합니다. Google Cloud NetApp Volumes DNS의 LDAP에 대한 SRV 레코드를 활용하여 도메인의 LDAP 서버를 찾습니다. |

Active Directory 연결에 지정된 Active Directory 도메인으로 설정합니다. |

아니요 |

선호하는 Active Directory 서버 |

LDAP에 사용할 기본 Active Directory 서버를 설정합니다. Google Cloud NetApp Volumes 에서는 지원되지 않습니다. 대신 Active Directory 사이트를 사용하여 LDAP 서버 선택을 제어하세요. |

설정되지 않음. |

아니요 |

SMB 서버 자격 증명을 사용하여 바인딩 |

SMB 머신 계정을 사용하여 LDAP에 바인딩합니다. 현재 Google Cloud NetApp Volumes 에서 지원되는 유일한 LDAP 바인딩 방법입니다. |

진실 |

아니요 |

스키마 템플릿 |

LDAP 쿼리에 사용되는 스키마 템플릿입니다. |

MS-AD-BIS |

아니요 |

LDAP 서버 포트 |

LDAP 쿼리에 사용되는 포트 번호입니다. Google Cloud NetApp Volumes 현재 표준 LDAP 포트 389만 사용합니다. LDAPS/포트 636은 현재 지원되지 않습니다. |

389 |

아니요 |

LDAPS가 활성화되어 있습니까? |

쿼리 및 바인딩에 SSL(Secure Sockets Layer)을 통한 LDAP를 사용할지 여부를 제어합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않습니다. |

거짓 |

아니요 |

쿼리 시간 초과(초) |

쿼리 시간 초과. 쿼리가 지정된 값보다 오래 걸리면 쿼리가 실패합니다. |

3 |

아니요 |

최소 바인드 인증 수준 |

지원되는 최소 바인드 수준입니다. Google Cloud NetApp Volumes LDAP 바인딩에 머신 계정을 사용하고 Active Directory는 기본적으로 익명 바인딩을 지원하지 않으므로 이 옵션은 보안에 적용되지 않습니다. |

익명의 |

아니요 |

DN 바인딩 |

간단한 바인드를 사용할 때 바인드에 사용되는 사용자/고유 이름(DN)입니다. Google Cloud NetApp Volumes LDAP 바인딩에 머신 계정을 사용하며 현재 간단한 바인딩 인증을 지원하지 않습니다. |

설정되지 않음 |

아니요 |

기본 DN |

LDAP 검색에 사용되는 기본 DN입니다. |

DN 형식(즉, DC=도메인, DC=로컬)으로 Active Directory 연결에 사용되는 Windows 도메인입니다. |

아니요 |

기본 검색 범위 |

기본 DN 검색의 검색 범위입니다. 값에는 base, onelevel 또는 subtree가 포함될 수 있습니다. Google Cloud NetApp Volumes 서브트리 검색만 지원합니다. |

서브트리 |

아니요 |

사용자 DN |

LDAP 쿼리에 대한 사용자 검색이 시작되는 DN을 정의합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않으므로 모든 사용자 검색은 기본 DN에서 시작됩니다. |

설정되지 않음 |

아니요 |

사용자 검색 범위 |

사용자 DN 검색의 검색 범위입니다. 값에는 base, onelevel 또는 subtree가 포함될 수 있습니다. Google Cloud NetApp Volumes 사용자 검색 범위 설정을 지원하지 않습니다. |

서브트리 |

아니요 |

그룹 DN |

LDAP 쿼리에 대한 그룹 검색이 시작되는 DN을 정의합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않으므로 모든 그룹 검색은 기본 DN에서 시작됩니다. |

설정되지 않음 |

아니요 |

그룹 검색 범위 |

그룹 DN 검색의 검색 범위입니다. 값에는 base, onelevel 또는 subtree가 포함될 수 있습니다. Google Cloud NetApp Volumes 그룹 검색 범위 설정을 지원하지 않습니다. |

서브트리 |

아니요 |

넷그룹 DN |

LDAP 쿼리에 대한 netgroup 검색이 시작되는 DN을 정의합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않으므로 모든 netgroup 검색은 기본 DN에서 시작됩니다. |

설정되지 않음 |

아니요 |

Netgroup 검색 범위 |

netgroup DN 검색의 검색 범위입니다. 값에는 base, onelevel 또는 subtree가 포함될 수 있습니다. Google Cloud NetApp Volumes netgroup 검색 범위 설정을 지원하지 않습니다. |

서브트리 |

아니요 |

LDAP를 통해 start_tls 사용 |

포트 389를 통한 인증서 기반 LDAP 연결을 위해 Start TLS를 활용합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않습니다. |

거짓 |

아니요 |

호스트별 netgroup 조회 활성화 |

모든 멤버를 나열하기 위해 넷그룹을 확장하는 대신 호스트 이름으로 넷그룹 조회를 활성화합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않습니다. |

거짓 |

아니요 |

호스트별 넷그룹 DN |

LDAP 쿼리에 대한 netgroup-by-host 검색이 시작되는 DN을 정의합니다. 현재 Google Cloud NetApp Volumes 에서는 Netgroup-by-host가 지원되지 않습니다. |

설정되지 않음 |

아니요 |

호스트별 넷그룹 검색 범위 |

netgroup-by-host DN 검색의 검색 범위입니다. 값에는 base, onelevel 또는 subtree가 포함될 수 있습니다. 현재 Google Cloud NetApp Volumes 에서는 Netgroup-by-host가 지원되지 않습니다. |

서브트리 |

아니요 |

클라이언트 세션 보안 |

LDAP에서 사용되는 세션 보안 수준(서명, 봉인 또는 없음)을 정의합니다. LDAP 서명은 Active Directory에서 요청하는 경우 NetApp Volumes-Performance에서 지원됩니다. NetApp Volumes-SW는 LDAP 서명을 지원하지 않습니다. 두 서비스 유형 모두 현재 봉인은 지원되지 않습니다. |

None |

아니요 |

LDAP 참조 추적 |

여러 LDAP 서버를 사용하는 경우, 참조 추적을 통해 클라이언트는 첫 번째 서버에서 항목을 찾을 수 없을 때 목록에 있는 다른 LDAP 서버를 참조할 수 있습니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않습니다. |

거짓 |

아니요 |

그룹 멤버십 필터 |

LDAP 서버에서 그룹 멤버십을 조회할 때 사용할 사용자 지정 LDAP 검색 필터를 제공합니다. 현재 Google Cloud NetApp Volumes 에서는 지원되지 않습니다. |

설정되지 않음 |

아니요 |

비대칭 이름 매핑을 위한 LDAP 사용

Google Cloud NetApp Volumes 기본적으로 특별한 구성 없이 동일한 사용자 이름을 가진 Windows 사용자와 UNIX 사용자를 양방향으로 매핑합니다. Google Cloud NetApp Volumes 유효한 UNIX 사용자(LDAP 사용)를 찾을 수 있는 한 1:1 이름 매핑이 수행됩니다. 예를 들어, Windows 사용자인 경우 johnsmith 사용되면 Google Cloud NetApp Volumes UNIX 사용자를 찾을 수 있습니다. johnsmith LDAP에서 해당 사용자에 대한 이름 매핑이 성공하면 해당 사용자가 만든 모든 파일/폴더가 johnsmith 올바른 사용자 소유권과 영향을 미치는 모든 ACL을 표시합니다. johnsmith NAS 프로토콜에 관계없이 적용됩니다. 이것을 대칭적 이름 매핑이라고 합니다.

비대칭 이름 매핑은 Windows 사용자와 UNIX 사용자 ID가 일치하지 않는 경우입니다. 예를 들어, Windows 사용자인 경우 johnsmith UNIX ID를 가지고 있습니다 jsmith Google Cloud NetApp Volumes 변화에 대해 알릴 방법이 필요합니다. 현재 Google Cloud NetApp Volumes 정적 이름 매핑 규칙 생성을 지원하지 않으므로 파일 및 폴더의 적절한 소유권과 예상 권한을 보장하기 위해 Windows 및 UNIX ID 모두에 대한 사용자 ID를 조회하는 데 LDAP를 사용해야 합니다.

기본적으로 Google Cloud NetApp Volumes 포함됩니다. LDAP 비대칭 이름에 대해 LDAP를 사용하여 이름 매핑 기능을 제공하기 위해 인스턴스의 ns-switch에서 이름 맵 데이터베이스를 Google Cloud NetApp Volumes 찾는 내용을 반영하도록 일부 사용자/그룹 속성만 수정하면 됩니다.

다음 표는 비대칭 이름 매핑 기능을 위해 LDAP에 어떤 속성을 채워야 하는지 보여줍니다. 대부분의 경우 Active Directory는 이미 이 작업을 수행하도록 구성되어 있습니다.

| Google Cloud NetApp Volumes 속성 | 그것이 하는 일 | Google Cloud NetApp Volumes 에서 이름 매핑에 사용하는 값 |

|---|---|---|

Windows에서 UNIX로의 objectClass |

사용되는 객체의 유형을 지정합니다. (즉, 사용자, 그룹, posixAccount 등) |

사용자를 포함해야 합니다(원하는 경우 여러 다른 값을 포함할 수 있음). |

Windows에서 UNIX로의 속성 |

생성 시 Windows 사용자 이름을 정의합니다. Google Cloud NetApp Volumes Windows에서 UNIX로의 조회에 이를 사용합니다. |

여기서는 변경할 필요가 없습니다. sAMAccountName은 Windows 로그인 이름과 동일합니다. |

UID |

UNIX 사용자 이름을 정의합니다. |

원하는 UNIX 사용자 이름입니다. |

Google Cloud NetApp Volumes 현재 LDAP 조회에서 도메인 접두사를 사용하지 않으므로 여러 도메인 LDAP 환경은 LDAP 네임맵 조회에서 제대로 작동하지 않습니다.

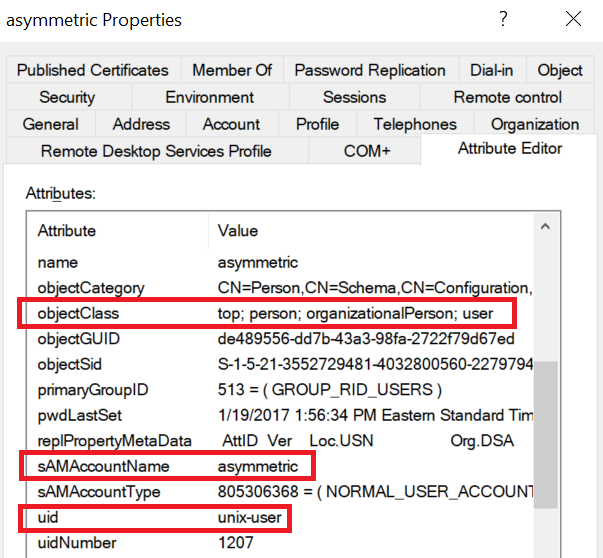

다음 예에서는 Windows 이름을 가진 사용자를 보여줍니다. asymmetric , UNIX 이름 unix-user 그리고 SMB와 NFS 모두에서 파일을 쓸 때의 동작입니다.

다음 그림은 Windows 서버에서 LDAP 속성이 어떻게 보이는지 보여줍니다.

NFS 클라이언트에서 UNIX 이름은 쿼리할 수 있지만 Windows 이름은 쿼리할 수 없습니다.

# id unix-user uid=1207(unix-user) gid=1220(sharedgroup) groups=1220(sharedgroup) # id asymmetric id: asymmetric: no such user

NFS에서 파일이 작성될 때 unix-user 다음은 NFS 클라이언트의 결과입니다.

sh-4.2$ pwd /mnt/home/ntfssh-4.2$ touch unix-user-file sh-4.2$ ls -la | grep unix-user -rwx------ 1 unix-user sharedgroup 0 Feb 28 12:37 unix-user-nfs sh-4.2$ id uid=1207(unix-user) gid=1220(sharedgroup) groups=1220(sharedgroup)

Windows 클라이언트에서 파일 소유자가 적절한 Windows 사용자로 설정되어 있는 것을 확인할 수 있습니다.

PS C:\ > Get-Acl \\demo\home\ntfs\unix-user-nfs | select Owner Owner ----- NTAP\asymmetric

반대로 Windows 사용자가 생성한 파일 asymmetric 다음 텍스트에 표시된 것처럼 SMB 클라이언트에서 적절한 UNIX 소유자가 표시됩니다.

중소기업(SMB):

PS Z:\ntfs> echo TEXT > asymmetric-user-smb.txt

NFS:

sh-4.2$ ls -la | grep asymmetric-user-smb.txt -rwx------ 1 unix-user sharedgroup 14 Feb 28 12:43 asymmetric-user-smb.txt sh-4.2$ cat asymmetric-user-smb.txt TEXT

LDAP 채널 바인딩

Windows Active Directory 도메인 컨트롤러의 취약점으로 인해 "Microsoft 보안 권고 ADV190023" DC가 LDAP 바인딩을 허용하는 방식을 변경합니다.

Google Cloud NetApp Volumes 에 미치는 영향은 모든 LDAP 클라이언트에 미치는 영향과 동일합니다. Google Cloud NetApp Volumes 현재 채널 바인딩을 지원하지 않습니다. Google Cloud NetApp Volumes 기본적으로 협상을 통해 LDAP 서명을 지원하므로 LDAP 채널 바인딩은 문제가 되지 않습니다. 채널 바인딩이 활성화된 상태에서 LDAP에 바인딩하는 데 문제가 있는 경우 ADV190023의 수정 단계에 따라 Google Cloud NetApp Volumes 에서 LDAP 바인딩이 성공하도록 하세요.

DNS

Active Directory와 Kerberos는 모두 호스트 이름에서 IP로, IP에서 호스트 이름으로의 확인을 위해 DNS에 종속됩니다. DNS를 사용하려면 포트 53이 열려 있어야 합니다. Google Cloud NetApp Volumes DNS 레코드를 수정하지 않으며 현재 사용을 지원하지 않습니다. "동적 DNS" 네트워크 인터페이스에서.

Active Directory DNS를 구성하여 DNS 레코드를 업데이트할 수 있는 서버를 제한할 수 있습니다. 자세한 내용은 다음을 참조하세요. "보안 Windows DNS" .

Google 프로젝트 내의 리소스는 기본적으로 Google Cloud DNS를 사용하며, 이는 Active Directory DNS와 연결되지 않습니다. Cloud DNS를 사용하는 클라이언트는 Google Cloud NetApp Volumes 에서 반환된 UNC 경로를 확인할 수 없습니다. Active Directory 도메인에 가입된 Windows 클라이언트는 Active Directory DNS를 사용하도록 구성되며 이러한 UNC 경로를 확인할 수 있습니다.

클라이언트를 Active Directory에 가입시키려면 Active Directory DNS를 사용하도록 DNS 구성을 구성해야 합니다. 선택적으로 Cloud DNS를 구성하여 Active Directory DNS로 요청을 전달할 수 있습니다. 보다 "내 클라이언트가 SMB NetBIOS 이름을 확인할 수 없는 이유는 무엇입니까?" 자세한 내용은.

|

Google Cloud NetApp Volumes 현재 DNSSEC를 지원하지 않으며 DNS 쿼리는 일반 텍스트로 수행됩니다. |

파일 접근 감사

현재 Google Cloud NetApp Volumes 에서는 지원되지 않습니다.

바이러스 백신 보호

클라이언트에서 NAS 공유에 대한 Google Cloud NetApp Volumes 에서 바이러스 백신 검사를 수행해야 합니다. 현재 Google Cloud NetApp Volumes 에는 기본 바이러스 백신 통합이 없습니다.