NetApp Astra Control Center 개요

변경 제안

변경 제안

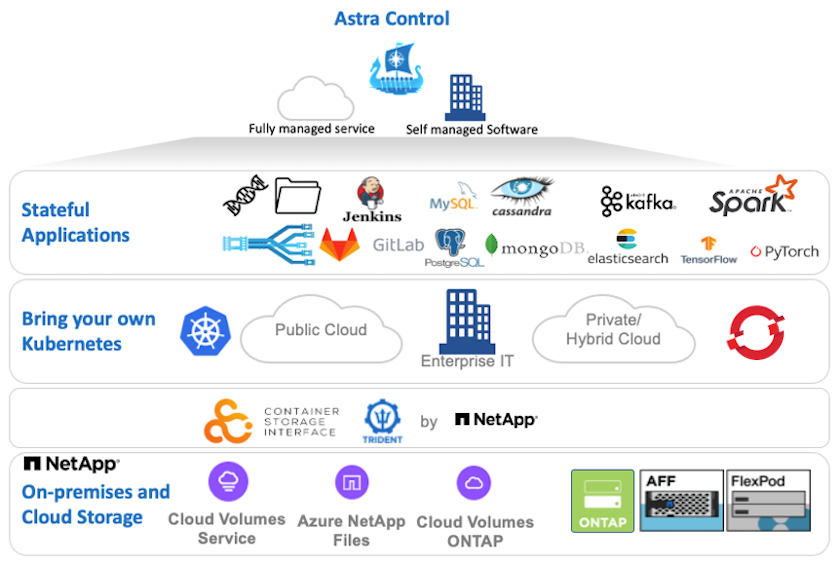

NetApp Astra Control Center는 사내 환경에 구축되어 NetApp 데이터 보호 기술을 기반으로 하는 상태 저장 Kubernetes 워크로드를 위한 풍부한 스토리지 및 애플리케이션 인식 데이터 관리 서비스 세트를 제공합니다.

NetApp Astra Control Center는 NetApp ONTAP 스토리지 시스템에 대한 스토리지 클래스와 스토리지 백엔드를 통해 구축 및 구성된 Trident 스토리지 오케스트레이터를 사용하는 Red Hat OpenShift 클러스터에 설치할 수 있습니다.

Astra Control Center를 지원하기 위한 Trident의 설치 및 구성은 를 참조하십시오"이 문서는 여기 에서 확인할 수 있습니다".

클라우드 연결 환경에서 Astra Control Center는 Cloud Insights를 사용하여 고급 모니터링 및 원격 측정 기능을 제공합니다. Cloud Insights 연결이 없을 경우 제한된 모니터링 및 원격 측정(7일 메트릭)을 사용할 수 있으며 개방형 메트릭 엔드포인트를 통해 Kubernetes 기본 모니터링 툴(Prometheus 및 Grafana)으로 내보낼 수 있습니다.

Astra Control Center는 NetApp AutoSupport 및 Active IQ Digital Advisor(Digital Advisor라고도 함) 에코시스템에 완벽하게 통합되어 사용자를 지원하고, 문제 해결을 지원하며, 사용 통계를 표시합니다.

Astra Control Center의 유료 버전 외에 90일 평가판 라이센스가 제공됩니다. 평가 버전은 이메일과 커뮤니티(Slack 채널)를 통해 지원됩니다. 고객은 이러한 기술 자료 및 기타 기술 자료 문서와 제품 내 지원 대시보드에서 제공되는 문서에 액세스할 수 있습니다.

NetApp Astra Control Center를 시작하려면 을 방문하십시오 "Astra 웹 사이트".

Astra Control Center 설치 필수 구성 요소

-

하나 이상의 Red Hat OpenShift 클러스터 버전 4.6 EUS 및 4.7이 현재 지원됩니다.

-

Trident는 각 Red Hat OpenShift 클러스터에 이미 설치되어 있고 구성해야 합니다.

-

ONTAP 9.5 이상을 실행 중인 NetApp ONTAP 스토리지 시스템 하나 이상

단일 사이트에 OpenShift를 설치할 때마다 전용 SVM을 설치하여 영구 스토리지로 사용하는 것이 가장 좋습니다. 다중 사이트 배포에는 추가 스토리지 시스템이 필요합니다. -

Trident 스토리지 백엔드는 각 OpenShift 클러스터에서 ONTAP 클러스터에서 지원하는 SVM과 함께 구성해야 합니다.

-

Trident를 스토리지 프로비저닝기로 사용하여 각 OpenShift 클러스터에 구성된 기본 StorageClass

-

부하 분산 및 OpenShift 서비스 노출을 위해 각 OpenShift 클러스터에 로드 밸런서를 설치하고 구성해야 합니다.

링크를 참조하십시오 "여기" 이 목적을 위해 검증된 로드 밸런서에 대한 정보를 제공합니다. -

NetApp Astra Control Center 이미지를 호스팅하도록 프라이빗 이미지 레지스트리를 구성해야 합니다.

링크를 참조하십시오 "여기" 이를 위해 OpenShift 전용 레지스트리를 설치하고 구성합니다. -

Red Hat OpenShift 클러스터에 대한 Cluster Admin 액세스 권한이 있어야 합니다.

-

NetApp ONTAP 클러스터에 대한 관리 액세스 권한이 있어야 합니다.

-

Docker 또는 podman, tridentctl 및 OC 또는 kubtl 도구가 설치되어 있고 $PATH에 추가된 관리 워크스테이션입니다.

Docker 설치는 20.10 이상의 Docker 버전이 있어야 하며, 팟맨 설치에는 3.0 이상의 팟맨 버전이 있어야 합니다.

Astra Control Center를 설치합니다

-

NetApp Support 사이트에 로그인하여 NetApp Astra Control Center의 최신 버전을 다운로드하십시오. 그렇게 하려면 NetApp 계정에 연결된 라이센스가 필요합니다. tarball을 다운로드한 후 관리자 워크스테이션으로 전송합니다.

Astra Control 평가판 라이센스를 시작하려면 를 방문하십시오 "Astra 등록 사이트입니다". -

tar ball의 압축을 풀고 작업 디렉토리를 결과 폴더로 변경합니다.

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

설치를 시작하기 전에 Astra Control Center 이미지를 이미지 레지스트리로 밀어 넣으십시오. 이 단계에서는 Docker 또는 Podman을 선택하여 이러한 작업을 수행할 수 있습니다. 두 가지 모두에 대한 지침이 제공됩니다.

팟맨-

조직/네임스페이스/프로젝트 이름을 사용하여 레지스트리 FQDN을 환경 변수 '궤도'로 내보냅니다.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

레지스트리에 로그인합니다.

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

kubadmin 사용자를 사용하여 개인 레지스트리에 로그인하는 경우 암호 대신 토큰을 사용하십시오. podman login -u odman login -u opp -user -p token- TLS -verify=false astra-registry.apps.ocp-vmw.cie.netapp.com` 또는 서비스 계정을 만들고, 레지스트리 편집기 및/또는 레지스트리 뷰어 역할(푸시/풀 액세스 필요 여부에 따라)을 할당하고, 서비스 계정의 토큰을 사용하여 레지스트리에 로그인할 수 있습니다. -

쉘 스크립트 파일을 작성하고 다음 내용을 붙여 넣습니다.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} done레지스트리에 신뢰할 수 없는 인증서를 사용하는 경우 셸 스크립트를 편집하고 podman 푸시 명령 "podman push $registry/$(echo$astraImage|SED's/^\////')--tls-verify=false"를 사용하십시오. -

파일을 실행 파일로 만듭니다.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

쉘 스크립트를 실행합니다.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker 를 참조하십시오-

조직/네임스페이스/프로젝트 이름을 사용하여 레지스트리 FQDN을 환경 변수 '궤도'로 내보냅니다.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

레지스트리에 로그인합니다.

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

kubadmin 사용자를 사용하여 개인 레지스트리에 로그인하는 경우 암호 대신 토큰(docker login -u OCP -user -p token astra-registry.apps.ocp-vmw.cie.netapp.com` 대신 토큰을 사용합니다. 또는 서비스 계정을 만들고, 레지스트리 편집기 및/또는 레지스트리 뷰어 역할(푸시/풀 액세스 필요 여부에 따라)을 할당하고, 서비스 계정의 토큰을 사용하여 레지스트리에 로그인할 수 있습니다. -

쉘 스크립트 파일을 작성하고 다음 내용을 붙여 넣습니다.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

파일을 실행 파일로 만듭니다.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

쉘 스크립트를 실행합니다.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

공개적으로 신뢰할 수 없는 개인 이미지 레지스트리를 사용하는 경우 이미지 레지스트리 TLS 인증서를 OpenShift 노드에 업로드합니다. 이렇게 하려면 TLS 인증서를 사용하여 OpenShift-config 네임스페이스에 configmap을 만들고 이를 클러스터 이미지 구성에 패치하여 인증서를 신뢰할 수 있도록 합니다.

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=merge경로를 사용하여 수신 운영자의 기본 TLS 인증서가 있는 OpenShift 내부 레지스트리를 사용하는 경우 이전 단계를 따라 인증서를 경로 호스트 이름에 패치해야 합니다. 수신 운영자로부터 인증서를 추출하기 위해 'OC extract secret/router-ca—keys=tls.crt-n openshift-ingrator' 명령어를 사용할 수 있다. -

Astra Control Center의 "NetApp-acc-operator" 네임스페이스를 생성합니다.

[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

"NetApp-acc-operator" 네임스페이스에서 자격 증명을 사용하여 이미지 레지스트리에 로그인하기 위한 암호를 만듭니다.

[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

클러스터 관리자 권한으로 Red Hat OpenShift GUI 콘솔에 로그인합니다.

-

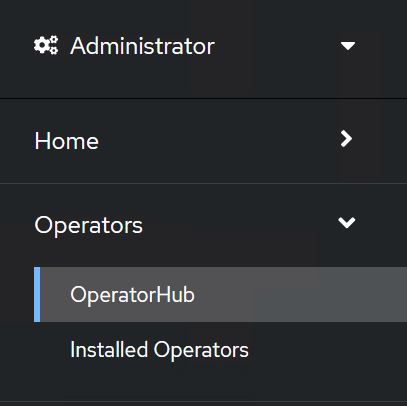

원근 표시 드롭다운에서 관리자 를 선택합니다.

-

Operators > OperatorHub 로 이동하여 Astra 를 검색합니다.

-

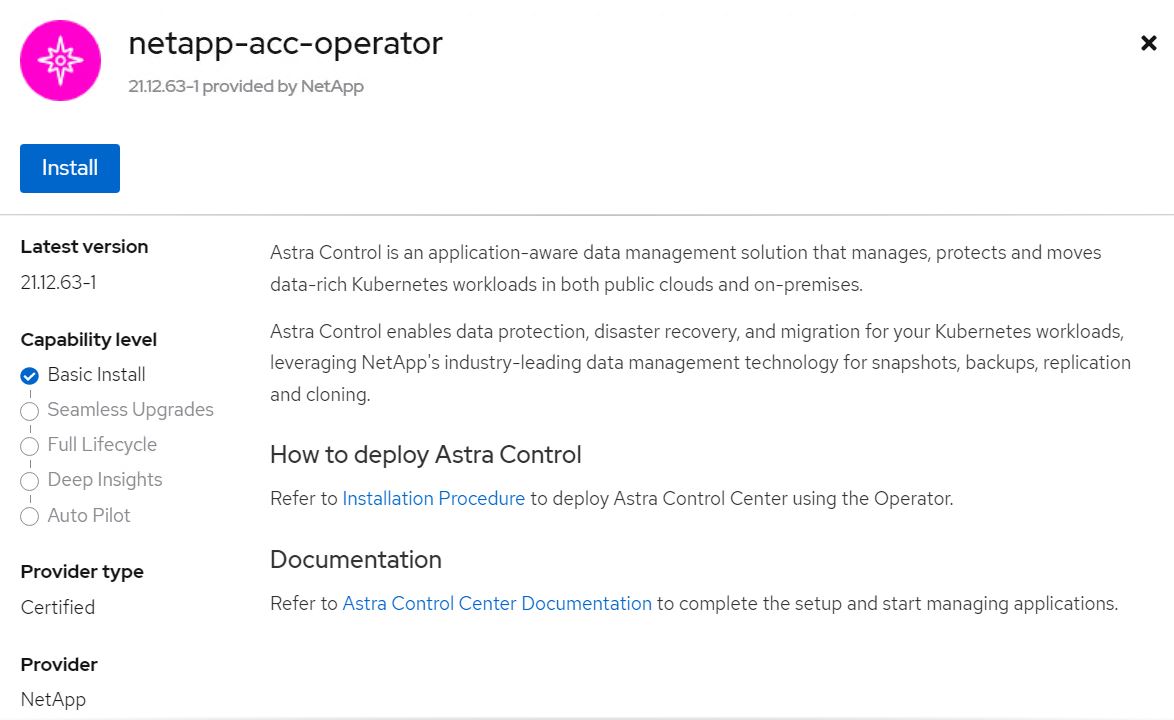

'NetApp-acc-operator' 타일을 선택하고 '설치'를 클릭합니다.

-

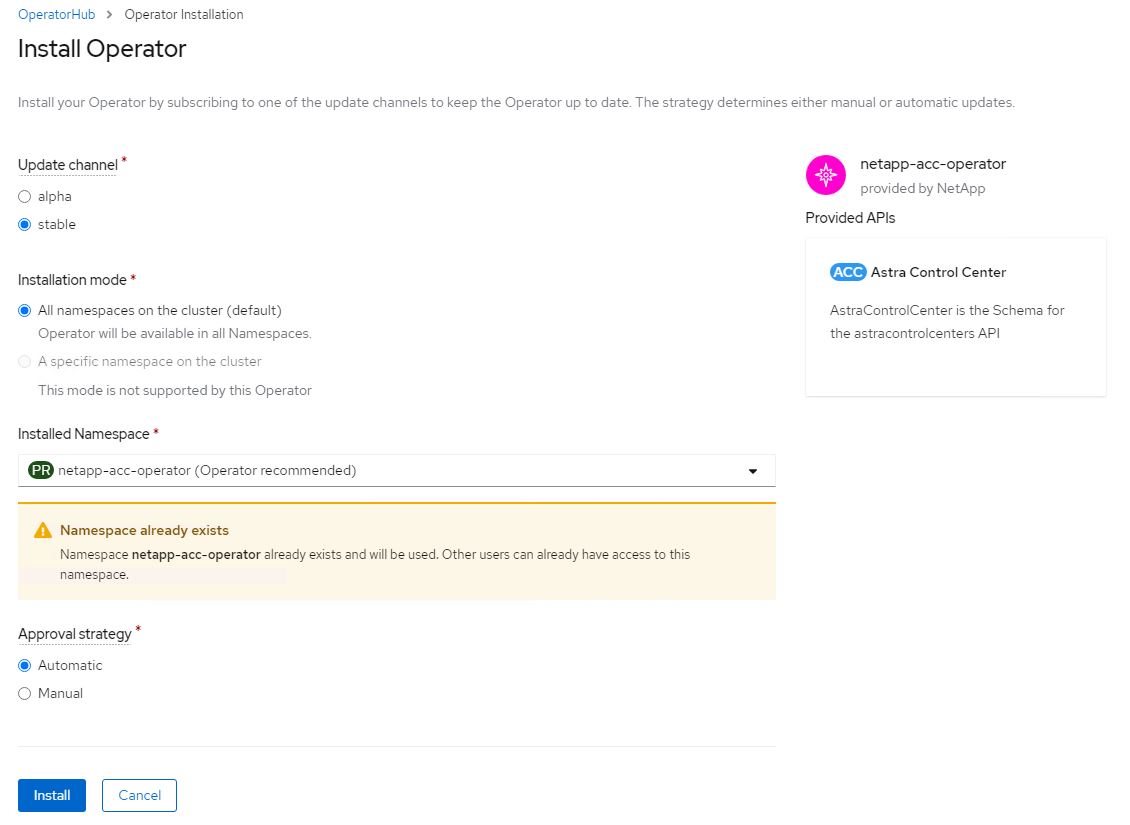

Install Operator(사용자 설치) 화면에서 모든 기본 매개변수를 그대로 적용하고 Install(설치)을 클릭합니다.

-

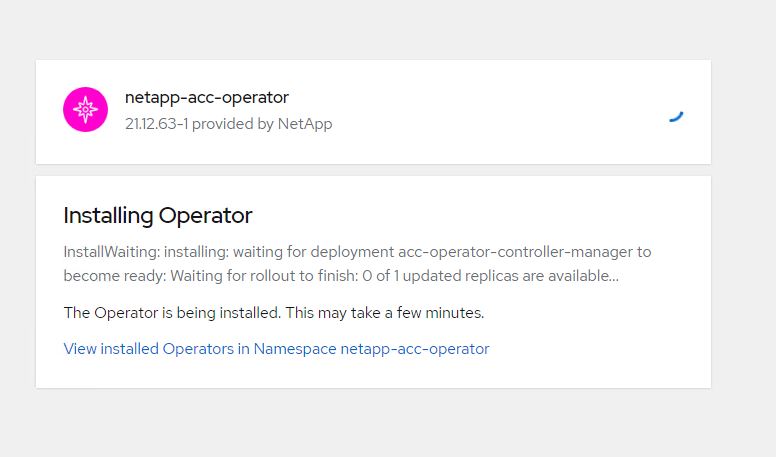

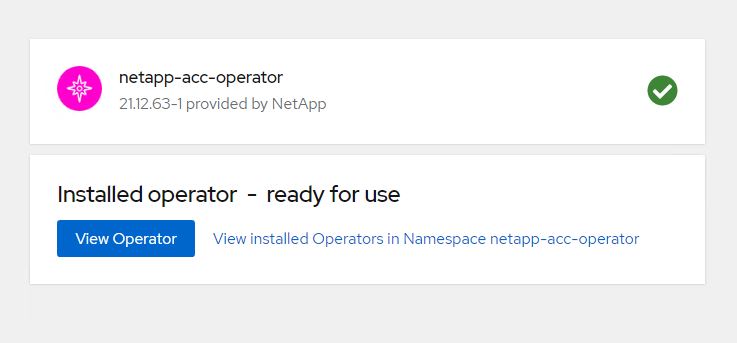

작업자 설치가 완료될 때까지 기다립니다.

-

운용자 설치가 성공하면 View Operator를 클릭합니다.

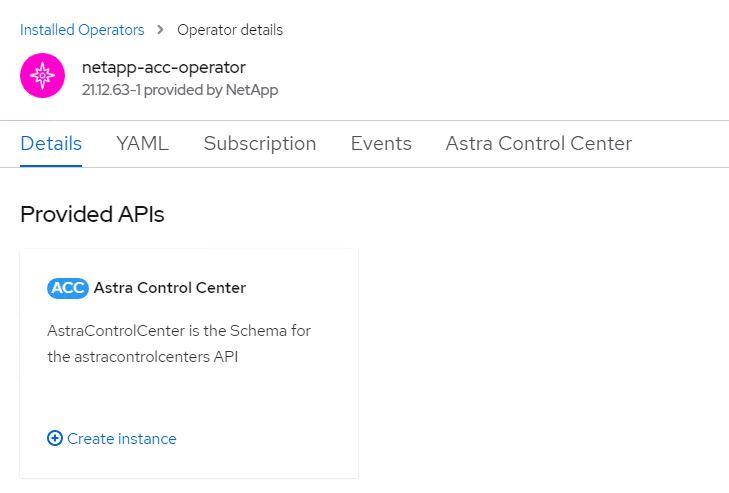

-

그런 다음 운용자의 Astra Control Center 타일에서 Create Instance를 클릭한다.

-

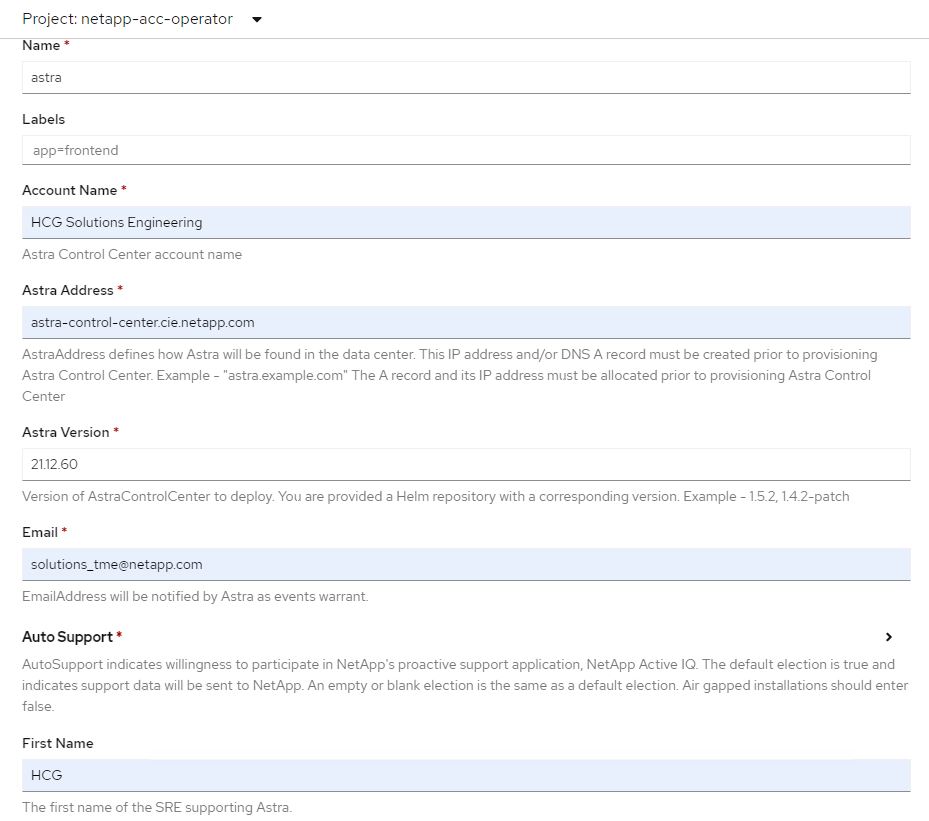

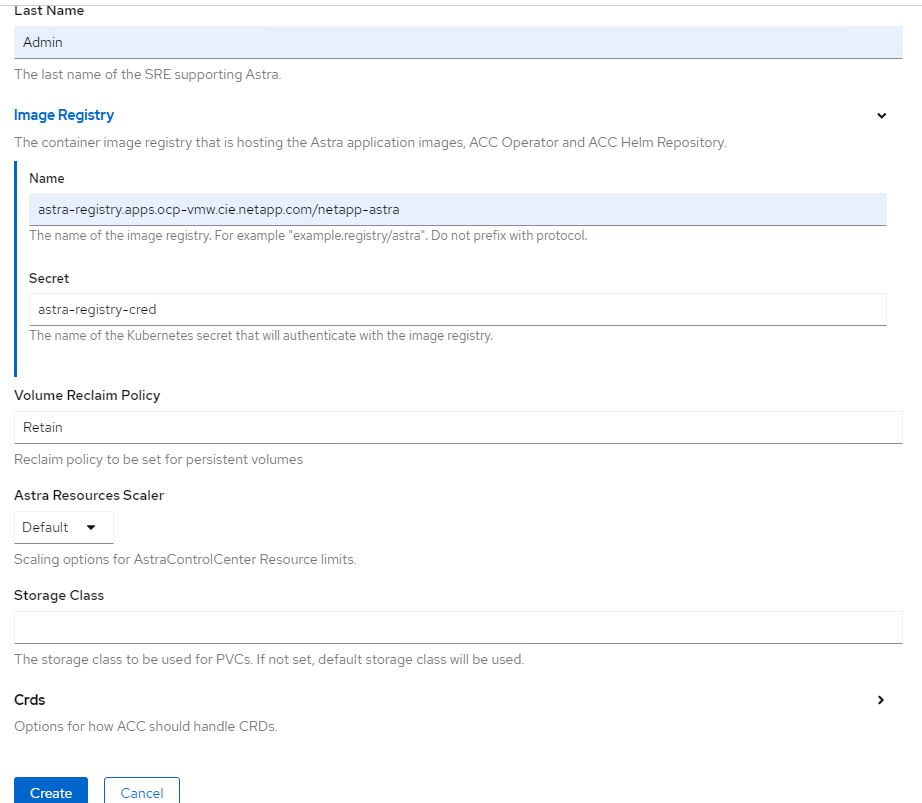

Create AstraControlCenter 양식 필드에 내용을 입력하고 Create를 클릭합니다.

-

필요한 경우 Astra Control Center 인스턴스 이름을 편집합니다.

-

선택적으로 자동 지원을 활성화하거나 비활성화합니다. 자동 지원 기능을 유지하는 것이 좋습니다.

-

Astra Control Center의 FQDN을 입력합니다.

-

Astra Control Center 버전을 입력합니다. 최신 버전이 기본적으로 표시됩니다.

-

Astra Control Center의 계정 이름과 이름, 성, 이메일 주소 등의 관리자 세부 정보를 입력합니다.

-

볼륨 재확보 정책을 입력합니다. 기본값은 유지입니다.

-

이미지 레지스트리에서 이미지를 레지스트리로 푸시하는 동안 레지스트리 FQDN과 조직 이름을 입력합니다(이 예에서는 "astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra`).

-

인증이 필요한 레지스트리를 사용하는 경우 이미지 레지스트리 섹션에 암호 이름을 입력합니다.

-

Astra Control Center 리소스 제한에 대한 확장 옵션을 구성합니다.

-

기본이 아닌 저장 클래스에 PVC를 배치하려면 보관 클래스 이름을 입력합니다.

-

CRD 처리 기본 설정을 정의합니다.

-

-

Ansible 플레이북을 사용하여 Astra Control Center를 배포하려면 Ansible이 설치된 Ubuntu/RHEL 시스템이 필요합니다. 절차를 따르십시오 "여기" Ubuntu 및 RHEL의 경우

-

Ansible 콘텐츠를 호스팅하는 GitHub 저장소의 클론을 생성합니다.

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

NetApp Support 사이트에 로그인하여 NetApp Astra Control Center의 최신 버전을 다운로드하십시오. 그렇게 하려면 NetApp 계정에 연결된 라이센스가 필요합니다. 타볼을 다운로드한 후 워크스테이션으로 전송합니다.

Astra Control 평가판 라이센스를 시작하려면 를 방문하십시오 "Astra 등록 사이트입니다". -

Astra Control Center가 설치될 OpenShift 클러스터에 대한 관리자 액세스 권한이 있는 kubecononfig 파일을 만들거나 얻습니다.

-

디렉토리를 na_Astra_control_suite로 변경합니다.

cd na_astra_control_suite -

VAR/VAR.yml 파일을 편집하여 필요한 정보로 변수를 입력합니다.

#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

Playbook을 실행하여 Astra Control Center를 구축합니다. 특정 구성에 대한 루트 권한이 Playbook에 필요합니다.

Playbook을 실행하는 사용자가 root 이거나 암호 없는 sudo가 구성된 경우 다음 명령을 실행하여 플레이북을 실행합니다.

ansible-playbook install_acc_playbook.yml사용자에게 암호 기반 sudo 액세스가 구성된 경우 다음 명령을 실행하여 플레이북을 실행한 다음 sudo 암호를 입력합니다.

ansible-playbook install_acc_playbook.yml -K

설치 후 단계

-

설치가 완료되는 데 몇 분 정도 걸릴 수 있습니다. NetApp-Astra-cc 네임스페이스의 모든 Pod와 서비스가 실행 중인지 확인합니다.

[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

설치가 완료되었는지 확인하려면 'acc-operator-controller-manager' 로그를 확인하십시오.

[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

다음 메시지는 Astra Control Center가 성공적으로 설치되었음을 나타냅니다. {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

Astra Control Center에 로그인하기 위한 사용자 이름은 CRD 파일에 제공된 관리자의 이메일 주소이며 암호는 Astra Control Center UUID에 추가된 문자열 ACC- 입니다. 다음 명령을 실행합니다.

[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

이 예에서 암호는 'ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f'입니다. -

traefik 서비스 로드 밸런서 IP를 가져옵니다.

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

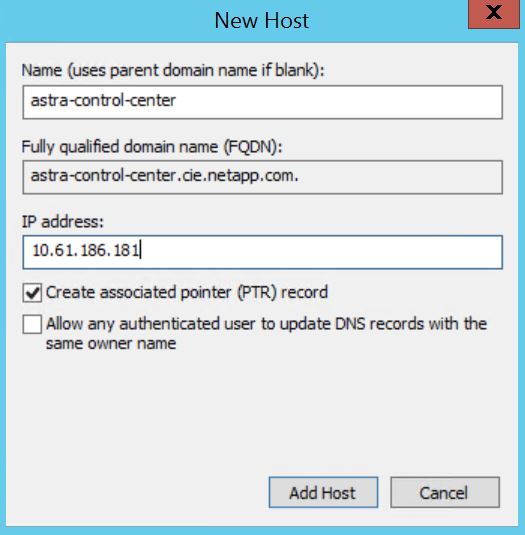

Astra Control Center CRD 파일에서 제공하는 FQDN을 가리키는 DNS 서버의 entry를 traefik 서비스의 'external-ip'에 추가한다.

-

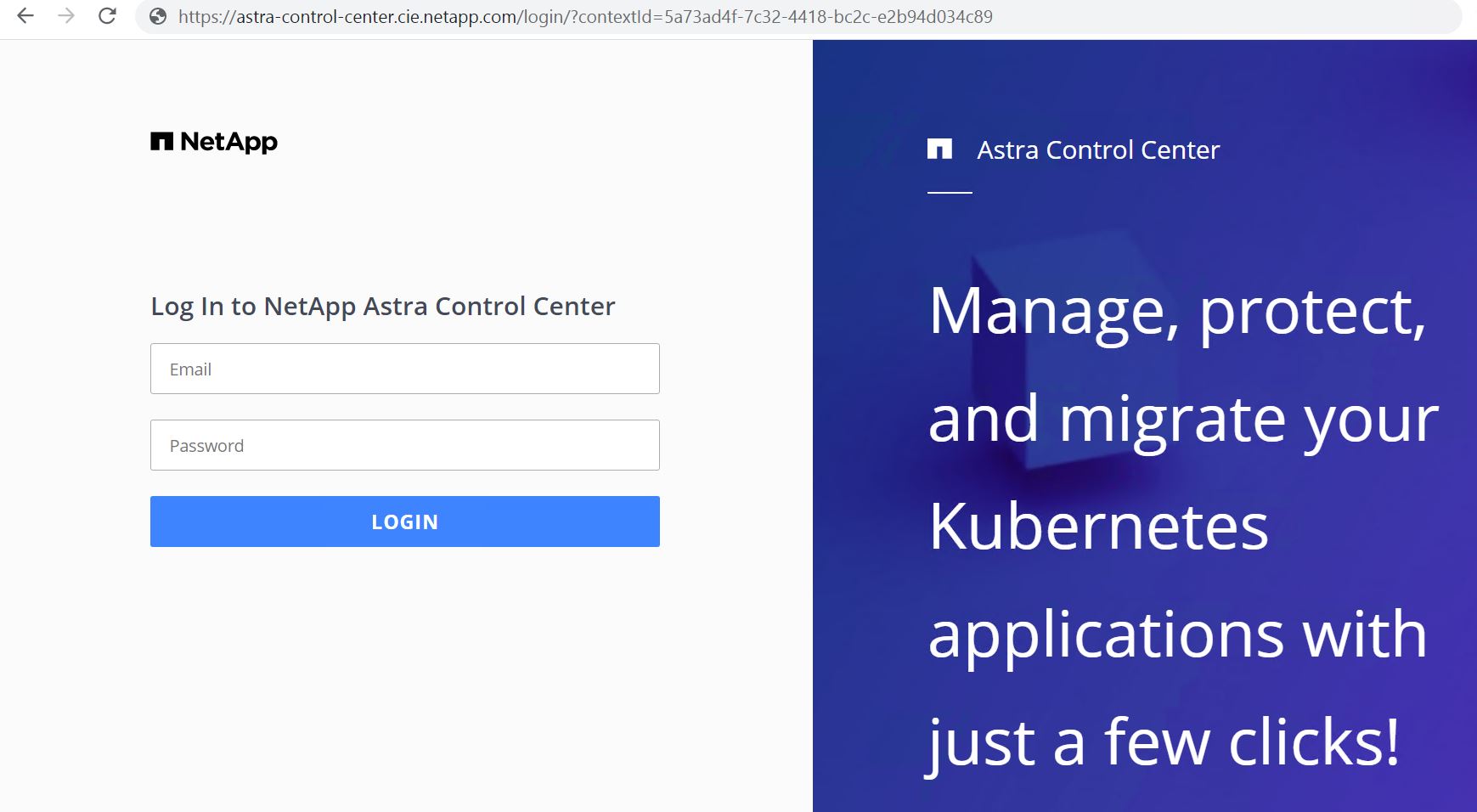

FQDN을 검색하여 Astra Control Center GUI에 로그인합니다.

-

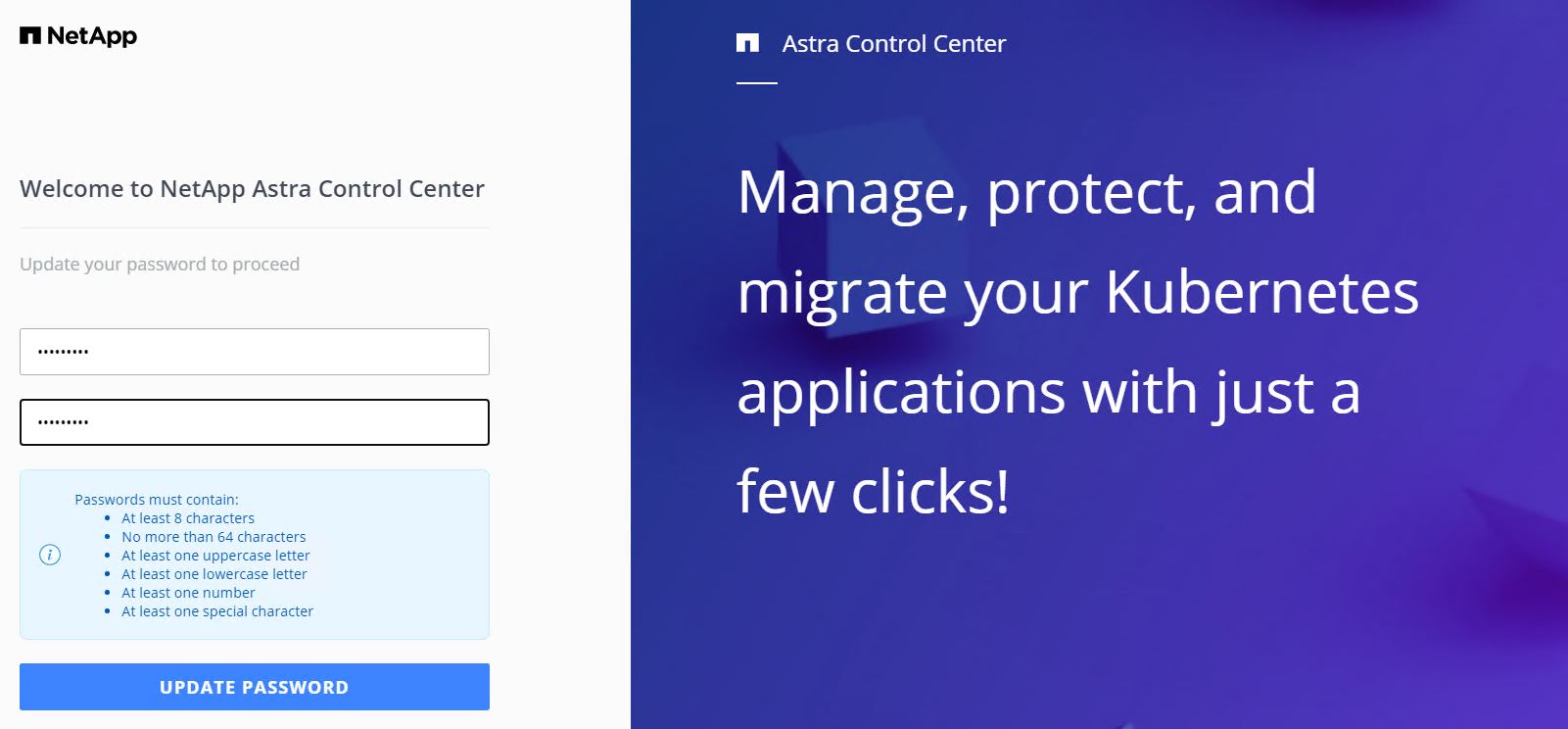

CRD에 제공된 관리자 이메일 주소를 사용하여 처음으로 Astra Control Center GUI에 로그인할 경우 비밀번호를 변경해야 합니다.

-

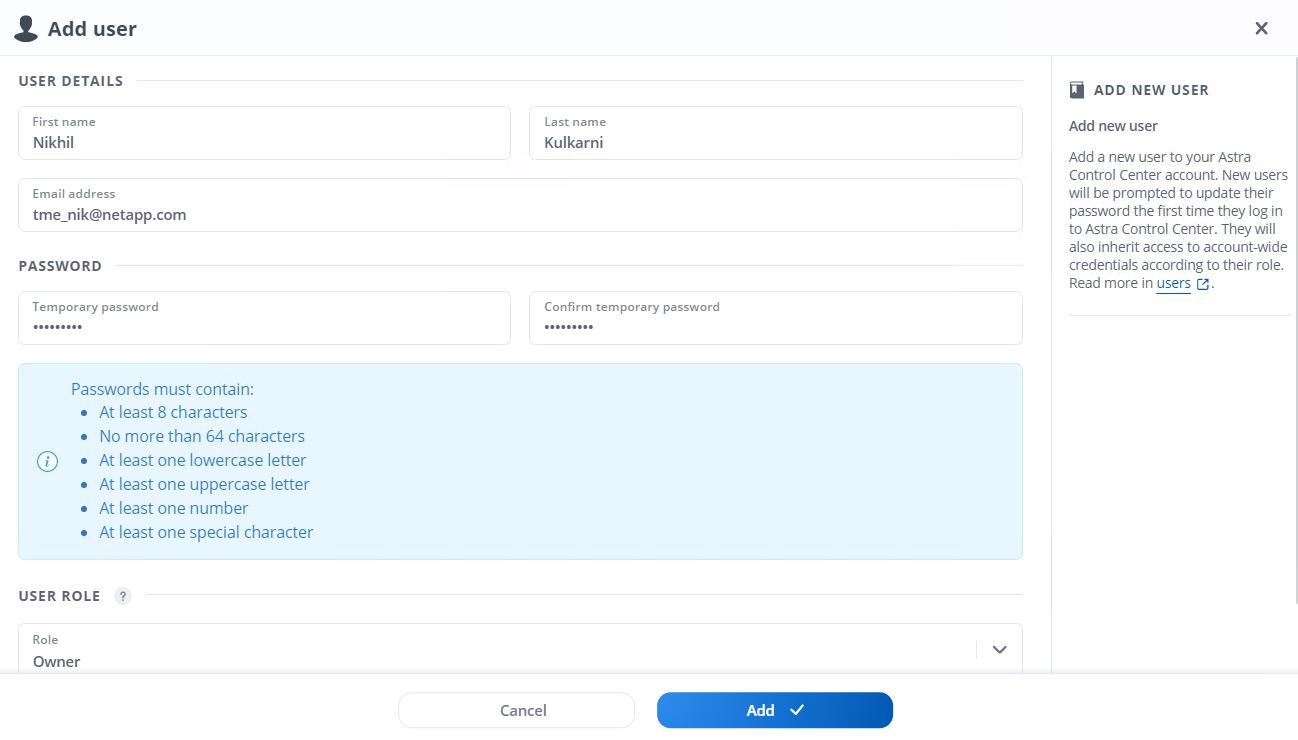

Astra Control Center에 사용자를 추가하려면 계정 > 사용자 로 이동하여 추가 를 클릭하고 사용자 세부 정보를 입력한 다음 추가 를 클릭합니다.

-

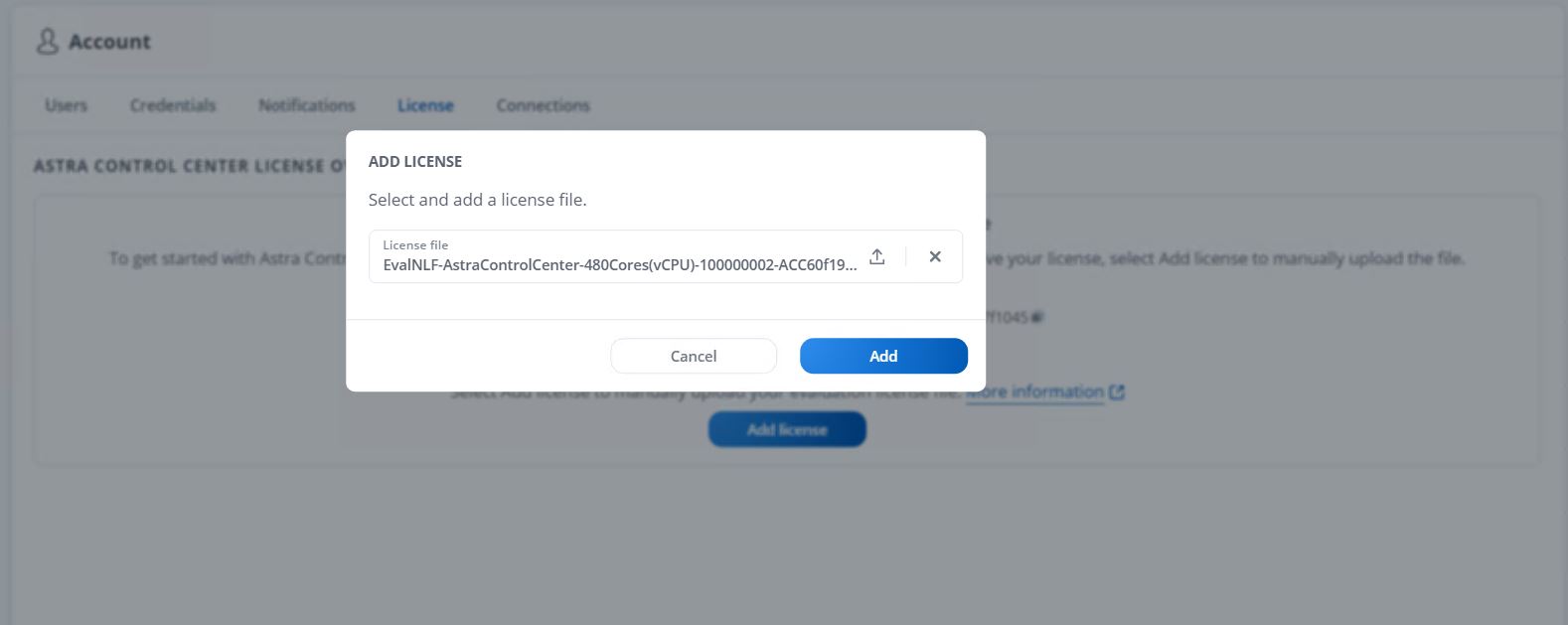

Astra Control Center를 사용하려면 모든 IT 기능에 대한 라이센스가 필요합니다. 라이센스를 추가하려면 계정 > 라이센스 로 이동하고 라이센스 추가 를 클릭한 다음 라이센스 파일을 업로드합니다.

NetApp Astra Control Center의 설치 또는 구성 관련 문제가 발생할 경우 알려진 문제에 대한 기술 자료를 이용할 수 있습니다 "여기".