통합 ID 소스 구성

변경 제안

변경 제안

테넌트 그룹 및 사용자를 Active Directory, OpenLDAP 또는 Oracle Directory Server와 같은 다른 시스템에서 관리하도록 하려면 ID 페더레이션을 구성할 수 있습니다.

-

지원되는 브라우저를 사용하여 테넌트 관리자에 로그인해야 합니다.

-

특정 액세스 권한이 있어야 합니다.

-

ID 공급자로 Active Directory, OpenLDAP 또는 Oracle Directory Server를 사용하고 있어야 합니다. 목록에 없는 LDAP v3 서비스를 사용하려면 기술 지원 부서에 문의해야 합니다.

-

LDAP 서버와의 통신에 TLS(Transport Layer Security)를 사용하려는 경우 ID 공급자는 TLS 1.2 또는 1.3을 사용해야 합니다.

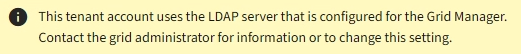

테넌트의 ID 페더레이션 서비스를 구성할 수 있는지 여부는 테넌트 계정 설정 방법에 따라 달라집니다. 테넌트가 Grid Manager용으로 구성된 ID 페더레이션 서비스를 공유할 수 있습니다. ID 페더레이션 페이지에 액세스할 때 이 메시지가 표시되면 이 테넌트에 대해 별도의 통합 ID 소스를 구성할 수 없습니다.

-

액세스 관리 * > * ID 페더레이션 * 을 선택합니다.

-

ID 페더레이션 사용 * 을 선택합니다.

-

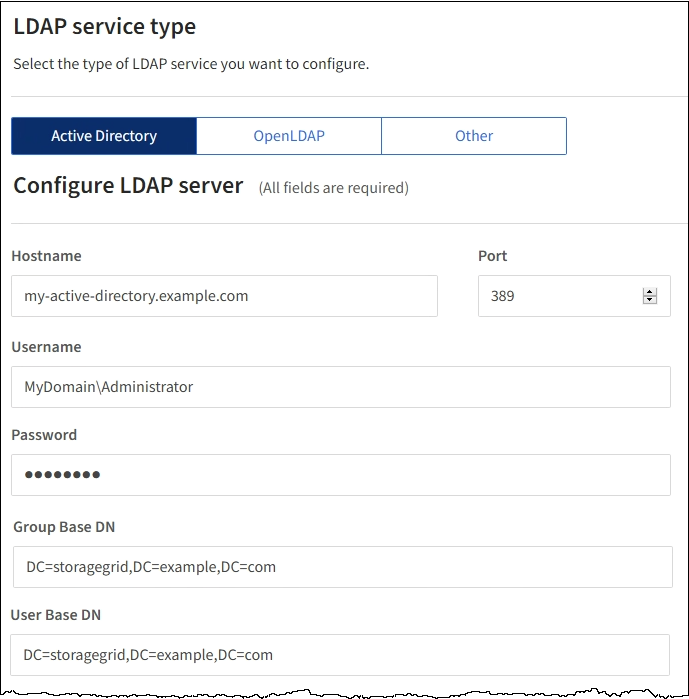

LDAP 서비스 유형 섹션에서 * Active Directory *, * OpenLDAP * 또는 * 기타 * 를 선택합니다.

OpenLDAP * 를 선택한 경우 OpenLDAP 서버를 구성합니다. OpenLDAP 서버 구성 지침을 참조하십시오.

Oracle Directory Server를 사용하는 LDAP 서버의 값을 구성하려면 * 기타 * 를 선택합니다.

-

기타 * 를 선택한 경우 LDAP 속성 섹션의 필드를 작성합니다.

-

* 사용자 고유 이름 *: LDAP 사용자의 고유 식별자가 포함된 속성의 이름입니다. 이 속성은 과 같습니다

sAMAccountNameActive Directory 및 의 경우uidOpenLDAP의 경우. Oracle Directory Server를 구성하는 경우 를 입력합니다uid. -

* 사용자 UUID *: LDAP 사용자의 영구 고유 식별자가 포함된 특성의 이름입니다. 이 속성은 과 같습니다

objectGUIDActive Directory 및 의 경우entryUUIDOpenLDAP의 경우. Oracle Directory Server를 구성하는 경우 를 입력합니다nsuniqueid. 지정된 속성에 대한 각 사용자의 값은 16바이트 또는 문자열 형식의 32자리 16진수 숫자여야 하며, 하이픈은 무시됩니다. -

* 그룹 고유 이름 *: LDAP 그룹의 고유 식별자가 포함된 속성의 이름입니다. 이 속성은 과 같습니다

sAMAccountNameActive Directory 및 의 경우cnOpenLDAP의 경우. Oracle Directory Server를 구성하는 경우 를 입력합니다cn. -

* 그룹 UUID *: LDAP 그룹의 영구 고유 식별자가 포함된 특성의 이름입니다. 이 속성은 과 같습니다

objectGUIDActive Directory 및 의 경우entryUUIDOpenLDAP의 경우. Oracle Directory Server를 구성하는 경우 를 입력합니다nsuniqueid. 지정된 속성에 대한 각 그룹의 값은 16바이트 또는 문자열 형식의 32자리 16진수 숫자여야 하며, 하이픈은 무시됩니다.

-

-

LDAP 서버 구성 섹션에서 필요한 LDAP 서버 및 네트워크 연결 정보를 입력합니다.

-

* 호스트 이름 *: LDAP 서버의 서버 호스트 이름 또는 IP 주소입니다.

-

* 포트 *: LDAP 서버에 연결하는 데 사용되는 포트입니다. STARTTLS의 기본 포트는 389이고 LDAPS의 기본 포트는 636입니다. 그러나 방화벽이 올바르게 구성된 경우 모든 포트를 사용할 수 있습니다.

-

* 사용자 이름 *: LDAP 서버에 연결할 사용자의 DN(고유 이름)의 전체 경로입니다. Active Directory의 경우 아래쪽 로그온 이름 또는 사용자 기본 이름을 지정할 수도 있습니다.

지정된 사용자는 그룹 및 사용자를 나열하고 다음 속성에 액세스할 수 있는 권한이 있어야 합니다.

-

sAMAccountName또는uid -

objectGUID,entryUUID, 또는nsuniqueid -

cn -

memberOf또는isMemberOf

-

-

* 암호 *: 사용자 이름과 연결된 암호입니다.

-

* Group base DN *: 그룹을 검색할 LDAP 하위 트리에 대한 DN(고유 이름)의 전체 경로입니다. Active Directory 예제(아래)에서 고유 이름이 기본 DN(DC=StorageGrid, DC=example, DC=com)과 관련된 모든 그룹을 통합 그룹으로 사용할 수 있습니다.

그룹 고유 이름 * 값은 * 그룹 기본 DN * 내에서 고유해야 합니다.

-

* 사용자 기본 DN *: 사용자를 검색할 LDAP 하위 트리의 고유 이름(DN)의 전체 경로입니다.

사용자 고유 이름 * 값은 * 사용자 기본 DN * 내에서 고유해야 합니다.

-

-

TLS(Transport Layer Security) * 섹션에서 보안 설정을 선택합니다.

-

* STARTTLS 사용(권장) *: STARTTLS를 사용하여 LDAP 서버와의 통신을 보호합니다. 이 옵션을 선택하는 것이 좋습니다.

-

* LDAPS * 사용: LDAPS(LDAP over SSL) 옵션은 TLS를 사용하여 LDAP 서버에 연결합니다. 이 옵션은 호환성을 위해 지원됩니다.

-

* TLS * 사용 안 함: StorageGRID 시스템과 LDAP 서버 간의 네트워크 트래픽은 보호되지 않습니다.

Active Directory 서버가 LDAP 서명을 적용하는 경우에는 이 옵션이 지원되지 않습니다. STARTTLS 또는 LDAPS를 사용해야 합니다.

-

-

STARTTLS 또는 LDAPS를 선택한 경우 연결 보안에 사용되는 인증서를 선택합니다.

-

* 운영 체제 CA 인증서 사용 *: 운영 체제에 설치된 기본 CA 인증서를 사용하여 연결을 보호합니다.

-

* 사용자 지정 CA 인증서 사용 *: 사용자 지정 보안 인증서를 사용합니다.

이 설정을 선택한 경우 사용자 지정 보안 인증서를 복사하여 CA 인증서 텍스트 상자에 붙여 넣습니다.

-

-

LDAP 서버에 대한 연결 설정을 확인하려면 * 연결 테스트 * 를 선택합니다.

연결이 유효한 경우 페이지의 오른쪽 상단에 확인 메시지가 나타납니다.

-

연결이 유효하면 * 저장 * 을 선택합니다.

다음 스크린샷은 Active Directory를 사용하는 LDAP 서버의 구성 값 예를 보여 줍니다.