Gerencie chaves de criptografia Cloud Volumes ONTAP com o Azure Key Vault

Sugerir alterações

Sugerir alterações

Você pode usar o Azure Key Vault (AKV) para proteger suas chaves de criptografia ONTAP em um aplicativo implantado pelo Azure. Consulte o"Documentação da Microsoft" .

O AKV pode ser usado para proteger chaves do NetApp Volume Encryption (NVE) somente para SVMs de dados. Para mais informações, consulte o "Documentação do ONTAP" .

O gerenciamento de chaves com o AKV pode ser habilitado com a CLI ou a API REST do ONTAP .

Ao usar o AKV, esteja ciente de que, por padrão, um SVM LIF de dados é usado para se comunicar com o ponto de extremidade de gerenciamento de chaves na nuvem. Uma rede de gerenciamento de nós é usada para se comunicar com os serviços de autenticação do provedor de nuvem (login.microsoftonline.com). Se a rede do cluster não estiver configurada corretamente, o cluster não utilizará corretamente o serviço de gerenciamento de chaves.

-

O Cloud Volumes ONTAP deve estar executando a versão 9.10.1 ou posterior

-

Licença de Criptografia de Volume (VE) instalada (a licença de Criptografia de Volume da NetApp é instalada automaticamente em cada sistema Cloud Volumes ONTAP registrado no Suporte da NetApp )

-

Você deve ter uma licença de gerenciamento de chaves de criptografia multilocatário (MT_EK_MGMT)

-

Você deve ser um administrador de cluster ou SVM

-

Uma assinatura do Active Azure

-

O AKV só pode ser configurado em um SVM de dados

-

NAE não pode ser usado com AKV. O NAE requer um servidor KMIP com suporte externo.

-

Os nós Cloud Volumes ONTAP pesquisam o AKV a cada 15 minutos para confirmar a acessibilidade e a disponibilidade das chaves. Este período de pesquisa não é configurável e, após quatro falhas consecutivas na tentativa de pesquisa (totalizando 1 hora), os volumes são colocados offline.

Processo de configuração

As etapas descritas capturam como registrar sua configuração do Cloud Volumes ONTAP com o Azure e como criar um Azure Key Vault e chaves. Se você já concluiu essas etapas, certifique-se de ter as configurações corretas, principalmente emCriar um Azure Key Vault , e então prossiga paraConfiguração do Cloud Volumes ONTAP .

-

Primeiro, você deve registrar seu aplicativo na assinatura do Azure que deseja que o Cloud Volumes ONTAP use para acessar o Azure Key Vault. No portal do Azure, selecione Registros de aplicativos.

-

Selecione Novo registro.

-

Forneça um nome para seu aplicativo e selecione um tipo de aplicativo compatível. O locatário único padrão é suficiente para o uso do Azure Key Vault. Selecione Registrar.

-

Na janela Visão geral do Azure, selecione o aplicativo que você registrou. Copie o ID do aplicativo (cliente) e o ID do diretório (locatário) para um local seguro. Eles serão necessários mais tarde no processo de registro.

-

No portal do Azure para registro do aplicativo Azure Key Vault, selecione o painel Certificados e segredos.

-

Selecione Novo segredo do cliente. Insira um nome significativo para o seu segredo do cliente. A NetApp recomenda um período de expiração de 24 meses; no entanto, suas políticas específicas de governança de nuvem podem exigir uma configuração diferente.

-

Clique em Adicionar para criar o segredo do cliente. Copie a sequência secreta listada na coluna Valor e armazene-a em um local seguro para uso posterior emConfiguração do Cloud Volumes ONTAP . O valor secreto não será exibido novamente depois que você sair da página.

-

Se você tiver um Azure Key Vault existente, poderá conectá-lo à sua configuração do Cloud Volumes ONTAP ; no entanto, você deve adaptar as políticas de acesso às configurações neste processo.

-

No portal do Azure, navegue até a seção Key Vaults.

-

Clique em +Criar e insira as informações necessárias, incluindo grupo de recursos, região e nível de preço. Além disso, insira o número de dias para manter os cofres excluídos e selecione Ativar proteção de limpeza no cofre de chaves.

-

Selecione Avançar para escolher uma política de acesso.

-

Selecione as seguintes opções:

-

Em Configuração de acesso, selecione a Política de acesso ao cofre.

-

Em Acesso a recursos, selecione Azure Disk Encryption para criptografia de volume.

-

-

Selecione +Criar para adicionar uma política de acesso.

-

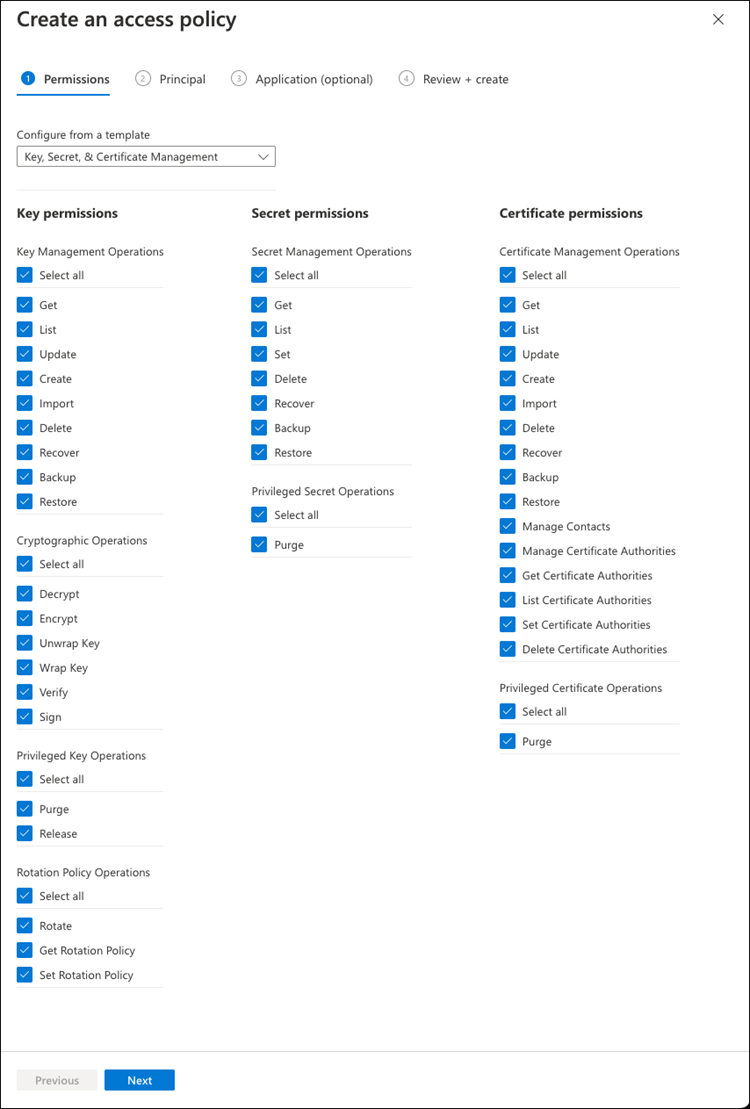

Em Configurar a partir de um modelo, clique no menu suspenso e selecione o modelo Gerenciamento de chaves, segredos e certificados.

-

Escolha cada um dos menus suspensos de permissões (chave, segredo, certificado) e depois Selecionar tudo no topo da lista do menu para selecionar todas as permissões disponíveis. Você deve ter:

-

Permissões de chave: 20 selecionadas

-

Permissões secretas: 8 selecionadas

-

Permissões de certificado: 16 selecionadas

-

-

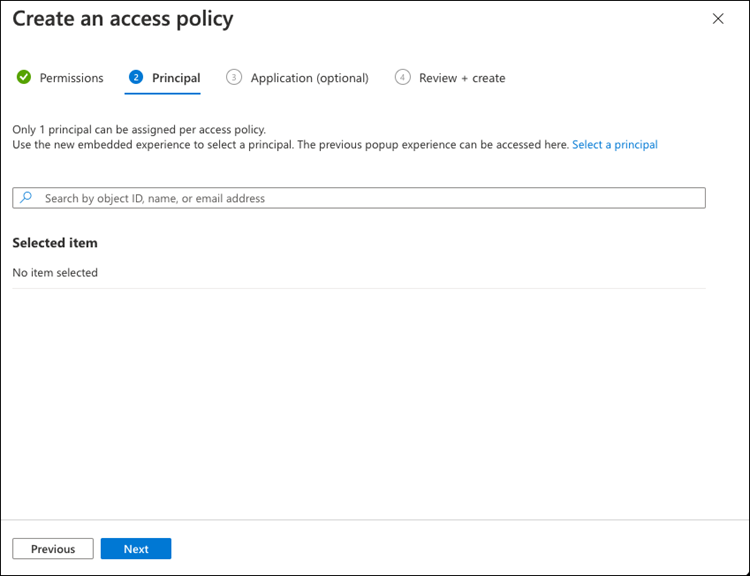

Clique em Avançar para selecionar o aplicativo registrado Principal do Azure que você criou emRegistro de aplicativo do Azure . Selecione Avançar.

Somente um principal pode ser atribuído por política.

-

Clique em Avançar duas vezes até chegar em Revisar e criar. Em seguida, clique em Criar.

-

Selecione Avançar para avançar para as opções de Rede.

-

Escolha o método de acesso à rede apropriado ou selecione Todas as redes e Revisar + Criar para criar o cofre de chaves. (O método de acesso à rede pode ser prescrito por uma política de governança ou pela sua equipe corporativa de segurança na nuvem.)

-

Registre o URI do Key Vault: No key vault que você criou, navegue até o menu Visão geral e copie o URI do Vault da coluna da direita. Você precisará disso para uma etapa posterior.

-

No menu do Key Vault que você criou para o Cloud Volumes ONTAP, navegue até a opção Chaves.

-

Selecione Gerar/importar para criar uma nova chave.

-

Deixe a opção padrão definida como Gerar.

-

Forneça as seguintes informações:

-

Nome da chave de criptografia

-

Tipo de chave: RSA

-

Tamanho da chave RSA: 2048

-

Habilitado: Sim

-

-

Selecione Criar para criar a chave de criptografia.

-

Retorne ao menu Chaves e selecione a chave que você acabou de criar.

-

Selecione o ID da chave em Versão atual para visualizar as propriedades da chave.

-

Localize o campo Identificador de chave. Copie o URI até, mas não incluindo, a string hexadecimal.

-

Este processo só é necessário se você estiver configurando o Azure Key Vault para um sistema HA Cloud Volumes ONTAP .

-

No portal do Azure, navegue até Redes Virtuais.

-

Selecione a Rede Virtual onde você implantou o sistema Cloud Volumes ONTAP e selecione o menu Sub-redes no lado esquerdo da página.

-

Selecione o nome da sub-rede para sua implantação do Cloud Volumes ONTAP na lista.

-

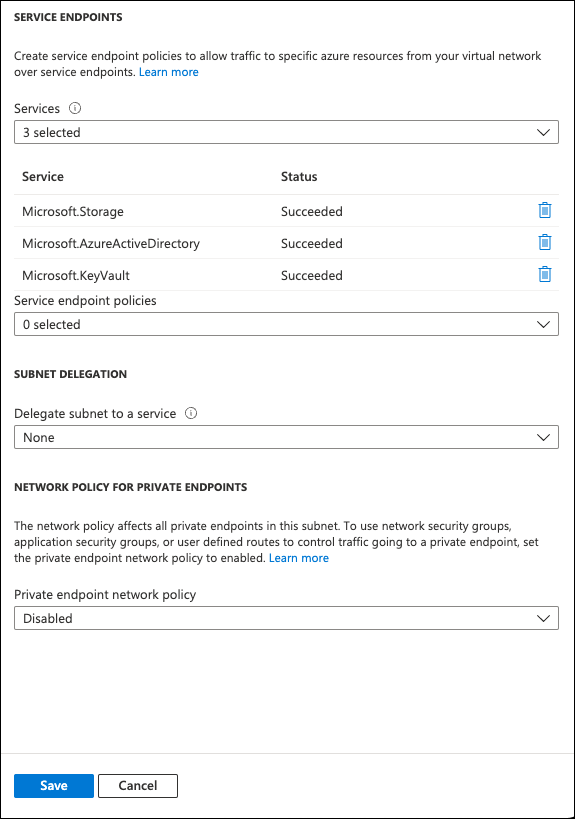

Navegue até o título Pontos de extremidade de serviço. No menu suspenso, selecione o seguinte:

-

Microsoft.AzureActiveDirectory

-

Microsoft.KeyVault

-

Microsoft.Storage (opcional)

-

-

Selecione Salvar para capturar suas configurações.

-

Conecte-se ao LIF de gerenciamento de cluster com seu cliente SSH preferido.

-

Entre no modo de privilégio avançado no ONTAP:

set advanced -con off -

Identifique o SVM de dados desejado e verifique sua configuração de DNS:

vserver services name-service dns show-

Se existir uma entrada DNS para o SVM de dados desejado e ela contiver uma entrada para o DNS do Azure, nenhuma ação será necessária. Caso contrário, adicione uma entrada de servidor DNS para o SVM de dados que aponte para o DNS do Azure, DNS privado ou servidor local. Isso deve corresponder à entrada do SVM do administrador do cluster:

vserver services name-service dns create -vserver SVM_name -domains domain -name-servers IP_address -

Verifique se o serviço DNS foi criado para o SVM de dados:

vserver services name-service dns show

-

-

Habilite o Azure Key Vault usando a ID do cliente e a ID do locatário salvas após o registro do aplicativo:

security key-manager external azure enable -vserver SVM_name -client-id Azure_client_ID -tenant-id Azure_tenant_ID -name key_vault_URI -key-id full_key_URIO _full_key_URIo valor deve utilizar o<https:// <key vault host name>/keys/<key label>formatar. -

Após a ativação bem-sucedida do Azure Key Vault, insira o

client secret valuequando solicitado. -

Verifique o status do gerenciador de chaves:

security key-manager external azure checkA saída será semelhante a:::*> security key-manager external azure check Vserver: data_svm_name Node: akvlab01-01 Category: service_reachability Status: OK Category: ekmip_server Status: OK Category: kms_wrapped_key_status Status: UNKNOWN Details: No volumes created yet for the vserver. Wrapped KEK status will be available after creating encrypted volumes. 3 entries were displayed.Se o

service_reachabilitystatus não éOK, o SVM não consegue acessar o serviço Azure Key Vault com toda a conectividade e permissões necessárias. Certifique-se de que suas políticas de rede e roteamento do Azure não bloqueiem sua vNet privada de alcançar o ponto de extremidade público do Azure Key Vault. Se isso acontecer, considere usar um ponto de extremidade privado do Azure para acessar o Key Vault de dentro da vNet. Também pode ser necessário adicionar uma entrada de hosts estáticos no seu SVM para resolver o endereço IP privado do seu ponto de extremidade.O

kms_wrapped_key_statusirá relatarUNKNOWNna configuração inicial. Seu status mudará paraOKdepois que o primeiro volume for criptografado. -

OPCIONAL: Crie um volume de teste para verificar a funcionalidade do NVE.

vol create -vserver SVM_name -volume volume_name -aggregate aggr -size size -state online -policy defaultSe configurado corretamente, o Cloud Volumes ONTAP criará automaticamente o volume e habilitará a criptografia do volume.

-

Confirme se o volume foi criado e criptografado corretamente. Se for, o

-is-encryptedparâmetro será exibido comotrue.

vol show -vserver SVM_name -fields is-encrypted -

Opcional: se você quiser atualizar as credenciais no certificado de autenticação do Azure Key Vault, use o seguinte comando:

security key-manager external azure update-credentials -vserver v1 -authentication-method certificate