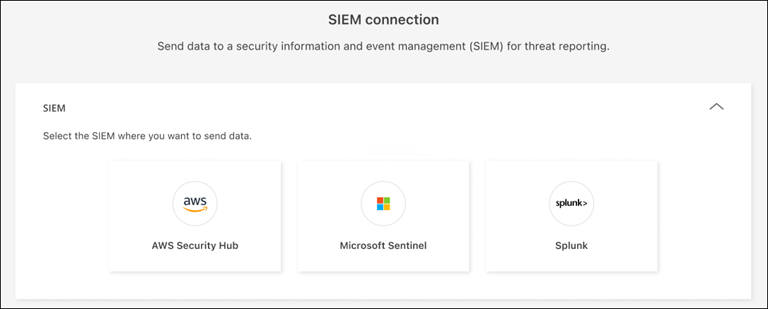

Conecte NetApp Ransomware Resilience ao sistema de gerenciamento de segurança e eventos (SIEM) para análise e detecção de ameaças

Sugerir alterações

Sugerir alterações

Um sistema de gerenciamento de eventos e segurança (SIEM) centraliza dados de logs e eventos para fornecer informações sobre eventos de segurança e conformidade. NetApp Ransomware Resilience oferece suporte ao envio automático de dados para o seu SIEM para análise e detecção de ameaças de forma simplificada.

Ransomware Resilience é compatível com os seguintes SIEMs:

-

AWS Security Hub

-

Microsoft Sentinel

-

Splunk Cloud

Antes de habilitar o SIEM no Ransomware Resilience, você precisa configurar seu sistema SIEM.

Dados de eventos enviados para um SIEM

O Ransomware Resilience pode enviar os seguintes dados de eventos para o seu sistema SIEM:

-

contexto:

-

os: Esta é uma constante com o valor de ONTAP.

-

os_version: A versão do ONTAP em execução no sistema.

-

connector_id: O ID do agente do Console que gerencia o sistema.

-

cluster_id: O ID do cluster relatado pelo ONTAP para o sistema.

-

svm_name: O nome do SVM onde o alerta foi encontrado.

-

volume_name: O nome do volume no qual o alerta é encontrado.

-

volume_id: O ID do volume relatado pelo ONTAP para o sistema.

-

-

incidente:

-

incident_id: O ID do incidente gerado pelo Ransomware Resilience para o volume sob ataque no Ransomware Resilience.

-

alert_id: O ID gerado pelo Ransomware Resilience para a carga de trabalho.

-

gravidade: Um dos seguintes níveis de alerta: "CRÍTICO", "ALTO", "MÉDIO", "BAIXO".

-

description: Detalhes sobre o alerta que foi detectado, por exemplo, "Um possível ataque de ransomware detectado na carga de trabalho arp_learning_mode_test_2630"

-

Configurar o AWS Security Hub para detecção de ameaças

Antes de habilitar o AWS Security Hub em NetApp Ransomware Resilience, você precisa executar as seguintes etapas gerais no AWS Security Hub:

-

Configure permissões no AWS Security Hub.

-

Configure a chave de acesso de autenticação e a chave secreta no AWS Security Hub. (Essas etapas não são fornecidas aqui.)

-

Acesse o console do AWS IAM.

-

Selecione Políticas.

-

Crie uma política usando o seguinte código no formato JSON:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "NetAppSecurityHubFindings", "Effect": "Allow", "Action": [ "securityhub:BatchImportFindings", "securityhub:BatchUpdateFindings" ], "Resource": [ "arn:aws:securityhub:*:*:product/*/default", "arn:aws:securityhub:*:*:hub/default" ] } ] }

Configurar o Microsoft Sentinel para detecção de ameaças

Antes de habilitar o Microsoft Sentinel em NetApp Ransomware Resilience, você precisa executar as seguintes etapas gerais no Microsoft Sentinel:

-

Pré-requisitos

-

Ativar o Microsoft Sentinel.

-

Crie uma função personalizada no Microsoft Sentinel.

-

-

Inscrição

-

Registre o Ransomware Resilience para receber eventos do Microsoft Sentinel.

-

Crie um segredo para o registro.

-

-

Permissões: Atribua permissões ao aplicativo.

-

Autenticação: Insira as credenciais de autenticação para o aplicativo.

-

Acesse o Microsoft Sentinel.

-

Crie um espaço de trabalho do Log Analytics.

-

Habilite o Microsoft Sentinel para usar o espaço de trabalho do Log Analytics que você acabou de criar.

-

Acesse o Microsoft Sentinel.

-

Selecione Assinatura > Controle de acesso (IAM).

-

Insira um nome de função personalizado. Use o nome Ransomware Resilience Sentinel Configurator.

-

Copie o seguinte JSON e cole-o na aba JSON.

{ "roleName": "Ransomware Resilience Sentinel Configurator", "description": "", "assignableScopes":["/subscriptions/{subscription_id}"], "permissions": [ ] } -

Revise e salve suas configurações.

-

Acesse o Microsoft Sentinel.

-

Selecione Entra ID > Aplicativos > Registros de aplicativos.

-

Para o Nome de exibição do aplicativo, digite "Resiliência ao Ransomware".

-

No campo Tipo de conta compatível, selecione Contas somente neste diretório organizacional.

-

Selecione um Índice Padrão onde os eventos serão enviados.

-

Selecione Revisar.

-

Selecione Registrar para salvar suas configurações.

Após o registro, o centro de administração do Microsoft Entra exibe o painel Visão geral do aplicativo.

-

Acesse o Microsoft Sentinel.

-

Selecione Certificados e segredos > Segredos do cliente > Novo segredo do cliente.

-

Adicione uma descrição para o segredo do seu aplicativo.

-

Selecione uma Expiração para o segredo ou especifique um tempo de vida personalizado.

A vida útil do segredo do cliente é limitada a dois anos (24 meses) ou menos. A Microsoft recomenda que você defina um valor de expiração inferior a 12 meses. -

Selecione Adicionar para criar seu segredo.

-

Registre o segredo a ser usado na etapa de Autenticação. O segredo nunca mais será exibido depois que você sair desta página.

-

Acesse o Microsoft Sentinel.

-

Selecione Assinatura > Controle de acesso (IAM).

-

Selecione Adicionar > Adicionar atribuição de função.

-

Para o campo Funções de administrador privilegiado, selecione Configurador do Ransomware Resilience Sentinel.

Esta é a função personalizada que você criou anteriormente. -

Selecione Avançar.

-

No campo Atribuir acesso a, selecione Usuário, grupo ou entidade de serviço.

-

Selecione Selecionar membros. Em seguida, selecione Ransomware Resilience Sentinel Configurator.

-

Selecione Avançar.

-

No campo O que o usuário pode fazer, selecione Permitir que o usuário atribua todas as funções, exceto as funções de administrador privilegiado Proprietário, UAA, RBAC (recomendado).

-

Selecione Avançar.

-

Selecione Revisar e atribuir para atribuir as permissões.

-

Acesse o Microsoft Sentinel.

-

Insira as credenciais:

-

Insira o ID do locatário, o ID do aplicativo cliente e o segredo do aplicativo cliente.

-

Selecione Authenticate.

Após a autenticação ser bem-sucedida, uma mensagem "Autenticado" será exibida.

-

-

Insira os detalhes do espaço de trabalho do Log Analytics para o aplicativo.

-

Selecione o ID da assinatura, o grupo de recursos e o espaço de trabalho do Log Analytics.

-

Configurar o Splunk Cloud para detecção de ameaças

Antes de habilitar o Splunk Cloud no Ransomware Resilience, você precisará seguir as seguintes etapas de alto nível no Splunk Cloud:

-

Habilite um Coletor de Eventos HTTP no Splunk Cloud para receber dados de eventos via HTTP ou HTTPS do Console.

-

Crie um token do Event Collector no Splunk Cloud.

-

Acesse o Splunk Cloud.

-

Selecione Configurações > Entradas de dados.

-

Selecione Coletor de Eventos HTTP > Configurações Globais.

-

Na alternância Todos os tokens, selecione Ativado.

-

Para que o Coletor de Eventos escute e se comunique por HTTPS em vez de HTTP, selecione Ativar SSL.

-

Insira uma porta em Número da porta HTTP para o Coletor de eventos HTTP.

-

Acesse o Splunk Cloud.

-

Selecione Configurações > Adicionar dados.

-

Selecione Monitor > Coletor de Eventos HTTP.

-

Digite um nome para o token e selecione Avançar.

-

Selecione um Índice Padrão onde os eventos serão enviados e, em seguida, selecione Revisar.

-

Confirme se todas as configurações do ponto de extremidade estão corretas e selecione Enviar.

-

Copie o token e cole-o em outro documento para deixá-lo pronto para a etapa de Autenticação.

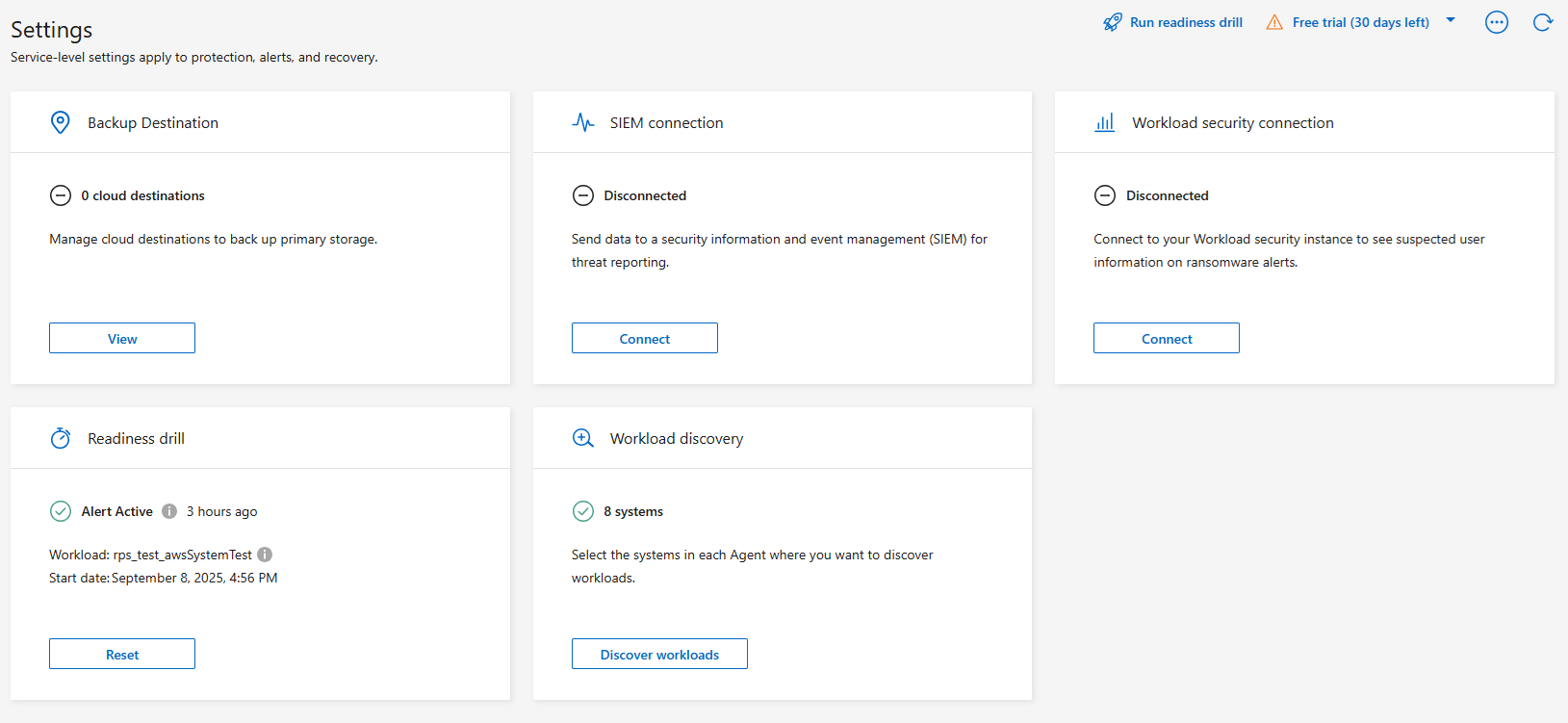

Conecte o SIEM na resiliência do ransomware

A ativação do SIEM envia dados do Ransomware Resilience para seu servidor SIEM para análise e geração de relatórios de ameaças.

-

No menu Console, selecione Proteção > Resiliência ao Ransomware.

-

No menu Resiliência do Ransomware, selecione a vertical

… opção no canto superior direito.

… opção no canto superior direito. -

Selecione Configurações.

A página Configurações é exibida.

-

Na página Configurações, selecione Conectar no bloco de conexão SIEM.

-

Escolha um dos sistemas SIEM.

-

Insira o token e os detalhes de autenticação que você configurou no AWS Security Hub ou no Splunk Cloud.

As informações inseridas dependem do SIEM selecionado. -

Selecione Ativar.

A página Configurações mostra "Conectado".