Proteja e recupere dados no FlexPod

Sugerir alterações

Sugerir alterações

Esta seção descreve como os dados de um usuário final podem ser recuperados em caso de ataque e como os ataques podem ser evitados usando um sistema FlexPod.

Visão geral do testbed

Para mostrar a deteção, correção e prevenção do FlexPod, um testbed foi construído com base nas diretrizes que são especificadas na plataforma mais recente disponível CVD no momento em que este documento foi escrito: "Data center FlexPod com VMware vSphere 6,7 U1, Cisco UCS 4th geração e NetApp AFF A-Series CVD".

Uma VM do Windows 2016, que forneceu um compartilhamento CIFS do software NetApp ONTAP, foi implantada na infraestrutura do VMware vSphere. Então o NetApp FPolicy foi configurado no compartilhamento CIFS para impedir a execução de arquivos com determinados tipos de extensão. O software NetApp SnapCenter também foi implantado para gerenciar as cópias Snapshot das VMs na infraestrutura, a fim de fornecer cópias Snapshot consistentes com aplicações.

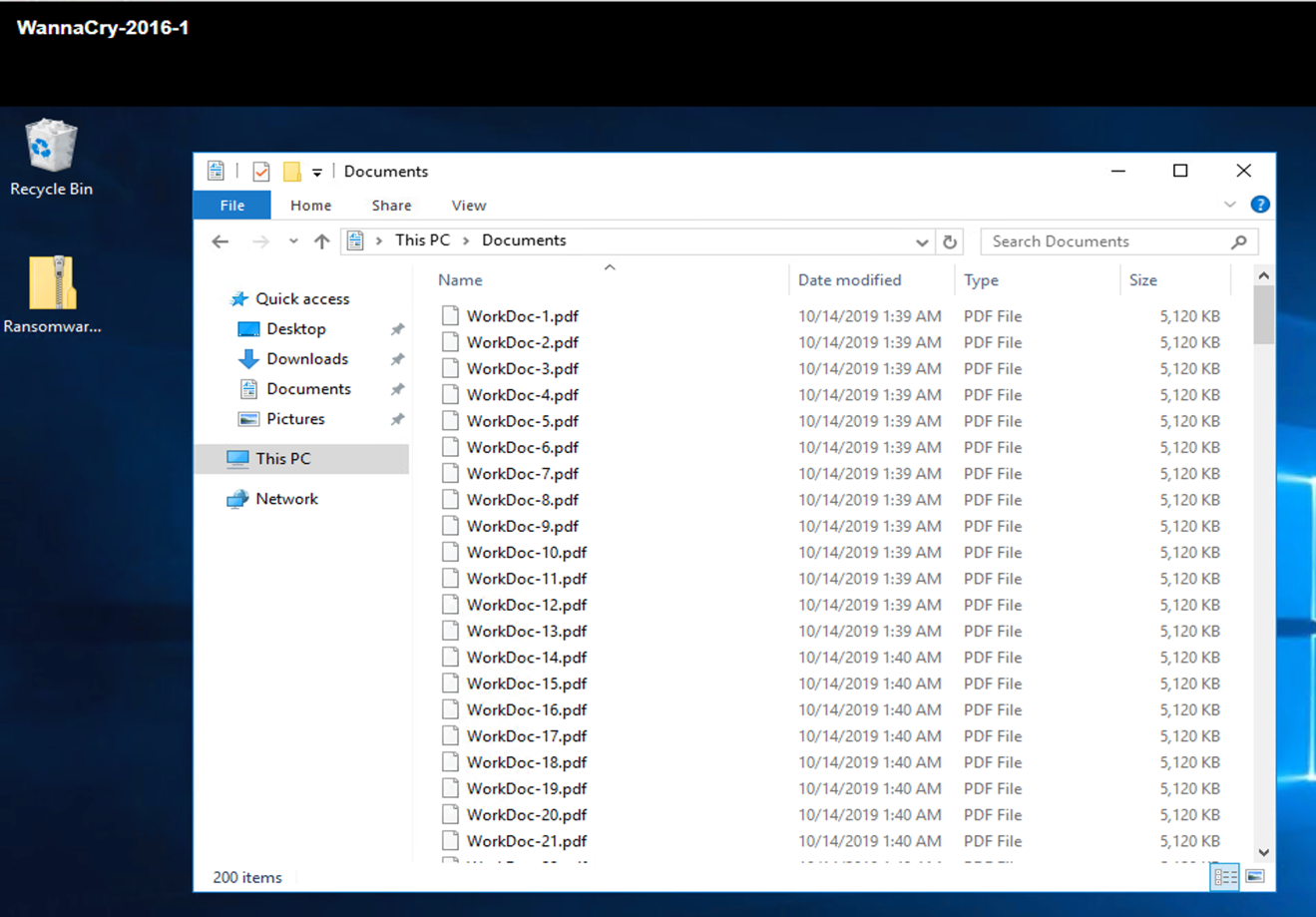

Estado da VM e seus arquivos antes de um ataque

Esta seção mostra o estado dos arquivos antes de um ataque à VM e o compartilhamento CIFS que foi mapeado para ela.

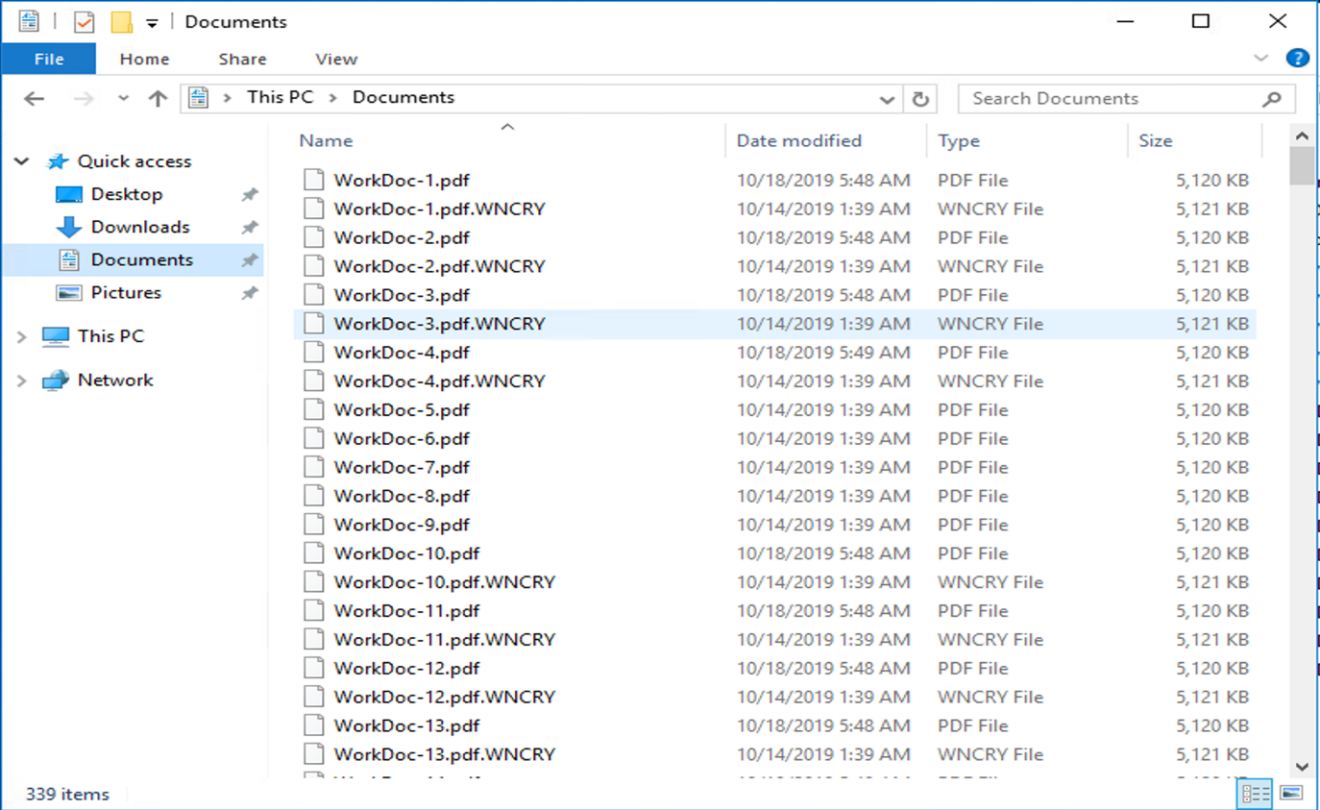

A pasta documentos da VM tinha um conjunto de arquivos PDF que ainda não foram criptografados pelo malware WannaCry.

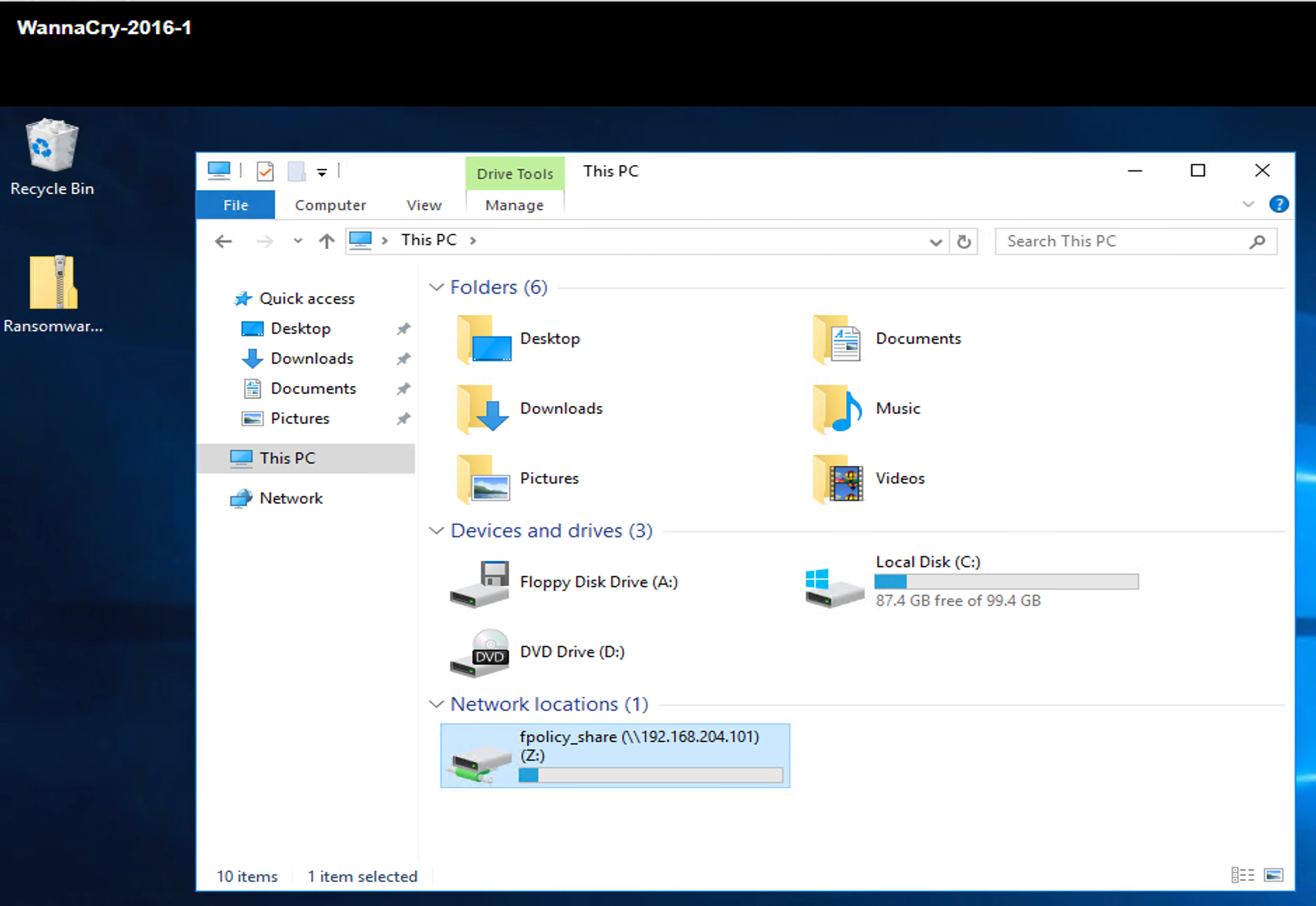

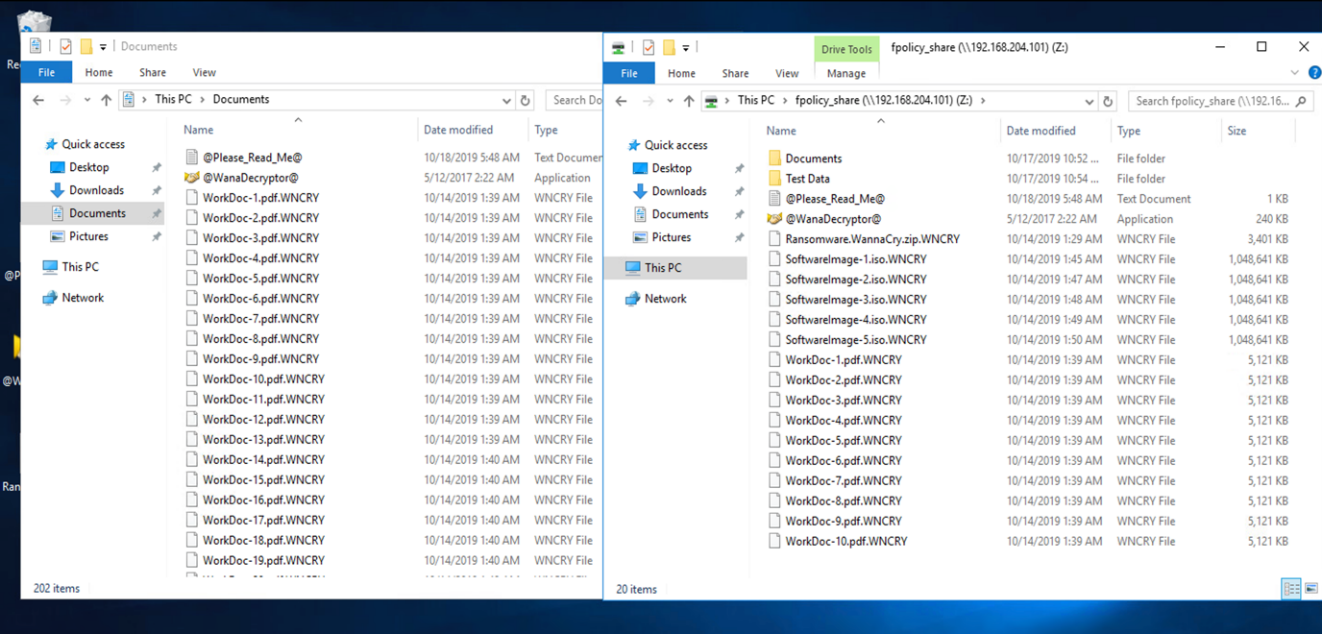

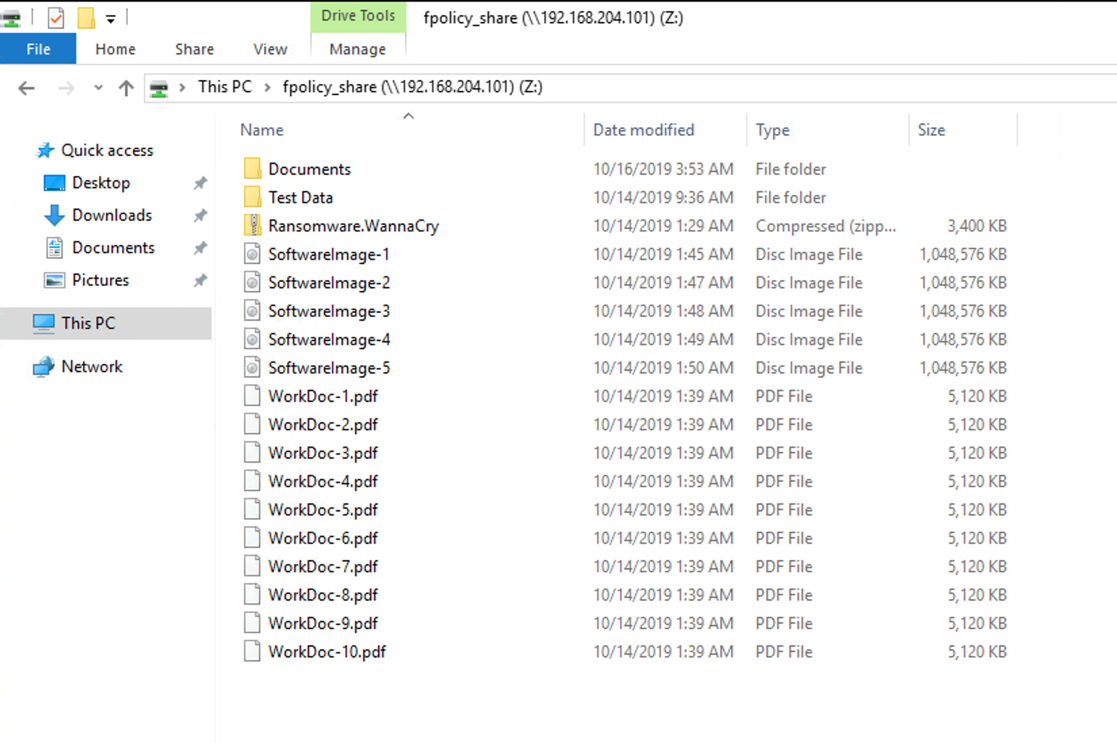

A captura de tela a seguir mostra o compartilhamento CIFS que foi mapeado para a VM.

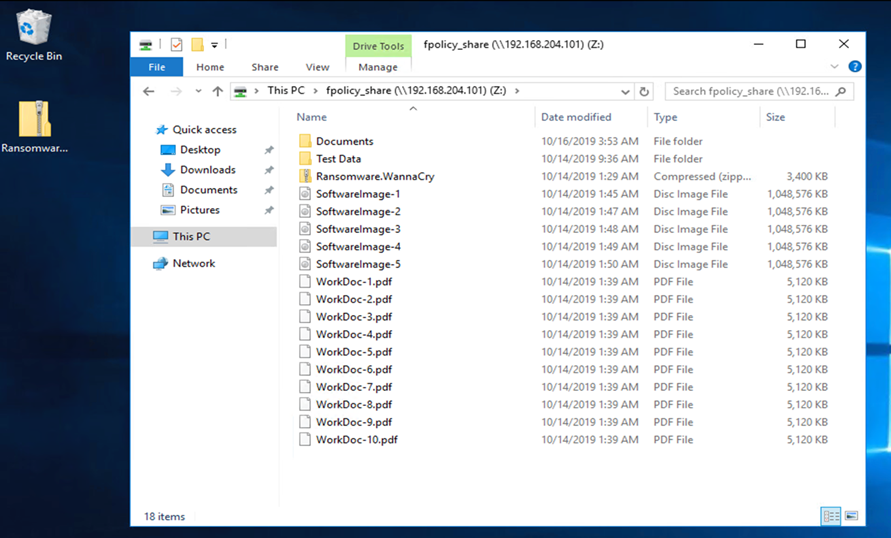

A captura de tela a seguir mostra os arquivos no compartilhamento CIFS fpolicy_share que ainda não foram criptografados pelo malware WannaCry.

Deduplicação e informações do Snapshot antes de um ataque

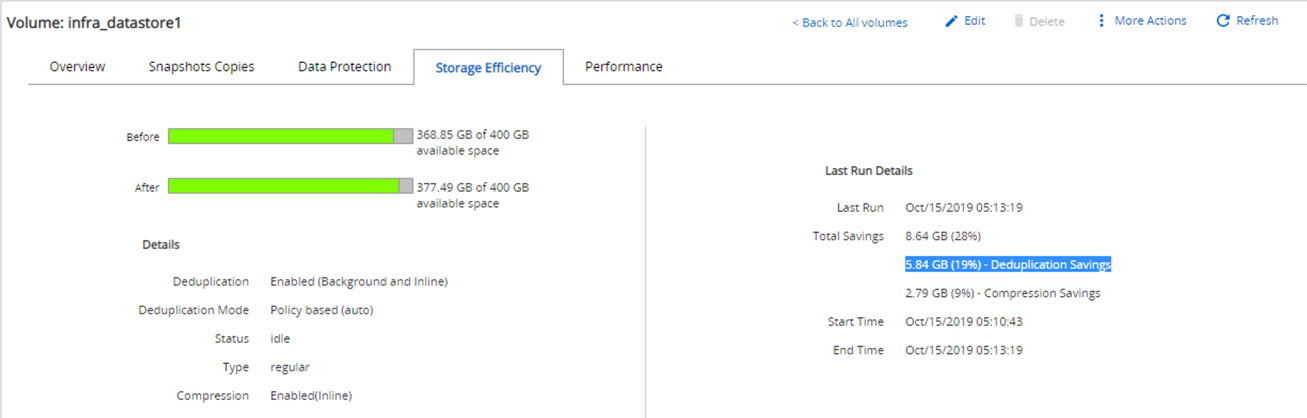

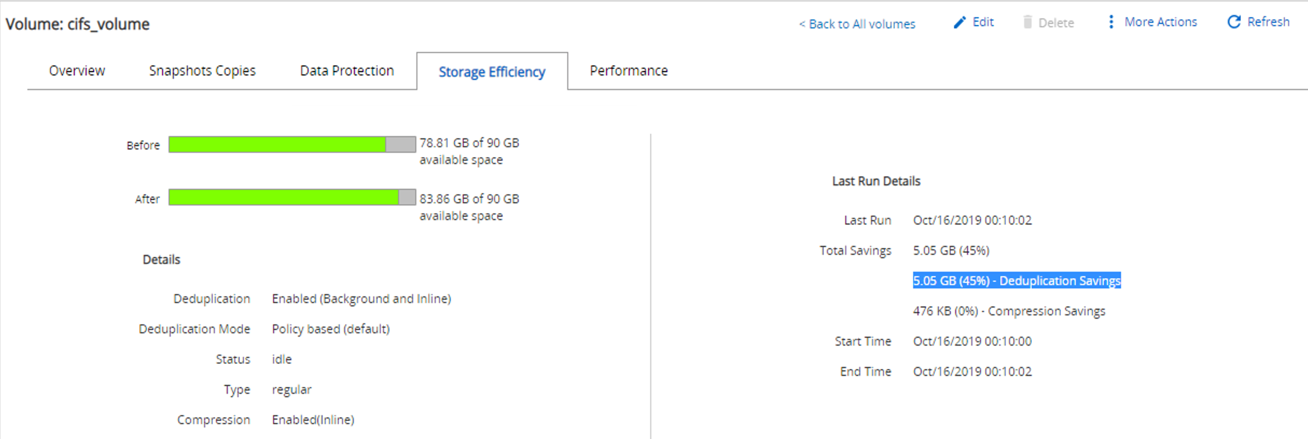

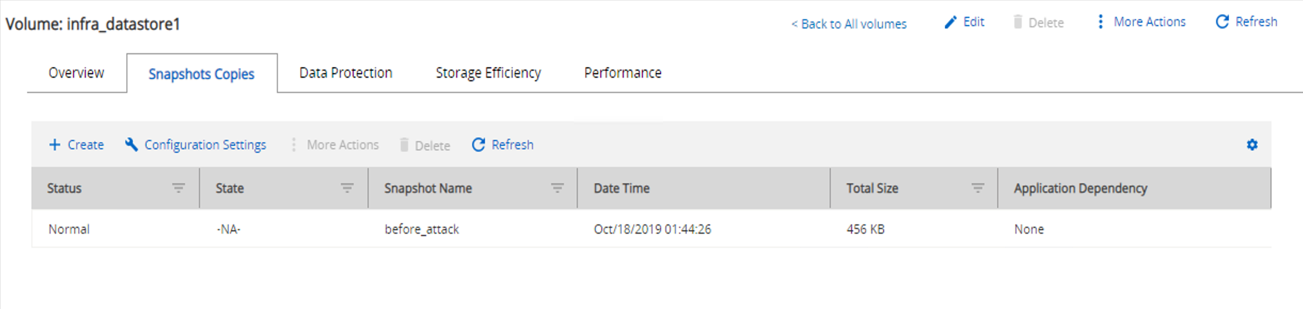

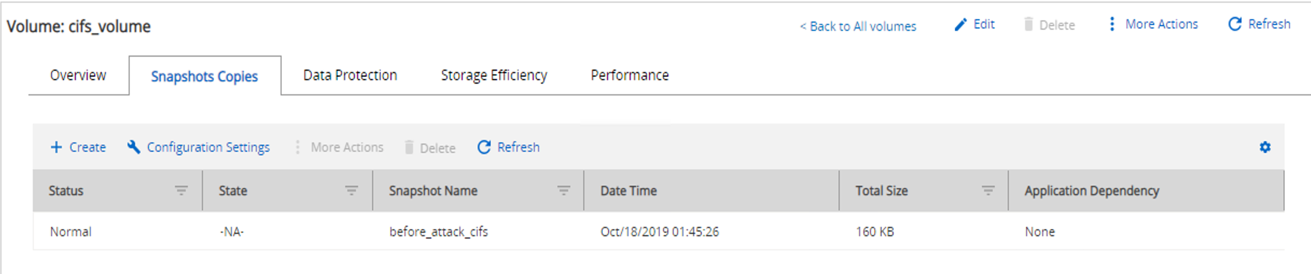

Os detalhes de eficiência de storage e o tamanho da cópia Snapshot antes de um ataque são indicados e usados como referência durante a fase de detecção.

Economias de storage de 19% foram obtidas com a deduplicação no volume que hospeda a VM.

Economias de storage de 45% foram obtidas com a deduplicação no compartilhamento CIFS fpolicy_share .

Foi observado um tamanho de cópia Snapshot de 456KB para o volume que hospeda a VM.

Foi observado um tamanho de cópia Snapshot de 160KB para o compartilhamento CIFS fpolicy_share .

Infecção WannaCry em VM e compartilhamento CIFS

Nesta seção, mostramos como o malware WannaCry foi introduzido no ambiente FlexPod e as mudanças subsequentes no sistema que foram observadas.

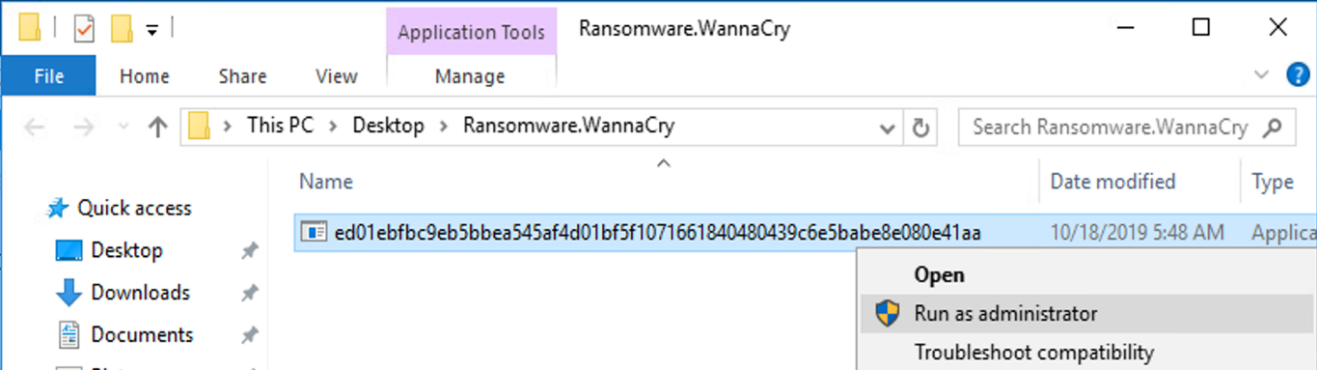

As etapas a seguir demonstram como o binário do malware WannaCry foi introduzido na VM:

-

O malware protegido foi extraído.

-

O binário foi executado.

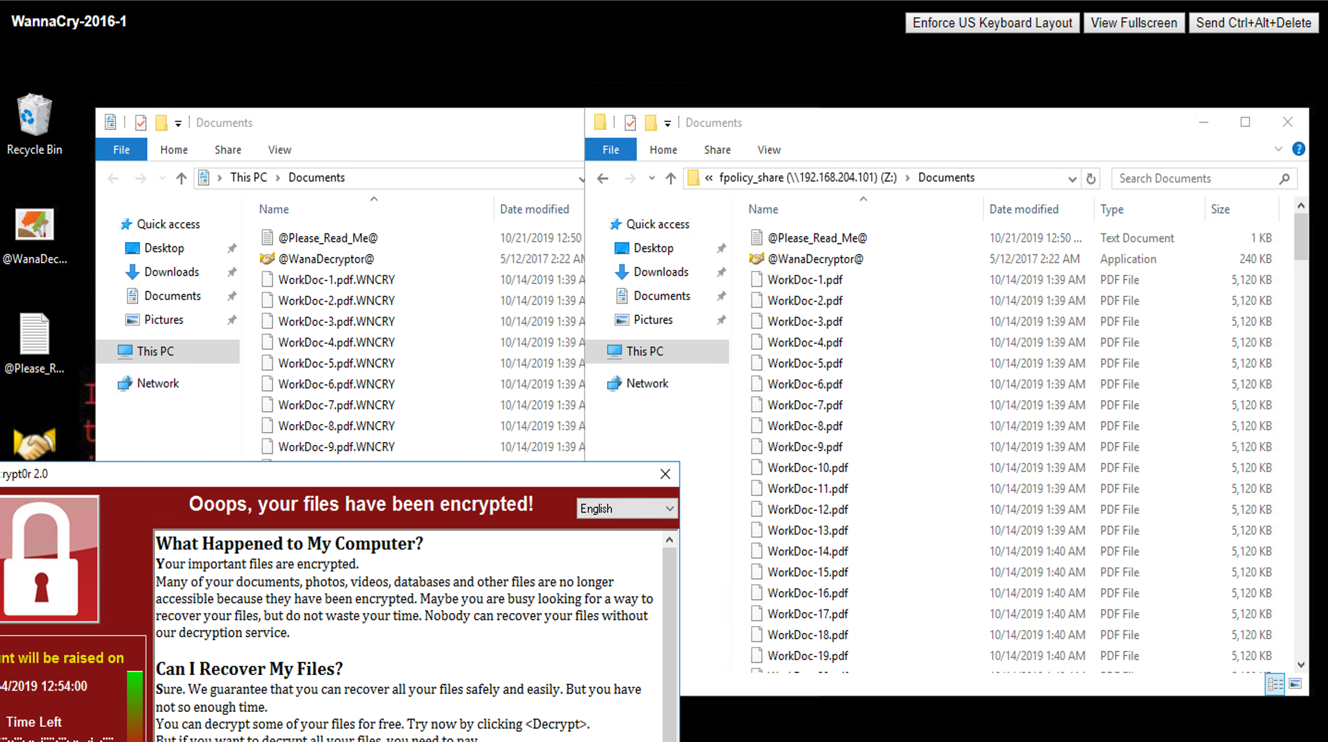

Caso 1: WannaCry criptografa o sistema de arquivos dentro da VM e mapeou o compartilhamento CIFS

O sistema de arquivos local e o compartilhamento CIFS mapeado foram criptografados pelo malware WannaCry.

O malware começa a criptografar arquivos com extensões WNCRY.

O malware criptografa todos os arquivos na VM local e o compartilhamento mapeado.

Detecção

A partir do momento em que o malware começou a criptografar os arquivos, ele desencadeou um aumento exponencial no tamanho das cópias Snapshot e uma diminuição exponencial na porcentagem de eficiência de storage.

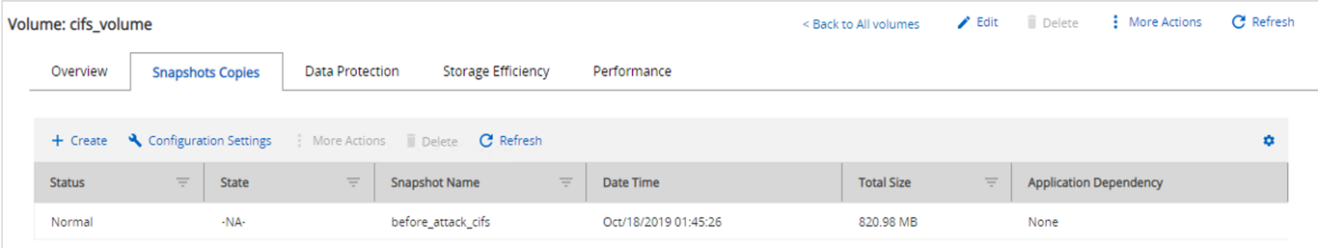

Detetamos um aumento dramático no tamanho do Snapshot para 820,98MB para o volume que hospeda o compartilhamento CIFS durante o ataque.

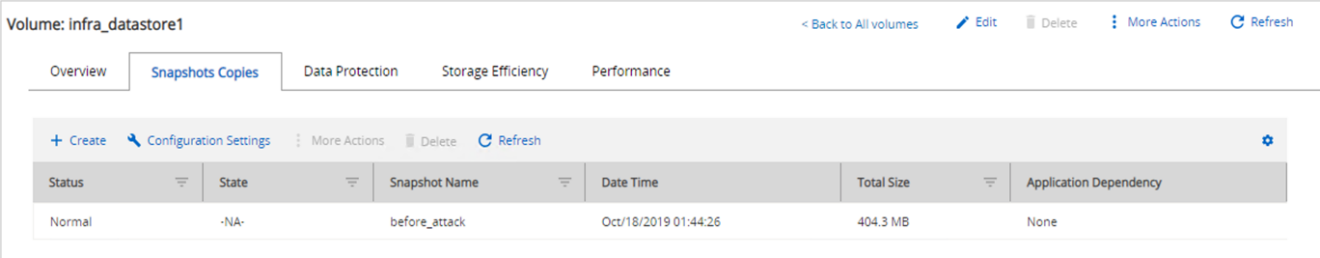

Detetamos um aumento no tamanho da cópia Snapshot para 404,3MB para o volume que hospeda a VM.

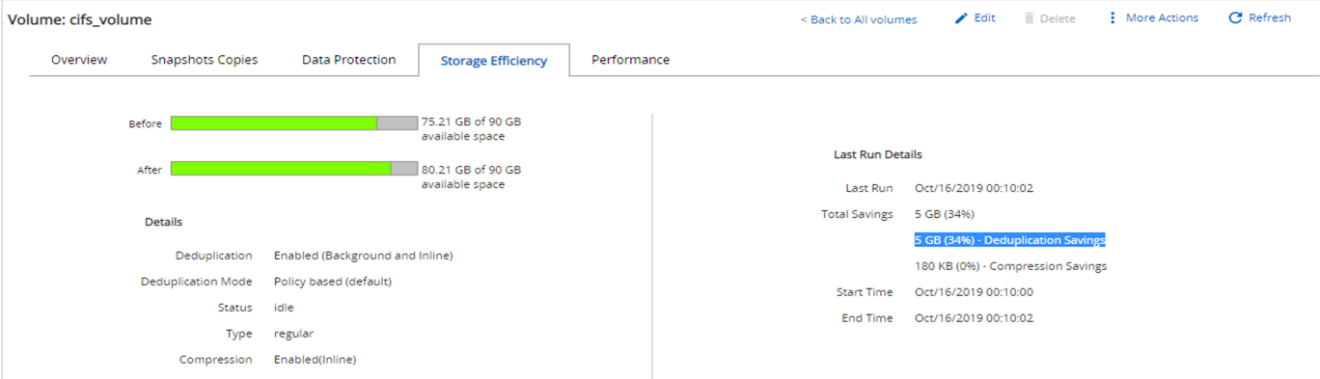

A eficiência de storage do volume que hospeda o compartilhamento CIFS diminuiu para 34%.

Remediação

Restaure a VM e o compartilhamento CIFS mapeado usando uma cópia Snapshot limpa criar antes do ataque.

Restaurar VM

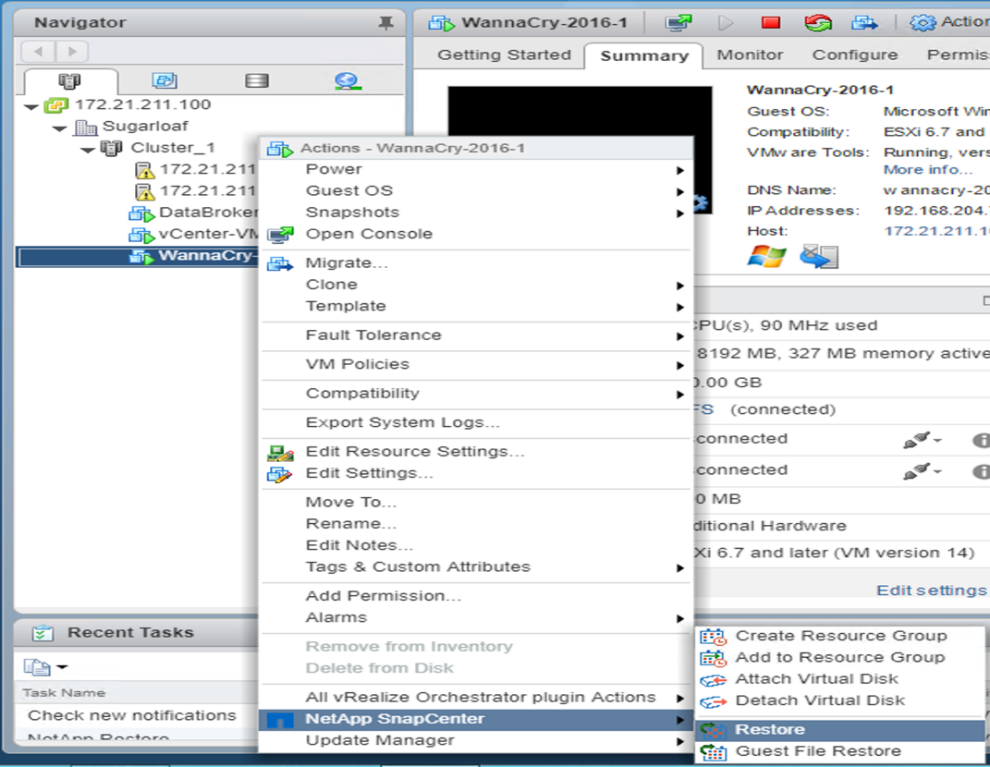

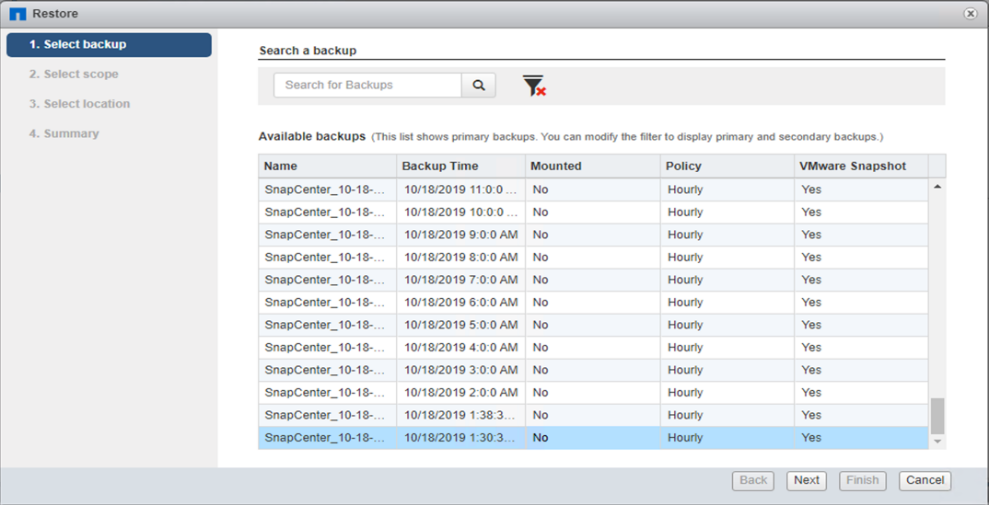

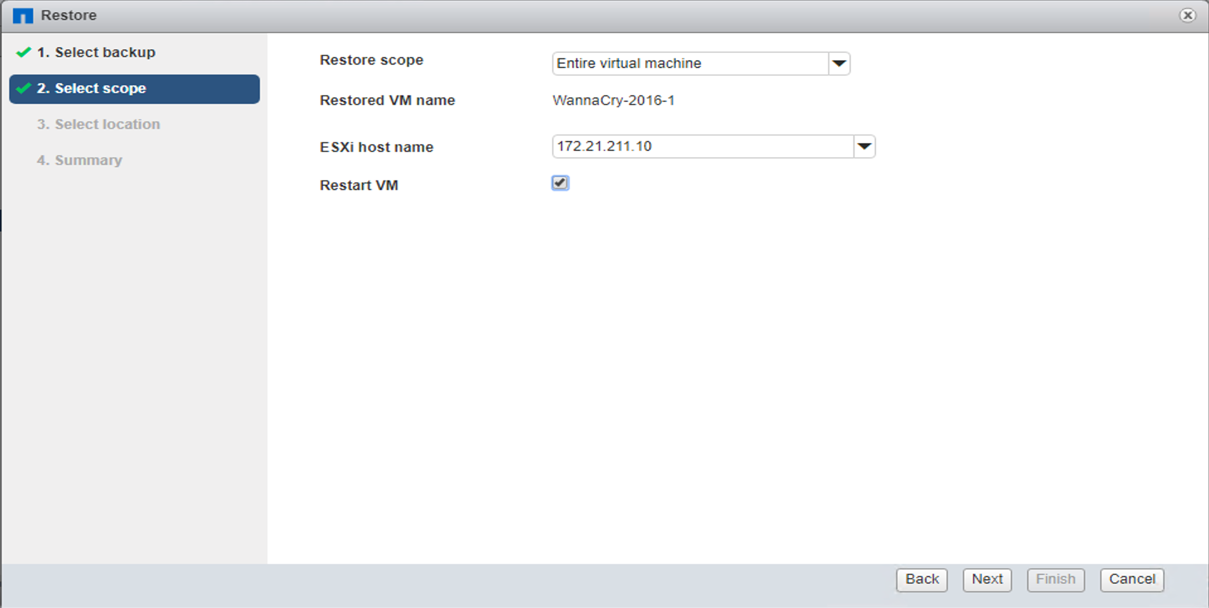

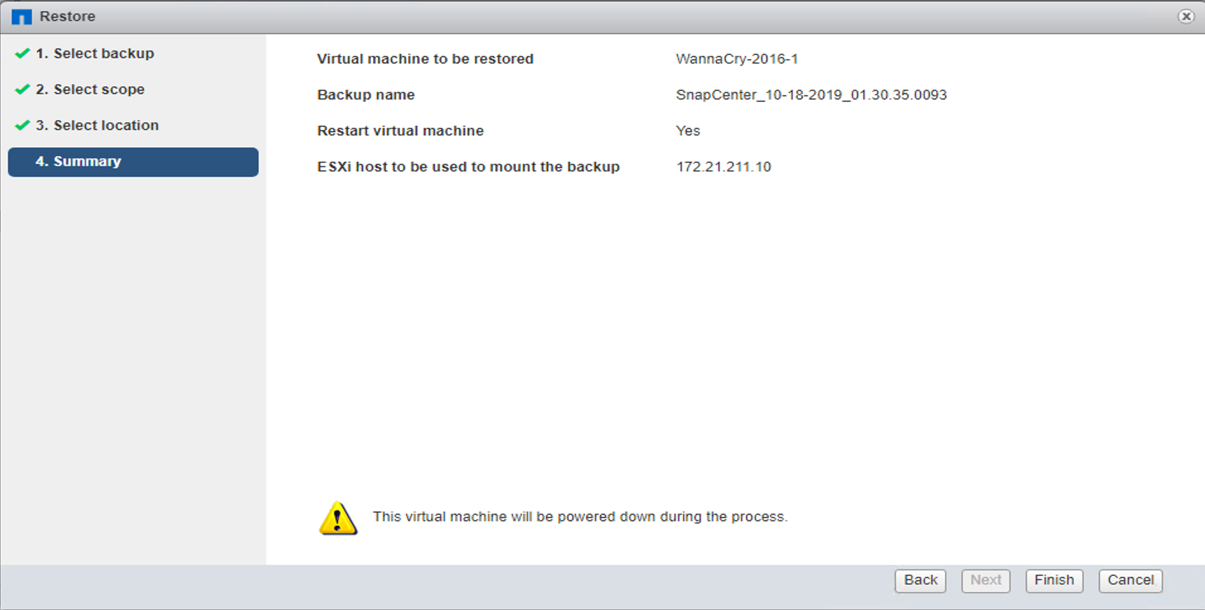

Para restaurar a VM, execute as seguintes etapas:

-

Use a cópia Snapshot criada com o SnapCenter para restaurar a VM.

-

Selecione a cópia Snapshot consistente VMware desejada para restauração.

-

Toda a VM é restaurada e reiniciada.

-

Clique em concluir para iniciar o processo de restauração.

-

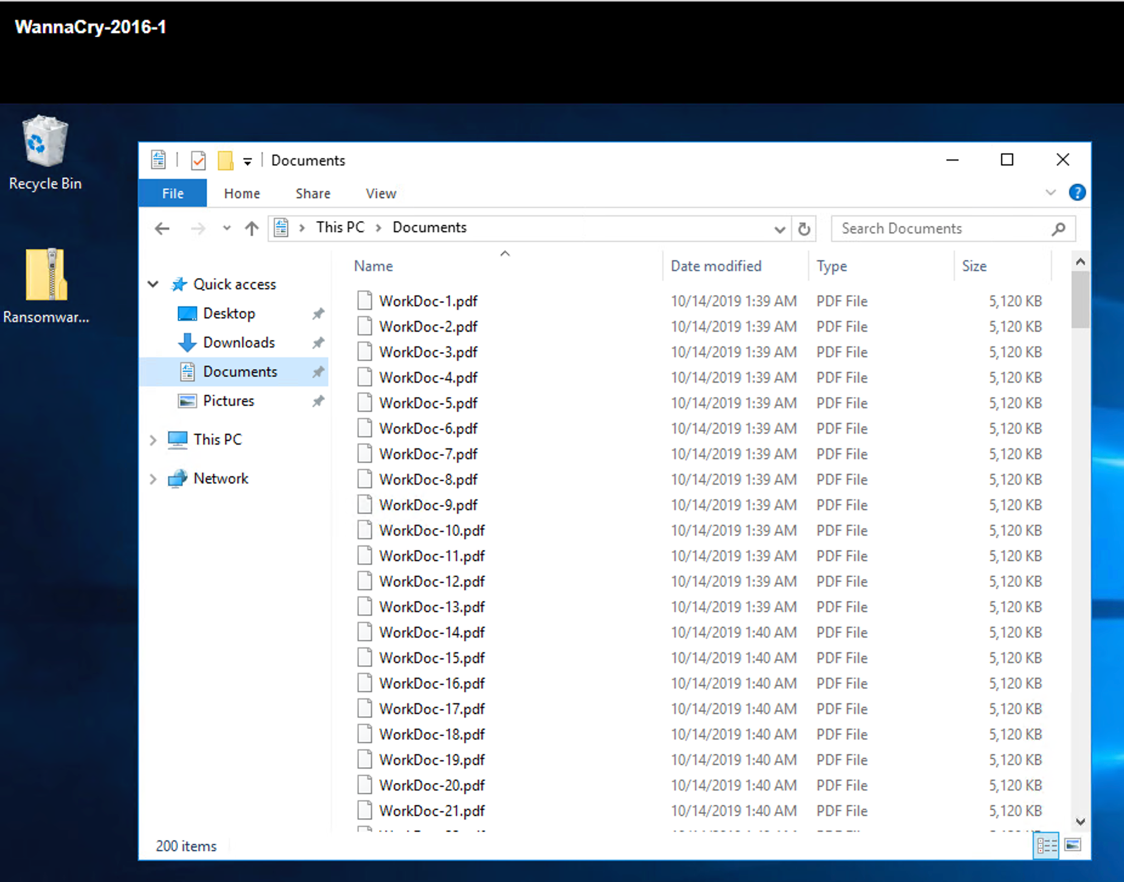

A VM e seus arquivos são restaurados.

Restaurar compartilhamento CIFS

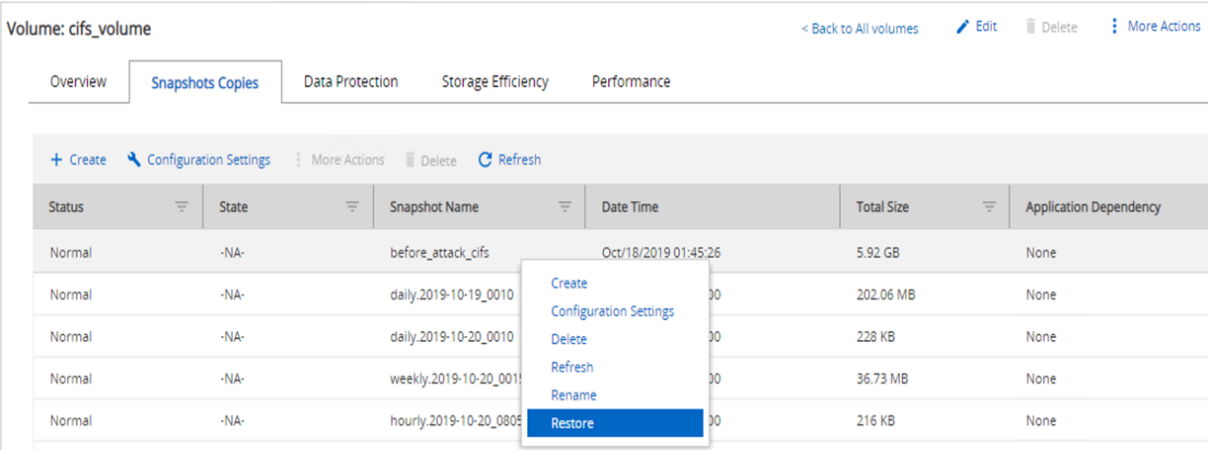

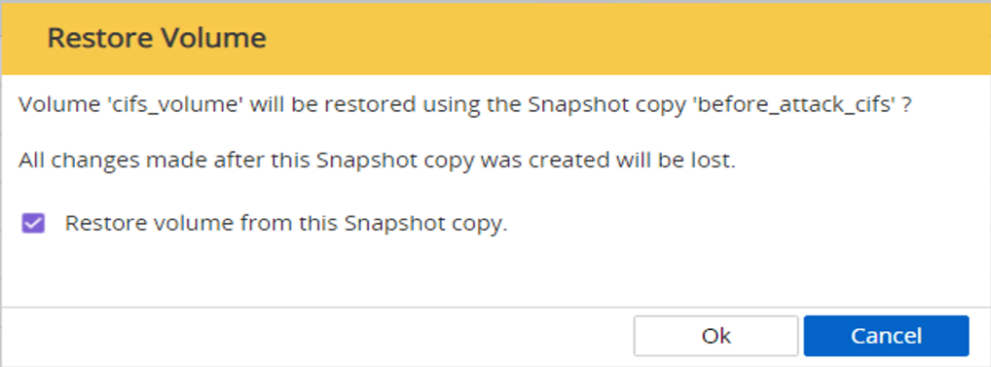

Para restaurar o compartilhamento CIFS, execute as seguintes etapas:

-

Use a cópia Snapshot do volume obtido antes do ataque para restaurar o compartilhamento.

-

Clique em OK para iniciar a operação de restauração.

-

Visualize o compartilhamento CIFS após a restauração.

Caso 2: O WannaCry criptografa o sistema de arquivos dentro da VM e tenta criptografar o compartilhamento CIFS mapeado que é protegido por FPolicy

Prevenção

Configurar FPolicy

Para configurar o FPolicy no compartilhamento CIFS, execute os seguintes comandos no cluster ONTAP:

vserver fpolicy policy event create -vserver infra_svm -event-name Ransomware_event -protocol cifs -file-operations create,rename,write,open vserver fpolicy policy create -vserver infra_svm -policy-name Ransomware_policy -events Ransomware_event -engine native vserver fpolicy policy scope create -vserver infra_svm -policy-name Ransomware_policy -shares-to-include fpolicy_share -file-extensions-to-include WNCRY,Locky,ad4c vserver fpolicy enable -vserver infra_svm -policy-name Ransomware_policy -sequence-number 1

Com essa política, arquivos com extensões WNCRY, Locky e ad4c não têm permissão para executar as operações de arquivo criar, renomear, gravar ou abrir.

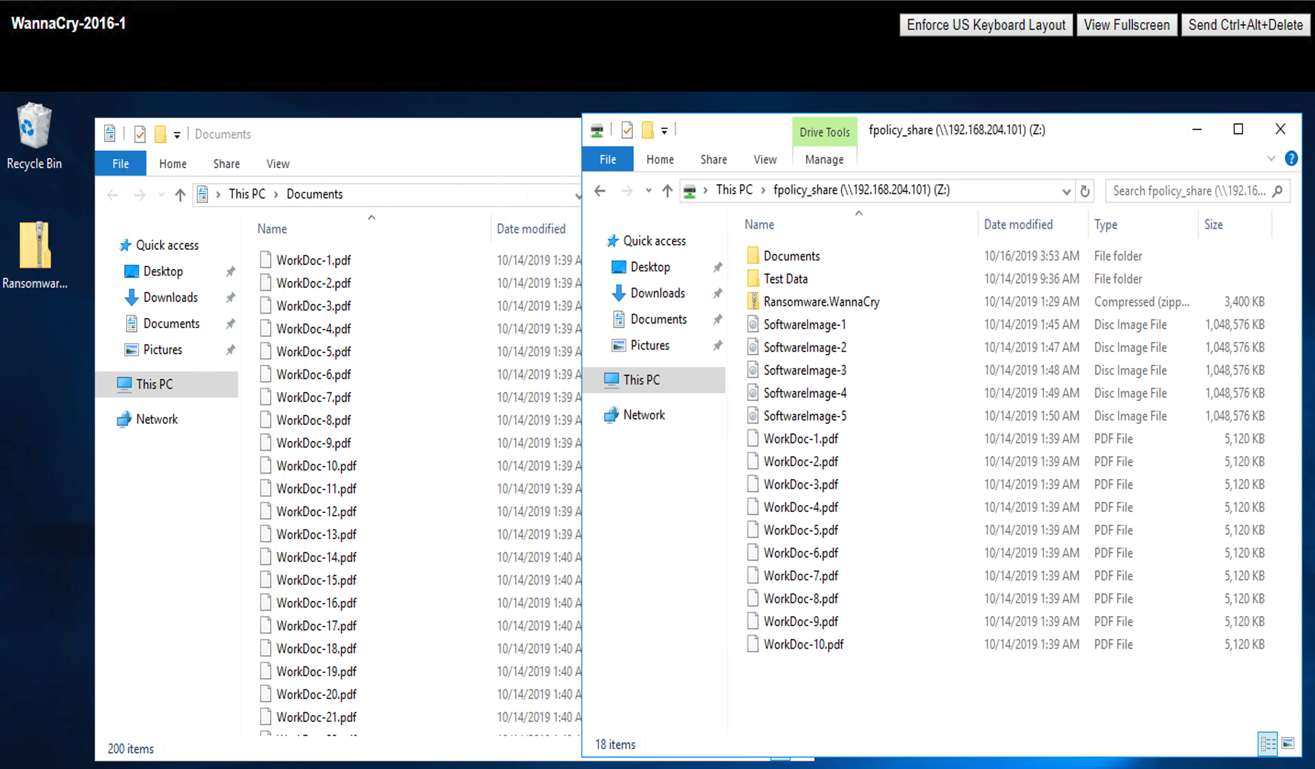

Visualize o status dos arquivos antes do ataque – eles não são criptografados e em um sistema limpo.

Os arquivos na VM são criptografados. O malware WannaCry tenta criptografar os arquivos no compartilhamento CIFS, mas o FPolicy impede que ele afete os arquivos.