Visão geral do NetApp Astra Control Center

Sugerir alterações

Sugerir alterações

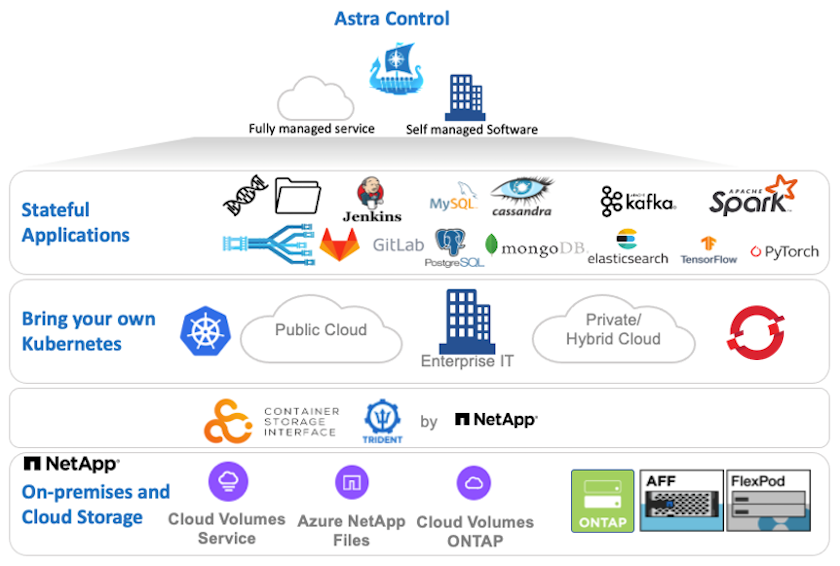

O NetApp Astra Control Center oferece um conjunto avançado de serviços de gerenciamento de dados com reconhecimento de aplicações e storage para workloads Kubernetes com monitoramento de estado implantado em ambiente local e equipado com tecnologia de proteção de dados da NetApp.

O NetApp pode ser instalado em um cluster Red Hat OpenShift que tem o orquestrador de storage Trident implantado e configurado com classes de storage e back-ends de storage para sistemas de storage NetApp ONTAP.

Para a instalação e configuração do Trident para dar suporte ao Centro de Controle Astra, "este documento aqui"consulte .

Em um ambiente conectado à nuvem, o Astra Control Center usa o Cloud Insights para fornecer monitoramento avançado e telemetria. Na ausência de uma conexão Cloud Insights, monitoramento e telemetria limitados (7 dias de métricas) estão disponíveis e exportados para ferramentas de monitoramento nativas do Kubernetes (Prometheus e Grafana) por meio de endpoints de métricas abertas.

O Astra Control Center é totalmente integrado ao ecossistema de consultores digitais da NetApp AutoSupport e Active IQ (também conhecido como consultor digital) para fornecer suporte aos usuários, fornecer assistência com a solução de problemas e exibir estatísticas de uso.

Além da versão paga do Astra Control Center, está disponível uma licença de avaliação de 90 dias. A versão de avaliação é suportada por e-mail e comunidade (canal Slack). Os clientes têm acesso a esses e outros artigos da base de conhecimento e à documentação disponível no painel de suporte do produto.

Para começar a usar o NetApp Astra Control Center, visite o "Site Astra".

Pré-requisitos de instalação do Astra Control Center

-

Um ou mais clusters do Red Hat OpenShift. As versões 4,6 EUS e 4,7 são atualmente suportadas.

-

O Trident já deve estar instalado e configurado em cada cluster do Red Hat OpenShift.

-

Um ou mais sistemas de storage da NetApp ONTAP executando o ONTAP 9.5 ou superior.

É prática recomendada para cada instalação do OpenShift em um local ter um SVM dedicado para storage persistente. Implantações em vários locais exigem sistemas de storage adicionais. -

Um back-end de storage do Trident deve ser configurado em cada cluster do OpenShift com um SVM com respaldo de um cluster do ONTAP.

-

Um StorageClass padrão configurado em cada cluster do OpenShift com o Trident como provisionador de storage.

-

Um balanceador de carga deve ser instalado e configurado em cada cluster OpenShift para balanceamento de carga e exposição dos serviços OpenShift.

Consulte o link "aqui" para obter informações sobre balanceadores de carga que foram validados para esse fim. -

Um Registro de imagem privado deve ser configurado para hospedar as imagens do Centro de Controle do NetApp Astra.

Veja o link "aqui" para instalar e configurar um Registro privado OpenShift para esse fim. -

Você deve ter acesso de administrador de cluster ao cluster Red Hat OpenShift.

-

Você deve ter acesso de administrador aos clusters do NetApp ONTAP.

-

Uma estação de trabalho de administração com ferramentas docker ou podman, tridentctl e oc ou kubectl instaladas e adicionadas ao seu CAMINHO.

As instalações do Docker devem ter a versão do docker maior que 20,10 e as instalações do Podman devem ter a versão do podman maior que 3,0.

Instale o Astra Control Center

-

Entre no site de suporte da NetApp e faça o download da versão mais recente do NetApp. Para isso, é necessária uma licença anexada à sua conta NetApp. Depois de baixar o tarball, transfira-o para a estação de trabalho admin.

Para começar a usar uma licença de avaliação para Astra Control, visite o "Site de Registro Astra". -

Descompacte a esfera tar e mude o diretório de trabalho para a pasta resultante.

[netapp-user@rhel7 ~]$ tar -vxzf astra-control-center-21.12.60.tar.gz [netapp-user@rhel7 ~]$ cd astra-control-center-21.12.60

-

Antes de iniciar a instalação, envie as imagens do Astra Control Center para um Registro de imagens. Você pode optar por fazer isso com Docker ou Podman, instruções para ambos são fornecidas nesta etapa.

Podman-

Exporte o FQDN do Registro com o nome da organização/namespace/projeto como uma variável de ambiente 'Registro'.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Inicie sessão no registo.

[netapp-user@rhel7 ~]$ podman login -u ocp-user -p password --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com

Se você estiver usando kubeadmino usuário para fazer login no Registro privado, use token em vez de senha -podman login -u ocp-user -p token --tls-verify=false astra-registry.apps.ocp-vmw.cie.netapp.com.Como alternativa, você pode criar uma conta de serviço, atribuir um editor de Registro e/ou função de visualizador de Registro (com base se você precisa de acesso push/pull) e fazer login no Registro usando o token da conta de serviço. -

Crie um arquivo de script shell e cole o seguinte conteúdo nele.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(podman load --input ${astraImageFile} | sed 's/Loaded image(s): //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. podman tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. podman push ${REGISTRY}/${astraImage} doneSe você estiver usando certificados não confiáveis para seu Registro, edite o script shell e use --tls-verify=falsepara o comando podman pushpodman push $REGISTRY/$(echo $astraImage | sed 's/[\/]\+\///') --tls-verify=false. -

Torne o arquivo executável.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Execute o script shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

Docker-

Exporte o FQDN do Registro com o nome da organização/namespace/projeto como uma variável de ambiente 'Registro'.

[netapp-user@rhel7 ~]$ export REGISTRY=astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra

-

Inicie sessão no registo.

[netapp-user@rhel7 ~]$ docker login -u ocp-user -p password astra-registry.apps.ocp-vmw.cie.netapp.com

Se você estiver usando kubeadmino usuário para fazer login no Registro privado, use token em vez de senha -docker login -u ocp-user -p token astra-registry.apps.ocp-vmw.cie.netapp.com.Como alternativa, você pode criar uma conta de serviço, atribuir um editor de Registro e/ou função de visualizador de Registro (com base se você precisa de acesso push/pull) e fazer login no Registro usando o token da conta de serviço. -

Crie um arquivo de script shell e cole o seguinte conteúdo nele.

[netapp-user@rhel7 ~]$ vi push-images-to-registry.sh for astraImageFile in $(ls images/*.tar) ; do # Load to local cache. And store the name of the loaded image trimming the 'Loaded images: ' astraImage=$(docker load --input ${astraImageFile} | sed 's/Loaded image: //') astraImage=$(echo ${astraImage} | sed 's!localhost/!!') # Tag with local image repo. docker tag ${astraImage} ${REGISTRY}/${astraImage} # Push to the local repo. docker push ${REGISTRY}/${astraImage} done -

Torne o arquivo executável.

[netapp-user@rhel7 ~]$ chmod +x push-images-to-registry.sh

-

Execute o script shell.

[netapp-user@rhel7 ~]$ ./push-images-to-registry.sh

-

-

Ao usar Registros privados de imagens que não são confiáveis publicamente, faça o upload dos certificados TLS do Registro de imagens para os nós OpenShift. Para fazer isso, crie um mapa de configuração no namespace openshift-config usando os certificados TLS e corrija-o para a configuração da imagem de cluster para tornar o certificado confiável.

[netapp-user@rhel7 ~]$ oc create configmap default-ingress-ca -n openshift-config --from-file=astra-registry.apps.ocp-vmw.cie.netapp.com=tls.crt [netapp-user@rhel7 ~]$ oc patch image.config.openshift.io/cluster --patch '{"spec":{"additionalTrustedCA":{"name":"default-ingress-ca"}}}' --type=mergeSe você estiver usando um Registro interno do OpenShift com certificados TLS padrão do operador Ingress com uma rota, você ainda precisará seguir a etapa anterior para corrigir os certificados para o nome do host de rota. Para extrair os certificados do operador Ingress, pode utilizar o comando oc extract secret/router-ca --keys=tls.crt -n openshift-ingress-operator. -

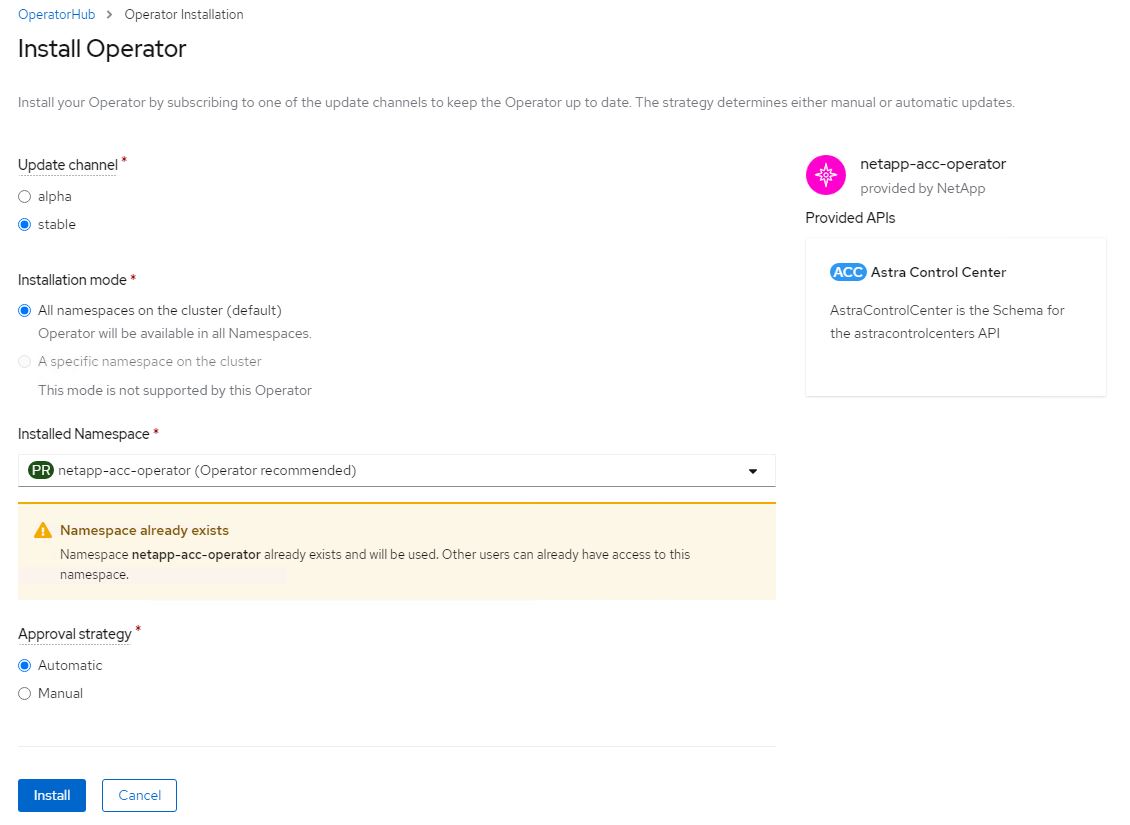

Crie um namespace

netapp-acc-operatorpara Astra Control Center.[netapp-user@rhel7 ~]$ oc create ns netapp-acc-operator namespace/netapp-acc-operator created

-

Crie um segredo com credenciais para fazer login no Registro de imagem no

netapp-acc-operatornamespace.[netapp-user@rhel7 ~]$ oc create secret docker-registry astra-registry-cred --docker-server=astra-registry.apps.ocp-vmw.cie.netapp.com --docker-username=ocp-user --docker-password=password -n netapp-acc-operator secret/astra-registry-cred created

-

Faça login no console da GUI do Red Hat OpenShift com acesso de administrador de cluster.

-

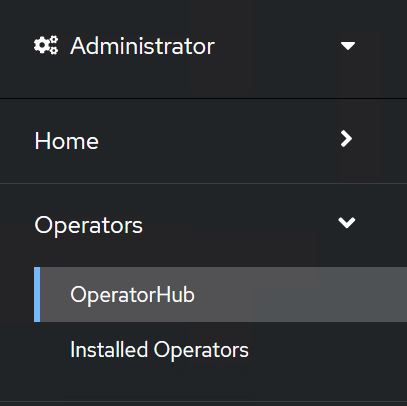

Selecione Administrador na lista suspensa perspectiva.

-

Navegue até operadores > OperatorHub e procure por Astra.

-

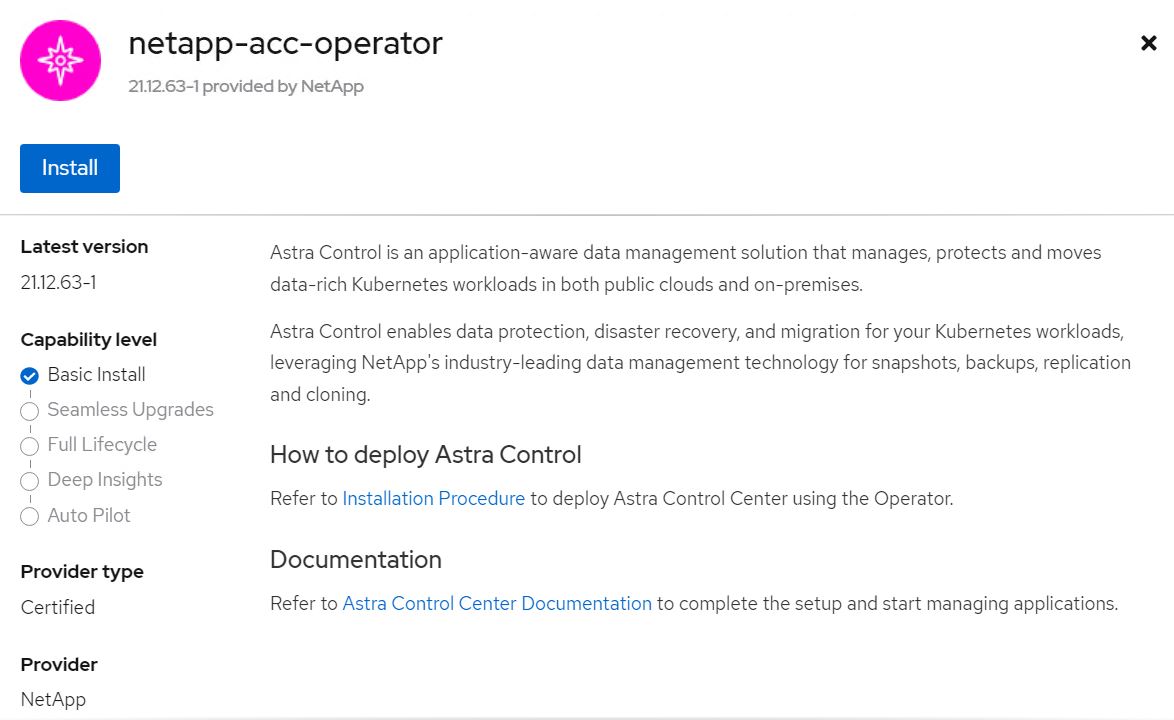

`netapp-acc-operator`Selecione mosaico e clique `Install`em .

-

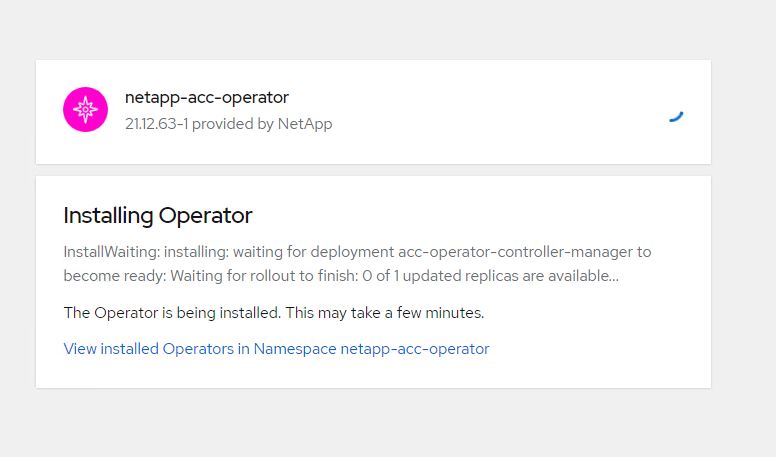

Na tela Instalar Operador, aceite todos os parâmetros padrão e clique `Install`em .

-

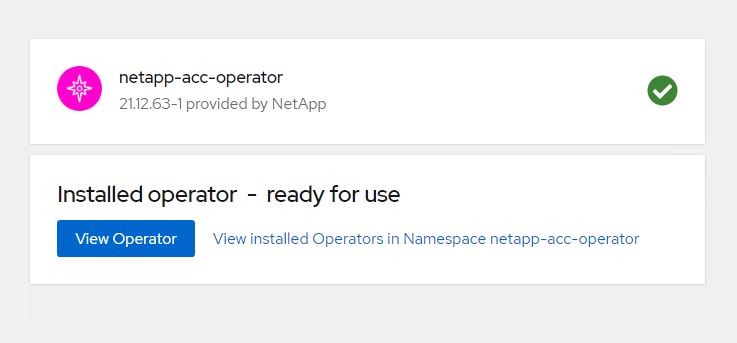

Aguarde até que a instalação do operador seja concluída.

-

Assim que a instalação do operador for bem-sucedida, navegue até clicar em

View Operator.

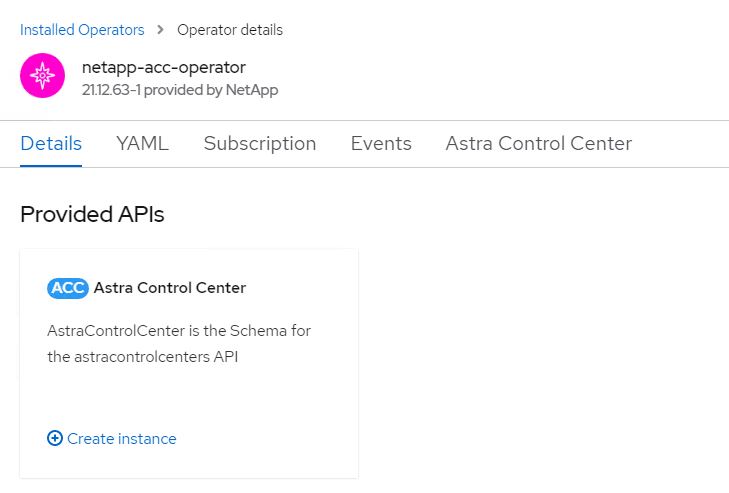

-

Em seguida, clique no

Create Instancebloco Astra Control Center no operador.

-

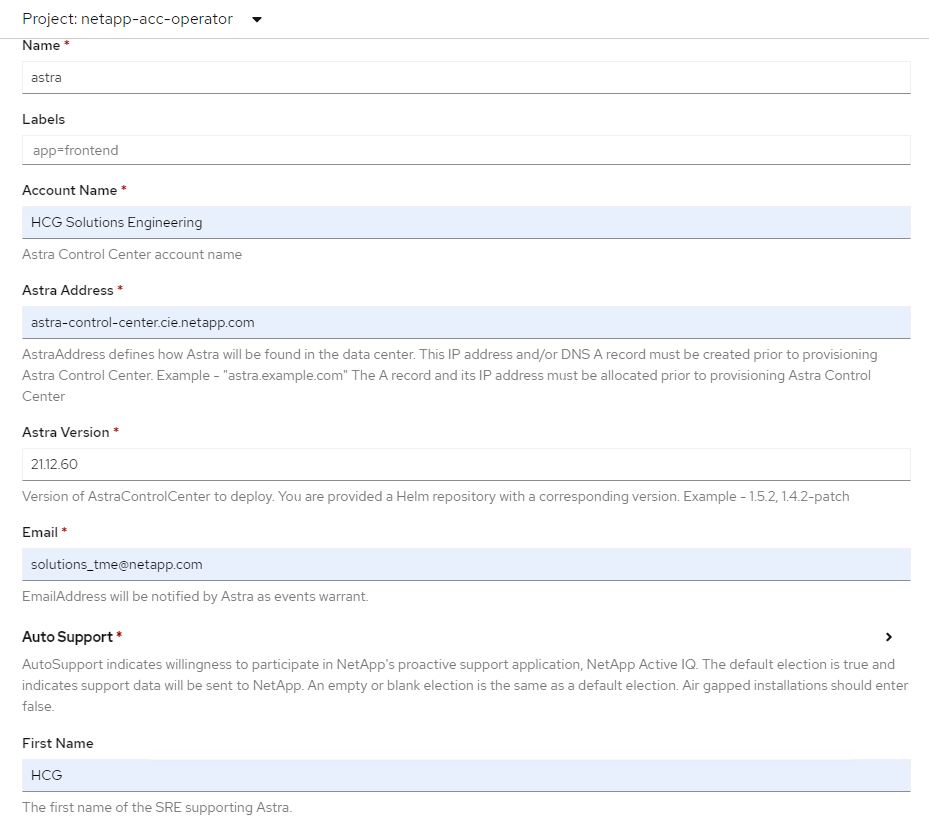

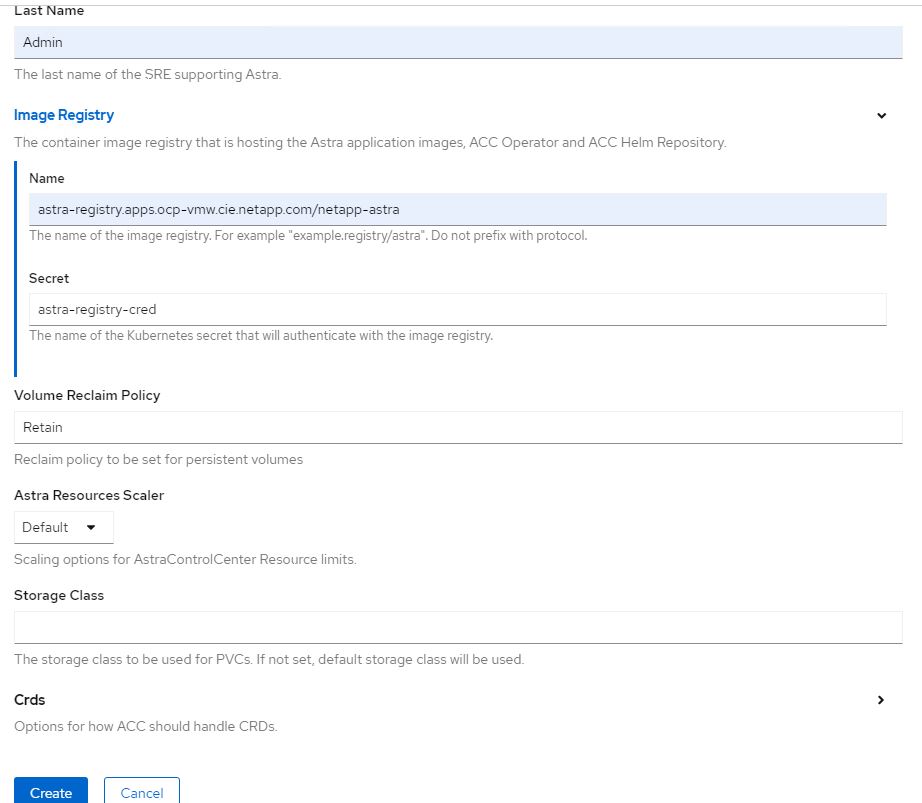

Preencha os

Create AstraControlCentercampos do formulário e clique `Create`em .-

Opcionalmente, edite o nome da instância do Astra Control Center.

-

Opcionalmente, ative ou desative o suporte Automático. Recomenda-se a manutenção da funcionalidade de suporte automático.

-

Insira o FQDN para o Centro de Controle Astra.

-

Introduza a versão Astra Control Center; a última é apresentada por predefinição.

-

Insira um nome de conta para o Astra Control Center e detalhes de administrador, como nome, sobrenome e endereço de e-mail.

-

Insira a política de recuperação de volume, o padrão é reter.

-

No Registro de imagens, insira o FQDN do Registro junto com o nome da organização como foi dado enquanto as imagens foram enviadas para o Registro (neste exemplo,

astra-registry.apps.ocp-vmw.cie.netapp.com/netapp-astra) -

Se utilizar um registo que necessite de autenticação, introduza o nome secreto na secção Registo de imagens.

-

Configurar opções de dimensionamento para os limites de recursos do Astra Control Center.

-

Insira o nome da classe de armazenamento se quiser colocar PVCs em uma classe de armazenamento não padrão.

-

Definir preferências de tratamento de CRD.

-

-

Para usar playbooks do Ansible para implantar o Astra Control Center, você precisa de uma máquina Ubuntu/RHEL com Ansible instalada. Siga os procedimentos "aqui" para Ubuntu e RHEL.

-

Clone o repositório do GitHub que hospeda o conteúdo do Ansible.

git clone https://github.com/NetApp-Automation/na_astra_control_suite.git -

Entre no site de suporte da NetApp e faça o download da versão mais recente do NetApp. Para isso, é necessária uma licença anexada à sua conta NetApp. Depois de transferir o tarball, transfira-o para a estação de trabalho.

Para começar a usar uma licença de avaliação para Astra Control, visite o "Site de Registro Astra". -

Crie ou obtenha o arquivo kubeconfig com acesso de administrador ao cluster OpenShift no qual o Astra Control Center deve ser instalado.

-

Altere o diretório para na_astra_control_suite.

cd na_astra_control_suite -

Edite o

vars/vars.ymlarquivo e preencha as variáveis com as informações necessárias.#Define whether or not to push the Astra Control Center images to your private registry [Allowed values: yes, no] push_images: yes #The directory hosting the Astra Control Center installer installer_directory: /home/admin/ #Specify the ingress type. Allowed values - "AccTraefik" or "Generic" #"AccTraefik" if you want the installer to create a LoadBalancer type service to access ACC, requires MetalLB or similar. #"Generic" if you want to create or configure ingress controller yourself, installer just creates a ClusterIP service for traefik. ingress_type: "AccTraefik" #Name of the Astra Control Center installer (Do not include the extension, just the name) astra_tar_ball_name: astra-control-center-22.04.0 #The complete path to the kubeconfig file of the kubernetes/openshift cluster Astra Control Center needs to be installed to. hosting_k8s_cluster_kubeconfig_path: /home/admin/cluster-kubeconfig.yml #Namespace in which Astra Control Center is to be installed astra_namespace: netapp-astra-cc #Astra Control Center Resources Scaler. Leave it blank if you want to accept the Default setting. astra_resources_scaler: Default #Storageclass to be used for Astra Control Center PVCs, it must be created before running the playbook [Leave it blank if you want the PVCs to use default storageclass] astra_trident_storageclass: basic #Reclaim Policy for Astra Control Center Persistent Volumes [Allowed values: Retain, Delete] storageclass_reclaim_policy: Retain #Private Registry Details astra_registry_name: "docker.io" #Whether the private registry requires credentials [Allowed values: yes, no] require_reg_creds: yes #If require_reg_creds is yes, then define the container image registry credentials #Usually, the registry namespace and usernames are same for individual users astra_registry_namespace: "registry-user" astra_registry_username: "registry-user" astra_registry_password: "password" #Kuberenets/OpenShift secret name for Astra Control Center #This name will be assigned to the K8s secret created by the playbook astra_registry_secret_name: "astra-registry-credentials" #Astra Control Center FQDN acc_fqdn_address: astra-control-center.cie.netapp.com #Name of the Astra Control Center instance acc_account_name: ACC Account Name #Administrator details for Astra Control Center admin_email_address: admin@example.com admin_first_name: Admin admin_last_name: Admin -

Execute o manual de estratégia para implantar o Astra Control Center. O manual de estratégia requer Privileges raiz para certas configurações.

Se o usuário que executa o playbook for root ou tiver um sudo sem senha configurado, execute o seguinte comando para executar o playbook.

ansible-playbook install_acc_playbook.ymlSe o usuário tiver acesso sudo baseado em senha configurado, execute o seguinte comando para executar o manual de estratégia e, em seguida, digite a senha sudo.

ansible-playbook install_acc_playbook.yml -K

Etapas de instalação do POST

-

Pode demorar vários minutos para a instalação ser concluída. Verifique se todos os pods e serviços no

netapp-astra-ccnamespace estão ativos e em execução.[netapp-user@rhel7 ~]$ oc get all -n netapp-astra-cc

-

Verifique os

acc-operator-controller-managerlogs para garantir que a instalação esteja concluída.[netapp-user@rhel7 ~]$ oc logs deploy/acc-operator-controller-manager -n netapp-acc-operator -c manager -f

A mensagem a seguir indica a instalação bem-sucedida do Astra Control Center. {"level":"info","ts":1624054318.029971,"logger":"controllers.AstraControlCenter","msg":"Successfully Reconciled AstraControlCenter in [seconds]s","AstraControlCenter":"netapp-astra-cc/astra","ae.Version":"[21.12.60]"} -

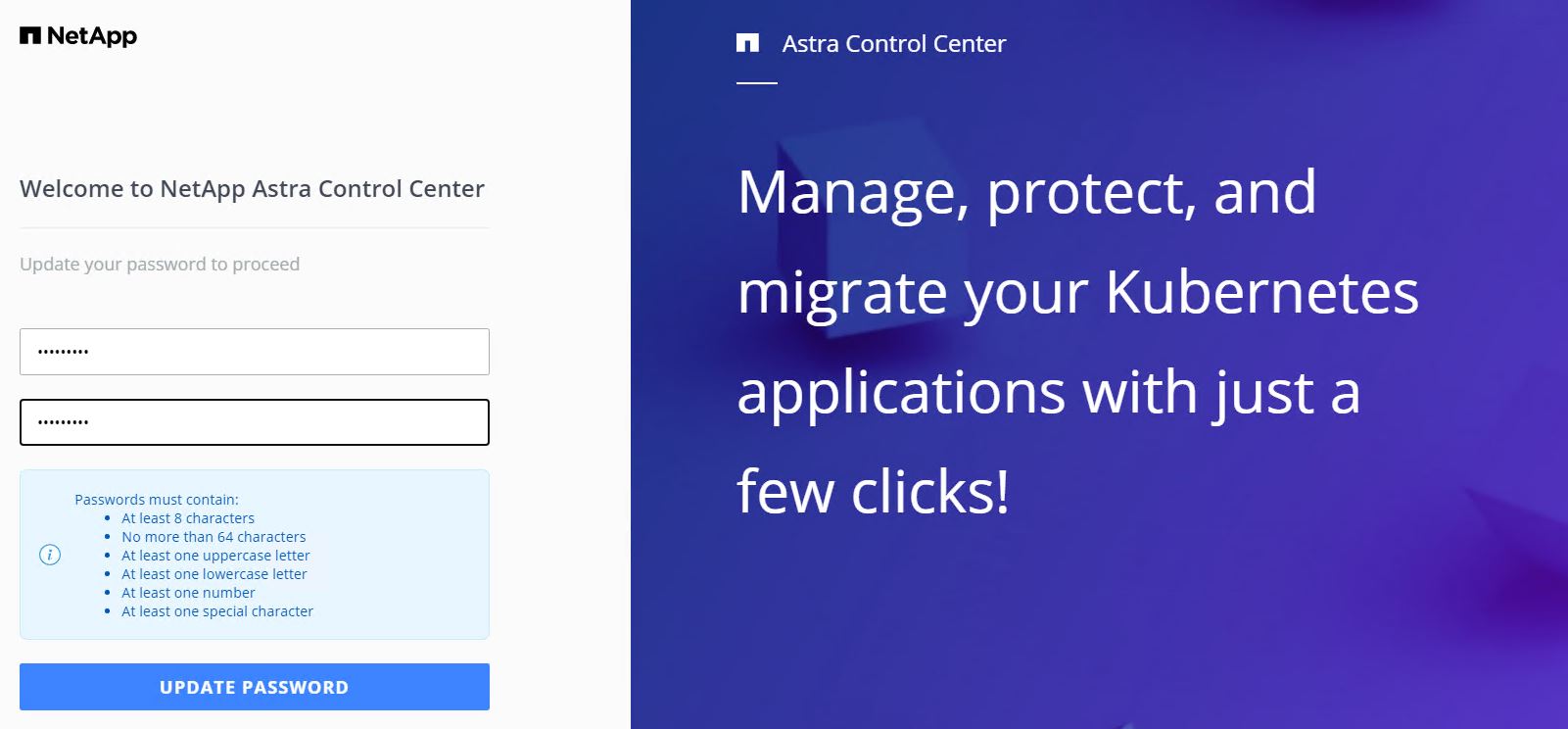

O nome de usuário para fazer login no Astra Control Center é o endereço de e-mail do administrador fornecido no arquivo CRD e a senha é uma string

ACC-anexada ao Astra Control Center UUID. Execute o seguinte comando:[netapp-user@rhel7 ~]$ oc get astracontrolcenters -n netapp-astra-cc NAME UUID astra 345c55a5-bf2e-21f0-84b8-b6f2bce5e95f

Neste exemplo, a senha é ACC-345c55a5-bf2e-21f0-84b8-b6f2bce5e95f. -

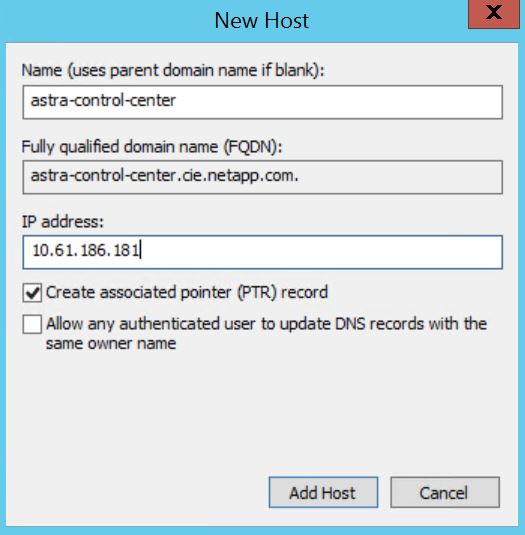

Obtenha o IP do balanceador de carga de serviço traefik.

[netapp-user@rhel7 ~]$ oc get svc -n netapp-astra-cc | egrep 'EXTERNAL|traefik' NAME TYPE CLUSTER-IP EXTERNAL-IP PORT(S) AGE traefik LoadBalancer 172.30.99.142 10.61.186.181 80:30343/TCP,443:30060/TCP 16m

-

Adicione uma entrada no servidor DNS apontando o FQDN fornecido no arquivo CRD do Astra Control Center para o

EXTERNAL-IPserviço traefik.

-

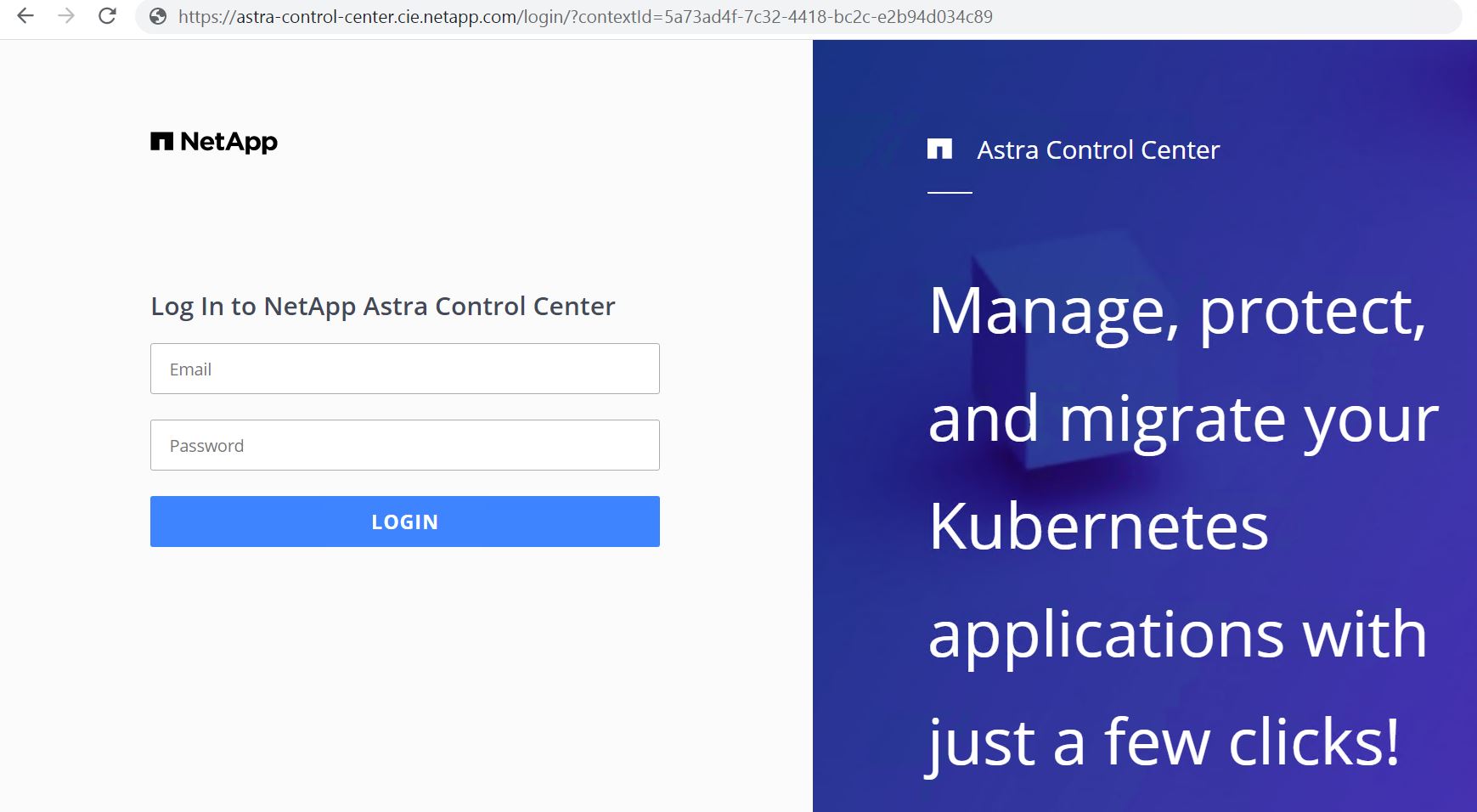

Faça login na GUI do Astra Control Center navegando em seu FQDN.

-

Quando você faz login na GUI do Astra Control Center pela primeira vez usando o endereço de e-mail de administrador fornecido no CRD, você precisa alterar a senha.

-

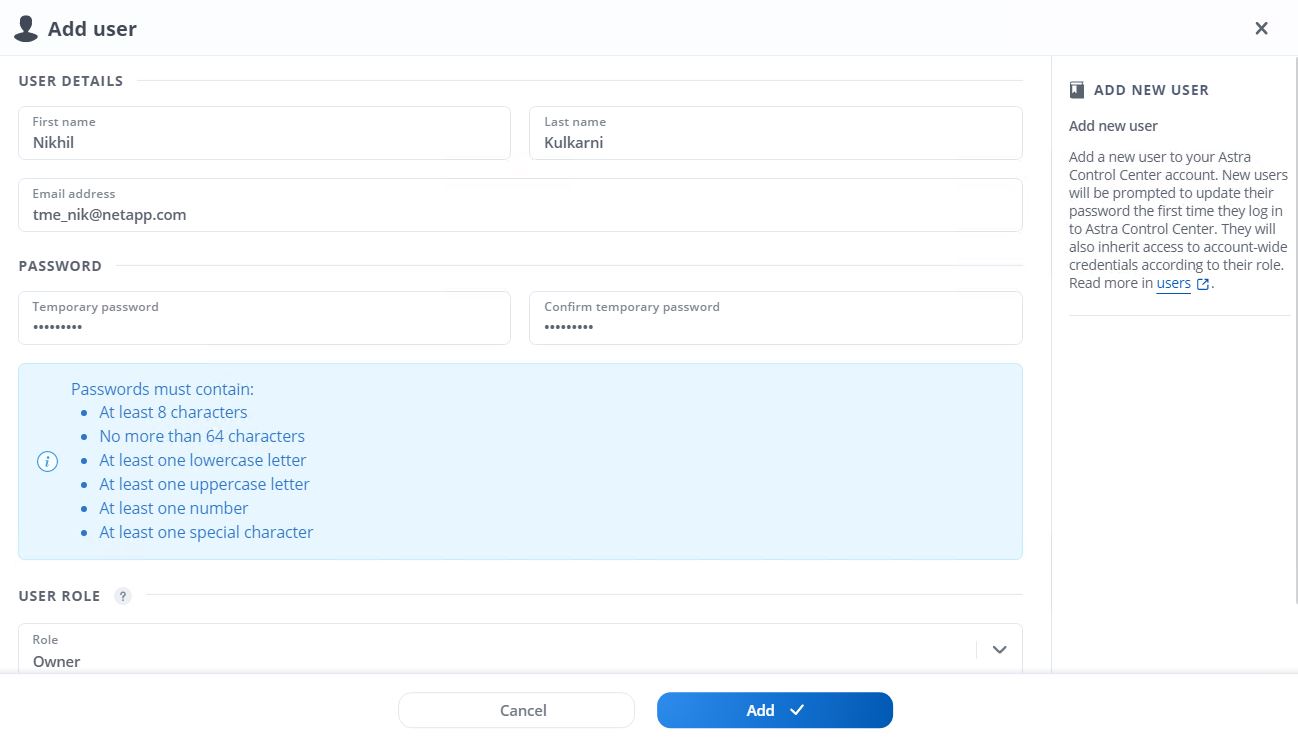

Se desejar adicionar um usuário ao Astra Control Center, navegue até conta > usuários, clique em Adicionar, insira os detalhes do usuário e clique em Adicionar.

-

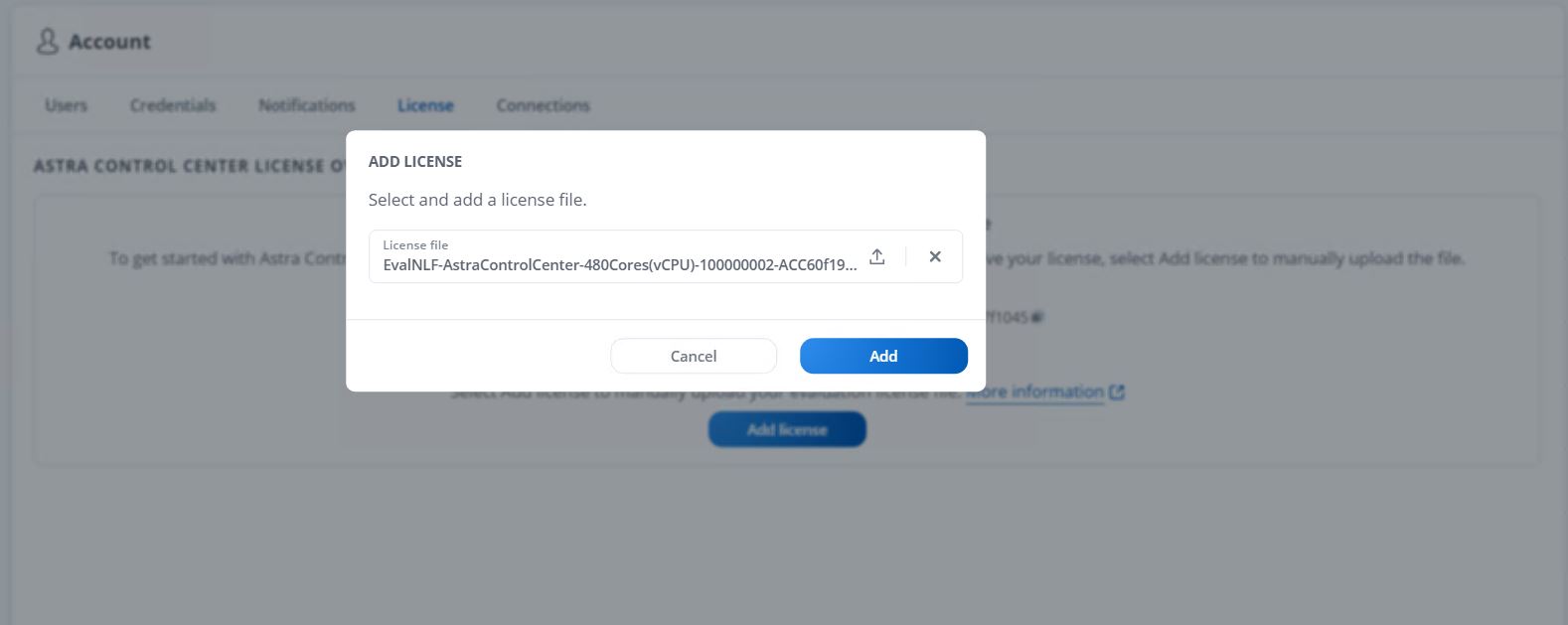

O Astra Control Center requer uma licença para que todas as funcionalidades de TI funcionem. Para adicionar uma licença, navegue até conta > Licença, clique em Adicionar Licença e carregue o ficheiro de licença.

Se você encontrar problemas com a instalação ou configuração do Centro de Controle Astra do NetApp, a base de conhecimento dos problemas conhecidos estará "aqui"disponível .