Gerenciar o ONTAP Mediator

Sugerir alterações

Sugerir alterações

Gerenciar o ONTAP Mediator, incluindo alterar credenciais do usuário, interromper e reativar o serviço, verificar sua integridade e instalar ou desinstalar o SCST para manutenção do host. Você também pode gerenciar certificados, como a geração de certificados autoassinados, a substituição deles por certificados de terceiros confiáveis e a solução de problemas relacionados a certificados.

Altere o nome de usuário

Você pode alterar o nome de usuário usando o procedimento a seguir.

Execute esta tarefa no host Linux onde você instalou o ONTAP Mediator.

Se você não conseguir alcançar esse comando, talvez seja necessário executar o comando usando o caminho completo como mostrado no exemplo a seguir:

/usr/local/bin/mediator_username

Altere o nome de usuário escolhendo uma das seguintes opções:

-

Opção (a): Execute o comando

mediator_change_usere responda aos prompts como mostrado no exemplo a seguir:[root@mediator-host ~]# mediator_change_user Modify the Mediator API username by entering the following values: Mediator API User Name: mediatoradmin Password: New Mediator API User Name: mediator The account username has been modified successfully. [root@mediator-host ~]# -

Opção (b): Execute o seguinte comando:

MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD=mediator2 MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user[root@mediator-host ~]# MEDIATOR_USERNAME=mediator MEDIATOR_PASSWORD='mediator2' MEDIATOR_NEW_USERNAME=mediatoradmin mediator_change_user The account username has been modified successfully. [root@mediator-host ~]#

Altere a palavra-passe

Pode alterar a palavra-passe utilizando o seguinte procedimento.

Execute esta tarefa no host Linux onde você instalou o ONTAP Mediator.

Se você não conseguir alcançar esse comando, talvez seja necessário executar o comando usando o caminho completo como mostrado no exemplo a seguir:

/usr/local/bin/mediator_change_password

Altere a senha escolhendo uma das seguintes opções:

-

Opção (a): Execute o

mediator_change_passwordcomando e responda aos prompts como mostrado no exemplo a seguir:[root@mediator-host ~]# mediator_change_password Change the Mediator API password by entering the following values: Mediator API User Name: mediatoradmin Old Password: New Password: Confirm Password: The password has been updated successfully. [root@mediator-host ~]# -

Opção (b): Execute o seguinte comando:

MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_passwordO exemplo mostra que a senha foi alterada de "mediator1" para "mediator2".

[root@mediator-host ~]# MEDIATOR_USERNAME=mediatoradmin MEDIATOR_PASSWORD=mediator1 MEDIATOR_NEW_PASSWORD=mediator2 mediator_change_password The password has been updated successfully. [root@mediator-host ~]#

Pare o Mediador ONTAP

Para parar o ONTAP Mediator, execute as seguintes etapas:

-

Pare o Mediador ONTAP:

systemctl stop ontap_mediator -

Parar SCST:

systemctl stop mediator-scst -

Desabilitar o ONTAP Mediator e o SCST:

systemctl disable ontap_mediator mediator-scst

Reativar o Mediador ONTAP

Para reativar o ONTAP Mediator, execute as seguintes etapas:

-

Habilitar o ONTAP Mediator e o SCST:

systemctl enable ontap_mediator mediator-scst -

Iniciar SCST:

systemctl start mediator-scst -

Iniciar o Mediador ONTAP:

systemctl start ontap_mediator

Verifique se o ONTAP Mediator está íntegro

Depois de instalar o ONTAP Mediator, verifique se ele está sendo executado com sucesso.

-

Veja o status do Mediador ONTAP:

-

systemctl status ontap_mediator[root@scspr1915530002 ~]# systemctl status ontap_mediator ontap_mediator.service - ONTAP Mediator Loaded: loaded (/etc/systemd/system/ontap_mediator.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:49 EDT; 1 weeks 0 days ago Process: 286710 ExecStop=/bin/kill -s INT $MAINPID (code=exited, status=0/SUCCESS) Main PID: 286712 (uwsgi) Status: "uWSGI is ready" Tasks: 3 (limit: 49473) Memory: 139.2M CGroup: /system.slice/ontap_mediator.service ├─286712 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini ├─286716 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini └─286717 /opt/netapp/lib/ontap_mediator/pyenv/bin/uwsgi --ini /opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.ini [root@scspr1915530002 ~]# -

systemctl status mediator-scst[root@scspr1915530002 ~]# systemctl status mediator-scst Loaded: loaded (/etc/systemd/system/mediator-scst.service; enabled; vendor preset: disabled) Active: active (running) since Mon 2022-04-18 10:41:47 EDT; 1 weeks 0 days ago Process: 286595 ExecStart=/etc/init.d/scst start (code=exited, status=0/SUCCESS) Main PID: 286662 (iscsi-scstd) Tasks: 1 (limit: 49473) Memory: 1.2M CGroup: /system.slice/mediator-scst.service └─286662 /usr/local/sbin/iscsi-scstd [root@scspr1915530002 ~]#

-

-

Confirme as portas usadas pelo ONTAP Mediator:

netstat[root@scspr1905507001 ~]# netstat -anlt | grep -E '3260|31784' tcp 0 0 0.0.0.0:31784 0.0.0.0:* LISTEN tcp 0 0 0.0.0.0:3260 0.0.0.0:* LISTEN tcp6 0 0 :::3260 :::* LISTEN

Desinstalar o ONTAP Mediator

Se necessário, você pode remover o ONTAP Mediator.

Você deve desconectar o ONTAP Mediator do ONTAP antes de removê-lo.

Execute esta tarefa no host Linux onde você instalou o ONTAP Mediator.

Se você não conseguir alcançar esse comando, talvez seja necessário executar o comando usando o caminho completo como mostrado no exemplo a seguir:

/usr/local/bin/uninstall_ontap_mediator

-

Desinstalar o ONTAP Mediator:

uninstall_ontap_mediator[root@mediator-host ~]# uninstall_ontap_mediator ONTAP Mediator: Self Extracting Uninstaller + Removing ONTAP Mediator. (Log: /tmp/ontap_mediator.GmRGdA/uninstall_ontap_mediator/remove.log) + Remove successful. [root@mediator-host ~]#

Regenerar um certificado temporário autoassinado

A partir do ONTAP Mediator 1,7, você pode regenerar um certificado auto-assinado temporário usando o seguinte procedimento.

|

Este procedimento só é suportado em sistemas que executam o ONTAP Mediator 1,7 ou posterior. |

-

Execute esta tarefa no host Linux onde você instalou o ONTAP Mediator.

-

Você pode executar esta tarefa somente se os certificados autoassinados gerados se tornarem obsoletos devido a alterações no nome do host ou no endereço IP do host após a instalação do ONTAP Mediator.

-

Depois que o certificado auto-assinado temporário for substituído por um certificado de terceiros confiável, você não usará essa tarefa para regenerar um certificado. A ausência de um certificado auto-assinado fará com que este procedimento falhe.

Para regenerar um novo certificado auto-assinado temporário para o host atual, execute o seguinte passo:

-

Reinicie o ONTAP Mediator:

./make_self_signed_certs.sh overwrite[root@xyz000123456 ~]# cd /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config [root@xyz000123456 server_config]# ./make_self_signed_certs.sh overwrite Adding Subject Alternative Names to the self-signed server certificate # # OpenSSL example configuration file. Generating self-signed certificates Generating RSA private key, 4096 bit long modulus (2 primes) ..................................................................................................................................................................++++ ........................................................++++ e is 65537 (0x010001) Generating a RSA private key ................................................++++ .............................................................................................................................................++++ writing new private key to 'ontap_mediator_server.key' ----- Signature ok subject=C = US, ST = California, L = San Jose, O = "NetApp, Inc.", OU = ONTAP Core Software, CN = ONTAP Mediator, emailAddress = support@netapp.com Getting CA Private Key

Substitua certificados autoassinados por certificados de terceiros confiáveis

Se suportado, você pode substituir certificados autoassinados por certificados de terceiros confiáveis.

|

|

-

Execute esta tarefa no host Linux onde você instalou o ONTAP Mediator.

-

Você pode executar esta tarefa se os certificados autoassinados gerados precisarem ser substituídos por certificados obtidos de uma autoridade de certificação subordinada (CA) confiável. Para isso, você deve ter acesso a uma autoridade de infraestrutura de chave pública (PKI) confiável.

-

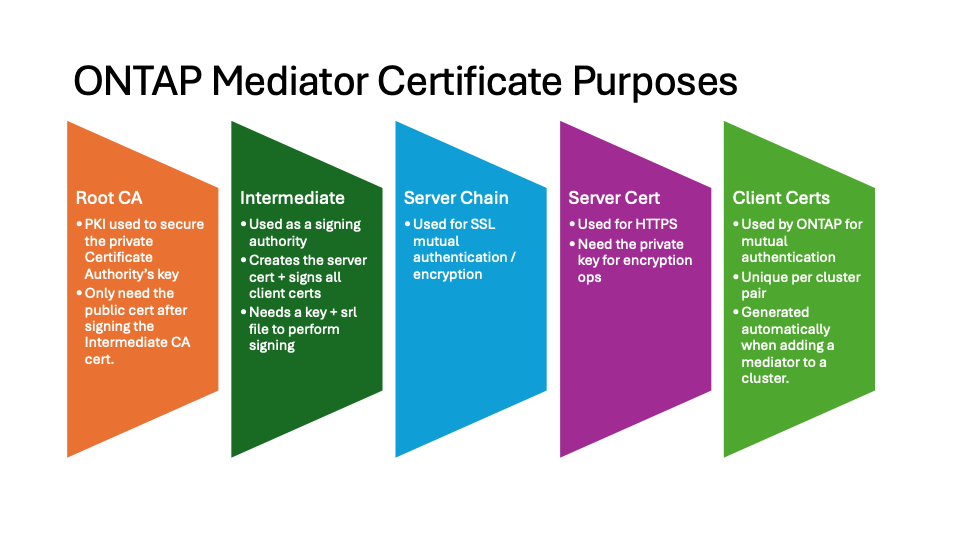

A imagem a seguir mostra as finalidades de cada certificado do Mediador ONTAP.

-

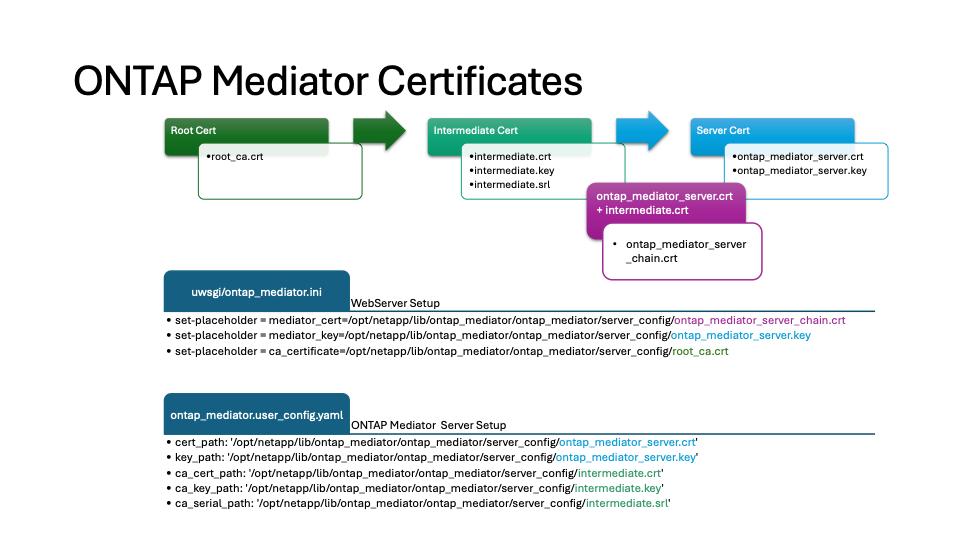

A imagem a seguir mostra a configuração do servidor web e do ONTAP Mediator.

Etapa 1: Obter um certificado de um terceiro que emite um certificado de CA

Você pode obter um certificado de uma autoridade PKI usando o procedimento a seguir.

O exemplo a seguir demonstra a substituição dos atores de certificados autoassinados pelos agentes de certificados de terceiros localizados em /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/.

|

O exemplo ilustra os critérios necessários para os certificados exigidos para o ONTAP Mediator. Você pode obter os certificados de uma autoridade PKI de uma forma que pode ser diferente deste procedimento. Ajuste o procedimento de acordo com sua necessidade do negócio. |

-

Crie uma chave

intermediate.keyprivada e um arquivo de configuraçãoopenssl_ca.cnfque serão consumidos pela autoridade PKI para gerar um certificado.-

Gerar a chave privada

intermediate.key:Exemplo

openssl genrsa -aes256 -out intermediate.key 4096-

O arquivo de

openssl_ca.cnfconfiguração (localizado em/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) define as propriedades que o certificado gerado deve ter.

-

-

Use a chave privada e o arquivo de configuração para criar uma solicitação de assinatura de certificado

intermediate.csr:Exemplo:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key intermediate.key -new -config openssl_ca.cnf -out intermediate.csr Enter pass phrase for intermediate.key: [root@scs000216655 server_config]# cat intermediate.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Envie a solicitação de assinatura de certificado

intermediate.csrpara uma autoridade PKI para sua assinatura.A autoridade PKI verifica a solicitação e assina o

.csr, gerando o certificadointermediate.crt. Além disso, você precisa obter oroot_ca.crtcertificado que assinou ointermediate.crtcertificado da autoridade PKI.Para clusters SnapMirror Business Continuity (SM-BC), você deve adicionar o intermediate.crteroot_ca.crtcertificados para um cluster ONTAP . Ver"Configurar o ONTAP Mediator e os clusters para sincronização ativa do SnapMirror" .

-

Crie uma chave

ca.keyprivada e um arquivo de configuraçãoopenssl_ca.cnfque serão consumidos pela autoridade PKI para gerar um certificado.-

Gerar a chave privada

ca.key:Exemplo

openssl genrsa -aes256 -out ca.key 4096-

O arquivo de

openssl_ca.cnfconfiguração (localizado em/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_ca.cnf) define as propriedades que o certificado gerado deve ter.

-

-

Use a chave privada e o arquivo de configuração para criar uma solicitação de assinatura de certificado

ca.csr:Exemplo:

openssl req -key <private_key_name>.key -new -out <certificate_csr_name>.csr -config <config_file_name>.cnf[root@scs000216655 server_config]# openssl req -key ca.key -new -config openssl_ca.cnf -out ca.csr Enter pass phrase for ca.key: [root@scs000216655 server_config]# cat ca.csr -----BEGIN CERTIFICATE REQUEST----- <certificate_value> -----END CERTIFICATE REQUEST-----

-

Envie a solicitação de assinatura de certificado

ca.csrpara uma autoridade PKI para sua assinatura.A autoridade PKI verifica a solicitação e assina o

.csr, gerando o certificadoca.crt. Além disso, você precisa obter oroot_ca.crt that signed the `ca.crtcertificado da autoridade PKI.Para clusters do SnapMirror Business Continuity (SM-BC), é necessário adicionar os ca.crtcertificados eroot_ca.crta um cluster do ONTAP. "Configurar o ONTAP Mediator e os clusters para sincronização ativa do SnapMirror"Consulte .

Etapa 2: Gere um certificado de servidor assinando com uma certificação de CA de terceiros

Um certificado de servidor deve ser assinado pela chave privada intermediate.key e pelo certificado de intermediate.crt terceiros . Além disso, o arquivo de configuração /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contém certos atributos que especificam as propriedades necessárias para certificados de servidor emitidos pelo OpenSSL.

Os comandos a seguir podem gerar um certificado de servidor.

-

Para gerar uma solicitação de assinatura de certificado de servidor (CSR), execute o seguinte comando

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configna pasta:openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

para gerar um certificado de servidor a partir do CSR, execute o seguinte comando a partir

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configda pasta:Esses arquivos foram obtidos de uma autoridade PKI. Se você estiver usando um nome de certificado diferente, substitua intermediate.crteintermediate.keypelos nomes de arquivo relevantes.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA intermediate.crt -CAkey intermediate.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

A

-CAcreateserialopção é usada para gerar osintermediate.srlarquivos.

-

Um certificado de servidor deve ser assinado pela chave privada ca.key e pelo certificado de ca.crt terceiros . Além disso, o arquivo de configuração /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/openssl_server.cnf contém certos atributos que especificam as propriedades necessárias para certificados de servidor emitidos pelo OpenSSL.

Os comandos a seguir podem gerar um certificado de servidor.

-

Para gerar uma solicitação de assinatura de certificado de servidor (CSR), execute o seguinte comando

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configna pasta:openssl req -config openssl_server.cnf -extensions v3_req -nodes -newkey rsa:4096 -sha512 -keyout ontap_mediator_server.key -out ontap_mediator_server.csr -

para gerar um certificado de servidor a partir do CSR, execute o seguinte comando a partir

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_configda pasta:Esses arquivos foram obtidos de uma autoridade PKI. Se você estiver usando um nome de certificado diferente, substitua ca.crteca.keypelos nomes de arquivo relevantes.openssl x509 -extfile openssl_server.cnf -extensions v3_req -CA ca.crt -CAkey ca.key -CAcreateserial -sha512 -days 1095 -req -in ontap_mediator_server.csr -out ontap_mediator_server.crt-

A

-CAcreateserialopção é usada para gerar osca.srlarquivos.

-

Etapa 3: Substitua o novo certificado de CA de terceiros e o certificado de servidor na configuração do ONTAP Mediator

A configuração do certificado é fornecida ao ONTAP Mediator no arquivo de configuração localizado em /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . O arquivo inclui os seguintes atributos:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathekey_pathsão variáveis de certificado de servidor. -

ca_cert_path,ca_key_path, Eca_serial_pathsão variáveis de certificado CA.

-

Substitua todos

intermediate.*os arquivos por certificados de terceiros. -

Crie uma cadeia de certificados a partir dos

intermediate.crtcertificados eontap_mediator_server.crt:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Atualizar o

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsonarquivo.Atualizar os valores de

ssl_keyfile,ssl_certfile, essl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

O

ssl_keyfilevalor é o caminho da chave noontap_mediator_server.crtarquivo, que éontap_mediator_server.key. -

O

ssl_certfilevalor é o caminho doontap_mediator_server_chain.crtarquivo. -

O

ssl_ca_certsvalor é o caminho doroot_ca.crtarquivo.

-

-

Verifique se os seguintes atributos dos certificados recém-gerados estão definidos corretamente:

-

Proprietário do Grupo Linux:

netapp:netapp -

Permissões do Linux:

600

-

-

Reinicie o ONTAP Mediator:

systemctl restart ontap_mediator

A configuração do certificado é fornecida ao ONTAP Mediator no arquivo de configuração localizado em /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . O arquivo inclui os seguintes atributos:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

cert_pathekey_pathsão variáveis de certificado de servidor. -

ca_cert_path,ca_key_path, Eca_serial_pathsão variáveis de certificado CA.

-

Substitua todos

intermediate.*os arquivos por certificados de terceiros. -

Crie uma cadeia de certificados a partir dos

intermediate.crtcertificados eontap_mediator_server.crt:cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Atualize o

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inificheiro.Atualizar os valores de

mediator_cert,mediator_keyeca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

O

mediator_certvalor é o caminho doontap_mediator_server_chain.crtarquivo. -

mediator_key value`O é o caminho da chave no `ontap_mediator_server.crtarquivo, que éontap_mediator_server.key. -

O

ca_certificatevalor é o caminho doroot_ca.crtarquivo.

-

-

Verifique se os seguintes atributos dos certificados recém-gerados estão definidos corretamente:

-

Proprietário do Grupo Linux:

netapp:netapp -

Permissões do Linux:

600

-

-

Reinicie o ONTAP Mediator:

systemctl restart ontap_mediator

A configuração do certificado é fornecida ao ONTAP Mediator no arquivo de configuração localizado em /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.config.yaml . O arquivo inclui os seguintes atributos:

cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

cert_pathekey_pathsão variáveis de certificado de servidor. -

ca_cert_path,ca_key_path, Eca_serial_pathsão variáveis de certificado CA.

-

Substitua todos

ca.*os arquivos por certificados de terceiros. -

Crie uma cadeia de certificados a partir dos

ca.crtcertificados eontap_mediator_server.crt:cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Atualize o

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inificheiro.Atualizar os valores de

mediator_cert,mediator_keyeca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

O

mediator_certvalor é o caminho doontap_mediator_server_chain.crtarquivo. -

mediator_key value`O é o caminho da chave no `ontap_mediator_server.crtarquivo, que éontap_mediator_server.key. -

O

ca_certificatevalor é o caminho doroot_ca.crtarquivo.

-

-

Verifique se os seguintes atributos dos certificados recém-gerados estão definidos corretamente:

-

Proprietário do Grupo Linux:

netapp:netapp -

Permissões do Linux:

600

-

-

Reinicie o ONTAP Mediator:

systemctl restart ontap_mediator

Passo 4: Opcionalmente, use um caminho ou nome diferente para seus certificados de terceiros

Você pode usar certificados de terceiros com um nome diferente intermediate.* ou armazenar os certificados de terceiros em um local diferente.

-

Configure o

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlarquivo para substituir os valores de variável padrão noontap_mediator.config.yamlarquivo.Se você tiver obtido

intermediate.crtde uma autoridade PKI e armazenar sua chave privadaintermediate.keyno local/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, oontap_mediator.user_config.yamlarquivo deverá ser parecido com o seguinte exemplo:Se você usou intermediate.crtpara assinar oontap_mediator_server.crtcertificado, ointermediate.srlarquivo será gerado. Consulte Etapa 2: Gere um certificado de servidor assinando com uma certificação de CA de terceiros para obter mais informações.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Se você estiver usando uma estrutura de certificado onde o

root_ca.crtcertificado fornece umintermediate.crtcertificado que assina oontap_mediator_server.crtcertificado, crie uma cadeia de certificados a partir dointermediate.crteontap_mediator_server.crtcertificados:Você deve ter obtido os intermediate.crtcertificados eontap_mediator_server.crtde uma autoridade PKI anteriormente no procedimento.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Atualizar o

/opt/netapp/lib/ontap_mediator/uvicorn/config.jsonarquivo.Atualizar os valores de

ssl_keyfile,ssl_certfile, essl_ca_certs:ssl_keyfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyssl_certfile:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtssl_ca_certs:/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

O

ssl_keyfilevalor é o caminho da chave noontap_mediator_server.crtarquivo, que éontap_mediator_server.key. -

O

ssl_certfilevalor é o caminho doontap_mediator_server_chain.crtarquivo. -

O

ssl_ca_certsvalor é o caminho doroot_ca.crtarquivo.Para clusters SnapMirror Business Continuity (SM-BC), você deve adicionar o intermediate.crteroot_ca.crtcertificados para um cluster ONTAP . Ver"Configurar o ONTAP Mediator e os clusters para sincronização ativa do SnapMirror" .

-

-

Verifique se os seguintes atributos dos certificados recém-gerados estão definidos corretamente:

-

Proprietário do Grupo Linux:

netapp:netapp -

Permissões do Linux:

600

-

-

-

Reinicie o ONTAP Mediator quando os certificados forem atualizados no arquivo de configuração:

systemctl restart ontap_mediator

Você pode usar certificados de terceiros com um nome diferente intermediate.* ou armazenar os certificados de terceiros em um local diferente.

-

Configure o

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlarquivo para substituir os valores de variável padrão noontap_mediator.config.yamlarquivo.Se você tiver obtido

intermediate.crtde uma autoridade PKI e armazenar sua chave privadaintermediate.keyno local/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, oontap_mediator.user_config.yamlarquivo deverá ser parecido com o seguinte exemplo:Se você usou intermediate.crtpara assinar oontap_mediator_server.crtcertificado, ointermediate.srlarquivo será gerado. Consulte Etapa 2: Gere um certificado de servidor assinando com uma certificação de CA de terceiros para obter mais informações.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/intermediate.srl'

-

Se você estiver usando uma estrutura de certificado onde o

root_ca.crtcertificado fornece umintermediate.crtcertificado que assina oontap_mediator_server.crtcertificado, crie uma cadeia de certificados a partir dointermediate.crteontap_mediator_server.crtcertificados:Você deve ter obtido os intermediate.crtcertificados eontap_mediator_server.crtde uma autoridade PKI anteriormente no procedimento.cat ontap_mediator_server.crt intermediate.crt > ontap_mediator_server_chain.crt -

Atualize o

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inificheiro.Atualizar os valores de

mediator_cert,mediator_keyeca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

O

mediator_certvalor é o caminho doontap_mediator_server_chain.crtarquivo. -

O

mediator_keyvalor é o caminho da chave noontap_mediator_server.crtarquivo, que éontap_mediator_server.key. -

O

ca_certificatevalor é o caminho doroot_ca.crtarquivo.Para clusters SnapMirror Business Continuity (SM-BC), você deve adicionar o intermediate.crteroot_ca.crtcertificados para um cluster ONTAP . Ver"Configurar o ONTAP Mediator e os clusters para sincronização ativa do SnapMirror" .

-

-

Verifique se os seguintes atributos dos certificados recém-gerados estão definidos corretamente:

-

Proprietário do Grupo Linux:

netapp:netapp -

Permissões do Linux:

600

-

-

-

Reinicie o ONTAP Mediator quando os certificados forem atualizados no arquivo de configuração:

systemctl restart ontap_mediator

Você pode usar certificados de terceiros com um nome diferente ca.* ou armazenar os certificados de terceiros em um local diferente.

-

Configure o

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator.user_config.yamlarquivo para substituir os valores de variável padrão noontap_mediator.config.yamlarquivo.Se você tiver obtido

ca.crtde uma autoridade PKI e armazenar sua chave privadaca.keyno local/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config, oontap_mediator.user_config.yamlarquivo deverá ser parecido com o seguinte exemplo:Se você usou ca.crtpara assinar oontap_mediator_server.crtcertificado, oca.srlarquivo será gerado. Consulte Etapa 2: Gere um certificado de servidor assinando com uma certificação de CA de terceiros para obter mais informações.[root@scs000216655 server_config]# cat ontap_mediator.user_config.yaml # This config file can be used to override the default settings in ontap_mediator.config.yaml # To override a setting, copy the property key from ontap_mediator.config.yaml to this file and # set the property to the desired value. e.g., # # The default value for 'default_mailboxes_per_target' is 4 in ontap_mediator.config.yaml # # To override this value with 6 mailboxes per target, add the following key/value pair # below this comment: # # 'default_mailboxes_per_target': 6 # cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.crt' key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.key' ca_cert_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.crt' ca_key_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.key' ca_serial_path: '/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ca.srl'

-

Se estiver a utilizar uma estrutura de certificados onde o

root_ca.crtcertificado forneça umca.crtcertificado que assine oontap_mediator_server.crtcertificado, crie uma cadeia de certificados a partir dosca.crtcertificados eontap_mediator_server.crt:Você deve ter obtido os ca.crtcertificados eontap_mediator_server.crtde uma autoridade PKI anteriormente no procedimento.cat ontap_mediator_server.crt ca.crt > ontap_mediator_server_chain.crt -

Atualize o

/opt/netapp/lib/ontap_mediator/uwsgi/ontap_mediator.inificheiro.Atualizar os valores de

mediator_cert,mediator_keyeca_certificate:set-placeholder = mediator_cert = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server_chain.crtset-placeholder = mediator_key = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/ontap_mediator_server.keyset-placeholder = ca_certificate = /opt/netapp/lib/ontap_mediator/ontap_mediator/server_config/root_ca.crt-

O

mediator_certvalor é o caminho doontap_mediator_server_chain.crtarquivo. -

O

mediator_keyvalor é o caminho da chave noontap_mediator_server.crtarquivo, que éontap_mediator_server.key. -

O

ca_certificatevalor é o caminho doroot_ca.crtarquivo.Para clusters do SnapMirror Business Continuity (SM-BC), é necessário adicionar os ca.crtcertificados eroot_ca.crta um cluster do ONTAP. "Configurar o ONTAP Mediator e os clusters para sincronização ativa do SnapMirror"Consulte .

-

-

Verifique se os seguintes atributos dos certificados recém-gerados estão definidos corretamente:

-

Proprietário do Grupo Linux:

netapp:netapp -

Permissões do Linux:

600

-

-

-

Reinicie o ONTAP Mediator quando os certificados forem atualizados no arquivo de configuração:

systemctl restart ontap_mediator

Solucionar problemas relacionados ao certificado

Você pode verificar certas propriedades dos certificados.

Verifique a expiração do certificado

Use o comando a seguir para identificar o intervalo de validade do certificado.

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

Validity

Not Before: Feb 22 19:57:25 2024 GMT

Not After : Feb 15 19:57:25 2029 GMT

Verifique as extensões X509v3 na certificação CA

Use o comando a seguir para verificar as extensões X509v3 na certificação CA.

As propriedades definidas em v3_ca em openssl_ca.cnf são apresentadas como X509v3 extensions em intermediate.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

As propriedades definidas em v3_ca em openssl_ca.cnf são apresentadas como X509v3 extensions em ca.crt.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_ca.cnf

...

[ v3_ca ]

subjectKeyIdentifier = hash

authorityKeyIdentifier = keyid:always,issuer

basicConstraints = critical, CA:true

keyUsage = critical, cRLSign, digitalSignature, keyCertSign

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Subject Key Identifier:

9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Authority Key Identifier:

keyid:9F:06:FA:47:00:67:BA:B2:D4:82:70:38:B8:48:55:B5:24:DB:FC:27

X509v3 Basic Constraints: critical

CA:TRUE

X509v3 Key Usage: critical

Digital Signature, Certificate Sign, CRL Sign

Verifique as extensões X509v3 nos nomes Alt do certificado do servidor e do assunto

As v3_req propriedades definidas no openssl_server.cnf arquivo de configuração são exibidas como X509v3 extensions no certificado.

No exemplo a seguir, você pode obter as variáveis no alt_names seções executando os comandos hostname -A e hostname -I na VM Linux na qual o ONTAP Mediator está instalado.

Verifique com o administrador da rede os valores corretos das variáveis.

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in intermediate.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# pwd

/opt/netapp/lib/ontap_mediator/ontap_mediator/server_config

[root@mediator_host server_config]# cat openssl_server.cnf

...

[ v3_req ]

basicConstraints = CA:false

extendedKeyUsage = serverAuth

keyUsage = keyEncipherment, dataEncipherment

subjectAltName = @alt_names

[ alt_names ]

DNS.1 = abc.company.com

DNS.2 = abc-v6.company.com

IP.1 = 1.2.3.4

IP.2 = abcd:abcd:abcd:abcd:abcd:abcd

[root@mediator_host server_config]# openssl x509 -in ca.crt -text -noout

Certificate:

Data:

...

X509v3 extensions:

X509v3 Basic Constraints:

CA:FALSE

X509v3 Extended Key Usage:

TLS Web Server Authentication

X509v3 Key Usage:

Key Encipherment, Data Encipherment

X509v3 Subject Alternative Name:

DNS:abc.company.com, DNS:abc-v6.company.com, IP Address:1.2.3.4, IP Address:abcd:abcd:abcd:abcd:abcd:abcd

Verifique se uma chave privada corresponde a um certificado

Você pode verificar se uma chave particular corresponde a um certificado.

Use os seguintes comandos OpenSSL na chave e no certificado, respetivamente.

[root@mediator_host server_config]# openssl rsa -noout -modulus -in intermediate.key | openssl md5 Enter pass phrase for intermediate.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in intermediate.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

[root@mediator_host server_config]# openssl rsa -noout -modulus -in ca.key | openssl md5 Enter pass phrase for ca.key: (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc [root@mediator_host server_config]# openssl x509 -noout -modulus -in ca.crt | openssl md5 (stdin)= 14c6b98b0c7c59012b1de89eee4a9dbc

Se o -modulus atributo para ambos corresponder, ele indica que a chave privada e o par de certificados são compatíveis e podem funcionar entre si.

Verifique se um certificado de servidor é criado a partir de um certificado de CA específico

Você pode usar o comando a seguir para verificar se o certificado do servidor foi criado a partir de um certificado de CA específico.

[root@mediator_host server_config]# openssl verify -CAfile root_ca.crt --untrusted intermediate.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK [root@mediator_host server_config]#

[root@mediator_host server_config]# openssl verify -CAfile ca.crt ontap_mediator_server.crt ontap_mediator_server.crt: OK

Se a validação OCSP (Online Certificate Status Protocol) estiver sendo usada, use o comando "verificação do openssl".