在限制模式下部署控制台代理

建议更改

建议更改

以受限模式部署控制台代理,以便您可以在有限的出站连接下使用NetApp Console。首先,安装控制台代理,通过访问控制台代理上运行的用户界面来设置控制台,然后提供您之前设置的云权限。

步骤 1:安装控制台代理

从云提供商的市场安装控制台代理或在 Linux 主机上手动安装。

安装控制台代理之前,您需要先准备好环境。您可以从 AWS Marketplace、Azure Marketplace 安装,也可以在您自己的运行于 AWS、Azure 或 Google Cloud 中的 Linux 主机上手动安装。

需要以下物品:

-

满足组网需求的VPC及子网。

-

具有附加策略的 IAM 角色,其中包含控制台代理所需的权限。

-

您的 IAM 用户订阅和取消订阅 AWS Marketplace 的权限。

-

了解代理的 CPU 和 RAM 要求。

-

EC2 实例的密钥对。

-

在市场页面上,选择*继续订阅*。

-

要订阅该软件,请选择*接受条款*。

订阅过程可能需要几分钟。

-

订阅过程完成后,选择*继续配置*。

-

在*配置此软件*页面上,确保您选择了正确的区域,然后选择*继续启动*。

-

在*启动此软件*页面的*选择操作*下,选择*通过 EC2 启动*,然后选择*启动*。

使用 EC2 控制台启动实例并附加 IAM 角色。使用“从网站启动”操作无法实现这一点。

-

按照提示配置并部署实例:

-

名称和标签:输入实例的名称和标签。

-

应用程序和操作系统映像:跳过此部分。控制台代理 AMI 已被选中。

-

实例类型:根据区域可用性,选择满足 RAM 和 CPU 要求的实例类型(预先选择并推荐 t3.2xlarge)。

-

密钥对(登录):选择您想要用来安全连接到实例的密钥对。

-

网络设置:根据需要编辑网络设置:

-

选择所需的 VPC 和子网。

-

指定实例是否应具有公共 IP 地址。

-

指定安全组设置,为控制台代理实例启用所需的连接方法:SSH、HTTP 和 HTTPS。

-

-

配置存储:保留根卷的默认大小和磁盘类型。

如果要在根卷上启用 Amazon EBS 加密,请选择 高级,展开 卷 1,选择 加密,然后选择一个 KMS 密钥。

-

高级详细信息:在 IAM 实例配置文件 下,选择包含控制台代理所需权限的 IAM 角色。

-

摘要:查看摘要并选择*启动实例*。

-

AWS 使用指定的设置启动软件。控制台代理大约需要五分钟即可部署。

设置NetApp Console。

需要以下物品:

-

满足组网需求的VPC及子网。

-

具有附加策略的 IAM 角色,其中包含控制台代理所需的权限。

-

您的 IAM 用户订阅和取消订阅 AWS Marketplace 的权限。

-

EC2 实例的密钥对。

-

转到 AWS Marketplace 中提供的NetApp Console代理。

-

打开 EC2 服务并选择 启动实例。

-

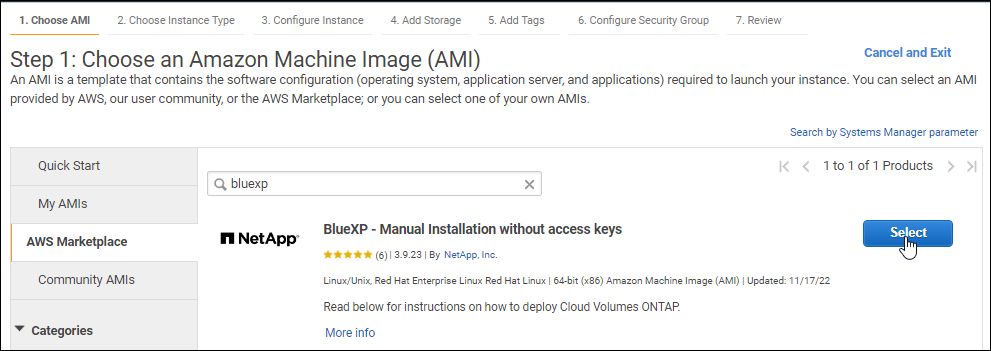

选择 AWS Marketplace。

-

搜索NetApp Console并选择产品。

-

选择*继续*。

-

-

按照提示设置并启动实例:

-

选择实例类型:根据区域可用性,选择一种受支持的实例类型(建议使用 t3.2xlarge)。

"查看实例要求" 。

-

配置实例详细信息:选择 VPC 和子网,选择您在步骤 1 中创建的 IAM 角色,启用终止保护(推荐),并选择任何其他符合您要求的配置选项。

-

添加存储:保留默认存储选项。

-

添加标签:如果需要,输入实例的标签。

-

配置安全组:指定控制台代理实例所需的连接方法:SSH、HTTP 和 HTTPS。

-

审查:审查您的选择并选择*启动*。

-

AWS 使用指定的设置启动软件。控制台代理大约需要五分钟即可部署。

设置控制台。

您应该具有以下内容:

-

满足网络要求的 VNet 和子网。

-

包含控制台代理所需权限的 Azure 自定义角色。

-

转到 Azure 市场中的NetApp Console代理 VM 页面。

-

选择*立即获取*,然后选择*继续*。

-

从 Azure 门户中,选择“创建”并按照步骤配置虚拟机。

配置虚拟机时请注意以下事项:

-

VM 大小:选择满足 CPU 和 RAM 要求的 VM 大小。我们推荐 Standard_D8s_v3。

-

磁盘:控制台代理可以通过 HDD 或 SSD 磁盘实现最佳性能。

-

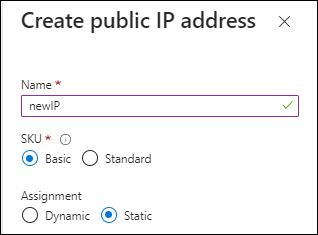

公网 IP:要将公网 IP 地址与控制台代理 VM 一起使用,请选择基本 SKU。

如果您使用标准 SKU IP 地址,则控制台将使用控制台代理的_私有_ IP 地址,而不是公共 IP。如果用于访问控制台的计算机无法访问私有 IP 地址,则控制台将无法工作。

-

网络安全组:控制台代理需要使用 SSH、HTTP 和 HTTPS 的入站连接。

-

身份:在*管理*下,选择*启用系统分配的托管身份*。

托管标识允许控制台代理虚拟机无需凭据即可向 Microsoft Entra ID 进行身份验证。 "详细了解 Azure 资源的托管标识" 。

-

-

在“审查 + 创建”页面上,审查您的选择并选择“创建”以开始部署。

Azure 使用指定的设置部署虚拟机。虚拟机和控制台代理软件应在大约五分钟内运行。

设置NetApp Console。

您可以将控制台代理手动安装到运行在 AWS、Azure 或 Google Cloud 上的 Linux 主机上。

您应该具有以下内容:

-

安装控制台代理的 root 权限。

-

如果控制台代理需要代理才能访问互联网,则提供有关代理服务器的详细信息。

您可以选择在安装后配置代理服务器,但这样做需要重新启动控制台代理。

-

如果代理服务器使用 HTTPS 或代理是拦截代理,则需要 CA 签名的证书。

|

手动安装控制台代理时,无法为透明代理服务器设置证书。如果需要为透明代理服务器设置证书,则必须在安装后使用维护控制台。详细了解"代理维护控制台"。 |

-

您需要禁用安装期间验证出站连接的配置检查。如果未禁用此检查,手动安装将失败。"了解如何禁用手动安装的配置检查。"

-

根据您的操作系统,在安装控制台代理之前需要 Podman 或 Docker Engine。

安装后,如果有新版本可用,控制台代理会自动更新。

-

如果主机上设置了 http_proxy 或 https_proxy 系统变量,请将其删除:

unset http_proxy unset https_proxy如果不删除这些系统变量,安装将失败。

-

下载控制台代理软件,然后将其复制到 Linux 主机。您可以从NetApp Console或NetApp支持网站下载。

-

NetApp Console:转到*代理 > 管理 > 部署代理 > 本地部署 > 手动安装*。

选择下载代理安装程序文件或文件的 URL。

-

NetApp支持网站(如果您还没有访问控制台的权限,则需要此网站) "NetApp 支持站点" ,

-

-

分配运行脚本的权限。

chmod +x NetApp_Console_Agent_Cloud_<version>其中 <version> 是您下载的控制台代理的版本。

-

如果在政府云环境中安装,请禁用配置检查。"了解如何禁用手动安装的配置检查。"

-

运行安装脚本。

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>如果您的网络需要代理才能访问互联网,则需要添加代理信息。您可以在安装过程中添加显式代理。

--proxy和--cacert参数是可选的,系统不会提示您添加它们。如果您有显式代理服务器,则需要输入如图所示的参数。

|

如果要配置透明代理,可以在安装完成后进行配置。 "了解代理维护控制台" |

+

以下是使用 CA 签名证书配置显式代理服务器的示例:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy 使用以下格式之一将 Console 代理配置为使用 HTTP 或 HTTPS 代理服务器:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ 注意以下事项:

+ 用户可以是本地用户或域用户。 对于域用户,您必须使用 \ 的 ASCII 码,如上所示。 Console 代理不支持包含 @ 字符的用户名或密码。 如果密码包含以下任何特殊字符,则必须使用反斜杠前缀来转义该特殊字符:& 或 !

+ 例如:

+ http://bxpproxyuser:netapp1\!@address:3128

-

如果您使用 Podman,则需要调整 aardvark-dns 端口。

-

通过 SSH 连接到控制台代理虚拟机。

-

打开 podman /usr/share/containers/containers.conf 文件并修改 Aardvark DNS 服务的选定端口。例如,将其更改为54。

vi /usr/share/containers/containers.conf例如:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

重新启动控制台代理虚拟机。

-

控制台代理现已安装。安装结束时,如果您指定了代理服务器,控制台代理服务 (occm) 将重新启动两次。

设置NetApp Console。

第 2 步:设置NetApp Console

首次访问控制台时,系统会提示您为控制台代理选择一个组织,并需要启用受限模式。

设置控制台代理的人员必须使用尚不属于控制台组织的登录名登录控制台。

如果您的登录信息与另一个组织关联,您需要注册一个新的登录信息。否则,您将在设置屏幕上看不到启用受限模式的选项。

-

从与控制台代理实例有连接的主机打开 Web 浏览器,然后输入您安装的控制台代理的以下 URL。

-

注册或登录NetApp Console。

-

登录后,设置控制台:

-

输入控制台代理的名称。

-

输入新控制台组织的名称。

-

选择*您是否在安全环境中运行?*

-

选择*在此帐户上启用受限模式*。

请注意,帐户创建后您无法更改此设置。您以后无法启用受限模式,也无法禁用它。

如果您在政府区域部署了控制台代理,则该复选框已启用且无法更改。这是因为限制模式是政府区域唯一支持的模式。

-

选择*让我们开始吧*。

-

控制台代理现已安装并设置到您的控制台组织。所有用户都需要使用控制台代理实例的 IP 地址访问控制台。

向控制台提供您之前设置的权限。

步骤 3:向控制台代理提供权限

如果您是从 Azure Marketplace 或手动安装的控制台代理,则需要授予您之前设置的权限。

如果您从 AWS Marketplace 部署了控制台代理,则这些步骤不适用,因为您在部署期间选择了所需的 IAM 角色。

将您之前创建的 IAM 角色附加到安装了控制台代理的 EC2 实例。

仅当您在 AWS 中手动安装了控制台代理时,这些步骤才适用。对于 AWS Marketplace 部署,您已将控制台代理实例与包含所需权限的 IAM 角色关联。

-

转到 Amazon EC2 控制台。

-

选择*实例*。

-

选择控制台代理实例。

-

选择*操作 > 安全 > 修改 IAM 角色*。

-

选择 IAM 角色并选择 更新 IAM 角色。

向NetApp Console提供具有所需权限的 IAM 用户的 AWS 访问密钥。

-

选择“管理 > 凭证”。

-

选择*组织凭证*。

-

选择“添加凭据”并按照向导中的步骤操作。

-

凭证位置:选择*Amazon Web Services > 代理。

-

定义凭证:输入 AWS 访问密钥和密钥。

-

市场订阅:通过立即订阅或选择现有订阅将市场订阅与这些凭证关联。

-

审核:确认有关新凭证的详细信息并选择*添加*。

-

转到 Azure 门户并将 Azure 自定义角色分配给一个或多个订阅的控制台代理虚拟机。

-

从 Azure 门户打开“订阅”服务并选择您的订阅。

从*订阅*服务分配角色很重要,因为这指定了订阅级别的角色分配范围。 _范围_定义了访问适用的资源集。如果您在不同级别(例如,虚拟机级别)指定范围,则您在NetApp Console内完成操作的能力将受到影响。

-

选择*访问控制 (IAM)* > 添加 > 添加角色分配。

-

在*角色*选项卡中,选择*控制台操作员*角色并选择*下一步*。

控制台操作员是策略中提供的默认名称。如果您为角色选择了不同的名称,则选择该名称。 -

在“成员”选项卡中,完成以下步骤:

-

分配对*托管身份*的访问权限。

-

选择“选择成员”,选择创建控制台代理虚拟机的订阅,在“托管标识”下,选择“虚拟机”,然后选择控制台代理虚拟机。

-

选择*选择*。

-

选择“下一步”。

-

选择*审阅+分配*。

-

如果要管理其他 Azure 订阅中的资源,请切换到该订阅,然后重复这些步骤。

-

向NetApp Console提供您之前设置的 Azure 服务主体的凭据。

-

选择“管理 > 凭证”。

-

选择“添加凭据”并按照向导中的步骤操作。

-

凭证位置:选择*Microsoft Azure > 代理*。

-

定义凭据:输入有关授予所需权限的 Microsoft Entra 服务主体的信息:

-

应用程序(客户端)ID

-

目录(租户)ID

-

客户端密钥

-

-

市场订阅:通过立即订阅或选择现有订阅将市场订阅与这些凭证关联。

-

审核:确认有关新凭证的详细信息并选择*添加*。

-

NetApp Console现在具有代表您在 Azure 中执行操作所需的权限。

将服务帐户与控制台代理 VM 关联。

-

转到 Google Cloud 门户并将服务帐户分配给控制台代理 VM 实例。

-

如果您想管理其他项目中的资源,请通过将具有控制台代理角色的服务帐户添加到该项目来授予访问权限。您需要对每个项目重复此步骤。