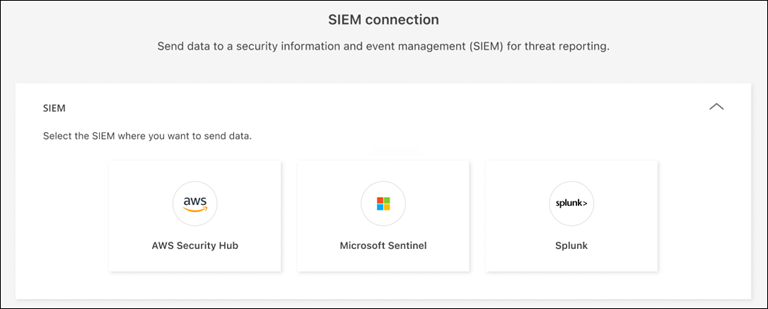

将 NetApp Ransomware Resilience 连接到安全和事件管理系统 (SIEM),以进行威胁分析和检测

建议更改

建议更改

安全和事件管理系统 (SIEM) 集中日志和事件数据,以提供有关安全事件和合规性的见解。NetApp Ransomware Resilience 支持自动将数据发送到您的 SIEM,以简化威胁分析和检测。

Ransomware Resilience 支持以下 SIEM:

-

AWS Security Hub

-

Microsoft Sentinel

-

Splunk Cloud

在 Ransomware Resilience 中启用 SIEM 之前,您需要配置您的 SIEM 系统。

发送到 SIEM 的事件数据

Ransomware Resilience 可以将以下事件数据发送到您的 SIEM 系统:

-

语境:

-

os:这是一个具有ONTAP值的常量。

-

os_version:系统上运行的ONTAP版本。

-

connector_id:管理系统的控制台代理的 ID。

-

cluster_id: ONTAP为系统报告的集群 ID。

-

svm_name:发现警报的 SVM 的名称。

-

volume_name:发现警报的卷的名称。

-

volume_id: ONTAP为系统报告的卷的 ID。

-

-

事件:

-

incident_id:勒索软件恢复力针对勒索软件恢复力中受到攻击的卷生成的事件 ID。

-

alert_id:勒索软件恢复能力为工作负载生成的 ID。

-

严重性:以下警报级别之一:“严重”、“高”、“中”、“低”。

-

描述:有关检测到的警报的详细信息,例如“在工作负载 arp_learning_mode_test_2630 上检测到潜在的勒索软件攻击”

-

配置 AWS Security Hub 进行威胁检测

在 Ransomware Resilience 中启用 AWS Security Hub 之前,需要在 AWS Security Hub 中执行以下高级步骤:

-

在 AWS Security Hub 中设置权限。

-

在 AWS Security Hub 中设置身份验证访问密钥和密钥。 (此处未提供这些步骤。)

-

转到 AWS IAM 控制台。

-

选择*政策*。

-

使用以下 JSON 格式的代码创建策略:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "NetAppSecurityHubFindings", "Effect": "Allow", "Action": [ "securityhub:BatchImportFindings", "securityhub:BatchUpdateFindings" ], "Resource": [ "arn:aws:securityhub:*:*:product/*/default", "arn:aws:securityhub:*:*:hub/default" ] } ] }

配置 Microsoft Sentinel 进行威胁检测

在 Ransomware Resilience 中启用 Microsoft Sentinel 之前,需要在 Microsoft Sentinel 中执行以下高级步骤:

-

先决条件

-

启用 Microsoft Sentinel。

-

在 Microsoft Sentinel 中创建自定义角色。

-

-

登记

-

注册 Ransomware Resilience 以接收来自 Microsoft Sentinel 的事件。

-

为注册创建一个秘密。

-

-

权限:为应用程序分配权限。

-

身份验证:输入应用程序的身份验证凭据。

-

转到 Microsoft Sentinel。

-

创建*Log Analytics 工作区*。

-

启用 Microsoft Sentinel 以使用您刚刚创建的 Log Analytics 工作区。

-

转到 Microsoft Sentinel。

-

选择*订阅* > 访问控制 (IAM)。

-

输入自定义角色名称。使用名称 Ransomware Resilience Sentinel Configurator。

-

复制以下 JSON 并将其粘贴到 JSON 选项卡中。

{ "roleName": "Ransomware Resilience Sentinel Configurator", "description": "", "assignableScopes":["/subscriptions/{subscription_id}"], "permissions": [ ] } -

检查并保存您的设置。

-

转到 Microsoft Sentinel。

-

选择 Entra ID > 应用程序 > 应用程序注册。

-

对于应用程序的*显示名称*,输入“Ransomware Resilience”。

-

在 支持的帐户类型 字段中,选择 仅限此组织目录中的帐户。

-

选择将推送事件的*默认索引*。

-

选择*审核*。

-

选择*注册*来保存您的设置。

注册后,Microsoft Entra 管理中心将显示应用程序概述窗格。

-

转到 Microsoft Sentinel。

-

选择*证书和机密* > 客户端机密 > 新客户端机密。

-

为您的应用程序机密添加描述。

-

为秘密选择一个*到期日期*或指定自定义有效期。

客户端密钥的有效期限制为两年(24 个月)或更短。 Microsoft 建议您设置小于 12 个月的到期值。 -

选择“添加”来创建您的秘密。

-

记录身份验证步骤中使用的秘密。离开此页面后,该秘密将不再显示。

-

转到 Microsoft Sentinel。

-

选择*订阅* > 访问控制 (IAM)。

-

选择*添加* > 添加角色分配。

-

对于*特权管理员角色*字段,选择*勒索软件弹性哨兵配置器*。

这是您之前创建的自定义角色。 -

选择“下一步”。

-

在*分配访问权限*字段中,选择*用户、组或服务主体*。

-

选择“选择成员”。然后,选择*Ransomware Resilience Sentinel Configurator*。

-

选择“下一步”。

-

在*用户可以做什么*字段中,选择*允许用户分配除特权管理员角色所有者、UAA、RBAC(推荐)之外的所有角色*。

-

选择“下一步”。

-

选择*审核并分配*来分配权限。

-

转到 Microsoft Sentinel。

-

输入凭证:

-

输入租户 ID、客户端应用程序 ID 和客户端应用程序密钥。

-

选择 Authenticate。

认证成功后,会出现“已认证”的信息。

-

-

输入应用程序的 Log Analytics 工作区详细信息。

-

选择订阅 ID、资源组和 Log Analytics 工作区。

-

配置 Splunk Cloud 进行威胁检测

在 Ransomware Resilience 中启用 Splunk Cloud 之前,您需要在 Splunk Cloud 中执行以下高级步骤:

-

在 Splunk Cloud 中启用 HTTP 事件收集器以通过 HTTP 或 HTTPS 从控制台接收事件数据。

-

在 Splunk Cloud 中创建事件收集器令牌。

-

转到 Splunk Cloud。

-

选择*设置* > 数据输入。

-

选择 HTTP 事件收集器 > 全局设置。

-

在所有令牌切换上,选择*已启用*。

-

要让事件收集器通过 HTTPS 而不是 HTTP 进行监听和通信,请选择“启用 SSL”。

-

在“HTTP 端口号”中输入 HTTP 事件收集器的端口。

-

转到 Splunk Cloud。

-

选择*设置* > 添加数据。

-

选择*监控* > HTTP 事件收集器。

-

输入令牌的名称并选择*下一步*。

-

选择将推送事件的*默认索引*,然后选择*审核*。

-

确认端点的所有设置正确,然后选择*提交*。

-

复制令牌并将其粘贴到另一个文档中,以准备进行身份验证步骤。

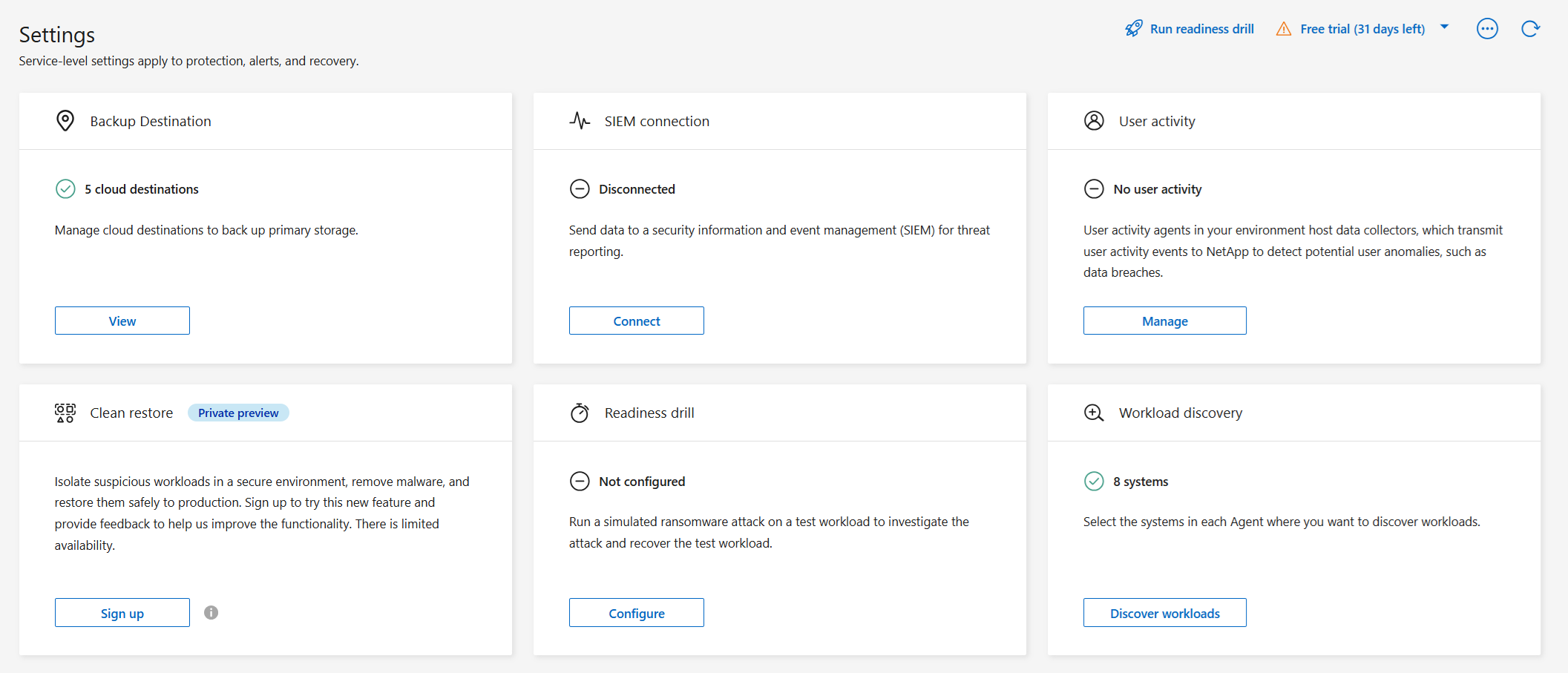

在勒索软件防御中连接 SIEM

启用 SIEM 会将勒索软件恢复数据发送到您的 SIEM 服务器以进行威胁分析和报告。

-

从控制台菜单中,选择*保护*>*勒索软件恢复*。

-

从勒索软件恢复菜单中,选择垂直

…右上角的选项。

…右上角的选项。 -

选择“设置”。

出现“设置”页面。

-

在“设置”页面中,选择 SIEM 连接图块中的“连接”。

-

选择其中一个 SIEM 系统。

-

输入您在 AWS Security Hub 或 Splunk Cloud 中配置的令牌和身份验证详细信息。

您输入的信息取决于您选择的 SIEM。 -

选择*启用*。

设置页面显示“已连接”。