如果启用了单点登录(Active Directory),则使用 API

建议更改

建议更改

如果你有"配置并启用单点登录(SSO)"并且您使用 Active Directory 作为 SSO 提供程序,则必须发出一系列 API 请求以获取对网格管理 API 或租户管理 API 有效的身份验证令牌。

如果启用了单点登录,Sign inAPI

如果您使用 Active Directory 作为 SSO 身份提供者,则这些说明适用。

-

您知道属于StorageGRID用户组的联合用户的 SSO 用户名和密码。

-

如果您想访问租户管理 API,您需要知道租户帐户 ID。

要获取身份验证令牌,您可以使用以下示例之一:

-

这

storagegrid-ssoauth.py`Python 脚本,位于StorageGRID安装文件目录中(./rpms`对于 Red Hat Enterprise Linux, `./debs`适用于 Ubuntu 或 Debian,以及 `./vsphere`对于 VMware)。 -

curl 请求的工作流程示例。

如果执行速度太慢,curl 工作流程可能会超时。您可能会看到以下错误:

A valid SubjectConfirmation was not found on this Response。示例 curl 工作流程不能保护密码不被其他用户看到。

如果您遇到 URL 编码问题,您可能会看到以下错误: Unsupported SAML version 。

-

选择以下方法之一来获取身份验证令牌:

-

使用 `storagegrid-ssoauth.py`Python 脚本。转到步骤 2。

-

使用 curl 请求。转到步骤 3。

-

-

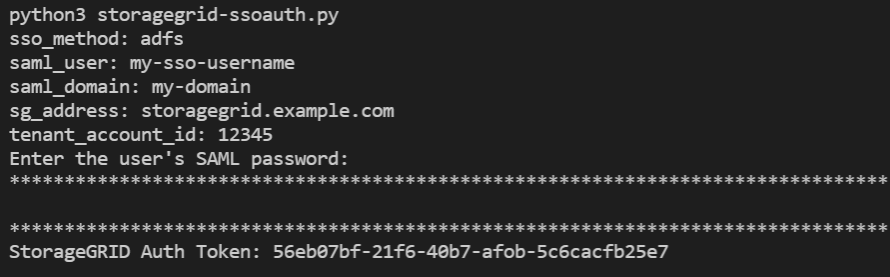

如果你想使用 `storagegrid-ssoauth.py`脚本,将脚本传递给Python解释器并运行脚本。

出现提示时,输入以下参数的值:

-

SSO 方法。输入 ADFS 或 adfs。

-

SSO 用户名

-

安装StorageGRID的域

-

StorageGRID的地址

-

如果您想访问租户管理 API,请输入租户帐户 ID。

输出中提供了StorageGRID授权令牌。现在,您可以将令牌用于其他请求,类似于未使用 SSO 时使用 API 的方式。

-

-

如果您想使用 curl 请求,请使用以下步骤。

-

声明登录所需的变量。

export SAMLUSER='my-sso-username' export SAMLPASSWORD='my-password' export SAMLDOMAIN='my-domain' export TENANTACCOUNTID='12345' export STORAGEGRID_ADDRESS='storagegrid.example.com' export AD_FS_ADDRESS='adfs.example.com'要访问网格管理 API,请使用 0 作为 TENANTACCOUNTID。 -

要接收签名的身份验证 URL,请发出 POST 请求

/api/v3/authorize-saml,并从响应中删除额外的 JSON 编码。此示例显示了对签名身份验证 URL 的 POST 请求

TENANTACCOUNTID。结果将传递给 `python -m json.tool`删除 JSON 编码。curl -X POST "https://$STORAGEGRID_ADDRESS/api/v3/authorize-saml" \ -H "accept: application/json" -H "Content-Type: application/json" \ --data "{\"accountId\": \"$TENANTACCOUNTID\"}" | python -m json.tool此示例的响应包含经过 URL 编码的签名 URL,但不包括额外的 JSON 编码层。

{ "apiVersion": "3.0", "data": "https://adfs.example.com/adfs/ls/?SAMLRequest=fZHLbsIwEEV%2FJTuv7...sSl%2BfQ33cvfwA%3D&RelayState=12345", "responseTime": "2018-11-06T16:30:23.355Z", "status": "success" } -

保存 `SAMLRequest`从响应中获取用于后续命令的信息。

export SAMLREQUEST='fZHLbsIwEEV%2FJTuv7...sSl%2BfQ33cvfwA%3D' -

从 AD FS 获取包含客户端请求 ID 的完整 URL。

一种选择是使用上一个响应中的 URL 请求登录表单。

curl "https://$AD_FS_ADDRESS/adfs/ls/?SAMLRequest=$SAMLREQUEST&RelayState=$TENANTACCOUNTID" | grep 'form method="post" id="loginForm"'响应包含客户端请求ID:

<form method="post" id="loginForm" autocomplete="off" novalidate="novalidate" onKeyPress="if (event && event.keyCode == 13) Login.submitLoginRequest();" action="/adfs/ls/? SAMLRequest=fZHRToMwFIZfhb...UJikvo77sXPw%3D%3D&RelayState=12345&client-request-id=00000000-0000-0000-ee02-0080000000de" >

-

保存响应中的客户端请求 ID。

export SAMLREQUESTID='00000000-0000-0000-ee02-0080000000de' -

将您的凭据从上一个响应发送到表单操作。

curl -X POST "https://$AD_FS_ADDRESS/adfs/ls/?SAMLRequest=$SAMLREQUEST&RelayState=$TENANTACCOUNTID&client-request-id=$SAMLREQUESTID" \ --data "UserName=$SAMLUSER@$SAMLDOMAIN&Password=$SAMLPASSWORD&AuthMethod=FormsAuthentication" --includeAD FS 返回 302 重定向,并在标头中包含其他信息。

如果您的 SSO 系统启用了多因素身份验证 (MFA),表单帖子还将包含第二个密码或其他凭据。 HTTP/1.1 302 Found Content-Length: 0 Content-Type: text/html; charset=utf-8 Location: https://adfs.example.com/adfs/ls/?SAMLRequest=fZHRToMwFIZfhb...UJikvo77sXPw%3D%3D&RelayState=12345&client-request-id=00000000-0000-0000-ee02-0080000000de Set-Cookie: MSISAuth=AAEAADAvsHpXk6ApV...pmP0aEiNtJvWY=; path=/adfs; HttpOnly; Secure Date: Tue, 06 Nov 2018 16:55:05 GMT

-

保存 `MSISAuth`来自响应的 cookie。

export MSISAuth='AAEAADAvsHpXk6ApV...pmP0aEiNtJvWY=' -

使用来自身份验证 POST 的 cookie 向指定位置发送 GET 请求。

curl "https://$AD_FS_ADDRESS/adfs/ls/?SAMLRequest=$SAMLREQUEST&RelayState=$TENANTACCOUNTID&client-request-id=$SAMLREQUESTID" \ --cookie "MSISAuth=$MSISAuth" --include响应头将包含 AD FS 会话信息以供稍后注销使用,响应主体在隐藏的表单字段中包含 SAMLResponse。

HTTP/1.1 200 OK Cache-Control: no-cache,no-store Pragma: no-cache Content-Length: 5665 Content-Type: text/html; charset=utf-8 Expires: -1 Server: Microsoft-HTTPAPI/2.0 P3P: ADFS doesn't have P3P policy, please contact your site's admin for more details Set-Cookie: SamlSession=a3dpbnRlcnMtUHJpbWFyeS1BZG1pbi0xNzgmRmFsc2Umcng4NnJDZmFKVXFxVWx3bkl1MnFuUSUzZCUzZCYmJiYmXzE3MjAyZTA5LThmMDgtNDRkZC04Yzg5LTQ3NDUxYzA3ZjkzYw==; path=/adfs; HttpOnly; Secure Set-Cookie: MSISAuthenticated=MTEvNy8yMDE4IDQ6MzI6NTkgUE0=; path=/adfs; HttpOnly; Secure Set-Cookie: MSISLoopDetectionCookie=MjAxOC0xMS0wNzoxNjozMjo1OVpcMQ==; path=/adfs; HttpOnly; Secure Date: Wed, 07 Nov 2018 16:32:59 GMT <form method="POST" name="hiddenform" action="https://storagegrid.example.com:443/api/saml-response"> <input type="hidden" name="SAMLResponse" value="PHNhbWxwOlJlc3BvbnN...1scDpSZXNwb25zZT4=" /><input type="hidden" name="RelayState" value="12345" />

-

保存 `SAMLResponse`来自隐藏字段:

export SAMLResponse='PHNhbWxwOlJlc3BvbnN...1scDpSZXNwb25zZT4=' -

使用已保存的

SAMLResponse,创建一个StorageGRID/api/saml-response请求生成StorageGRID身份验证令牌。为了

RelayState,使用租户帐户 ID,或者如果要登录网格管理 API,则使用 0。curl -X POST "https://$STORAGEGRID_ADDRESS:443/api/saml-response" \ -H "accept: application/json" \ --data-urlencode "SAMLResponse=$SAMLResponse" \ --data-urlencode "RelayState=$TENANTACCOUNTID" \ | python -m json.tool响应包含身份验证令牌。

{ "apiVersion": "3.0", "data": "56eb07bf-21f6-40b7-af0b-5c6cacfb25e7", "responseTime": "2018-11-07T21:32:53.486Z", "status": "success" }-

将响应中的身份验证令牌保存为

MYTOKEN。export MYTOKEN="56eb07bf-21f6-40b7-af0b-5c6cacfb25e7"您现在可以使用 `MYTOKEN`对于其他请求,类似于未使用 SSO 时使用 API 的方式。

-

如果启用了单点登录,请退出 API

如果已启用单点登录 (SSO),则必须发出一系列 API 请求才能退出网格管理 API 或租户管理 API。如果您使用 Active Directory 作为 SSO 身份提供者,则适用这些说明

如果需要,您可以从组织的单一注销页面注销StorageGRID API。或者,您可以从StorageGRID触发单一注销 (SLO),这需要有效的StorageGRID承载令牌。

-

要生成签名的注销请求,请将 cookie“sso=true”传递给 SLO API:

curl -k -X DELETE "https://$STORAGEGRID_ADDRESS/api/v3/authorize" \ -H "accept: application/json" \ -H "Authorization: Bearer $MYTOKEN" \ --cookie "sso=true" \ | python -m json.tool返回注销 URL:

{ "apiVersion": "3.0", "data": "https://adfs.example.com/adfs/ls/?SAMLRequest=fZDNboMwEIRfhZ...HcQ%3D%3D", "responseTime": "2018-11-20T22:20:30.839Z", "status": "success" } -

保存注销 URL。

export LOGOUT_REQUEST='https://adfs.example.com/adfs/ls/?SAMLRequest=fZDNboMwEIRfhZ...HcQ%3D%3D' -

向注销 URL 发送请求以触发 SLO 并重定向回StorageGRID。

curl --include "$LOGOUT_REQUEST"返回 302 响应。重定向位置不适用于仅 API 注销。

HTTP/1.1 302 Found Location: https://$STORAGEGRID_ADDRESS:443/api/saml-logout?SAMLResponse=fVLLasMwEPwVo7ss%...%23rsa-sha256 Set-Cookie: MSISSignoutProtocol=U2FtbA==; expires=Tue, 20 Nov 2018 22:35:03 GMT; path=/adfs; HttpOnly; Secure

-

删除StorageGRID承载令牌。

删除StorageGRID承载令牌的方式与没有 SSO 的方式相同。如果未提供“cookie“sso=true”,则用户将从StorageGRID中注销,而不会影响 SSO 状态。

curl -X DELETE "https://$STORAGEGRID_ADDRESS/api/v3/authorize" \ -H "accept: application/json" \ -H "Authorization: Bearer $MYTOKEN" \ --include一个 `204 No Content`响应表明用户现在已退出。

HTTP/1.1 204 No Content