使用 Azure Key Vault 管理Cloud Volumes ONTAP加密金鑰

建議變更

建議變更

您可以使用 Azure Key Vault (AKV) 來保護 Azure 部署的應用程式中ONTAP加密金鑰。請參閱"Microsoft 文件"。

AKV 僅可用於保護資料 SVM 的NetApp磁碟區加密 (NVE) 金鑰。欲了解更多信息,請參閱"ONTAP文檔" 。

可以使用 CLI 或ONTAP REST API 啟用 AKV 金鑰管理。

使用 AKV 時,請注意預設使用資料 SVM LIF 與雲端金鑰管理端點通訊。節點管理網路用於與雲端提供者的身份驗證服務(login.microsoftonline.com)進行通訊。如果叢集網路配置不正確,叢集將無法正確利用金鑰管理服務。

-

Cloud Volumes ONTAP必須運作 9.10.1 或更高版本

-

已安裝磁碟區加密 (VE) 授權(NetApp磁碟區加密許可證會自動安裝在每個在NetApp支援中註冊的Cloud Volumes ONTAP系統上)

-

您必須擁有多租戶加密金鑰管理 (MT_EK_MGMT) 許可證

-

您必須是叢集或 SVM 管理員

-

有效的 Azure 訂閱

-

AKV 只能在資料 SVM 上配置

-

NAE 不能與 AKV 一起使用。 NAE 需要外部支援的 KMIP 伺服器。

-

Cloud Volumes ONTAP節點每 15 分鐘輪詢一次 AKV,以確認可存取性和金鑰可用性。此輪詢週期是不可設定的,並且在輪詢嘗試連續四次失敗後(總共 1 小時),磁碟區將處於離線狀態。

配置過程

概述的步驟擷取如何向 Azure 註冊您的Cloud Volumes ONTAP配置以及如何建立 Azure Key Vault 和金鑰。如果您已經完成這些步驟,請確保您具有正確的配置設置,特別是在建立 Azure Key Vault,然後繼續Cloud Volumes ONTAP配置。

-

您必須先在 Azure 訂閱中註冊您希望Cloud Volumes ONTAP用於存取 Azure Key Vault 的應用程式。在 Azure 入口網站中,選擇套用註冊。

-

選擇新註冊。

-

為您的應用程式提供名稱並選擇支援的應用程式類型。預設的單一租戶足以滿足 Azure Key Vault 的使用。選擇註冊。

-

在 Azure 概覽視窗中,選擇已註冊的應用程式。將應用程式(客戶端)ID和目錄(租用戶)ID複製到安全位置。在稍後的註冊過程中將需要它們。

-

在 Azure Key Vault 應用程式註冊的 Azure 入口網站中,選擇「憑證和機密」窗格。

-

選擇新客戶端密鑰。為您的客戶端密鑰輸入一個有意義的名稱。 NetApp建議的有效期限為 24 個月;但是,您的特定雲端治理策略可能需要不同的設定。

-

按一下新增以建立客戶端金鑰。複製值列中列出的秘密字串,並將其儲存在安全的位置,以便稍後使用Cloud Volumes ONTAP配置。當您離開該頁面後,秘密值將不再顯示。

-

如果您有現有的 Azure Key Vault,則可以將其連接到Cloud Volumes ONTAP配置;但是,您必須根據此過程中的設定調整存取原則。

-

在 Azure 入口網站中,導覽至 Key Vaults 部分。

-

點擊「+建立」並輸入所需信息,包括資源組、區域和定價層。此外,輸入保留已刪除保管庫的天數,並在金鑰保管庫上選擇啟用清除保護。

-

選擇下一步來選擇存取策略。

-

選擇以下選項:

-

在存取配置下,選擇Vault 訪問策略。

-

在資源存取下,選擇Azure 磁碟加密進行磁碟區加密。

-

-

選擇“+建立”以新增存取策略。

-

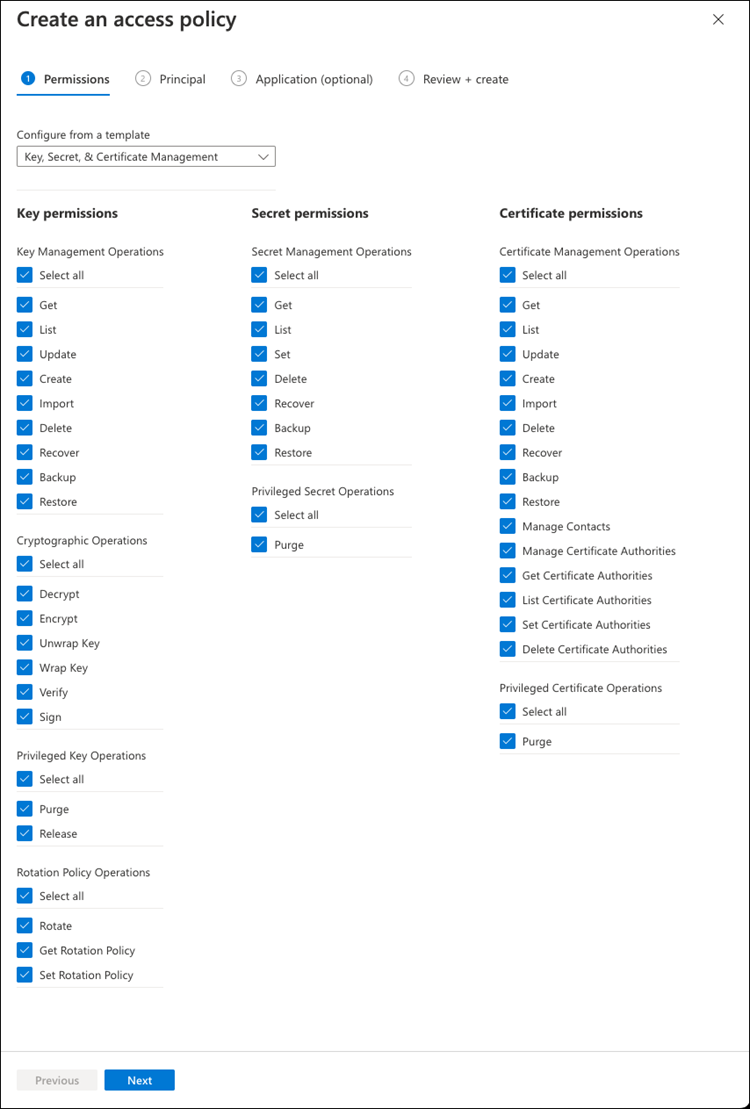

在從範本配置下,按一下下拉式選單,然後選擇金鑰、機密和憑證管理範本。

-

選擇每個下拉權限選單(金鑰、秘密、憑證),然後在選單清單頂部選擇全選以選擇所有可用的權限。您應該:

-

關鍵權限:已選擇 20 個

-

秘密權限:已選擇 8 個

-

憑證權限:已選擇 16 個

-

-

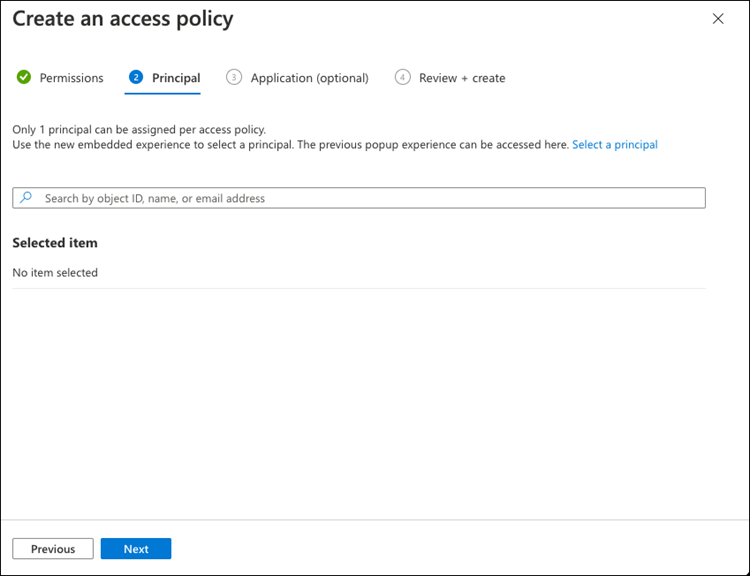

按一下下一步,選擇您在 Azure 中建立的主體註冊應用程式Azure 應用程式註冊。選擇下一步。

每個策略只能分配一個主體。

-

按一下下一步兩次,直到到達審核並建立。然後,按一下建立。

-

選擇下一步進入網路選項。

-

選擇適當的網路存取方法或選擇所有網路和檢視 + 建立來建立金鑰保管庫。 (網路存取方法可能由治理策略或您的企業雲端安全團隊規定。)

-

記錄金鑰保管庫 URI:在您建立的金鑰保管庫中,導覽至概覽功能表並從右側列複製Vault URI。您需要它來完成後面的步驟。

-

在您為Cloud Volumes ONTAP建立的 Key Vault 選單中,導覽至 Keys 選項。

-

選擇產生/導入來建立新金鑰。

-

將預設選項設定為生成。

-

提供以下資訊:

-

加密金鑰名稱

-

金鑰類型:RSA

-

RSA金鑰大小:2048

-

已啟用:是

-

-

選擇建立來建立加密金鑰。

-

返回Keys選單並選擇您剛剛建立的密鑰。

-

選擇目前版本下的金鑰ID,查看金鑰屬性。

-

找到密鑰標識符欄位。複製 URI,直到但不包括十六進位字串。

-

僅當您為 HA Cloud Volumes ONTAP系統設定 Azure Key Vault 時才需要此程序。

-

在 Azure 入口網站中導覽至虛擬網路。

-

選擇部署Cloud Volumes ONTAP系統的虛擬網絡,然後選擇頁面左側的子網選單。

-

從清單中選擇Cloud Volumes ONTAP部署的子網路名稱。

-

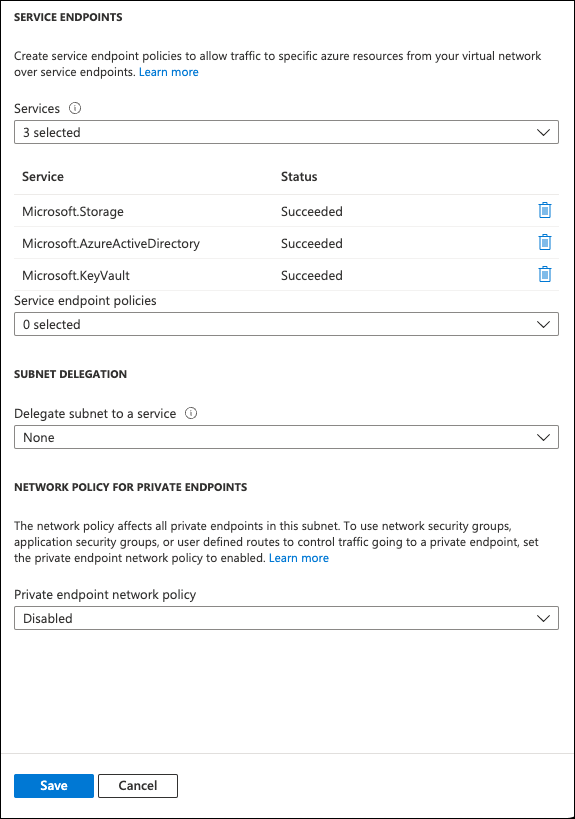

導航至服務端點標題。在下拉式選單中,選擇以下內容:

-

Microsoft.AzureActiveDirectory

-

Microsoft.KeyVault

-

Microsoft.Storage(可選)

-

-

選擇儲存來捕獲您的設定。

-

使用您首選的 SSH 用戶端連線到叢集管理 LIF。

-

在ONTAP中進入進階權限模式:

set advanced -con off -

確定所需的資料 SVM 並驗證其 DNS 配置:

vserver services name-service dns show-

如果所需資料 SVM 的 DNS 項目存在且包含 Azure DNS 項目,則無需執行任何操作。如果沒有,請為資料 SVM 新增指向 Azure DNS、私人 DNS 或本機伺服器的 DNS 伺服器項目。這應該與叢集管理員 SVM 的條目相符:

vserver services name-service dns create -vserver SVM_name -domains domain -name-servers IP_address -

驗證已為資料 SVM 建立 DNS 服務:

vserver services name-service dns show

-

-

使用應用程式註冊後儲存的用戶端 ID 和租用戶 ID 啟用 Azure Key Vault:

security key-manager external azure enable -vserver SVM_name -client-id Azure_client_ID -tenant-id Azure_tenant_ID -name key_vault_URI -key-id full_key_URI這 `_full_key_URI`價值必須利用 `<https:// <key vault host name>/keys/<key label>`格式。 -

成功啟用 Azure Key Vault 後,輸入 `client secret value`當出現提示時。

-

檢查密鑰管理器的狀態:

`security key-manager external azure check`輸出將如下所示:::*> security key-manager external azure check Vserver: data_svm_name Node: akvlab01-01 Category: service_reachability Status: OK Category: ekmip_server Status: OK Category: kms_wrapped_key_status Status: UNKNOWN Details: No volumes created yet for the vserver. Wrapped KEK status will be available after creating encrypted volumes. 3 entries were displayed.如果

service_reachability`狀態不是 `OK,SVM 無法透過所有必要的連線和權限存取 Azure Key Vault 服務。確保您的 Azure 網路策略和路由不會阻止您的私人 vNet 到達 Azure Key Vault 公共終端點。如果確實如此,請考慮使用 Azure Private 端點從 vNet 內部存取 Key Vault。您可能還需要在 SVM 上新增靜態主機條目來解析端點的私人 IP 位址。這 `kms_wrapped_key_status`將會報告 `UNKNOWN`在初始配置時。其狀態將變為 `OK`第一卷加密後。

-

可選:建立測試卷以驗證 NVE 的功能。

vol create -vserver SVM_name -volume volume_name -aggregate aggr -size size -state online -policy default如果配置正確, Cloud Volumes ONTAP將自動建立磁碟區並啟用磁碟區加密。

-

確認卷已正確建立並加密。如果是的話,

-is-encrypted`參數將顯示為 `true。

vol show -vserver SVM_name -fields is-encrypted -

可選:如果要更新 Azure Key Vault 驗證憑證上的憑證,請使用下列命令:

security key-manager external azure update-credentials -vserver v1 -authentication-method certificate