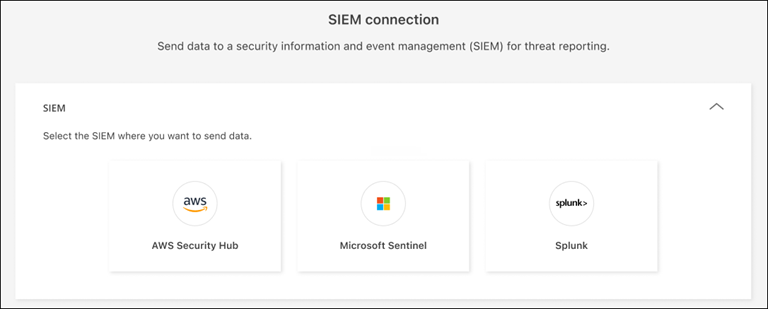

將 NetApp Ransomware Resilience 連接到安全性與事件管理系統(SIEM),以進行威脅分析與偵測

建議變更

建議變更

安全資訊和事件管理系統 (SIEM) 集中管理日誌和事件數據,以便深入了解安全事件和合規性。NetApp Ransomware Resilience 支援自動將資料傳送到您的 SIEM,從而簡化威脅分析和偵測流程。

Ransomware Resilience 支援下列 SIEM :

-

AWS Security Hub

-

Microsoft Sentinel

-

Splunk Cloud

在 Ransomware Resilience 中啟用 SIEM 之前,您需要設定您的 SIEM 系統。

傳送至 SIEM 的事件資料

Ransomware Resilience 可以將以下事件資料傳送到您的 SIEM 系統:

-

情境:

-

os:這是一個具有ONTAP值的常數。

-

os_version:系統上執行的ONTAP版本。

-

connector_id:管理系統的控制台代理的 ID。

-

cluster_id: ONTAP為系統報告的叢集 ID。

-

svm_name:發現警報的 SVM 的名稱。

-

volume_name:發現警報的磁碟區的名稱。

-

volume_id: ONTAP為系統報告的磁碟區的 ID。

-

-

事件:

-

incident_id:勒索軟體復原力針對勒索軟體復原力中受到攻擊的捲所產生的事件 ID。

-

alert_id:勒索軟體復原能力為工作負載產生的 ID。

-

嚴重性:以下警報等級之一:「嚴重」、「高」、「中」、「低」。

-

描述:有關檢測到的警報的詳細信息,例如“在工作負載 arp_learning_mode_test_2630 上檢測到潛在的勒索軟體攻擊”

-

設定 AWS Security Hub 進行威脅偵測

在 Ransomware Resilience 中啟用 AWS Security Hub 之前,您需要在 AWS Security Hub 中執行以下幾個主要步驟:

-

在 AWS Security Hub 中設定權限。

-

在 AWS Security Hub 中設定身份驗證存取金鑰和金鑰。 (此處未提供這些步驟。)

-

前往 AWS IAM 控制台。

-

選擇*政策*。

-

使用以下 JSON 格式的程式碼建立策略:

{ "Version": "2012-10-17", "Statement": [ { "Sid": "NetAppSecurityHubFindings", "Effect": "Allow", "Action": [ "securityhub:BatchImportFindings", "securityhub:BatchUpdateFindings" ], "Resource": [ "arn:aws:securityhub:*:*:product/*/default", "arn:aws:securityhub:*:*:hub/default" ] } ] }

設定 Microsoft Sentinel 進行威脅偵測

在 Ransomware Resilience 中啟用 Microsoft Sentinel 之前、您需要在 Microsoft Sentinel 中執行下列高階步驟:

-

先決條件

-

啟用 Microsoft Sentinel。

-

在 Microsoft Sentinel 中建立自訂角色。

-

-

登記

-

註冊 Ransomware Resilience 以接收來自 Microsoft Sentinel 的事件。

-

為註冊創建一個秘密。

-

-

權限:為應用程式指派權限。

-

身份驗證:輸入應用程式的身份驗證憑證。

-

前往 Microsoft Sentinel。

-

建立*Log Analytics 工作區*。

-

啟用 Microsoft Sentinel 以使用您剛剛建立的 Log Analytics 工作區。

-

前往 Microsoft Sentinel。

-

選擇*訂閱* > 存取控制 (IAM)。

-

輸入自訂角色名稱。使用名稱 Ransomware Resilience Sentinel Configurator。

-

複製以下 JSON 並將其貼上到 JSON 標籤中。

{ "roleName": "Ransomware Resilience Sentinel Configurator", "description": "", "assignableScopes":["/subscriptions/{subscription_id}"], "permissions": [ ] } -

檢查並儲存您的設定。

-

前往 Microsoft Sentinel。

-

選擇 Entra ID > 應用程式 > 應用程式註冊。

-

對於應用程式的*顯示名稱*,輸入「Ransomware Resilience」。

-

在 支援的帳戶類型 欄位中,選擇 僅限此組織目錄中的帳戶。

-

選擇將推送事件的*預設索引*。

-

選擇*審核*。

-

選擇*註冊*來儲存您的設定。

註冊後,Microsoft Entra 管理中心將顯示應用程式概述窗格。

-

前往 Microsoft Sentinel。

-

選擇*憑證和機密* > 客戶端機密 > 新客戶端機密。

-

為您的應用程式機密新增描述。

-

為秘密選擇一個*到期日*或指定自訂有效期限。

客戶端金鑰的有效期限限制為兩年(24 個月)或更短。 Microsoft 建議您設定小於 12 個月的到期值。 -

選擇“新增”來建立您的秘密。

-

記錄身份驗證步驟中使用的秘密。離開此頁面後,該秘密將不再顯示。

-

前往 Microsoft Sentinel。

-

選擇*訂閱* > 存取控制 (IAM)。

-

選擇*新增* > 新增角色分配。

-

對於*特權管理員角色*字段,選擇*勒索軟體彈性哨兵配置器*。

這是您之前創建的自訂角色。 -

選擇“下一步”。

-

在*指派存取權限*欄位中,選擇*使用者、群組或服務主體*。

-

選擇“選擇成員”。然後,選擇*Ransomware Resilience Sentinel Configurator*。

-

選擇“下一步”。

-

在*使用者可以做什麼*欄位中,選擇*允許使用者指派除特權管理員角色擁有者、UAA、RBAC(建議)之外的所有角色*。

-

選擇“下一步”。

-

選擇*審核並分配*來分配權限。

-

前往 Microsoft Sentinel。

-

輸入憑證:

-

輸入租用戶 ID、客戶端應用程式 ID 和客戶端應用程式金鑰。

-

選擇 Authenticate 。

認證成功後,會出現「已認證」的資訊。

-

-

輸入應用程式的 Log Analytics 工作區詳細資訊。

-

選擇訂閱 ID、資源群組和 Log Analytics 工作區。

-

設定 Splunk Cloud 進行威脅偵測

在 Ransomware Resilience 中啟用 Splunk Cloud 之前,您需要在 Splunk Cloud 中執行下列進階步驟:

-

在 Splunk Cloud 中啟用 HTTP 事件收集器以透過 HTTP 或 HTTPS 從控制台接收事件資料。

-

在 Splunk Cloud 中建立事件收集器令牌。

-

轉到 Splunk Cloud。

-

選擇*設定* > 資料輸入。

-

選擇 HTTP 事件收集器 > 全域設定。

-

在所有令牌切換上,選擇*已啟用*。

-

若要讓事件收集器透過 HTTPS 而不是 HTTP 進行監聽和通信,請選擇「啟用 SSL」。

-

在「HTTP 連接埠號碼」中輸入 HTTP 事件收集器的連接埠。

-

轉到 Splunk Cloud。

-

選擇*設定* > 新增資料。

-

選擇*監控* > HTTP 事件收集器。

-

輸入令牌的名稱並選擇*下一步*。

-

選擇將推播事件的*預設索引*,然後選擇*審核*。

-

確認端點的所有設定正確,然後選擇*提交*。

-

複製令牌並將其貼上到另一個文件中,以準備進行身份驗證步驟。

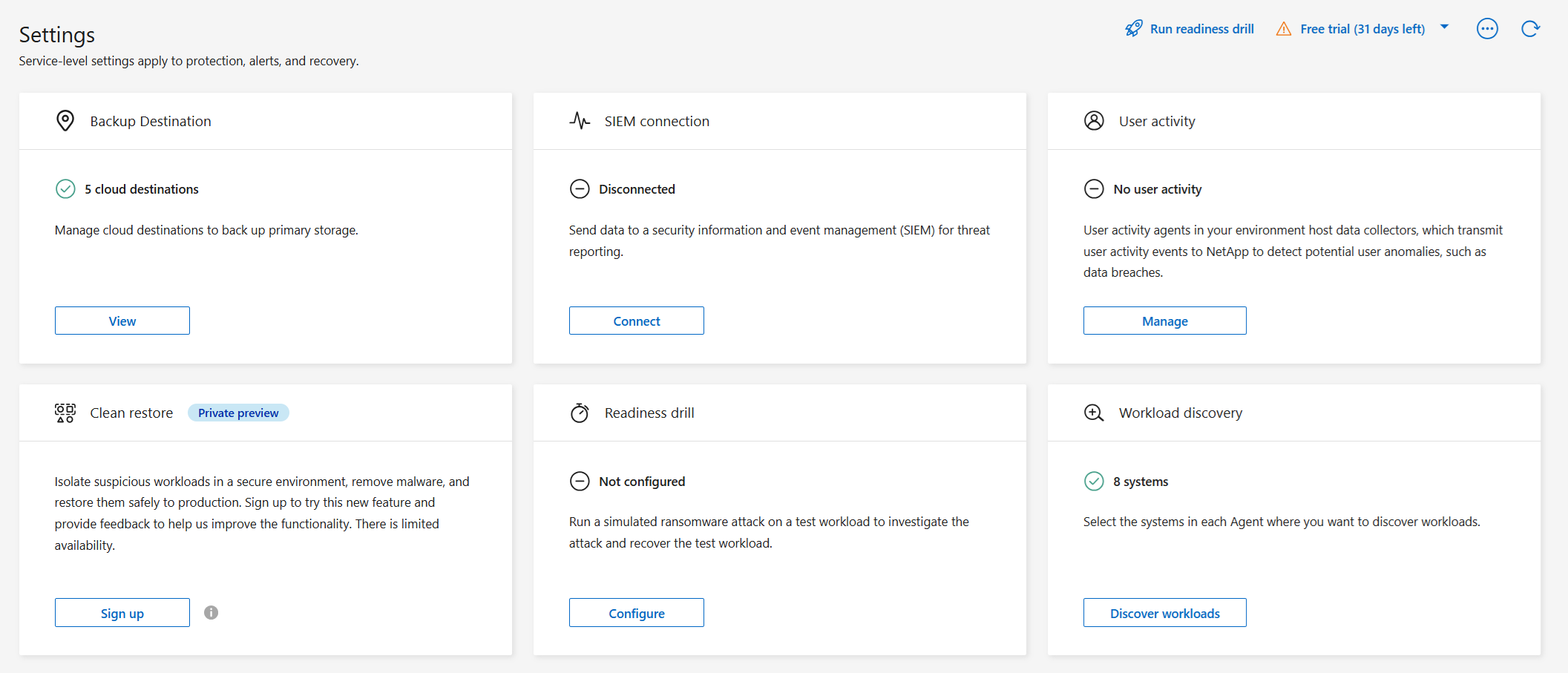

在勒索軟體防禦中連接 SIEM

啟用 SIEM 會將勒索軟體復原資料傳送到您的 SIEM 伺服器以進行威脅分析和報告。

-

從控制台選單中,選擇*保護*>*勒索軟體恢復*。

-

從勒索軟體恢復選單中,選擇垂直

…右上角的選項。

…右上角的選項。 -

選擇“設定”。

出現「設定」頁面。

-

在「設定」頁面中,選擇 SIEM 連線圖塊中的「連線」。

-

選擇其中一個 SIEM 系統。

-

輸入您在 AWS Security Hub 或 Splunk Cloud 中配置的令牌和驗證詳細資訊。

您輸入的資訊取決於您選擇的 SIEM。 -

選擇*啟用*。

設定頁面顯示「已連線」。