醫療網路安全威脅

建議變更

建議變更

每個問題都帶來新的商機、COVID大流行病就是其中一個商機的例子。根據A "報告" 根據Health and HHS(HHS)網路安全方案、COVID回應導致勒索軟體攻擊數量增加。在2020年3月的第三週、有6、000個新的網際網路網域已登錄。超過50%的網域託管惡意軟體。2020年、勒索軟體攻擊造成將近50%的醫療資料外洩、影響超過630家醫療機構、以及約2千9百萬筆醫療記錄。19個洩漏者/網站的勒索手法加倍。在2020年、醫療產業的資料外洩率最高、達到24.5%。

惡意代理程式試圖透過銷售資訊或威脅銷毀或揭露資訊、來破壞受保護健康資訊(PHI)的安全性和隱私。為了取得對ePHI的未獲授權存取、我們經常進行目標明確且大規模的廣播嘗試。2020年下半年曝露的病患記錄中、約有75%是因為業務夥伴遭到入侵。

下列醫療組織是惡意代理程式的目標對象:

-

醫院系統

-

生命科學實驗室

-

研究實驗室

-

恢復設施

-

社區醫院和診所

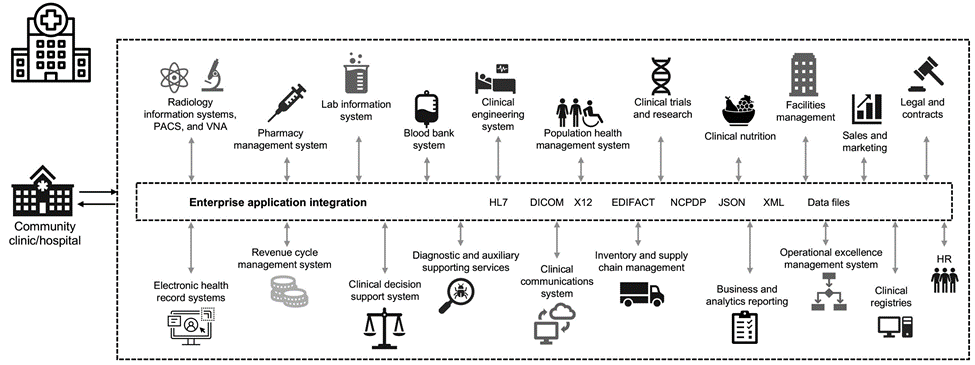

構成醫療組織的應用程式多樣性是無可否認的、而且複雜度也日益增加。資訊安全辦公室面臨挑戰、必須為各種IT系統和資產提供治理。下圖說明典型醫院系統的臨床功能。

病患資料是此影像的核心。病患資料遺失、以及與敏感醫療狀況相關的羞恥感、都是非常真實的。其他敏感問題包括社會排斥、勒索、檔案剖析、容易遭受目標式行銷、遭利用、以及可能對付款人造成的財務責任、使其瞭解付款人無法享有的醫療資訊。

醫療威脅的本質和影響都是多方面的。全球各國政府已頒佈多項規定、確保ePHI安全。醫療所面臨的不利影響和威脅的演變性質、讓醫療組織難以防禦所有威脅。

以下是醫療業常見威脅的清單:

-

勒索軟體攻擊

-

遺失或竊取含有敏感資訊的設備或資料

-

網路釣魚攻擊

-

攻擊可能影響病患安全的連線醫療裝置

-

電子郵件網路釣魚攻擊

-

設備或資料遺失或遭竊

-

遠端桌面傳輸協定遭到破壞

-

軟體弱點

醫療組織的營運環境與數位生態系統一樣複雜、而且是在法律和法規環境中運作。此環境包括但不限於下列項目:

-

國家協調員辦公室(醫療技術)ONC認證電子健康資訊技術互通性標準

-

醫療保險存取與兒童健康保險方案重新授權法案(MacRA)/有意義的使用

-

食品藥物管理局(FDA)規定的多重義務

-

聯合委員會的認證程序

-

HIPAA要求

-

HITECH需求

-

付款人可接受的最低風險標準

-

陳述隱私權與安全性規則

-

聯邦資訊安全現代化法規定、可透過國家醫療機構等機構納入聯邦合約和研究補助

-

支付卡產業資料安全標準(PCI-DSS)

-

藥物濫用與精神健康服務管理(SAMHSA)要求

-

金融處理的Gramm-Leach-Bliley法案

-

《標誌法》與向附屬組織提供服務有關

-

參與高等教育機構的《家庭教育權利與隱私權法案》(FERPA)

-

基因資訊不受歧視法(GINA)

-

歐盟新的一般資料保護規範(GDPR)

安全架構標準正快速演進、以防止惡意行為者影響醫療資訊系統。其中一項標準是FIPS 140-2、由國家標準與技術研究所(NIST)定義。FIPS出版物140-2詳述美國加密模組的政府要求。安全性需求涵蓋與加密模組安全設計及實作相關的領域、並可套用至受影響的領域。定義完善的密碼編譯邊界可讓安全管理更輕鬆、同時維持加密模組的最新狀態。這些界限有助於防止惡意行為者容易利用的薄弱加密模組。管理標準密碼編譯模組時、也有助於避免人為錯誤。

NIST與Communications Security之建立(CSE)已建立密碼編譯模組驗證方案(CMVP)、以驗證FIPS 140-2驗證層級的密碼編譯模組。聯邦組織必須使用FIPS 140-2認證模組、在閒置和移動時、都必須保護敏感或寶貴的資料。由於其成功保護敏感或寶貴資訊、許多醫療系統選擇使用FIPS 140-2密碼編譯模組來加密ePHI、使其超越法律規定的最低安全層級。

善用FlexPod 及實作FIPS 140-2功能只需數小時(而非數天)。無論規模大小、大多數醫療組織都能順利達成FIPS標準。透過清楚定義的密碼編譯界限、以及妥善記錄且簡單的實作步驟、符合FIPS 140-2的FlexPod 整套架構可為基礎架構奠定堅實的安全基礎、並可進行簡單的增強功能、進一步加強安全威脅的保護。