NetApp的不二儲存和FIPS 140-2 FlexPod ONTAP

建議變更

建議變更

NetApp提供多種硬體、軟體和服務、包括根據標準驗證的密碼模組的各種元件。因此、NetApp針對控制面板和資料層面、採用多種FIPS 140-2法規遵循方法:

-

NetApp提供的加密模組已達到傳輸中資料與閒置資料加密的層級1驗證。

-

NetApp同時取得由這些元件供應商驗證的FIPS 140-2硬體和軟體模組。例如、NetApp儲存加密解決方案運用FIPS第2級驗證磁碟機。

-

即使產品或功能不在驗證範圍內、NetApp產品仍可使用符合標準的已驗證模組。例如、NetApp Volume Encryption(NVE)符合FIPS 140-2標準。雖然未分別驗證、但它採用NetApp密碼編譯模組、已通過層級1驗證。如需瞭解ONTAP 您版本的更新法規遵循細節、請聯絡FlexPod 您的支援中心。

-

NetApp密碼編譯模組已通過FIPS 140-2第1級驗證*

-

NetApp密碼編譯安全模組(NCSM)已通過FIPS 140-2第1級驗證。

-

NetApp自我加密磁碟機已通過FIPS 140-2第2級驗證*

NetApp購買通過原始設備製造商(OEM)驗證的FIPS 140-2自加密磁碟機(SED);尋求這些磁碟機的客戶必須在訂購時指定它們。磁碟機已在層級2驗證。下列NetApp產品可運用已驗證的SED:

-

A系列與不完整的儲存系統AFF FAS

-

E系列與EF系列儲存系統

-

NetApp Aggregate Encryption與NetApp Volume Encryption*

NVE和NetApp Aggregate Encryption(NAE)技術可分別在磁碟區和Aggregate層級加密資料、使解決方案不受實體磁碟機限制。

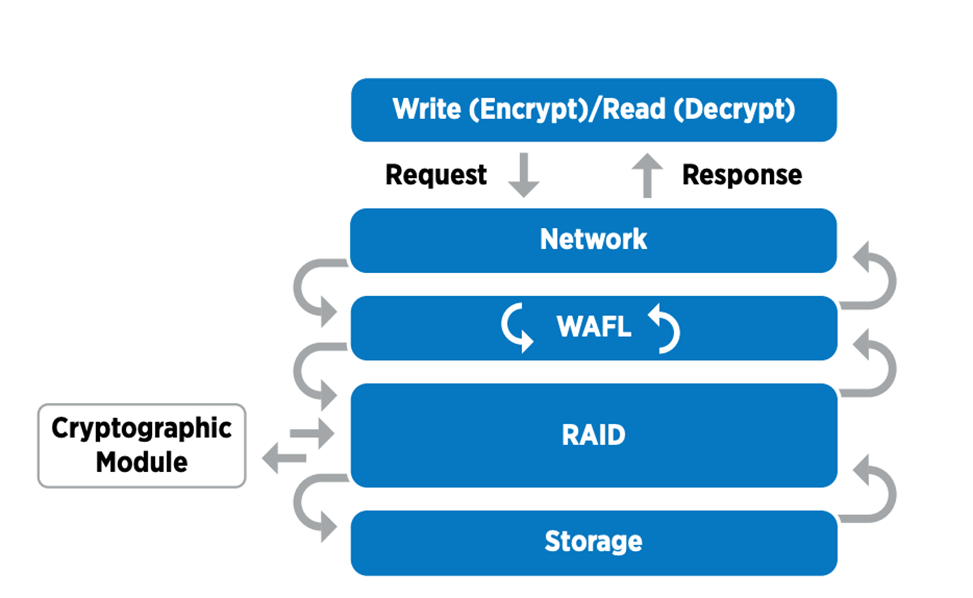

NVE是以軟體為基礎的靜止資料加密解決方案、從ONTAP 推出時起即為供應、ONTAP 且自推出版本號為2時起、已符合FIPS 140-2標準。NVE可ONTAP 加密每個磁碟區的資料、以達到精細度。Nae搭配ONTAP 使用NetApp 9.6、是NVE的一大優點;ONTAP 它可加密每個Volume的資料、而且磁碟區可在整個集合體之間共用金鑰。NVE 和 NAE 都使用 AES 256 位元加密。資料也可以儲存在磁碟上、而不需使用SED。NVE和NAE可讓您在啟用加密時使用儲存效率功能。只有應用程式層的加密技術、會讓儲存效率的所有效益都失去。有了NVE和NAE、儲存效率就能維持不變、因為資料是從網路經由NetApp WAFL ENetApp傳送到RAID層、而RAID層決定資料是否應加密。為了提高儲存效率、您可以搭配NAE使用Aggregate重複資料刪除技術。NVE磁碟區和NAE磁碟區可共存於同一個NAE Aggregate上。Nae Aggregate不支援未加密的磁碟區。

流程運作方式如下:資料加密後、會傳送至FIPS 140-2層級1驗證的密碼編譯模組。加密模組會加密資料、然後將其傳回RAID層。加密資料隨即傳送至磁碟。因此、結合NVE和NAE、資料在磁碟的傳輸過程中就已加密。讀取依循相反路徑。換句話說、資料會保留加密磁碟、傳送至RAID、由加密模組解密、然後傳送至堆疊的其餘部分、如下圖所示。

|

NVE使用經FIPS 140-2第1級驗證的軟體密碼編譯模組。 |

如需 NVE 的詳細資訊、請參閱 "NVE資料表"。

NVE可保護雲端中的資料。支援支援FIPS 140-2的資料加密功能。Cloud Volumes ONTAP Azure NetApp Files

從推出更新版本的支援方案開始、新建立的Aggregate和Volume會在您擁有NVE授權、以及內建或外部金鑰管理時、依預設進行加密。ONTAP從推出更新至更新、您可以使用Aggregate層級的加密功能、將金鑰指派給內含的Aggregate、以供加密的磁碟區使用。ONTAP您在Aggregate中建立的磁碟區預設會加密。加密磁碟區時、您可以覆寫預設值。

NAE CLI命令ONTAP

在執行下列CLI命令之前、請先確認叢集具有所需的NVE授權。

若要建立並加密Aggregate、請執行下列命令(在ONTAP 更新版本的叢集CLI上執行時):

fp-health::> storage aggregate create -aggregate aggregatename -encrypt-with-aggr-key true

若要將非NAE Aggregate轉換成NAE Aggregate、請執行下列命令(在ONTAP 更新版本的叢集CLI上執行時):

fp-health::> storage aggregate modify -aggregate aggregatename -node svmname -encrypt-with-aggr-key true

若要將NAE Aggregate轉換成非NAE Aggregate、請執行下列命令(在ONTAP 更新版本的叢集CLI上執行):

fp-health::> storage aggregate modify -aggregate aggregatename -node svmname -encrypt-with-aggr-key false

支援NVE CLI命令ONTAP

從推出更新至更新、您可以使用Aggregate層級的加密功能、將金鑰指派給內含的Aggregate、以供加密的磁碟區使用。ONTAP您在Aggregate中建立的磁碟區預設會加密。

若要在已啟用NAE的集合體上建立磁碟區、請執行下列命令(在ONTAP 使用支援該功能的版本的叢集CLI上執行時):

fp-health::> volume create -vserver svmname -volume volumename -aggregate aggregatename -encrypt true

若要在不移動磁碟區的情況下加密現有的磁碟區、請執行下列命令(在ONTAP 更新版本的叢集CLI上執行時):

fp-health::> volume encryption conversion start -vserver svmname -volume volumename

若要驗證磁碟區是否已啟用加密、請執行下列CLI命令:

fp-health::> volume show -is-encrypted true

NSE

NSE使用SED透過硬體加速機制執行資料加密。

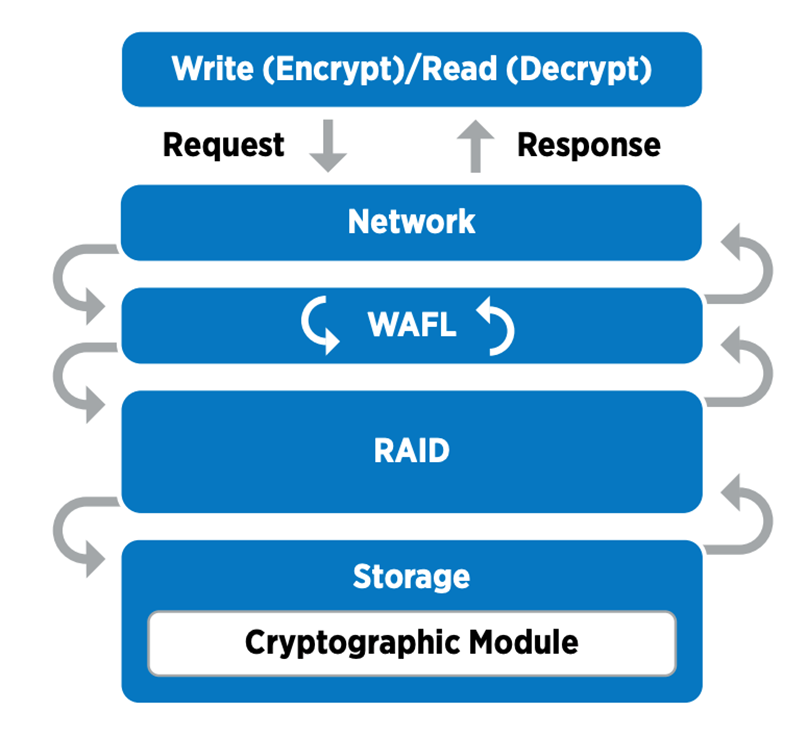

NSE的設定是使用FIPS 140-2 Level 2自我加密磁碟機、透過AES 256位元透明磁碟加密來保護閒置的資料、以利法規遵循與備用磁碟的傳回。磁碟機會在內部執行所有的資料加密作業、如下圖所示、包括產生加密金鑰。為了防止未獲授權的資料存取、儲存系統必須使用磁碟機第一次使用時建立的驗證金鑰來驗證磁碟機本身。

|

NSE會在每個磁碟機上使用硬體加密、並通過FIPS 140-2第2級驗證。 |

如需 NSE 的詳細資訊,請參閱 "NSE資料表"。

金鑰管理

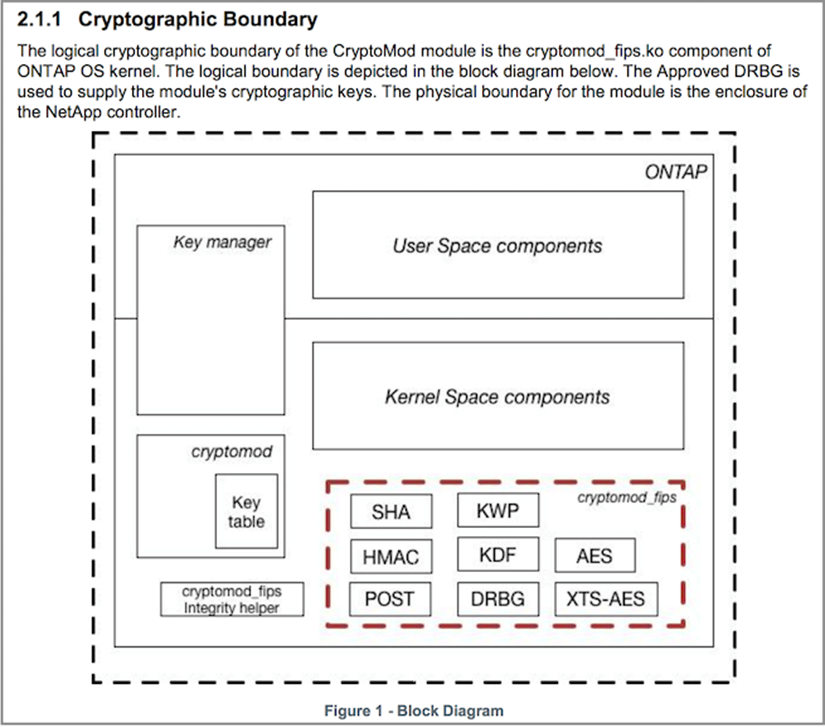

FIPS 140-2標準適用於邊界所定義的密碼編譯模組、如下圖所示。

金鑰管理程式會追蹤ONTAP 所有由靜止所使用的加密金鑰。NSE SED使用金鑰管理程式來設定NSE SED的驗證金鑰。使用金鑰管理程式時、結合使用的NVE和NAE解決方案由軟體密碼編譯模組、加密金鑰和金鑰管理程式所組成。對於每個磁碟區、NVE都使用唯一的XTS-AES 256資料加密金鑰、金鑰管理程式會儲存此金鑰。用於資料磁碟區的金鑰對該叢集中的資料磁碟區而言是唯一的、而且會在建立加密磁碟區時產生。同樣地、NAE磁碟區每個Aggregate使用唯一的XTS-AES 256資料加密金鑰、金鑰管理程式也會儲存此金鑰。在建立加密的Aggregate時會產生Nae金鑰。不預先產生金鑰、重複使用金鑰或以純文字顯示、這些金鑰會由金鑰管理程式儲存及保護。ONTAP

支援外部金鑰管理程式

從推出支援外部關鍵管理程式的支援功能起、ONTAP NVE與NSE解決方案均支援外部關鍵管理程式。FIPS 140-2標準適用於特定廠商實作所使用的密碼編譯模組。最常見的情況FlexPod 是、客戶使用ONTAP 下列其中一項已驗證(根據 "NetApp 互通性對照表")關鍵經理:

-

Gemalto或SafeNet

-

公制(Thales)

-

IBM SKLM

-

Utimaco(前身為MicrofOCUS、HPE)

NSE和NVMe SED驗證金鑰會使用業界標準的OASIS金鑰管理互通性傳輸協定(KMIP)、備份至外部金鑰管理程式。只有儲存系統、磁碟機和金鑰管理程式可以存取金鑰、而且如果磁碟機移出安全性網域、就無法解除鎖定、因此可防止資料外洩。外部金鑰管理程式也會儲存NVE Volume加密金鑰和NAE Aggregate加密金鑰。如果控制器和磁碟已移動、且無法再存取外部金鑰管理程式、則無法存取NVE和NAE磁碟區、也無法解密。

下列命令範例將兩個金鑰管理伺服器新增至外部金鑰管理程式用於儲存虛擬機器(SVM)「vmname1」的伺服器清單。

fp-health::> security key-manager external add-servers -vserver svmname1 -key-servers 10.0.0.20:15690, 10.0.0.21:15691

在多租戶情境中使用某個不穩定資料中心時、由於SVM層級的安全考量、使用者可利用此功能來分隔租戶。FlexPod ONTAP

若要驗證外部金鑰管理程式清單、請執行下列CLI命令:

fp-health::> security key-manager external show

結合雙重加密(分層防禦)

如果您需要隔離資料存取、並確保資料隨時受到保護、NSE SED可與網路或網路層級的加密結合使用。如果系統管理員忘記設定或錯誤設定較高層級的加密、NSE SED就像是後置停止。對於兩個不同的加密層、您可以將NSE SED與NVE和NAE結合使用。

NetApp ONTAP 的整個叢集控制面板FIPS模式

NetApp ONTAP 支援的資料管理軟體採用FIPS模式組態、可為客戶提供更高層級的安全性。此FIPS模式僅適用於控制面板。啟用FIPS模式時、根據FIPS 140-2的關鍵元素、傳輸層安全性v1(TLSv1)和SSLv3會停用、而且只有TLS v1.1和TLS v1.2會維持啟用狀態。

|

FIPS模式下的整個叢集控制窗格符合FIPS 140-2第1級標準。ONTAP全叢集FIPS模式使用由NCSM提供的軟體型密碼編譯模組。 |

FIPS 140-2法規遵循模式、適用於叢集範圍的控制面板、可保護ONTAP 所有的資訊介面。預設會停用FIPS 140-2模式;不過、您可以針對「安全性組態修改」命令、將「啟用FIPS」參數設為「true」、以啟用此模式。

若要在ONTAP 支援FIPS的叢集上啟用FIPS模式、請執行下列命令:

fp-health::> security config modify -interface SSL -is-fips-enabled true

啟用SSL FIPS模式時、ONTAP 從支援到ONTAP 外部用戶端或不支援此功能的伺服器元件的SSL通訊、將使用FIPS Complaint密碼編譯來支援SSL。

若要顯示整個叢集的FIPS狀態、請執行下列命令:

fp-health::> set advanced fp-health::*> security config modify -interface SSL -is-fips-enabled true