本繁體中文版使用機器翻譯,譯文僅供參考,若與英文版本牴觸,應以英文版本為準。

使用具有保護性 IAM 原則的版本管理功能來防範勒索軟體

貢獻者

建議變更

建議變更

瞭解如何啟用貯體的版本設定功能、並在 StorageGRID 中的使用者安全性群組上實作 IAM 原則、以保護您的資料。

在不使用物件鎖定或複寫的情況下保護資料的方法、是在貯體上啟用版本設定、並在使用者安全性群組上實作 IAM 原則、以限制使用者管理物件版本的能力。發生攻擊時、會建立新的不良資料版本作為目前版本、而最新的非最新版本則是安全無虞的資料。為了取得資料存取權而遭入侵的帳戶無法刪除或以其他方式變更保護資料的非目前版本、以供日後還原作業使用。如同先前的案例、 ILM 規則會在您選擇的期間內、管理非目前版本的保留。缺點是、仍然可能存在授權帳戶、導致不良攻擊者遭受攻擊、但所有應用程式服務帳戶和使用者都必須設定更具限制性的存取。限制性群組原則必須明確允許您希望使用者或應用程式能夠執行的每個動作、並明確拒絕您不希望使用者或應用程式能夠執行的任何動作。NetApp 不建議使用萬用字元允許、因為未來可能會引進新的動作、而且您會想要控制是否允許或拒絕。對於此解決方案、拒絕清單必須包含 DeleteObjectVersion 、 PuttBucketPolicy 、 DeleteBucketPolicy 、 PuttLifecycleConfiguration 和 PuttBucketVersioning 、以保護貯體和物件版本的版本設定、避免使用者或程式設計上的變更。

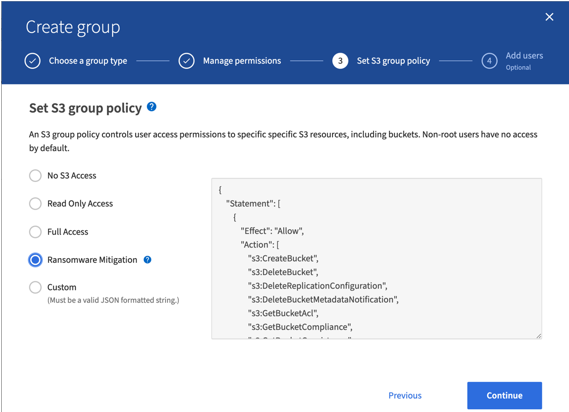

在 StorageGRID 11.7 中、我們推出了新的 S3 群組原則選項「勒索軟體緩解」、以簡化此解決方案的實作。在租戶中建立使用者群組時、選取群組權限之後、您可以看到這個新的選用原則。

以下是群組原則的內容、其中包含明確允許的大部分可用作業、以及最低要求的拒絕。

{

"Statement": [

{

"Effect": "Allow",

"Action": [

"s3:CreateBucket",

"s3:DeleteBucket",

"s3:DeleteReplicationConfiguration",

"s3:DeleteBucketMetadataNotification",

"s3:GetBucketAcl",

"s3:GetBucketCompliance",

"s3:GetBucketConsistency",

"s3:GetBucketLastAccessTime",

"s3:GetBucketLocation",

"s3:GetBucketNotification"

"s3:GetBucketObjectLockConfiguration",

"s3:GetBucketPolicy",

"s3:GetBucketMetadataNotification",

"s3:GetReplicationConfiguration",

"s3:GetBucketCORS",

"s3:GetBucketVersioning",

"s3:GetBucketTagging",

"s3:GetEncryptionConfiguration",

"s3:GetLifecycleConfiguration",

"s3:ListBucket",

"s3:ListBucketVersions",

"s3:ListAllMyBuckets",

"s3:ListBucketMultipartUploads",

"s3:PutBucketConsistency",

"s3:PutBucketLastAccessTime",

"s3:PutBucketNotification",

"s3:PutBucketObjectLockConfiguration",

"s3:PutReplicationConfiguration",

"s3:PutBucketCORS",

"s3:PutBucketMetadataNotification",

"s3:PutBucketTagging",

"s3:PutEncryptionConfiguration",

"s3:AbortMultipartUpload",

"s3:DeleteObject",

"s3:DeleteObjectTagging",

"s3:DeleteObjectVersionTagging",

"s3:GetObject",

"s3:GetObjectAcl",

"s3:GetObjectLegalHold",

"s3:GetObjectRetention",

"s3:GetObjectTagging",

"s3:GetObjectVersion",

"s3:GetObjectVersionAcl",

"s3:GetObjectVersionTagging",

"s3:ListMultipartUploadParts",

"s3:PutObject",

"s3:PutObjectAcl",

"s3:PutObjectLegalHold",

"s3:PutObjectRetention",

"s3:PutObjectTagging",

"s3:PutObjectVersionTagging",

"s3:RestoreObject",

"s3:ValidateObject",

"s3:PutBucketCompliance",

"s3:PutObjectVersionAcl"

],

"Resource": "arn:aws:s3:::*"

},

{

"Effect": "Deny",

"Action": [

"s3:DeleteObjectVersion",

"s3:DeleteBucketPolicy",

"s3:PutBucketPolicy",

"s3:PutLifecycleConfiguration",

"s3:PutBucketVersioning"

],

"Resource": "arn:aws:s3:::*"

}

]

}