Installieren Sie einen Konsolenagenten vor Ort mit VCenter

Änderungen vorschlagen

Änderungen vorschlagen

Wenn Sie ein VMWare-Benutzer sind, können Sie eine OVA verwenden, um einen Konsolenagenten in Ihrem VCenter zu installieren. Der OVA-Download oder die URL ist über die NetApp Console verfügbar.

|

Wenn Sie einen Konsolenagenten mit Ihren VCenter-Tools installieren, können Sie die VM-Webkonsole verwenden, um Wartungsaufgaben durchzuführen."Erfahren Sie mehr über die VM-Konsole für den Agenten." |

Vorbereiten der Installation des Konsolenagenten

Stellen Sie vor der Installation sicher, dass Ihr VM-Host die Anforderungen erfüllt und der Konsolenagent auf das Internet und die Zielnetzwerke zugreifen kann. Um NetApp -Datendienste oder Cloud Volumes ONTAP zu verwenden, erstellen Sie Anmeldeinformationen für den Cloud-Anbieter, damit der Konsolenagent Aktionen in Ihrem Namen ausführen kann.

Überprüfen der Hostanforderungen für den Konsolenagenten

Stellen Sie sicher, dass Ihr Hostcomputer die Installationsanforderungen erfüllt, bevor Sie den Konsolenagenten installieren.

-

CPU: 8 Kerne oder 8 vCPUs

-

Arbeitsspeicher: 32 GB

-

Festplattenspeicher: 165 GB (Thick Provisioning)

-

vSphere 7.0 oder höher

-

ESXi-Host 7.03 oder höher

|

Installieren Sie den Agenten in einer vCenter-Umgebung und nicht direkt auf einem ESXi-Host. |

Einrichten des Netzwerkzugriffs für den Konsolenagenten

Arbeiten Sie mit Ihrem Netzwerkadministrator zusammen, um sicherzustellen, dass der Konsolenagent ausgehenden Zugriff auf die erforderlichen Endpunkte und Verbindungen zu Zielnetzwerken hat.

- Verbindungen zu Zielnetzwerken

-

Der Konsolenagent erfordert eine Netzwerkverbindung zu dem Standort, an dem Sie Systeme erstellen und verwalten möchten. Beispielsweise das Netzwerk, in dem Sie Cloud Volumes ONTAP -Systeme oder ein Speichersystem in Ihrer lokalen Umgebung erstellen möchten.

- Ausgehender Internetzugang

-

Der Netzwerkstandort, an dem Sie den Konsolenagenten bereitstellen, muss über eine ausgehende Internetverbindung verfügen, um bestimmte Endpunkte zu kontaktieren.

- Von Computern kontaktierte Endpunkte bei Verwendung der webbasierten NetApp Console

-

Computer, die über einen Webbrowser auf die Konsole zugreifen, müssen in der Lage sein, mehrere Endpunkte zu kontaktieren. Sie müssen die Konsole verwenden, um den Konsolenagenten einzurichten und für die tägliche Verwendung der Konsole.

- Vom Konsolenagenten kontaktierte Endpunkte

-

Der Konsolenagent benötigt ausgehenden Internetzugang, um die folgenden Endpunkte zu kontaktieren und Ressourcen und Prozesse innerhalb Ihrer öffentlichen Cloud-Umgebung für den täglichen Betrieb zu verwalten.

Die unten aufgeführten Endpunkte sind alle CNAME-Einträge.

|

Sie können keine Ressourcen in Google Cloud verwalten, wenn bei Ihnen vor Ort ein Konsolenagent installiert ist. Installieren Sie zum Verwalten von Google Cloud-Ressourcen einen Agenten in Google Cloud. |

Wenn der Konsolenagent vor Ort installiert wird, benötigt er Netzwerkzugriff auf die folgenden AWS-Endpunkte, um in AWS bereitgestellte NetApp -Systeme (wie Cloud Volumes ONTAP) zu verwalten.

- Vom Konsolenagenten kontaktierte Endpunkte

-

Der Konsolenagent benötigt ausgehenden Internetzugang, um die folgenden Endpunkte zu kontaktieren und Ressourcen und Prozesse innerhalb Ihrer öffentlichen Cloud-Umgebung für den täglichen Betrieb zu verwalten.

Die unten aufgeführten Endpunkte sind alle CNAME-Einträge.

| Endpunkte | Zweck |

|---|---|

AWS-Dienste (amazonaws.com):

|

Zur Verwaltung von AWS-Ressourcen. Der Endpunkt hängt von Ihrer AWS-Region ab. "Weitere Einzelheiten finden Sie in der AWS-Dokumentation." |

Amazon FsX für NetApp ONTAP:

|

Die webbasierte Konsole kontaktiert diesen Endpunkt, um mit den Workload Factory APIs zu interagieren und so FSx for ONTAP basierte Workloads zu verwalten und zu betreiben. |

https://mysupport.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden. |

https://signin.b2c.netapp.com |

So aktualisieren Sie die Anmeldeinformationen der NetApp Support Site (NSS) oder fügen der NetApp Console neue NSS-Anmeldeinformationen hinzu. |

https://support.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden sowie um Software-Updates für Cloud Volumes ONTAP zu erhalten. |

https://api.bluexp.netapp.com https://netapp-cloud-account.auth0.com https://netapp-cloud-account.us.auth0.com https://console.netapp.com https://components.console.netapp.com https://cdn.auth0.com |

Um Funktionen und Dienste innerhalb der NetApp Console bereitzustellen. |

https://bluexpinfraprod.eastus2.data.azurecr.io https://bluexpinfraprod.azurecr.io |

Um Bilder für Upgrades des Konsolenagenten zu erhalten.

|

Wenn der Konsolenagent vor Ort installiert wird, benötigt er Netzwerkzugriff auf die folgenden Azure-Endpunkte, um in Azure bereitgestellte NetApp -Systeme (wie Cloud Volumes ONTAP) zu verwalten.

| Endpunkte | Zweck |

|---|---|

https://management.azure.com https://login.microsoftonline.com https://blob.core.windows.net https://core.windows.net |

Zum Verwalten von Ressourcen in öffentlichen Azure-Regionen. |

https://management.chinacloudapi.cn https://login.chinacloudapi.cn https://blob.core.chinacloudapi.cn https://core.chinacloudapi.cn |

Zum Verwalten von Ressourcen in Azure China-Regionen. |

https://mysupport.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden. |

https://signin.b2c.netapp.com |

So aktualisieren Sie die Anmeldeinformationen der NetApp Support Site (NSS) oder fügen der NetApp Console neue NSS-Anmeldeinformationen hinzu. |

https://support.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden sowie um Software-Updates für Cloud Volumes ONTAP zu erhalten. |

https://api.bluexp.netapp.com https://netapp-cloud-account.auth0.com https://netapp-cloud-account.us.auth0.com https://console.netapp.com https://components.console.netapp.com https://cdn.auth0.com |

Um Funktionen und Dienste innerhalb der NetApp Console bereitzustellen. |

https://bluexpinfraprod.eastus2.data.azurecr.io https://bluexpinfraprod.azurecr.io |

Um Bilder für Upgrades des Konsolenagenten zu erhalten.

|

- Proxyserver

-

NetApp unterstützt sowohl explizite als auch transparente Proxy-Konfigurationen. Wenn Sie einen transparenten Proxy verwenden, müssen Sie nur das Zertifikat für den Proxyserver angeben. Wenn Sie einen expliziten Proxy verwenden, benötigen Sie auch die IP-Adresse und die Anmeldeinformationen.

-

IP-Adresse

-

Anmeldeinformationen

-

HTTPS-Zertifikat

-

- Häfen

-

Es gibt keinen eingehenden Datenverkehr zum Konsolenagenten, es sei denn, Sie initiieren ihn oder er wird als Proxy zum Senden von AutoSupport Nachrichten von Cloud Volumes ONTAP an den NetApp Support verwendet.

-

HTTP (80) und HTTPS (443) ermöglichen den Zugriff auf die lokale Benutzeroberfläche, die Sie in seltenen Fällen verwenden werden.

-

SSH (22) wird nur benötigt, wenn Sie zur Fehlerbehebung eine Verbindung zum Host herstellen müssen.

-

Eingehende Verbindungen über Port 3128 sind erforderlich, wenn Sie Cloud Volumes ONTAP -Systeme in einem Subnetz bereitstellen, in dem keine ausgehende Internetverbindung verfügbar ist.

Wenn Cloud Volumes ONTAP -Systeme keine ausgehende Internetverbindung zum Senden von AutoSupport Nachrichten haben, konfiguriert die Konsole diese Systeme automatisch für die Verwendung eines Proxyservers, der im Konsolenagenten enthalten ist. Die einzige Voraussetzung besteht darin, sicherzustellen, dass die Sicherheitsgruppe des Konsolenagenten eingehende Verbindungen über Port 3128 zulässt. Sie müssen diesen Port öffnen, nachdem Sie den Konsolenagenten bereitgestellt haben.

-

- Aktivieren von NTP

-

Wenn Sie NetApp Data Classification zum Scannen Ihrer Unternehmensdatenquellen verwenden möchten, sollten Sie sowohl auf dem Konsolenagenten als auch auf dem NetApp Data Classification -System einen Network Time Protocol (NTP)-Dienst aktivieren, damit die Zeit zwischen den Systemen synchronisiert wird. "Erfahren Sie mehr über die NetApp Datenklassifizierung"

Erstellen Sie Cloud-Berechtigungen für den Konsolenagenten für AWS oder Azure

Wenn Sie NetApp Datendienste in AWS oder Azure mit einem lokalen Konsolenagenten verwenden möchten, müssen Sie bei Ihrem Cloud-Anbieter Berechtigungen einrichten, damit Sie dem Konsolenagenten nach der Installation die Anmeldeinformationen hinzufügen können.

|

Sie können keine Ressourcen in Google Cloud verwalten, wenn bei Ihnen vor Ort ein Konsolenagent installiert ist. Wenn Sie Google Cloud-Ressourcen verwalten möchten, müssen Sie einen Agenten in Google Cloud installieren. |

Stellen Sie für lokale Konsolenagenten AWS-Berechtigungen bereit, indem Sie IAM-Benutzerzugriffsschlüssel hinzufügen.

Verwenden Sie IAM-Benutzerzugriffsschlüssel für lokale Konsolen-Agenten. IAM-Rollen werden für lokale Konsolen-Agenten nicht unterstützt.

-

Melden Sie sich bei der AWS-Konsole an und navigieren Sie zum IAM-Dienst.

-

Erstellen Sie eine Richtlinie:

-

Wählen Sie Richtlinien > Richtlinie erstellen.

-

Wählen Sie JSON und kopieren und fügen Sie den Inhalt des"IAM-Richtlinie für den Konsolenagenten" .

-

Führen Sie die restlichen Schritte aus, um die Richtlinie zu erstellen.

Abhängig von den NetApp -Datendiensten, die Sie verwenden möchten, müssen Sie möglicherweise eine zweite Richtlinie erstellen.

Für Standardregionen sind die Berechtigungen auf zwei Richtlinien verteilt. Aufgrund einer maximalen Zeichengrößenbeschränkung für verwaltete Richtlinien in AWS sind zwei Richtlinien erforderlich. "Weitere Informationen zu IAM-Richtlinien für den Konsolenagenten" .

-

-

Hängen Sie die Richtlinien an einen IAM-Benutzer an.

-

Stellen Sie sicher, dass der Benutzer über einen Zugriffsschlüssel verfügt, den Sie der NetApp Console hinzufügen können, nachdem Sie den Konsolen-Agenten installiert haben.

Sie sollten jetzt über IAM-Benutzerzugriffsschlüssel mit den erforderlichen Berechtigungen verfügen. Nachdem Sie den Konsolenagenten installiert haben, verknüpfen Sie diese Anmeldeinformationen mit dem Konsolenagenten aus der Konsole.

Wenn der Konsolen-Agent vor Ort installiert ist, müssen Sie dem Konsolen-Agenten Azure-Berechtigungen erteilen, indem Sie einen Dienstprinzipal in der Microsoft Entra ID einrichten und die Azure-Anmeldeinformationen abrufen, die der Konsolen-Agent benötigt.

-

Stellen Sie sicher, dass Sie in Azure über die Berechtigung verfügen, eine Active Directory-Anwendung zu erstellen und die Anwendung einer Rolle zuzuweisen.

Weitere Einzelheiten finden Sie unter "Microsoft Azure-Dokumentation: Erforderliche Berechtigungen"

-

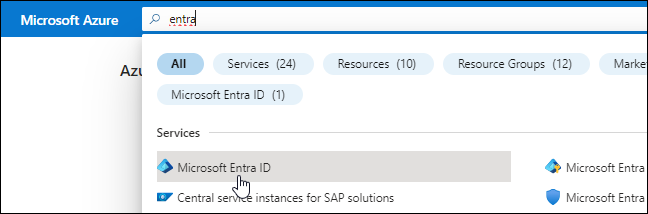

Öffnen Sie im Azure-Portal den Dienst Microsoft Entra ID.

-

Wählen Sie im Menü App-Registrierungen aus.

-

Wählen Sie Neuregistrierung.

-

Geben Sie Details zur Anwendung an:

-

Name: Geben Sie einen Namen für die Anwendung ein.

-

Kontotyp: Wählen Sie einen Kontotyp aus (alle funktionieren mit der NetApp Console).

-

Umleitungs-URI: Sie können dieses Feld leer lassen.

-

-

Wählen Sie Registrieren.

Sie haben die AD-Anwendung und den Dienstprinzipal erstellt.

-

Erstellen Sie eine benutzerdefinierte Rolle:

Beachten Sie, dass Sie eine benutzerdefinierte Azure-Rolle mithilfe des Azure-Portals, Azure PowerShell, Azure CLI oder REST-API erstellen können. Die folgenden Schritte zeigen, wie Sie die Rolle mithilfe der Azure CLI erstellen. Wenn Sie eine andere Methode bevorzugen, lesen Sie bitte "Azure-Dokumentation"

-

Kopieren Sie den Inhalt der"benutzerdefinierte Rollenberechtigungen für den Konsolenagenten" und speichern Sie sie in einer JSON-Datei.

-

Ändern Sie die JSON-Datei, indem Sie dem zuweisbaren Bereich Azure-Abonnement-IDs hinzufügen.

Sie sollten die ID für jedes Azure-Abonnement hinzufügen, aus dem Benutzer Cloud Volumes ONTAP -Systeme erstellen.

Beispiel

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

Verwenden Sie die JSON-Datei, um eine benutzerdefinierte Rolle in Azure zu erstellen.

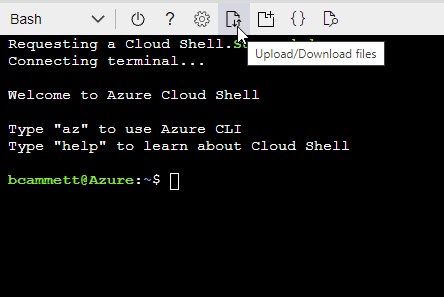

Die folgenden Schritte beschreiben, wie Sie die Rolle mithilfe von Bash in Azure Cloud Shell erstellen.

-

Start "Azure Cloud Shell" und wählen Sie die Bash-Umgebung.

-

Laden Sie die JSON-Datei hoch.

-

Verwenden Sie die Azure CLI, um die benutzerdefinierte Rolle zu erstellen:

az role definition create --role-definition agent_Policy.jsonSie sollten jetzt über eine benutzerdefinierte Rolle namens „Konsolenoperator“ verfügen, die Sie der virtuellen Maschine des Konsolenagenten zuweisen können.

-

-

-

Weisen Sie die Anwendung der Rolle zu:

-

Öffnen Sie im Azure-Portal den Dienst Abonnements.

-

Wählen Sie das Abonnement aus.

-

Wählen Sie Zugriffskontrolle (IAM) > Hinzufügen > Rollenzuweisung hinzufügen.

-

Wählen Sie auf der Registerkarte Rolle die Rolle Konsolenbediener aus und klicken Sie auf Weiter.

-

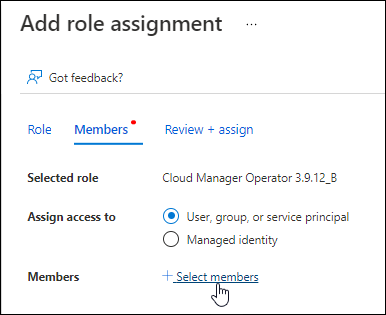

Führen Sie auf der Registerkarte Mitglieder die folgenden Schritte aus:

-

Behalten Sie die Auswahl von Benutzer, Gruppe oder Dienstprinzipal bei.

-

Wählen Sie Mitglieder auswählen.

-

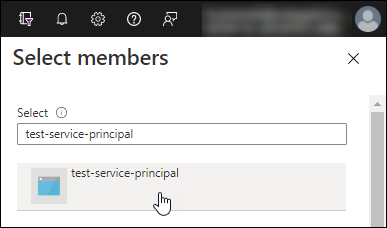

Suchen Sie nach dem Namen der Anwendung.

Hier ist ein Beispiel:

-

Wählen Sie die Anwendung aus und wählen Sie Auswählen.

-

Wählen Sie Weiter.

-

-

Wählen Sie Überprüfen + zuweisen.

Der Dienstprinzipal verfügt jetzt über die erforderlichen Azure-Berechtigungen zum Bereitstellen des Konsolen-Agenten.

Wenn Sie Cloud Volumes ONTAP aus mehreren Azure-Abonnements bereitstellen möchten, müssen Sie den Dienstprinzipal an jedes dieser Abonnements binden. In der NetApp Console können Sie das Abonnement auswählen, das Sie beim Bereitstellen von Cloud Volumes ONTAP verwenden möchten.

-

-

Wählen Sie im Dienst Microsoft Entra ID App-Registrierungen und wählen Sie die Anwendung aus.

-

Wählen Sie API-Berechtigungen > Berechtigung hinzufügen.

-

Wählen Sie unter Microsoft-APIs Azure Service Management aus.

-

Wählen Sie Auf Azure Service Management als Organisationsbenutzer zugreifen und dann Berechtigungen hinzufügen.

-

Wählen Sie im Dienst Microsoft Entra ID App-Registrierungen und wählen Sie die Anwendung aus.

-

Kopieren Sie die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandant-ID).

Wenn Sie das Azure-Konto zur Konsole hinzufügen, müssen Sie die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant) für die Anwendung angeben. Die Konsole verwendet die IDs zur programmgesteuerten Anmeldung.

-

Öffnen Sie den Dienst Microsoft Entra ID.

-

Wählen Sie App-Registrierungen und wählen Sie Ihre Anwendung aus.

-

Wählen Sie Zertifikate und Geheimnisse > Neues Clientgeheimnis.

-

Geben Sie eine Beschreibung des Geheimnisses und eine Dauer an.

-

Wählen Sie Hinzufügen.

-

Kopieren Sie den Wert des Client-Geheimnisses.

Installieren Sie einen Konsolenagenten in Ihrer VCenter-Umgebung

NetApp unterstützt die Installation des Konsolenagenten in Ihrer VCenter-Umgebung. Die OVA-Datei enthält ein vorkonfiguriertes VM-Image, das Sie in Ihrer VMware-Umgebung bereitstellen können. Ein Dateidownload oder eine URL-Bereitstellung ist direkt über die NetApp Console möglich. Es umfasst die Konsolenagent-Software und ein selbstsigniertes Zertifikat.

Laden Sie die OVA herunter oder kopieren Sie die URL

Laden Sie die OVA herunter oder kopieren Sie die OVA-URL direkt von der NetApp Console.

-

Wählen Sie Administration > Agenten.

-

Wählen Sie auf der Seite Übersicht die Option Agent bereitstellen > Vor Ort aus.

-

Wählen Sie Mit OVA.

-

Sie können entweder die OVA herunterladen oder die URL zur Verwendung in VCenter kopieren.

Stellen Sie den Agenten in Ihrem VCenter bereit

Melden Sie sich bei Ihrer VCenter-Umgebung an, um den Agenten bereitzustellen.

-

Laden Sie das selbstsignierte Zertifikat zu Ihren vertrauenswürdigen Zertifikaten hoch, wenn Ihre Umgebung dies erfordert. Sie ersetzen dieses Zertifikat nach der Installation."Erfahren Sie, wie Sie das selbstsignierte Zertifikat ersetzen."

-

Stellen Sie die OVA aus der Inhaltsbibliothek oder dem lokalen System bereit.

Vom lokalen System

Aus der Inhaltsbibliothek

a. Klicken Sie mit der rechten Maustaste und wählen Sie OVF-Vorlage bereitstellen…. b. Wählen Sie die OVA-Datei aus der URL aus oder navigieren Sie zu ihrem Speicherort und wählen Sie dann Weiter.

a. Gehen Sie zu Ihrer Inhaltsbibliothek und wählen Sie die OVA des Konsolenagenten aus. b. Wählen Sie Aktionen > Neue VM aus dieser Vorlage

-

Schließen Sie den Assistenten „OVF-Vorlage bereitstellen“ ab, um den Konsolenagenten bereitzustellen.

-

Wählen Sie einen Namen und einen Ordner für die VM aus und wählen Sie dann Weiter.

-

Wählen Sie eine Computeressource aus und klicken Sie dann auf Weiter.

-

Überprüfen Sie die Details der Vorlage und wählen Sie dann Weiter.

-

Akzeptieren Sie die Lizenzvereinbarung und wählen Sie dann Weiter.

-

Wählen Sie den Typ der Proxy-Konfiguration, den Sie verwenden möchten: expliziter Proxy, transparenter Proxy oder kein Proxy.

-

Wählen Sie den Datenspeicher aus, in dem Sie die VM bereitstellen möchten, und wählen Sie dann Weiter. Stellen Sie sicher, dass es die Hostanforderungen erfüllt.

-

Wählen Sie das Netzwerk aus, mit dem Sie die VM verbinden möchten, und wählen Sie dann Weiter. Stellen Sie sicher, dass das Netzwerk IPv4 ist und über ausgehenden Internetzugriff auf die erforderlichen Endpunkte verfügt.

-

Füllen Sie im Fenster Vorlage anpassen die folgenden Felder aus:

-

Proxy-Informationen

-

Wenn Sie einen expliziten Proxy ausgewählt haben, geben Sie den Hostnamen oder die IP-Adresse und die Portnummer des Proxyservers sowie den Benutzernamen und das Kennwort ein.

-

Wenn Sie einen transparenten Proxy ausgewählt haben, laden Sie das entsprechende Zertifikat hoch.

-

-

Konfiguration der virtuellen Maschine

-

Konfigurationsprüfung überspringen: Dieses Kontrollkästchen ist standardmäßig deaktiviert, was bedeutet, dass der Agent eine Konfigurationsprüfung durchführt, um den Netzwerkzugriff zu validieren.

-

NetApp empfiehlt, dieses Kontrollkästchen deaktiviert zu lassen, damit die Installation eine Konfigurationsprüfung des Agenten umfasst. Die Konfigurationsprüfung bestätigt, dass der Agent Netzwerkzugriff auf die erforderlichen Endpunkte hat. Wenn die Bereitstellung aufgrund von Verbindungsproblemen fehlschlägt, können Sie auf den Validierungsbericht und die Protokolle vom Agent-Host zugreifen. In einigen Fällen können Sie die Prüfung überspringen, wenn Sie sicher sind, dass der Agent über Netzwerkzugriff verfügt. Wenn Sie beispielsweise immer noch die"vorherige Endpunkte" für Agent-Upgrades verwendet wird, schlägt die Validierung mit einem Fehler fehl. Um dies zu vermeiden, aktivieren Sie das Kontrollkästchen, um die Installation ohne Validierungsprüfung durchzuführen. "Erfahren Sie, wie Sie Ihre Endpunktliste aktualisieren" .

-

-

Wartungskennwort: Legen Sie das Kennwort für die

maintBenutzer, der Zugriff auf die Agenten-Wartungskonsole ermöglicht. -

NTP-Server: Geben Sie einen oder mehrere NTP-Server für die Zeitsynchronisierung an.

-

Hostname: Legen Sie den Hostnamen für diese VM fest. Die Suchdomäne darf nicht enthalten sein. Beispielsweise sollte ein FQDN von console10.searchdomain.company.com als console10 eingegeben werden.

-

Primärer DNS: Geben Sie den primären DNS-Server an, der für die Namensauflösung verwendet werden soll.

-

Sekundärer DNS: Geben Sie den sekundären DNS-Server an, der für die Namensauflösung verwendet werden soll.

-

Suchdomänen: Geben Sie den Suchdomänennamen an, der beim Auflösen des Hostnamens verwendet werden soll. Wenn der FQDN beispielsweise console10.searchdomain.company.com lautet, geben Sie searchdomain.company.com ein.

-

IPv4-Adresse: Die IP-Adresse, die dem Hostnamen zugeordnet ist.

-

IPv4-Subnetzmaske: Die Subnetzmaske für die IPv4-Adresse.

-

IPv4-Gateway-Adresse: Die Gateway-Adresse für die IPv4-Adresse.

-

-

-

Wählen Sie Weiter.

-

Überprüfen Sie die Details im Fenster Bereit zum Abschließen und wählen Sie Fertig.

Die vSphere-Taskleiste zeigt den Fortschritt der Bereitstellung des Konsolenagenten an.

-

Schalten Sie die VM ein.

|

Wenn die Bereitstellung fehlschlägt, können Sie auf den Validierungsbericht und die Protokolle vom Agent-Host zugreifen."Erfahren Sie, wie Sie Installationsprobleme beheben." |

Registrieren Sie den Konsolenagenten bei der NetApp Console

Melden Sie sich bei der Konsole an und verknüpfen Sie den Konsolenagenten mit Ihrer Organisation. Die Art der Anmeldung hängt vom Modus ab, in dem Sie die Konsole verwenden. Wenn Sie die Konsole im Standardmodus verwenden, melden Sie sich über die SaaS-Website an. Wenn Sie die Konsole im eingeschränkten oder privaten Modus verwenden, melden Sie sich lokal vom Konsolen-Agent-Host aus an.

-

Öffnen Sie einen Webbrowser und geben Sie die Host-URL des Konsolenagenten ein:

Die Host-URL der Konsole kann je nach Konfiguration des Hosts ein lokaler Host, eine private IP-Adresse oder eine öffentliche IP-Adresse sein. Wenn sich der Konsolenagent beispielsweise in der öffentlichen Cloud ohne öffentliche IP-Adresse befindet, müssen Sie eine private IP-Adresse von einem Host eingeben, der über eine Verbindung zum Host des Konsolenagenten verfügt.

-

Registrieren oder anmelden.

-

Richten Sie nach der Anmeldung die Konsole ein:

-

Geben Sie die Konsolenorganisation an, die mit dem Konsolenagenten verknüpft werden soll.

-

Geben Sie einen Namen für das System ein.

-

Lassen Sie unter Arbeiten Sie in einer sicheren Umgebung? den eingeschränkten Modus deaktiviert.

Der eingeschränkte Modus wird nicht unterstützt, wenn der Konsolen-Agent vor Ort installiert ist.

-

Wählen Sie Los geht's.

-

Fügen Sie der Konsole Anmeldeinformationen des Cloud-Anbieters hinzu

Nachdem Sie den Konsolen-Agenten installiert und eingerichtet haben, fügen Sie Ihre Cloud-Anmeldeinformationen hinzu, damit der Konsolen-Agent über die erforderlichen Berechtigungen zum Ausführen von Aktionen in AWS oder Azure verfügt.

Wenn Sie diese AWS-Anmeldeinformationen gerade erstellt haben, kann es einige Minuten dauern, bis sie verfügbar sind. Warten Sie einige Minuten, bevor Sie die Anmeldeinformationen zur Konsole hinzufügen.

-

Wählen Sie Administration > Anmeldeinformationen.

-

Wählen Sie Anmeldeinformationen der Organisation aus.

-

Wählen Sie Anmeldeinformationen hinzufügen und folgen Sie den Schritten des Assistenten.

-

Speicherort der Anmeldeinformationen: Wählen Sie *Amazon Web Services > Agent.

-

Anmeldeinformationen definieren: Geben Sie einen AWS-Zugriffsschlüssel und einen geheimen Schlüssel ein.

-

Marketplace-Abonnement: Verknüpfen Sie ein Marketplace-Abonnement mit diesen Anmeldeinformationen, indem Sie sich jetzt anmelden oder ein vorhandenes Abonnement auswählen.

-

Überprüfen: Bestätigen Sie die Angaben zu den neuen Anmeldeinformationen und wählen Sie Hinzufügen.

-

Sie können jetzt zu "NetApp Console" um mit der Verwendung des Konsolenagenten zu beginnen.

Wenn Sie diese Azure-Anmeldeinformationen gerade erstellt haben, kann es einige Minuten dauern, bis sie verfügbar sind. Warten Sie einige Minuten, bevor Sie die Anmeldeinformationen zum Konsolenagenten hinzufügen.

-

Wählen Sie Administration > Anmeldeinformationen.

-

Wählen Sie Anmeldeinformationen hinzufügen und folgen Sie den Schritten des Assistenten.

-

Speicherort der Anmeldeinformationen: Wählen Sie Microsoft Azure > Agent.

-

Anmeldeinformationen definieren: Geben Sie Informationen zum Microsoft Entra-Dienstprinzipal ein, der die erforderlichen Berechtigungen erteilt:

-

Anwendungs-ID (Client-ID)

-

Verzeichnis-ID (Mandant)

-

Client-Geheimnis

-

-

Marketplace-Abonnement: Verknüpfen Sie ein Marketplace-Abonnement mit diesen Anmeldeinformationen, indem Sie sich jetzt anmelden oder ein vorhandenes Abonnement auswählen.

-

Überprüfen: Bestätigen Sie die Angaben zu den neuen Anmeldeinformationen und wählen Sie Hinzufügen.

-

Der Konsolenagent verfügt jetzt über die erforderlichen Berechtigungen, um in Ihrem Namen Aktionen in Azure auszuführen. Sie können jetzt zu "NetApp Console" um mit der Verwendung des Konsolenagenten zu beginnen.