Manuelle Installation eines Konsolen-Agenten vor Ort

Änderungen vorschlagen

Änderungen vorschlagen

Installieren Sie einen Konsolenagenten vor Ort, melden Sie sich dann an und richten Sie ihn für die Arbeit mit Ihrer Konsolenorganisation ein.

|

Wenn Sie ein VMWare-Benutzer sind, können Sie eine OVA verwenden, um einen Konsolenagenten in Ihrem VCenter zu installieren."Erfahren Sie mehr über die Installation eines Agenten in einem VCenter." |

Vor der Installation müssen Sie sicherstellen, dass Ihr Host (VM oder Linux-Host) die Anforderungen erfüllt und dass der Konsolenagent ausgehenden Zugriff auf das Internet sowie auf Zielnetzwerke hat. Wenn Sie NetApp -Datendienste oder Cloud-Speicheroptionen wie Cloud Volumes ONTAP nutzen möchten, müssen Sie bei Ihrem Cloud-Anbieter Anmeldeinformationen erstellen, die Sie der Konsole hinzufügen, damit der Konsolenagent in Ihrem Namen Aktionen in der Cloud ausführen kann.

Vorbereiten der Installation des Konsolenagenten

Bevor Sie einen Konsolenagenten installieren, sollten Sie sicherstellen, dass Sie über einen Hostcomputer verfügen, der die Installationsanforderungen erfüllt. Sie müssen außerdem mit Ihrem Netzwerkadministrator zusammenarbeiten, um sicherzustellen, dass der Konsolenagent ausgehenden Zugriff auf die erforderlichen Endpunkte und Verbindungen zu Zielnetzwerken hat.

Überprüfen der Hostanforderungen für den Konsolenagenten

Führen Sie den Konsolenagenten auf einem x86-Host aus, der die Anforderungen an Betriebssystem, RAM und Port erfüllt. Stellen Sie sicher, dass Ihr Host diese Anforderungen erfüllt, bevor Sie den Konsolenagenten installieren.

|

Der Konsolenagent reserviert den UID- und GID-Bereich von 19000 bis 19200. Dieser Bereich ist fest und kann nicht geändert werden. Wenn Drittanbietersoftware auf Ihrem Host UIDs oder GIDs innerhalb dieses Bereichs verwendet, schlägt die Agenteninstallation fehl. NetApp empfiehlt die Verwendung eines Hosts, der frei von Software von Drittanbietern ist, um Konflikte zu vermeiden. |

- Dedizierter Host

-

Der Konsolenagent benötigt einen dedizierten Host. Jede Architektur wird unterstützt, sofern sie diese Größenanforderungen erfüllt:

-

CPU: 8 Kerne oder 8 vCPUs

-

Arbeitsspeicher: 32 GB

-

Festplattenspeicher: Für den Host werden 165 GB empfohlen, mit den folgenden Partitionsanforderungen:

-

/opt: 120 GiB Speicherplatz müssen verfügbar seinDer Agent verwendet

/optzur Installation des/opt/application/netappVerzeichnis und dessen Inhalt. -

/var: 40 GiB Speicherplatz müssen verfügbar seinDer Konsolenagent benötigt diesen Speicherplatz.

/varweil Podman oder Docker so konzipiert sind, dass die Container in diesem Verzeichnis erstellt werden. Konkret werden sie Container erstellen in der/var/lib/containers/storageVerzeichnis und/var/lib/dockerfür Docker. Externe Mounts oder Symlinks funktionieren für diesen Bereich nicht.

-

-

- Hypervisor

-

Es ist ein Bare-Metal- oder gehosteter Hypervisor erforderlich, der für die Ausführung eines unterstützten Betriebssystems zertifiziert ist.

- Betriebssystem- und Containeranforderungen

-

Der Konsolenagent wird von den folgenden Betriebssystemen unterstützt, wenn die Konsole im Standardmodus oder eingeschränkten Modus verwendet wird. Vor der Installation des Agenten ist ein Container-Orchestrierungstool erforderlich.

| Betriebssystem | Unterstützte Betriebssystemversionen | Unterstützte Agent-Versionen | Erforderliches Container-Tool | SELinux |

|---|---|---|---|---|

Red Hat Enterprise Linux |

9,6

|

4.0.0 oder höher mit der Konsole im Standardmodus oder eingeschränkten Modus |

Podman Version 5.4.0 mit podman-compose 1.5.0. |

|

Unterstützt im Durchsetzungsmodus oder im Permissivmodus |

9,1 bis 9,4

|

3.9.50 oder höher mit der Konsole im Standardmodus oder eingeschränkten Modus |

Podman Version 4.9.4 mit podman-compose 1.5.0. |

|

Unterstützt im Durchsetzungsmodus oder im Permissivmodus |

8,6 bis 8,10

|

3.9.50 oder höher mit der Konsole im Standardmodus oder eingeschränkten Modus |

Podman Version 4.6.1 oder 4.9.4 mit podman-compose 1.0.6. |

|

Unterstützt im Durchsetzungsmodus oder im Permissivmodus |

Ubuntu |

24,04 LTS |

3.9.45 oder höher mit der NetApp Console im Standardmodus oder eingeschränkten Modus |

|

Docker Engine 23.06 bis 28.0.0. |

Nicht unterstützt |

22,04 LTS |

3.9.50 oder höher |

Einrichten des Netzwerkzugriffs für den Konsolenagenten

Richten Sie den Netzwerkzugriff ein, um sicherzustellen, dass der Konsolenagent Ressourcen verwalten kann. Es benötigt Verbindungen zu Zielnetzwerken und ausgehenden Internetzugang zu bestimmten Endpunkten.

- Verbindungen zu Zielnetzwerken

-

Der Konsolenagent erfordert eine Netzwerkverbindung zu dem Standort, an dem Sie Systeme erstellen und verwalten möchten. Beispielsweise das Netzwerk, in dem Sie Cloud Volumes ONTAP -Systeme oder ein Speichersystem in Ihrer lokalen Umgebung erstellen möchten.

- Ausgehender Internetzugang

-

Der Netzwerkstandort, an dem Sie den Konsolenagenten bereitstellen, muss über eine ausgehende Internetverbindung verfügen, um bestimmte Endpunkte zu kontaktieren.

- Von Computern kontaktierte Endpunkte bei Verwendung der webbasierten NetApp Console

-

Computer, die über einen Webbrowser auf die Konsole zugreifen, müssen in der Lage sein, mehrere Endpunkte zu kontaktieren. Sie müssen die Konsole verwenden, um den Konsolenagenten einzurichten und für die tägliche Verwendung der Konsole.

- Vom Konsolenagenten kontaktierte Endpunkte

-

Der Konsolenagent benötigt ausgehenden Internetzugang, um die folgenden Endpunkte zu kontaktieren und Ressourcen und Prozesse innerhalb Ihrer öffentlichen Cloud-Umgebung für den täglichen Betrieb zu verwalten.

Die unten aufgeführten Endpunkte sind alle CNAME-Einträge.

|

Ein bei Ihnen vor Ort installierter Konsolenagent kann keine Ressourcen in Google Cloud verwalten. Wenn Sie Google Cloud-Ressourcen verwalten möchten, müssen Sie einen Agenten in Google Cloud installieren. |

Wenn der Konsolenagent vor Ort installiert wird, benötigt er Netzwerkzugriff auf die folgenden AWS-Endpunkte, um in AWS bereitgestellte NetApp -Systeme (wie Cloud Volumes ONTAP) zu verwalten.

- Vom Konsolenagenten kontaktierte Endpunkte

-

Der Konsolenagent benötigt ausgehenden Internetzugang, um die folgenden Endpunkte zu kontaktieren und Ressourcen und Prozesse innerhalb Ihrer öffentlichen Cloud-Umgebung für den täglichen Betrieb zu verwalten.

Die unten aufgeführten Endpunkte sind alle CNAME-Einträge.

| Endpunkte | Zweck |

|---|---|

AWS-Dienste (amazonaws.com):

|

Zur Verwaltung von AWS-Ressourcen. Der Endpunkt hängt von Ihrer AWS-Region ab. "Weitere Einzelheiten finden Sie in der AWS-Dokumentation." |

Amazon FsX für NetApp ONTAP:

|

Die webbasierte Konsole kontaktiert diesen Endpunkt, um mit den Workload Factory APIs zu interagieren und so FSx for ONTAP basierte Workloads zu verwalten und zu betreiben. |

https://mysupport.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden. |

https://signin.b2c.netapp.com |

So aktualisieren Sie die Anmeldeinformationen der NetApp Support Site (NSS) oder fügen der NetApp Console neue NSS-Anmeldeinformationen hinzu. |

https://support.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden sowie um Software-Updates für Cloud Volumes ONTAP zu erhalten. |

https://api.bluexp.netapp.com https://netapp-cloud-account.auth0.com https://netapp-cloud-account.us.auth0.com https://console.netapp.com https://components.console.netapp.com https://cdn.auth0.com |

Um Funktionen und Dienste innerhalb der NetApp Console bereitzustellen. |

https://bluexpinfraprod.eastus2.data.azurecr.io https://bluexpinfraprod.azurecr.io |

Um Bilder für Upgrades des Konsolenagenten zu erhalten.

|

Wenn der Konsolenagent vor Ort installiert wird, benötigt er Netzwerkzugriff auf die folgenden Azure-Endpunkte, um in Azure bereitgestellte NetApp -Systeme (wie Cloud Volumes ONTAP) zu verwalten.

| Endpunkte | Zweck |

|---|---|

https://management.azure.com https://login.microsoftonline.com https://blob.core.windows.net https://core.windows.net |

Zum Verwalten von Ressourcen in öffentlichen Azure-Regionen. |

https://management.chinacloudapi.cn https://login.chinacloudapi.cn https://blob.core.chinacloudapi.cn https://core.chinacloudapi.cn |

Zum Verwalten von Ressourcen in Azure China-Regionen. |

https://mysupport.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden. |

https://signin.b2c.netapp.com |

So aktualisieren Sie die Anmeldeinformationen der NetApp Support Site (NSS) oder fügen der NetApp Console neue NSS-Anmeldeinformationen hinzu. |

https://support.netapp.com |

Um Lizenzinformationen zu erhalten und AutoSupport -Nachrichten an den NetApp Support zu senden sowie um Software-Updates für Cloud Volumes ONTAP zu erhalten. |

https://api.bluexp.netapp.com https://netapp-cloud-account.auth0.com https://netapp-cloud-account.us.auth0.com https://console.netapp.com https://components.console.netapp.com https://cdn.auth0.com |

Um Funktionen und Dienste innerhalb der NetApp Console bereitzustellen. |

https://bluexpinfraprod.eastus2.data.azurecr.io https://bluexpinfraprod.azurecr.io |

Um Bilder für Upgrades des Konsolenagenten zu erhalten.

|

- Proxyserver

-

NetApp unterstützt sowohl explizite als auch transparente Proxy-Konfigurationen. Wenn Sie einen transparenten Proxy verwenden, müssen Sie nur das Zertifikat für den Proxyserver angeben. Wenn Sie einen expliziten Proxy verwenden, benötigen Sie auch die IP-Adresse und die Anmeldeinformationen.

-

IP-Adresse

-

Anmeldeinformationen

-

HTTPS-Zertifikat

-

- Häfen

-

Es gibt keinen eingehenden Datenverkehr zum Konsolenagenten, es sei denn, Sie initiieren ihn oder er wird als Proxy zum Senden von AutoSupport Nachrichten von Cloud Volumes ONTAP an den NetApp Support verwendet.

-

HTTP (80) und HTTPS (443) ermöglichen den Zugriff auf die lokale Benutzeroberfläche, die Sie in seltenen Fällen verwenden werden.

-

SSH (22) wird nur benötigt, wenn Sie zur Fehlerbehebung eine Verbindung zum Host herstellen müssen.

-

Eingehende Verbindungen über Port 3128 sind erforderlich, wenn Sie Cloud Volumes ONTAP -Systeme in einem Subnetz bereitstellen, in dem keine ausgehende Internetverbindung verfügbar ist.

Wenn Cloud Volumes ONTAP -Systeme keine ausgehende Internetverbindung zum Senden von AutoSupport Nachrichten haben, konfiguriert die Konsole diese Systeme automatisch für die Verwendung eines Proxyservers, der im Konsolenagenten enthalten ist. Die einzige Voraussetzung besteht darin, sicherzustellen, dass die Sicherheitsgruppe des Konsolenagenten eingehende Verbindungen über Port 3128 zulässt. Sie müssen diesen Port öffnen, nachdem Sie den Konsolenagenten bereitgestellt haben.

-

- Aktivieren von NTP

-

Wenn Sie NetApp Data Classification zum Scannen Ihrer Unternehmensdatenquellen verwenden möchten, sollten Sie sowohl auf dem Konsolenagenten als auch auf dem NetApp Data Classification -System einen Network Time Protocol (NTP)-Dienst aktivieren, damit die Zeit zwischen den Systemen synchronisiert wird. "Erfahren Sie mehr über die NetApp Datenklassifizierung"

Erstellen Sie Cloud-Berechtigungen für den Konsolenagenten für AWS oder Azure

Wenn Sie NetApp Datendienste in AWS oder Azure mit einem lokalen Konsolenagenten verwenden möchten, müssen Sie bei Ihrem Cloud-Anbieter Berechtigungen einrichten und nach der Installation die Anmeldeinformationen zum Konsolenagenten hinzufügen.

|

Sie müssen den Konsolenagenten in Google Cloud installieren, um alle dort vorhandenen Ressourcen zu verwalten. |

Wenn der Konsolenagent vor Ort installiert ist, müssen Sie der Konsole AWS-Berechtigungen erteilen, indem Sie Zugriffsschlüssel für einen IAM-Benutzer hinzufügen, der über die erforderlichen Berechtigungen verfügt.

Sie müssen diese Authentifizierungsmethode verwenden, wenn der Konsolenagent vor Ort installiert ist. Sie können keine IAM-Rolle verwenden.

-

Melden Sie sich bei der AWS-Konsole an und navigieren Sie zum IAM-Dienst.

-

Erstellen Sie eine Richtlinie:

-

Wählen Sie Richtlinien > Richtlinie erstellen.

-

Wählen Sie JSON und kopieren und fügen Sie den Inhalt des"IAM-Richtlinie für den Konsolenagenten" .

-

Führen Sie die restlichen Schritte aus, um die Richtlinie zu erstellen.

Abhängig von den NetApp -Datendiensten, die Sie verwenden möchten, müssen Sie möglicherweise eine zweite Richtlinie erstellen.

Für Standardregionen sind die Berechtigungen auf zwei Richtlinien verteilt. Aufgrund einer maximalen Zeichengrößenbeschränkung für verwaltete Richtlinien in AWS sind zwei Richtlinien erforderlich. "Weitere Informationen zu IAM-Richtlinien für den Konsolenagenten" .

-

-

Hängen Sie die Richtlinien an einen IAM-Benutzer an.

-

Stellen Sie sicher, dass der Benutzer über einen Zugriffsschlüssel verfügt, den Sie der NetApp Console hinzufügen können, nachdem Sie den Konsolen-Agenten installiert haben.

Sie sollten jetzt Zugriffsschlüssel für einen IAM-Benutzer haben, der über die erforderlichen Berechtigungen verfügt. Nachdem Sie den Konsolenagenten installiert haben, verknüpfen Sie diese Anmeldeinformationen mit dem Konsolenagenten von der Konsole aus.

Wenn der Konsolen-Agent vor Ort installiert ist, müssen Sie dem Konsolen-Agenten Azure-Berechtigungen erteilen, indem Sie einen Dienstprinzipal in der Microsoft Entra ID einrichten und die Azure-Anmeldeinformationen abrufen, die der Konsolen-Agent benötigt.

-

Stellen Sie sicher, dass Sie in Azure über die Berechtigung verfügen, eine Active Directory-Anwendung zu erstellen und die Anwendung einer Rolle zuzuweisen.

Weitere Einzelheiten finden Sie unter "Microsoft Azure-Dokumentation: Erforderliche Berechtigungen"

-

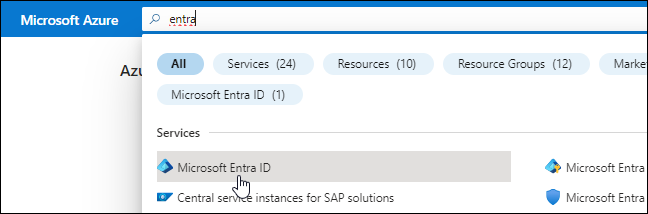

Öffnen Sie im Azure-Portal den Dienst Microsoft Entra ID.

-

Wählen Sie im Menü App-Registrierungen aus.

-

Wählen Sie Neuregistrierung.

-

Geben Sie Details zur Anwendung an:

-

Name: Geben Sie einen Namen für die Anwendung ein.

-

Kontotyp: Wählen Sie einen Kontotyp aus (alle funktionieren mit der NetApp Console).

-

Umleitungs-URI: Sie können dieses Feld leer lassen.

-

-

Wählen Sie Registrieren.

Sie haben die AD-Anwendung und den Dienstprinzipal erstellt.

-

Erstellen Sie eine benutzerdefinierte Rolle:

Beachten Sie, dass Sie eine benutzerdefinierte Azure-Rolle mithilfe des Azure-Portals, Azure PowerShell, Azure CLI oder REST-API erstellen können. Die folgenden Schritte zeigen, wie Sie die Rolle mithilfe der Azure CLI erstellen. Wenn Sie eine andere Methode bevorzugen, lesen Sie bitte "Azure-Dokumentation"

-

Kopieren Sie den Inhalt der"benutzerdefinierte Rollenberechtigungen für den Konsolenagenten" und speichern Sie sie in einer JSON-Datei.

-

Ändern Sie die JSON-Datei, indem Sie dem zuweisbaren Bereich Azure-Abonnement-IDs hinzufügen.

Sie sollten die ID für jedes Azure-Abonnement hinzufügen, aus dem Benutzer Cloud Volumes ONTAP -Systeme erstellen.

Beispiel

"AssignableScopes": [ "/subscriptions/d333af45-0d07-4154-943d-c25fbzzzzzzz", "/subscriptions/54b91999-b3e6-4599-908e-416e0zzzzzzz", "/subscriptions/398e471c-3b42-4ae7-9b59-ce5bbzzzzzzz" ] -

Verwenden Sie die JSON-Datei, um eine benutzerdefinierte Rolle in Azure zu erstellen.

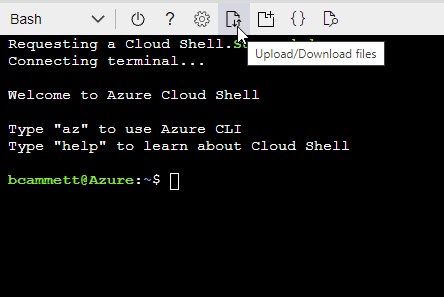

Die folgenden Schritte beschreiben, wie Sie die Rolle mithilfe von Bash in Azure Cloud Shell erstellen.

-

Start "Azure Cloud Shell" und wählen Sie die Bash-Umgebung.

-

Laden Sie die JSON-Datei hoch.

-

Verwenden Sie die Azure CLI, um die benutzerdefinierte Rolle zu erstellen:

az role definition create --role-definition agent_Policy.jsonSie sollten jetzt über eine benutzerdefinierte Rolle namens „Konsolenoperator“ verfügen, die Sie der virtuellen Maschine des Konsolenagenten zuweisen können.

-

-

-

Weisen Sie die Anwendung der Rolle zu:

-

Öffnen Sie im Azure-Portal den Dienst Abonnements.

-

Wählen Sie das Abonnement aus.

-

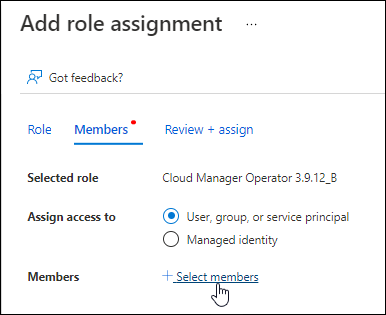

Wählen Sie Zugriffskontrolle (IAM) > Hinzufügen > Rollenzuweisung hinzufügen.

-

Wählen Sie auf der Registerkarte Rolle die Rolle Konsolenbediener aus und klicken Sie auf Weiter.

-

Führen Sie auf der Registerkarte Mitglieder die folgenden Schritte aus:

-

Behalten Sie die Auswahl von Benutzer, Gruppe oder Dienstprinzipal bei.

-

Wählen Sie Mitglieder auswählen.

-

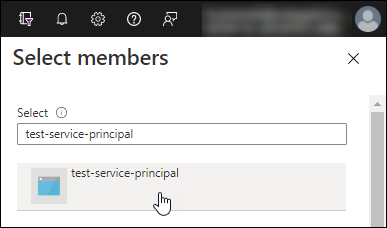

Suchen Sie nach dem Namen der Anwendung.

Hier ist ein Beispiel:

-

Wählen Sie die Anwendung aus und wählen Sie Auswählen.

-

Wählen Sie Weiter.

-

-

Wählen Sie Überprüfen + zuweisen.

Der Dienstprinzipal verfügt jetzt über die erforderlichen Azure-Berechtigungen zum Bereitstellen des Konsolen-Agenten.

Wenn Sie Cloud Volumes ONTAP aus mehreren Azure-Abonnements bereitstellen möchten, müssen Sie den Dienstprinzipal an jedes dieser Abonnements binden. In der NetApp Console können Sie das Abonnement auswählen, das Sie beim Bereitstellen von Cloud Volumes ONTAP verwenden möchten.

-

-

Wählen Sie im Dienst Microsoft Entra ID App-Registrierungen und wählen Sie die Anwendung aus.

-

Wählen Sie API-Berechtigungen > Berechtigung hinzufügen.

-

Wählen Sie unter Microsoft-APIs Azure Service Management aus.

-

Wählen Sie Auf Azure Service Management als Organisationsbenutzer zugreifen und dann Berechtigungen hinzufügen.

-

Wählen Sie im Dienst Microsoft Entra ID App-Registrierungen und wählen Sie die Anwendung aus.

-

Kopieren Sie die Anwendungs-ID (Client-ID) und die Verzeichnis-ID (Mandant-ID).

Wenn Sie das Azure-Konto zur Konsole hinzufügen, müssen Sie die Anwendungs-ID (Client) und die Verzeichnis-ID (Mandant) für die Anwendung angeben. Die Konsole verwendet die IDs zur programmgesteuerten Anmeldung.

-

Öffnen Sie den Dienst Microsoft Entra ID.

-

Wählen Sie App-Registrierungen und wählen Sie Ihre Anwendung aus.

-

Wählen Sie Zertifikate und Geheimnisse > Neues Clientgeheimnis.

-

Geben Sie eine Beschreibung des Geheimnisses und eine Dauer an.

-

Wählen Sie Hinzufügen.

-

Kopieren Sie den Wert des Client-Geheimnisses.

Manuelles Installieren eines Konsolenagenten

Wenn Sie einen Konsolenagenten manuell installieren, müssen Sie Ihre Computerumgebung so vorbereiten, dass sie die Anforderungen erfüllt. Sie benötigen eine Linux-Maschine und müssen je nach Linux-Betriebssystem Podman oder Docker installieren.

Installieren Sie Podman oder Docker Engine

Abhängig von Ihrem Betriebssystem ist vor der Installation des Agenten entweder Podman oder Docker Engine erforderlich.

-

Podman wird für Red Hat Enterprise Linux 8 und 9 benötigt.

-

Für Ubuntu ist Docker Engine erforderlich.

Befolgen Sie diese Schritte, um Podman zu installieren und zu konfigurieren:

-

Aktivieren und starten Sie den Dienst podman.socket

-

Installieren Sie Python3

-

Installieren Sie das Podman-Compose-Paket Version 1.0.6

-

Fügen Sie podman-compose zur Umgebungsvariablen PATH hinzu

-

Wenn Sie Red Hat Enterprise Linux verwenden, überprüfen Sie, ob Ihre Podman-Version Netavark Aardvark DNS anstelle von CNI verwendet

|

Passen Sie den Aardvark-DNS-Port (Standard: 53) nach der Installation des Agenten an, um DNS-Portkonflikte zu vermeiden. Befolgen Sie die Anweisungen zum Konfigurieren des Ports. |

-

Entfernen Sie das Podman-Docker-Paket, falls es auf dem Host installiert ist.

dnf remove podman-docker rm /var/run/docker.sock -

Installieren Sie Podman.

Sie können Podman aus den offiziellen Red Hat Enterprise Linux-Repositories beziehen.

-

Für Red Hat Enterprise Linux 9,6:

sudo dnf install podman-5:<version>Dabei ist <Version> die unterstützte Version von Podman, die Sie installieren. Sehen Sie sich die unterstützten Podman-Versionen an .

-

Für Red Hat Enterprise Linux 9.1 bis 9.4:

sudo dnf install podman-4:<version>Dabei ist <Version> die unterstützte Version von Podman, die Sie installieren. Sehen Sie sich die unterstützten Podman-Versionen an .

-

Für Red Hat Enterprise Linux 8:

sudo dnf install podman-4:<version>Dabei ist <Version> die unterstützte Version von Podman, die Sie installieren. Sehen Sie sich die unterstützten Podman-Versionen an .

-

-

Aktivieren und starten Sie den Dienst podman.socket.

sudo systemctl enable --now podman.socket -

Installieren Sie python3.

sudo dnf install python3 -

Installieren Sie das EPEL-Repository-Paket, falls es auf Ihrem System noch nicht verfügbar ist.

Dieser Schritt ist erforderlich, da podman-compose im Repository „Extra Packages for Enterprise Linux“ (EPEL) verfügbar ist.

-

Bei Verwendung von Red Hat Enterprise 9:

-

Installieren Sie das EPEL-Repository-Paket.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-9.noarch.rpm+

-

Installieren Sie das Podman-Compose-Paket 1.5.0.

sudo dnf install podman-compose-1.5.0

-

-

Bei Verwendung von Red Hat Enterprise Linux 8:

-

Installieren Sie das EPEL-Repository-Paket.

sudo dnf install https://dl.fedoraproject.org/pub/epel/epel-release-latest-8.noarch.rpm -

Installieren Sie das Podman-Compose-Paket 1.0.6.

sudo dnf install podman-compose-1.0.6Verwenden des dnf installDer Befehl erfüllt die Anforderung zum Hinzufügen von „podman-compose“ zur Umgebungsvariablen PATH. Der Installationsbefehl fügt podman-compose zu /usr/bin hinzu, das bereits imsecure_pathOption auf dem Host. -

Wenn Sie Red Hat Enterprise Linux 8 verwenden, überprüfen Sie, ob Ihre Podman-Version NetAvark mit Aardvark DNS anstelle von CNI verwendet.

-

Überprüfen Sie, ob Ihr Netzwerk-Backend auf CNI eingestellt ist, indem Sie den folgenden Befehl ausführen:

podman info | grep networkBackend -

Wenn das Netzwerk-Backend auf

CNI, müssen Sie es ändern innetavark. -

Installieren

netavarkUndaardvark-dnsmit dem folgenden Befehl:dnf install aardvark-dns netavark -

Öffnen Sie die

/etc/containers/containers.confDatei und ändern Sie die Option network_backend, um „netavark“ anstelle von „cni“ zu verwenden.Wenn

/etc/containers/containers.confnicht vorhanden ist, nehmen Sie die Konfigurationsänderungen vor, um/usr/share/containers/containers.conf. -

Starten Sie Podman neu.

systemctl restart podman -

Bestätigen Sie mit dem folgenden Befehl, dass networkBackend jetzt in „netavark“ geändert wurde:

podman info | grep networkBackend

-

-

Befolgen Sie die Dokumentation von Docker, um Docker Engine zu installieren.

-

"Installationsanweisungen von Docker anzeigen"

Befolgen Sie die Schritte, um eine unterstützte Docker Engine-Version zu installieren. Installieren Sie nicht die neueste Version, da diese von der Konsole nicht unterstützt wird.

-

Stellen Sie sicher, dass Docker aktiviert und ausgeführt wird.

sudo systemctl enable docker && sudo systemctl start docker

Installieren Sie den Konsolenagenten manuell

Laden Sie die Konsolen-Agent-Software herunter und installieren Sie sie auf einem vorhandenen Linux-Host vor Ort.

Folgendes sollten Sie haben:

-

Root-Berechtigungen zum Installieren des Konsolenagenten.

-

Details zu einem Proxyserver, falls für den Internetzugriff vom Konsolenagenten ein Proxy erforderlich ist.

Sie haben die Möglichkeit, nach der Installation einen Proxyserver zu konfigurieren, hierzu ist jedoch ein Neustart des Konsolenagenten erforderlich.

-

Ein von einer Zertifizierungsstelle signiertes Zertifikat, wenn der Proxyserver HTTPS verwendet oder wenn es sich bei dem Proxy um einen abfangenden Proxy handelt.

|

Sie können bei der manuellen Installation des Konsolenagenten kein Zertifikat für einen transparenten Proxyserver festlegen. Wenn Sie ein Zertifikat für einen transparenten Proxyserver festlegen müssen, müssen Sie nach der Installation die Wartungskonsole verwenden. Erfahren Sie mehr über die "Agenten-Wartungskonsole"Die |

Nach der Installation aktualisiert sich der Konsolenagent automatisch, wenn eine neue Version verfügbar ist.

-

Wenn die Systemvariablen http_proxy oder https_proxy auf dem Host festgelegt sind, entfernen Sie sie:

unset http_proxy unset https_proxyWenn Sie diese Systemvariablen nicht entfernen, schlägt die Installation fehl.

-

Laden Sie die Console-Agent-Software herunter und kopieren Sie sie anschließend auf den Linux-Host. Sie können es entweder von der NetApp Console oder von der NetApp -Support-Website herunterladen.

-

NetApp Console: Gehen Sie zu Agents > Management > Agent bereitstellen > On-Premise > Manuelle Installation.

Wählen Sie entweder die Agenteninstallationsdateien oder eine URL zu den Dateien zum Herunterladen.

Laden Sie den "online"-Agenten-Installer herunter, der für die Verwendung in Ihrem Netzwerk oder in der Cloud vorgesehen ist. Ein separater "offline"-Installer ist für den Console-Agenten verfügbar, aber er wird nur bei Bereitstellungen im privaten Modus unterstützt. -

NetApp Supportseite (erforderlich, falls Sie noch keinen Zugriff auf die Konsole haben) "NetApp Support Site" ,

-

-

Weisen Sie Berechtigungen zum Ausführen des Skripts zu.

chmod +x NetApp_Console_Agent_Cloud_<version>Dabei ist <Version> die Version des Konsolenagenten, die Sie heruntergeladen haben.

-

Deaktivieren Sie bei der Installation in einer Government Cloud-Umgebung die Konfigurationsprüfungen."Erfahren Sie, wie Sie Konfigurationsprüfungen für manuelle Installationen deaktivieren."

-

Führen Sie das Installationsskript aus.

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>Sie müssen Proxy-Informationen hinzufügen, falls Ihr Netzwerk einen Proxy für den Internetzugang benötigt. Sie können während der Installation einen expliziten Proxy hinzufügen. Die

--proxyund--cacertParameter sind optional und Sie werden nicht dazu aufgefordert, sie hinzuzufügen. Wenn Sie einen expliziten Proxyserver haben, müssen Sie die Parameter wie gezeigt eingeben.

|

Wenn Sie einen transparenten Proxy konfigurieren möchten, können Sie dies nach der Installation tun. "Erfahren Sie mehr über die Agentenwartungskonsole." |

+

Hier ist ein Beispiel für die Konfiguration eines expliziten Proxyservers mit einem von einer Zertifizierungsstelle signierten Zertifikat:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy konfiguriert den Konsolenagenten für die Verwendung eines HTTP- oder HTTPS-Proxyservers in einem der folgenden Formate:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ Beachten Sie Folgendes:

+ Der Benutzer kann ein lokaler Benutzer oder ein Domänenbenutzer sein. Für einen Domänenbenutzer müssen Sie den ASCII-Code für ein \ verwenden, wie oben gezeigt. Der Console-Agent unterstützt keine Benutzernamen oder Passwörter, die das @-Zeichen enthalten. Wenn das Passwort eines der folgenden Sonderzeichen enthält, müssen Sie dieses Sonderzeichen durch Voranstellen eines Backslashs maskieren: & oder !

+ Zum Beispiel:

+ http://bxpproxyuser:netapp1\!@address:3128

-

Wenn Sie Podman verwendet haben, müssen Sie den Aardvark-DNS-Port anpassen.

-

Stellen Sie eine SSH-Verbindung zur virtuellen Maschine des Konsolenagenten her.

-

Öffnen Sie die Datei podman_/usr/share/containers/containers.conf_ und ändern Sie den gewählten Port für den Aardvark-DNS-Dienst. Ändern Sie ihn beispielsweise in 54.

vi /usr/share/containers/containers.confBeispiel:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

Starten Sie die virtuelle Maschine des Konsolenagenten neu.

-

Sie müssen den Konsolenagenten in der NetApp Console registrieren.

Registrieren Sie den Konsolenagenten bei der NetApp Console

Melden Sie sich an der Console an und verknüpfen Sie den Console-Agenten mit Ihrer Organisation. Wie Sie sich anmelden, hängt vom Modus ab, in dem Sie die Console verwenden. Wenn Sie die Console im Standardmodus verwenden, melden Sie sich über die SaaS-Website an. Wenn Sie die Console im eingeschränkten Modus oder im privaten Modus verwenden, melden Sie sich lokal vom Console-Agent-Host an.

-

Öffnen Sie einen Webbrowser und geben Sie die Host-URL des Konsolenagenten ein:

Die Host-URL der Konsole kann je nach Konfiguration des Hosts ein lokaler Host, eine private IP-Adresse oder eine öffentliche IP-Adresse sein. Wenn sich der Konsolenagent beispielsweise in der öffentlichen Cloud ohne öffentliche IP-Adresse befindet, müssen Sie eine private IP-Adresse von einem Host eingeben, der über eine Verbindung zum Host des Konsolenagenten verfügt.

-

Registrieren oder anmelden.

-

Richten Sie nach der Anmeldung die Konsole ein:

-

Geben Sie die Konsolenorganisation an, die mit dem Konsolenagenten verknüpft werden soll.

-

Geben Sie einen Namen für das System ein.

-

Lassen Sie unter Arbeiten Sie in einer sicheren Umgebung? den eingeschränkten Modus deaktiviert.

Der eingeschränkte Modus wird nicht unterstützt, wenn der Konsolen-Agent vor Ort installiert ist.

-

Wählen Sie Los geht's.

-

Geben Sie die Anmeldeinformationen des Cloud-Anbieters an die NetApp Console weiter

Nachdem Sie den Konsolen-Agenten installiert und eingerichtet haben, fügen Sie Ihre Cloud-Anmeldeinformationen hinzu, damit der Konsolen-Agent über die erforderlichen Berechtigungen zum Ausführen von Aktionen in AWS oder Azure verfügt.

Wenn Sie diese AWS-Anmeldeinformationen gerade erstellt haben, kann es einige Minuten dauern, bis sie verfügbar sind. Warten Sie einige Minuten, bevor Sie die Anmeldeinformationen zur Konsole hinzufügen.

-

Wählen Sie Administration > Anmeldeinformationen.

-

Wählen Sie Anmeldeinformationen der Organisation aus.

-

Wählen Sie Anmeldeinformationen hinzufügen und folgen Sie den Schritten des Assistenten.

-

Speicherort der Anmeldeinformationen: Wählen Sie *Amazon Web Services > Agent.

-

Anmeldeinformationen definieren: Geben Sie einen AWS-Zugriffsschlüssel und einen geheimen Schlüssel ein.

-

Marketplace-Abonnement: Verknüpfen Sie ein Marketplace-Abonnement mit diesen Anmeldeinformationen, indem Sie sich jetzt anmelden oder ein vorhandenes Abonnement auswählen.

-

Überprüfen: Bestätigen Sie die Angaben zu den neuen Anmeldeinformationen und wählen Sie Hinzufügen.

-

Sie können jetzt zu "NetApp Console" um mit der Verwendung des Konsolenagenten zu beginnen.

Wenn Sie diese Azure-Anmeldeinformationen gerade erstellt haben, kann es einige Minuten dauern, bis sie verfügbar sind. Warten Sie einige Minuten, bevor Sie die Anmeldeinformationen zum Konsolenagenten hinzufügen.

-

Wählen Sie Administration > Anmeldeinformationen.

-

Wählen Sie Anmeldeinformationen hinzufügen und folgen Sie den Schritten des Assistenten.

-

Speicherort der Anmeldeinformationen: Wählen Sie Microsoft Azure > Agent.

-

Anmeldeinformationen definieren: Geben Sie Informationen zum Microsoft Entra-Dienstprinzipal ein, der die erforderlichen Berechtigungen erteilt:

-

Anwendungs-ID (Client-ID)

-

Verzeichnis-ID (Mandant)

-

Client-Geheimnis

-

-

Marketplace-Abonnement: Verknüpfen Sie ein Marketplace-Abonnement mit diesen Anmeldeinformationen, indem Sie sich jetzt anmelden oder ein vorhandenes Abonnement auswählen.

-

Überprüfen: Bestätigen Sie die Angaben zu den neuen Anmeldeinformationen und wählen Sie Hinzufügen.

-

Der Konsolenagent verfügt jetzt über die erforderlichen Berechtigungen, um in Ihrem Namen Aktionen in Azure auszuführen. Sie können jetzt zu "NetApp Console" um mit der Verwendung des Konsolenagenten zu beginnen.