Bereitstellen des Konsolenagenten im eingeschränkten Modus

Änderungen vorschlagen

Änderungen vorschlagen

Stellen Sie den Konsolenagenten im eingeschränkten Modus bereit, damit Sie die NetApp Console mit eingeschränkter ausgehender Konnektivität verwenden können. Installieren Sie zunächst den Konsolen-Agenten, richten Sie die Konsole ein, indem Sie auf die Benutzeroberfläche zugreifen, die auf dem Konsolen-Agenten ausgeführt wird, und geben Sie dann die Cloud-Berechtigungen an, die Sie zuvor eingerichtet haben.

Schritt 1: Installieren des Konsolenagenten

Installieren Sie den Konsolenagenten vom Marktplatz Ihres Cloud-Anbieters oder manuell auf einem Linux-Host.

Sie müssen Ihre Umgebung vorbereitet haben, bevor Sie den Console-Agenten installieren. Sie können die Software über den AWS Marketplace, den Azure Marketplace oder manuell auf Ihrem eigenen Linux-Host installieren, der in AWS, Azure oder Google Cloud ausgeführt wird.

Halten Sie Folgendes bereit:

-

Eine VPC und ein Subnetz, das die Netzwerkanforderungen erfüllt.

-

Eine IAM-Rolle mit einer angehängten Richtlinie, die die erforderlichen Berechtigungen für den Konsolenagenten enthält.

-

Berechtigungen zum Abonnieren und Abbestellen des AWS Marketplace für Ihren IAM-Benutzer.

-

Ein Verständnis der CPU- und RAM-Anforderungen für den Agenten.

-

Ein Schlüsselpaar für die EC2-Instanz.

-

Gehen Sie zum "Auflistung des NetApp Console -Agenten im AWS Marketplace"

-

Wählen Sie auf der Marketplace-Seite Weiter zum Abonnieren aus.

-

Um die Software zu abonnieren, wählen Sie Bedingungen akzeptieren.

Der Abonnementvorgang kann einige Minuten dauern.

-

Wählen Sie nach Abschluss des Abonnementvorgangs Weiter zur Konfiguration.

-

Stellen Sie auf der Seite Diese Software konfigurieren sicher, dass Sie die richtige Region ausgewählt haben, und wählen Sie dann Weiter zum Starten.

-

Wählen Sie auf der Seite Diese Software starten unter Aktion auswählen die Option Über EC2 starten und dann Starten.

Verwenden Sie die EC2-Konsole, um die Instanz zu starten und eine IAM-Rolle anzuhängen. Dies ist mit der Aktion Von Website starten nicht möglich.

-

Folgen Sie den Anweisungen zum Konfigurieren und Bereitstellen der Instanz:

-

Name und Tags: Geben Sie einen Namen und Tags für die Instanz ein.

-

Anwendungs- und Betriebssystem-Images: Überspringen Sie diesen Abschnitt. Der Konsolenagent AMI ist bereits ausgewählt.

-

Instanztyp: Wählen Sie je nach regionaler Verfügbarkeit einen Instanztyp, der die RAM- und CPU-Anforderungen erfüllt (t3.2xlarge ist vorausgewählt und empfohlen).

-

Schlüsselpaar (Anmeldung): Wählen Sie das Schlüsselpaar aus, das Sie für eine sichere Verbindung mit der Instanz verwenden möchten.

-

Netzwerkeinstellungen: Bearbeiten Sie die Netzwerkeinstellungen nach Bedarf:

-

Wählen Sie die gewünschte VPC und das gewünschte Subnetz.

-

Geben Sie an, ob die Instanz eine öffentliche IP-Adresse haben soll.

-

Geben Sie Sicherheitsgruppeneinstellungen an, die die erforderlichen Verbindungsmethoden für die Konsolen-Agenteninstanz aktivieren: SSH, HTTP und HTTPS.

-

-

Speicher konfigurieren: Behalten Sie die Standardgröße und den Standarddatenträgertyp für das Stammvolume bei.

Wenn Sie die Amazon EBS-Verschlüsselung auf dem Stammvolume aktivieren möchten, wählen Sie Erweitert, erweitern Sie Volume 1, wählen Sie Verschlüsselt und wählen Sie dann einen KMS-Schlüssel.

-

Erweiterte Details: Wählen Sie unter IAM-Instanzprofil die IAM-Rolle aus, die die erforderlichen Berechtigungen für den Konsolenagenten enthält.

-

Zusammenfassung: Überprüfen Sie die Zusammenfassung und wählen Sie Instanz starten.

-

AWS startet die Software mit den angegebenen Einstellungen. Die Bereitstellung des Konsolenagenten dauert etwa fünf Minuten.

Richten Sie die NetApp Console ein.

Halten Sie Folgendes bereit:

-

Eine VPC und ein Subnetz, das die Netzwerkanforderungen erfüllt.

-

Eine IAM-Rolle mit einer angehängten Richtlinie, die die erforderlichen Berechtigungen für den Konsolenagenten enthält.

-

Berechtigungen zum Abonnieren und Abbestellen des AWS Marketplace für Ihren IAM-Benutzer.

-

Ein Schlüsselpaar für die EC2-Instanz.

-

Gehen Sie zum NetApp Console -Agent-Angebot im AWS Marketplace.

-

Öffnen Sie den EC2-Dienst und wählen Sie Instanz starten.

-

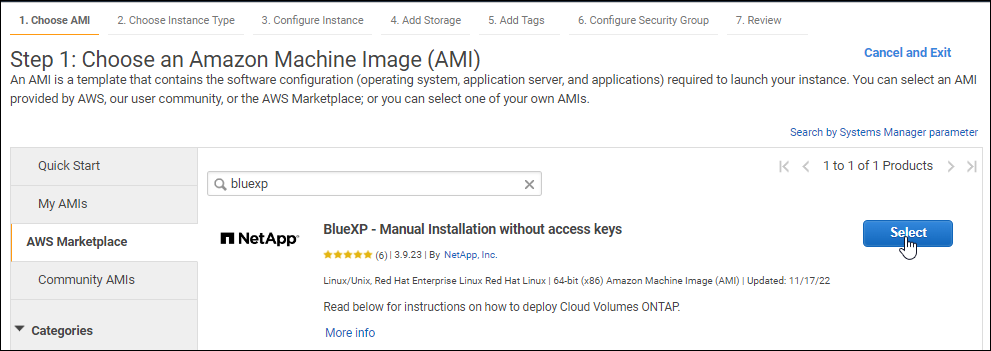

Wählen Sie AWS Marketplace aus.

-

Suchen Sie nach der NetApp Console und wählen Sie das Angebot aus.

-

Wählen Sie Weiter.

-

-

Folgen Sie den Anweisungen, um die Instanz einzurichten und zu starten:

-

Wählen Sie einen Instanztyp: Wählen Sie je nach regionaler Verfügbarkeit einen der unterstützten Instanztypen (t3.2xlarge wird empfohlen).

-

Instanzdetails konfigurieren: Wählen Sie eine VPC und ein Subnetz aus, wählen Sie die IAM-Rolle, die Sie in Schritt 1 erstellt haben, aktivieren Sie den Kündigungsschutz (empfohlen) und wählen Sie alle anderen Konfigurationsoptionen, die Ihren Anforderungen entsprechen.

-

Speicher hinzufügen: Behalten Sie die Standardspeicheroptionen bei.

-

Tags hinzufügen: Geben Sie bei Bedarf Tags für die Instanz ein.

-

Sicherheitsgruppe konfigurieren: Geben Sie die erforderlichen Verbindungsmethoden für die Konsolen-Agenteninstanz an: SSH, HTTP und HTTPS.

-

Überprüfen: Überprüfen Sie Ihre Auswahl und wählen Sie Starten.

-

AWS startet die Software mit den angegebenen Einstellungen. Die Bereitstellung des Konsolenagenten dauert etwa fünf Minuten.

Richten Sie die Konsole ein.

Folgendes sollten Sie haben:

-

Ein VNet und Subnetz, das die Netzwerkanforderungen erfüllt.

-

Eine benutzerdefinierte Azure-Rolle, die die erforderlichen Berechtigungen für den Konsolen-Agent enthält.

-

Gehen Sie zur VM-Seite des NetApp Console Agents im Azure Marketplace.

-

Wählen Sie Jetzt holen und dann Weiter.

-

Wählen Sie im Azure-Portal Erstellen aus und befolgen Sie die Schritte zum Konfigurieren der virtuellen Maschine.

Beachten Sie beim Konfigurieren der VM Folgendes:

-

VM-Größe: Wählen Sie eine VM-Größe, die den CPU- und RAM-Anforderungen entspricht. Wir empfehlen Standard_D8s_v3.

-

Festplatten: Der Konsolenagent kann mit HDD- oder SSD-Festplatten optimal funktionieren.

-

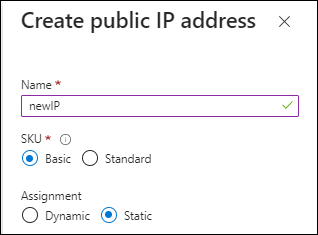

Öffentliche IP-Adresse: Um eine öffentliche IP-Adresse mit der Console-Agent-VM zu verwenden, wählen Sie eine Basic-SKU.

Wenn Sie stattdessen eine Standard-SKU-IP-Adresse verwenden, verwendet die Konsole die private IP-Adresse des Konsolenagenten anstelle der öffentlichen IP. Wenn der Rechner, mit dem Sie auf die Konsole zugreifen, die private IP-Adresse nicht erreichen kann, funktioniert die Konsole nicht.

-

Netzwerksicherheitsgruppe: Der Konsolenagent erfordert eingehende Verbindungen über SSH, HTTP und HTTPS.

-

Identität: Wählen Sie unter Verwaltung die Option Vom System zugewiesene verwaltete Identität aktivieren.

Eine verwaltete Identität ermöglicht es der Console-Agent-VM, sich gegenüber Microsoft Entra ID ohne Anmeldeinformationen zu identifizieren. "Erfahren Sie mehr über verwaltete Identitäten für Azure-Ressourcen" Die

-

-

Überprüfen Sie auf der Seite Überprüfen + Erstellen Ihre Auswahl und wählen Sie Erstellen aus, um die Bereitstellung zu starten.

Azure stellt die virtuelle Maschine mit den angegebenen Einstellungen bereit. Die virtuelle Maschine und die Konsolenagent-Software sollten in etwa fünf Minuten ausgeführt werden.

Richten Sie die NetApp Console ein.

Sie können den Console-Agenten manuell auf Ihrem eigenen Linux-Host installieren, der in AWS, Azure oder Google Cloud ausgeführt wird.

Folgendes sollten Sie haben:

-

Root-Berechtigungen zum Installieren des Konsolenagenten.

-

Details zu einem Proxyserver, falls für den Internetzugriff vom Konsolenagenten ein Proxy erforderlich ist.

Sie haben die Möglichkeit, nach der Installation einen Proxyserver zu konfigurieren, hierzu ist jedoch ein Neustart des Konsolenagenten erforderlich.

-

Ein von einer Zertifizierungsstelle signiertes Zertifikat, wenn der Proxyserver HTTPS verwendet oder wenn es sich bei dem Proxy um einen abfangenden Proxy handelt.

|

Sie können bei der manuellen Installation des Konsolenagenten kein Zertifikat für einen transparenten Proxyserver festlegen. Wenn Sie ein Zertifikat für einen transparenten Proxyserver festlegen müssen, müssen Sie nach der Installation die Wartungskonsole verwenden. Erfahren Sie mehr über die "Agenten-Wartungskonsole"Die |

-

Sie müssen die Konfigurationsprüfung deaktivieren, die während der Installation die ausgehende Konnektivität überprüft. Die manuelle Installation schlägt fehl, wenn diese Prüfung nicht deaktiviert ist."Erfahren Sie, wie Sie Konfigurationsprüfungen für manuelle Installationen deaktivieren."

-

Abhängig von Ihrem Betriebssystem ist entweder Podman oder Docker Engine erforderlich, bevor Sie den Konsolenagenten installieren.

Nach der Installation aktualisiert sich der Konsolenagent automatisch, wenn eine neue Version verfügbar ist.

-

Wenn die Systemvariablen http_proxy oder https_proxy auf dem Host festgelegt sind, entfernen Sie sie:

unset http_proxy unset https_proxyWenn Sie diese Systemvariablen nicht entfernen, schlägt die Installation fehl.

-

Laden Sie die Console-Agent-Software herunter und kopieren Sie sie anschließend auf den Linux-Host. Sie können es entweder von der NetApp Console oder von der NetApp -Support-Website herunterladen.

-

NetApp Console: Gehen Sie zu Agents > Management > Agent bereitstellen > On-Premise > Manuelle Installation.

Wählen Sie entweder die Agenteninstallationsdateien oder eine URL zu den Dateien zum Herunterladen.

Laden Sie den "online"-Agenten-Installer herunter, der für die Verwendung in Ihrem Netzwerk oder in der Cloud vorgesehen ist. Ein separater "offline"-Installer ist für den Console-Agenten verfügbar, aber er wird nur bei Bereitstellungen im privaten Modus unterstützt. -

NetApp Supportseite (erforderlich, falls Sie noch keinen Zugriff auf die Konsole haben) "NetApp Support Site" ,

-

-

Weisen Sie Berechtigungen zum Ausführen des Skripts zu.

chmod +x NetApp_Console_Agent_Cloud_<version>Dabei ist <Version> die Version des Konsolenagenten, die Sie heruntergeladen haben.

-

Deaktivieren Sie bei der Installation in einer Government Cloud-Umgebung die Konfigurationsprüfungen."Erfahren Sie, wie Sie Konfigurationsprüfungen für manuelle Installationen deaktivieren."

-

Führen Sie das Installationsskript aus.

./NetApp_Console_Agent_Cloud_<version> --proxy <HTTP or HTTPS proxy server> --cacert <path and file name of a CA-signed certificate>Sie müssen Proxy-Informationen hinzufügen, falls Ihr Netzwerk einen Proxy für den Internetzugang benötigt. Sie können während der Installation einen expliziten Proxy hinzufügen. Die

--proxyund--cacertParameter sind optional und Sie werden nicht dazu aufgefordert, sie hinzuzufügen. Wenn Sie einen expliziten Proxyserver haben, müssen Sie die Parameter wie gezeigt eingeben.

|

Wenn Sie einen transparenten Proxy konfigurieren möchten, können Sie dies nach der Installation tun. "Erfahren Sie mehr über die Agentenwartungskonsole." |

+

Hier ist ein Beispiel für die Konfiguration eines expliziten Proxyservers mit einem von einer Zertifizierungsstelle signierten Zertifikat:

+

./NetApp_Console_Agent_Cloud_v4.0.0--proxy https://user:password@10.0.0.30:8080/ --cacert /tmp/cacert/certificate.cer+

--proxy konfiguriert den Konsolenagenten für die Verwendung eines HTTP- oder HTTPS-Proxyservers in einem der folgenden Formate:

+ * http://address:port * http://user-name:password@address:port * http://domain-name%92user-name:password@address:port * https://address:port * https://user-name:password@address:port * https://domain-name%92user-name:password@address:port

+ Beachten Sie Folgendes:

+ Der Benutzer kann ein lokaler Benutzer oder ein Domänenbenutzer sein. Für einen Domänenbenutzer müssen Sie den ASCII-Code für ein \ verwenden, wie oben gezeigt. Der Console-Agent unterstützt keine Benutzernamen oder Passwörter, die das @-Zeichen enthalten. Wenn das Passwort eines der folgenden Sonderzeichen enthält, müssen Sie dieses Sonderzeichen durch Voranstellen eines Backslashs maskieren: & oder !

+ Zum Beispiel:

+ http://bxpproxyuser:netapp1\!@address:3128

-

Wenn Sie Podman verwendet haben, müssen Sie den Aardvark-DNS-Port anpassen.

-

Stellen Sie eine SSH-Verbindung zur virtuellen Maschine des Konsolenagenten her.

-

Öffnen Sie die Datei podman_/usr/share/containers/containers.conf_ und ändern Sie den gewählten Port für den Aardvark-DNS-Dienst. Ändern Sie ihn beispielsweise in 54.

vi /usr/share/containers/containers.confBeispiel:

# Port to use for dns forwarding daemon with netavark in rootful bridge # mode and dns enabled. # Using an alternate port might be useful if other DNS services should # run on the machine. # dns_bind_port = 54-

Starten Sie die virtuelle Maschine des Konsolenagenten neu.

-

Der Konsolenagent ist jetzt installiert. Am Ende der Installation wird der Konsolenagentdienst (occm) zweimal neu gestartet, wenn Sie einen Proxyserver angegeben haben.

Richten Sie die NetApp Console ein.

Schritt 2: NetApp Console einrichten

Wenn Sie zum ersten Mal auf die Konsole zugreifen, werden Sie aufgefordert, eine Organisation für den Konsolenagenten auszuwählen und den eingeschränkten Modus zu aktivieren.

Die Person, die den Konsolenagenten einrichtet, muss sich mit einem Login bei der Konsole anmelden, der noch nicht zu einer Konsolenorganisation gehört.

Falls Ihr Login mit einer anderen Organisation verknüpft ist, müssen Sie sich mit einem neuen Login registrieren. Andernfalls wird Ihnen die Option zum Aktivieren des eingeschränkten Modus auf dem Einstellungsbildschirm nicht angezeigt.

-

Öffnen Sie einen Webbrowser auf einem Host, der über eine Verbindung zur Konsolen-Agenteninstanz verfügt, und geben Sie die folgende URL des von Ihnen installierten Konsolen-Agenten ein.

-

Registrieren Sie sich oder melden Sie sich bei der NetApp Console an.

-

Nachdem Sie sich angemeldet haben, richten Sie die Konsole ein:

-

Geben Sie einen Namen für den Konsolenagenten ein.

-

Geben Sie einen Namen für eine neue Konsolenorganisation ein.

-

Wählen Sie Arbeiten Sie in einer sicheren Umgebung?

-

Wählen Sie Eingeschränkten Modus für dieses Konto aktivieren.

Beachten Sie, dass Sie diese Einstellung nach der Kontoerstellung nicht mehr ändern können. Sie können den eingeschränkten Modus später weder aktivieren noch deaktivieren.

Wenn Sie den Konsolenagenten in einer Regierungsregion bereitgestellt haben, ist das Kontrollkästchen bereits aktiviert und kann nicht geändert werden. Dies liegt daran, dass der eingeschränkte Modus der einzige Modus ist, der in Regierungsregionen unterstützt wird.

-

Wählen Sie Los geht's.

-

Der Konsolenagent ist jetzt installiert und mit Ihrer Konsolenorganisation eingerichtet. Alle Benutzer müssen über die IP-Adresse der Konsolen-Agentinstanz auf die Konsole zugreifen.

Geben Sie der Konsole die Berechtigungen, die Sie zuvor eingerichtet haben.

Schritt 3: Erteilen Sie dem Konsolenagenten Berechtigungen

Wenn Sie den Console-Agenten über den Azure Marketplace oder manuell installiert haben, müssen Sie die zuvor eingerichteten Berechtigungen erteilen.

Diese Schritte gelten nicht, wenn Sie den Konsolenagenten vom AWS Marketplace bereitgestellt haben, da Sie während der Bereitstellung die erforderliche IAM-Rolle ausgewählt haben.

Fügen Sie die zuvor erstellte IAM-Rolle der EC2-Instance hinzu, auf der Sie den Konsolenagenten installiert haben.

Diese Schritte gelten nur, wenn Sie den Konsolenagenten manuell in AWS installiert haben. Für AWS Marketplace-Bereitstellungen haben Sie die Konsolen-Agent-Instanz bereits mit einer IAM-Rolle verknüpft, die die erforderlichen Berechtigungen enthält.

-

Gehen Sie zur Amazon EC2-Konsole.

-

Wählen Sie Instanzen aus.

-

Wählen Sie die Konsolen-Agentinstanz aus.

-

Wählen Sie Aktionen > Sicherheit > IAM-Rolle ändern.

-

Wählen Sie die IAM-Rolle und dann IAM-Rolle aktualisieren aus.

Stellen Sie der NetApp Console den AWS-Zugriffsschlüssel für einen IAM-Benutzer bereit, der über die erforderlichen Berechtigungen verfügt.

-

Wählen Sie Administration > Anmeldeinformationen.

-

Wählen Sie Anmeldeinformationen der Organisation aus.

-

Wählen Sie Anmeldeinformationen hinzufügen und folgen Sie den Schritten des Assistenten.

-

Speicherort der Anmeldeinformationen: Wählen Sie *Amazon Web Services > Agent.

-

Anmeldeinformationen definieren: Geben Sie einen AWS-Zugriffsschlüssel und einen geheimen Schlüssel ein.

-

Marketplace-Abonnement: Verknüpfen Sie ein Marketplace-Abonnement mit diesen Anmeldeinformationen, indem Sie sich jetzt anmelden oder ein vorhandenes Abonnement auswählen.

-

Überprüfen: Bestätigen Sie die Angaben zu den neuen Anmeldeinformationen und wählen Sie Hinzufügen.

-

Gehen Sie zum Azure-Portal und weisen Sie der virtuellen Maschine des Konsolen-Agents für ein oder mehrere Abonnements die benutzerdefinierte Azure-Rolle zu.

-

Öffnen Sie im Azure-Portal den Dienst Abonnements und wählen Sie Ihr Abonnement aus.

Es ist wichtig, die Rolle vom Dienst Abonnements zuzuweisen, da dies den Umfang der Rollenzuweisung auf Abonnementebene angibt. Der Bereich definiert die Menge der Ressourcen, auf die der Zugriff angewendet wird. Wenn Sie einen Bereich auf einer anderen Ebene angeben (z. B. auf der Ebene der virtuellen Maschine), wird Ihre Fähigkeit, Aktionen innerhalb der NetApp Console auszuführen, beeinträchtigt.

-

Wählen Sie Zugriffskontrolle (IAM) > Hinzufügen > Rollenzuweisung hinzufügen.

-

Wählen Sie auf der Registerkarte Rolle die Rolle Konsolenbediener aus und klicken Sie auf Weiter.

„Konsolenoperator“ ist der in der Richtlinie angegebene Standardname. Wenn Sie einen anderen Namen für die Rolle gewählt haben, wählen Sie stattdessen diesen Namen aus. -

Führen Sie auf der Registerkarte Mitglieder die folgenden Schritte aus:

-

Weisen Sie einer verwalteten Identität Zugriff zu.

-

Wählen Sie Mitglieder auswählen, wählen Sie das Abonnement aus, in dem die virtuelle Maschine des Konsolen-Agents erstellt wurde, wählen Sie unter Verwaltete Identität Virtuelle Maschine und wählen Sie dann die virtuelle Maschine des Konsolen-Agents aus.

-

Wählen Sie Auswählen.

-

Wählen Sie Weiter.

-

Wählen Sie Überprüfen + zuweisen.

-

Wenn Sie Ressourcen in zusätzlichen Azure-Abonnements verwalten möchten, wechseln Sie zu diesem Abonnement und wiederholen Sie diese Schritte.

-

Geben Sie in der NetApp Console die Anmeldeinformationen für den Azure-Dienstprinzipal ein, den Sie zuvor eingerichtet haben.

-

Wählen Sie Administration > Anmeldeinformationen.

-

Wählen Sie Anmeldeinformationen hinzufügen und folgen Sie den Schritten des Assistenten.

-

Speicherort der Anmeldeinformationen: Wählen Sie Microsoft Azure > Agent.

-

Anmeldeinformationen definieren: Geben Sie Informationen zum Microsoft Entra-Dienstprinzipal ein, der die erforderlichen Berechtigungen erteilt:

-

Anwendungs-ID (Client-ID)

-

Verzeichnis-ID (Mandant)

-

Client-Geheimnis

-

-

Marketplace-Abonnement: Verknüpfen Sie ein Marketplace-Abonnement mit diesen Anmeldeinformationen, indem Sie sich jetzt anmelden oder ein vorhandenes Abonnement auswählen.

-

Überprüfen: Bestätigen Sie die Angaben zu den neuen Anmeldeinformationen und wählen Sie Hinzufügen.

-

Die NetApp Console verfügt jetzt über die erforderlichen Berechtigungen, um in Ihrem Namen Aktionen in Azure auszuführen.

Verknüpfen Sie das Dienstkonto mit der Konsolen-Agent-VM.

-

Gehen Sie zum Google Cloud-Portal und weisen Sie das Dienstkonto der VM-Instanz des Console-Agenten zu.

-

Wenn Sie Ressourcen in anderen Projekten verwalten möchten, gewähren Sie Zugriff, indem Sie das Dienstkonto mit der Rolle „Konsolenagent“ zu diesem Projekt hinzufügen. Sie müssen diesen Schritt für jedes Projekt wiederholen.