Beispiel 7: Konforme ILM-Richtlinie für S3 Object Lock

Änderungen vorschlagen

Änderungen vorschlagen

Sie können den S3-Bucket, ILM-Regeln und ILM-Richtlinie in diesem Beispiel als Ausgangspunkt verwenden, wenn Sie eine ILM-Richtlinie definieren, um die Objektschutz- und Aufbewahrungsanforderungen für Objekte in Buckets zu erfüllen, wenn S3-Objektsperre aktiviert ist.

|

Wenn Sie die Funktion „ältere Compliance“ in früheren StorageGRID Versionen verwendet haben, können Sie dieses Beispiel auch zur Verwaltung vorhandener Buckets verwenden, in denen die alte Compliance-Funktion aktiviert ist. |

|

Die folgenden ILM-Regeln und -Richtlinien sind nur Beispiele. Es gibt viele Möglichkeiten zur Konfiguration von ILM-Regeln. Vor der Aktivierung einer neuen Richtlinie sollte die vorgeschlagene Richtlinie simuliert werden, um zu bestätigen, dass sie wie vorgesehen funktioniert, um Inhalte vor Verlust zu schützen. |

Bucket und Objekte für S3 Object Lock Beispiel

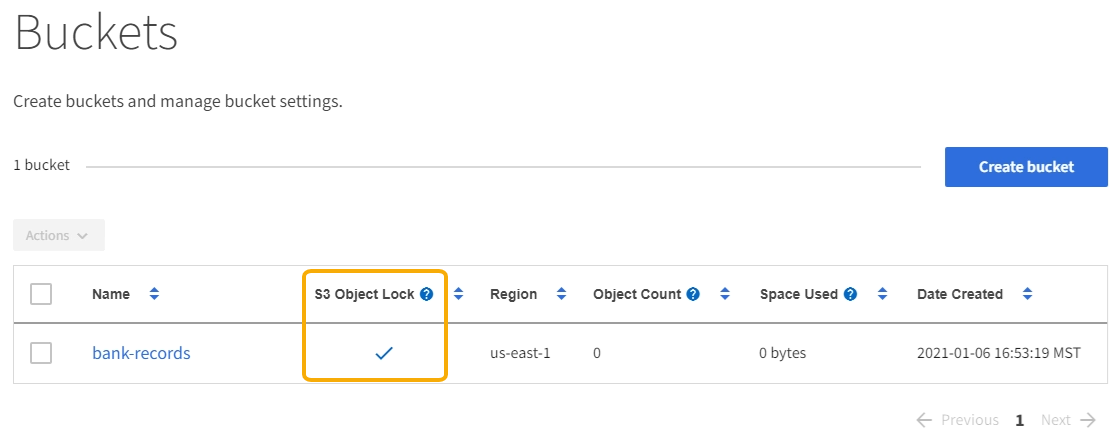

In diesem Beispiel hat ein S3-Mandantenkonto mit der Bezeichnung „Bank of ABC“ durch den Mandanten-Manager einen Bucket erstellt, der mit S3-Objektsperre aktiviert wurde, um kritische Bankdatensätze zu speichern.

| Bucket-Definition | Beispielwert |

|---|---|

Name Des Mandantenkontos |

Bank von ABC |

Bucket-Name |

bankaufzeichnungen |

Bucket-Region |

US-East-1 (Standard) |

Jedes Objekt und jede Objektversion, die dem Bucket für die Bankdatensätze hinzugefügt wird, verwenden die folgenden Werte für retain-until-date Und legal hold Einstellungen.

| Einstellung für jedes Objekt | Beispielwert |

|---|---|

|

Jede Objektversion hat ihre eigene |

|

Eine gesetzliche Aufbewahrungsphase kann jederzeit während der Aufbewahrungsfrist auf jeder Objektversion platziert oder aufgehoben werden. Wenn ein Objekt unter einer gesetzlichen Aufbewahrungspflichten steht, kann das Objekt auch dann nicht gelöscht werden, wenn der |

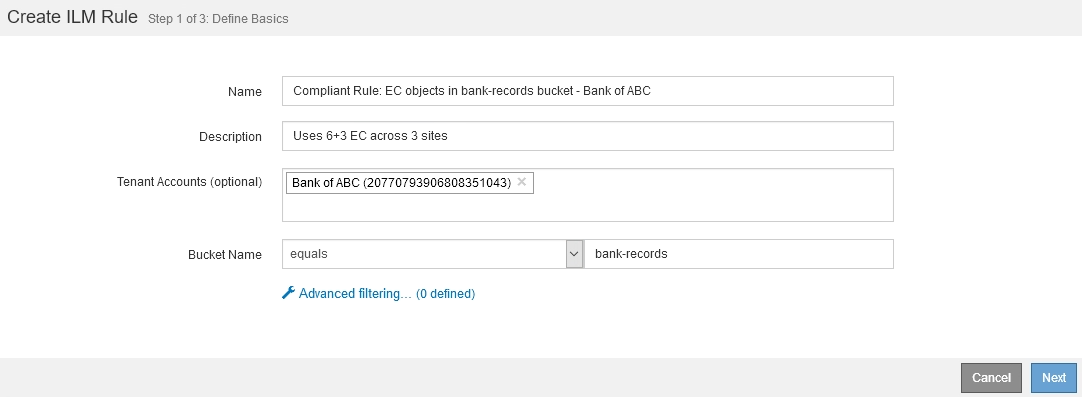

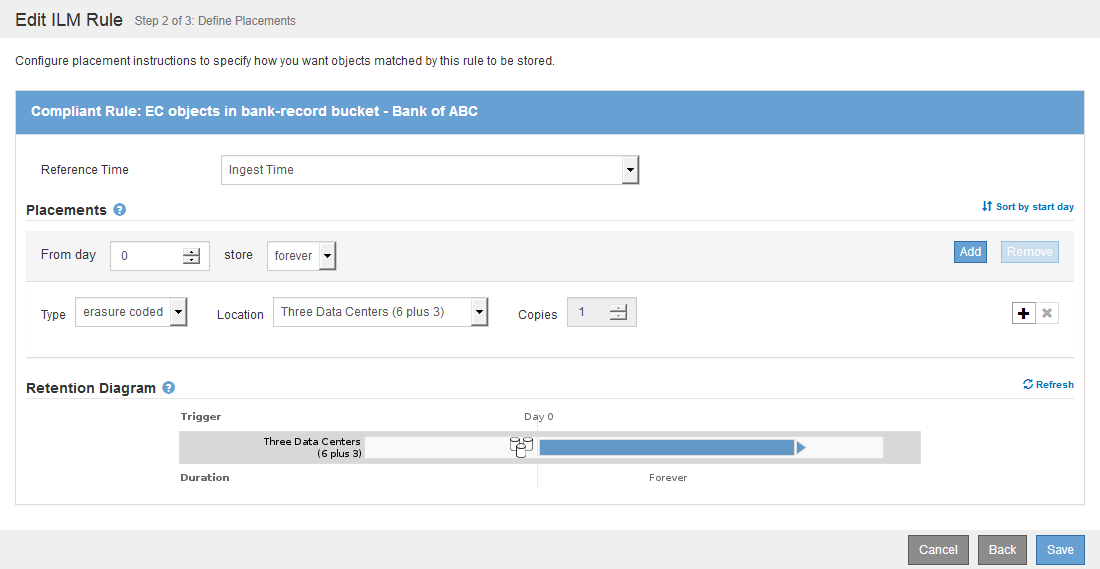

ILM-Regel 1 für S3 Object Lock Beispiel: Erasure Coding-Profil mit Bucket-Abgleich

Diese Beispiel-ILM-Regel gilt nur für das S3-Mandantenkonto namens Bank of ABC. Sie entspricht jedem Objekt im bank-records Bucket und verwendet dann Erasure Coding, um das Objekt mithilfe eines 6+3 Erasure Coding-Profils auf Storage Nodes an drei Datacenter-Standorten zu speichern. Diese Regel erfüllt die Anforderungen von Buckets bei aktivierter S3-Objektsperre: Eine Kopie, die gemäß Erasure-Coding-Verfahren in Storage-Nodes von Tag 0 bis für immer gespeichert wird, wobei die Aufnahmerzeit als Referenzzeit verwendet wird.

| Regeldefinition | Beispielwert |

|---|---|

Regelname |

Konforme Regel: EC-Objekte in Bankaufzeichnungeimer - Bank of ABC |

Mandantenkonto |

Bank von ABC |

Bucket-Name |

|

Erweiterte Filterung |

Objektgröße (MB) größer als 0.20 Hinweis: dieser Filter sorgt dafür, dass das Erasure Coding nicht für Objekte mit einer Größe von 200 KB verwendet wird. |

| Regeldefinition | Beispielwert |

|---|---|

Referenzzeit |

Aufnahmezeit |

Platzierungen |

Ab Tag 0 dauerhaft speichern |

Verfahren Zur Einhaltung Von Datenkonsistenz |

|

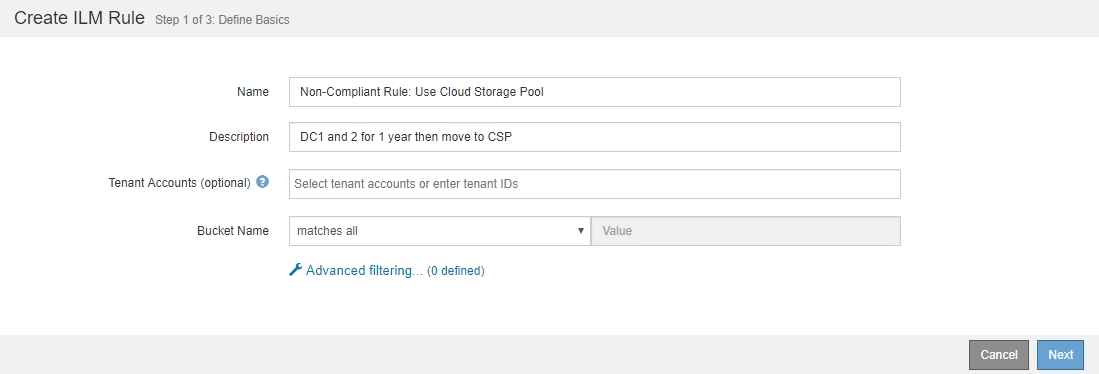

ILM-Regel 2 für S3 Object Lock Beispiel: Nicht konforme Regel

Diese Beispiel-ILM-Regel speichert zunächst zwei replizierte Objektkopien auf Storage Nodes. Nach einem Jahr wird für immer eine Kopie auf einem Cloud-Storage-Pool gespeichert. Da diese Regel einen Cloud-Storage-Pool verwendet, ist diese nicht konform und gilt nicht für Objekte in Buckets, deren S3-Objektsperre aktiviert ist.

| Regeldefinition | Beispielwert |

|---|---|

Regelname |

Nicht Konforme Regel: Nutzung Von Cloud Storage Pool |

Mandantenkonten |

Nicht angegeben |

Bucket-Name |

Nicht angegeben, gilt aber nur für Buckets, für die die S3-Objektsperre (oder die ältere Compliance-Funktion) nicht aktiviert ist. |

Erweiterte Filterung |

Nicht angegeben |

| Regeldefinition | Beispielwert |

|---|---|

Referenzzeit |

Aufnahmezeit |

Platzierungen |

|

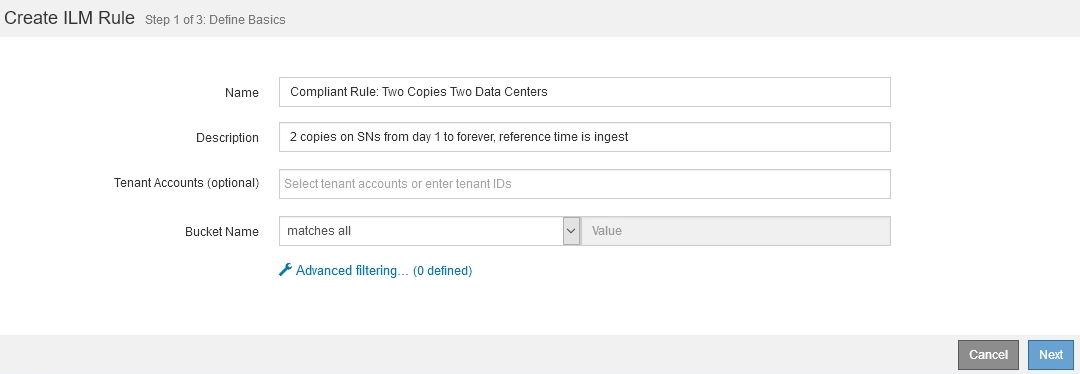

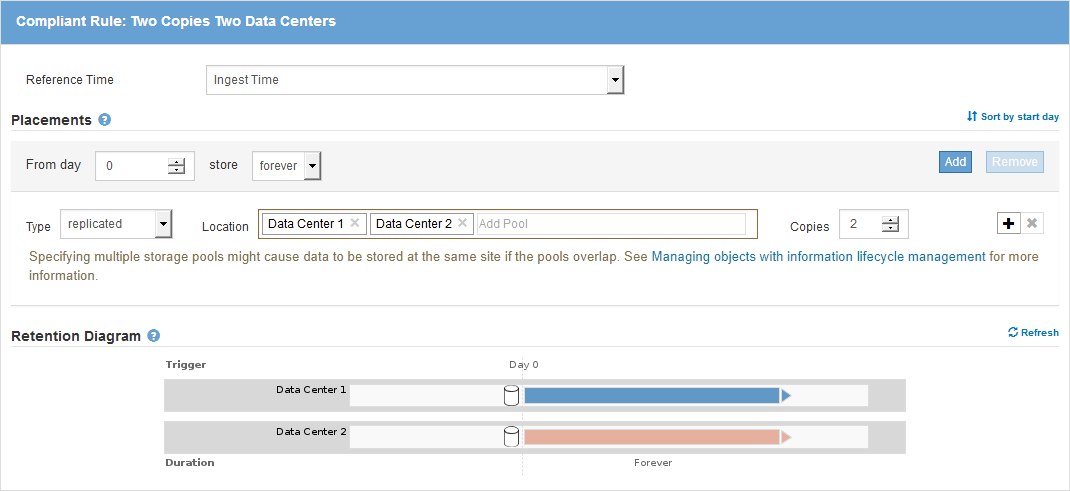

ILM-Regel 3 für S3 Object Lock Beispiel: Standardregel

Diese Beispiel-ILM-Regel kopiert Objektdaten in Storage-Pools in zwei Datacentern. Diese konforme Regel wurde als Standardregel in der ILM-Richtlinie konzipiert. Es enthält keine Filter und erfüllt die Anforderungen von Buckets mit aktivierter S3-Objektsperre: Es werden zwei Objektkopien auf Storage-Nodes von Tag 0 bis für immer aufbewahrt, wobei die Aufnahme als Referenzzeit verwendet wird.

| Regeldefinition | Beispielwert |

|---|---|

Regelname |

Standard-Compliance-Regel: Zwei Kopien Zwei Datacenter |

Mandantenkonto |

Nicht angegeben |

Bucket-Name |

Nicht angegeben |

Erweiterte Filterung |

Nicht angegeben |

| Regeldefinition | Beispielwert |

|---|---|

Referenzzeit |

Aufnahmezeit |

Platzierungen |

Halten Sie von Tag 0 bis für immer zwei replizierte Kopien bereit – eins auf Storage-Nodes im Datacenter 1 und eins auf Storage-Nodes im Datacenter 2. |

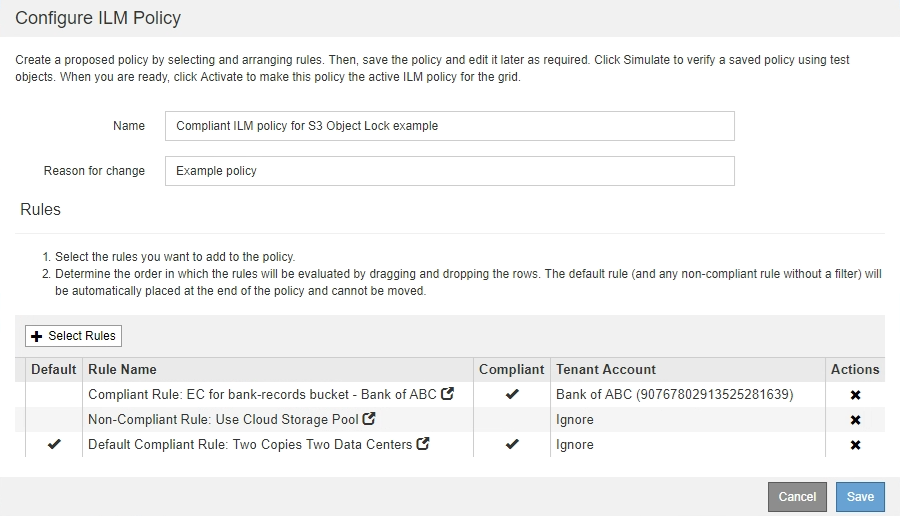

Konforme ILM-Richtlinie für S3 Object Lock Beispiel

Zum Erstellen einer ILM-Richtlinie, die alle Objekte in Ihrem System effektiv schützt, auch in Buckets, deren S3-Objektsperre aktiviert ist, müssen Sie ILM-Regeln auswählen, die die Storage-Anforderungen für alle Objekte erfüllen. Anschließend müssen Sie die vorgeschlagene Richtlinie simulieren und aktivieren.

Hinzufügen von Regeln zu der Richtlinie

In diesem Beispiel umfasst die ILM-Richtlinie drei ILM-Regeln in der folgenden Reihenfolge:

-

Eine konforme Regel, die Erasure Coding verwendet, um Objekte mit einer Größe von mehr als 200 KB in einem bestimmten Bucket zu schützen, wobei S3 Object Lock aktiviert ist. Die Objekte werden von Tag 0 bis für immer auf Speicherknoten gespeichert.

-

Eine nicht konforme Regel, die zwei replizierte Objektkopien auf Storage-Nodes für ein Jahr erstellt und dann eine Objektkopie für immer in einen Cloud Storage Pool verschiebt. Diese Regel gilt nicht für Buckets, für die S3-Objektsperre aktiviert ist, da sie einen Cloud-Storage-Pool verwendet.

-

Die standardmäßige, konforme Regel, die zwei replizierte Objektkopien auf Storage-Nodes erstellt, von Tag 0 bis für immer.

Simulation der vorgeschlagenen Richtlinie

Nachdem Sie in Ihrer vorgeschlagenen Richtlinie Regeln hinzugefügt, eine standardkonforme Regel ausgewählt und die anderen Regeln festgelegt haben, sollten Sie die Richtlinie simulieren, indem Sie Objekte aus dem Bucket testen, wobei S3 Object Lock aktiviert ist und aus anderen Buckets. Wenn Sie beispielsweise die Beispielrichtlinie simulieren, erwarten Sie, dass Testobjekte wie folgt bewertet werden:

-

Die erste Regel entspricht nur Testobjekten, die in den Bucket-Bankdatensätzen für den Mandanten der Bank of ABC größer als 200 KB sind.

-

Die zweite Regel entspricht allen Objekten in allen nicht-konformen Buckets für alle anderen Mandantenkonten.

-

Die Standardregel stimmt mit den folgenden Objekten überein:

-

Objekte mit einer Größe von 200 KB oder kleiner in den Bucket-Bankaufzeichnungen für den Mandanten der Bank of ABC

-

Objekte in jedem anderen Bucket, bei dem die S3-Objektsperre für alle anderen Mandantenkonten aktiviert ist

-

Richtlinie wird aktiviert

Wenn Sie mit der neuen Richtlinie zufrieden sind, dass Objektdaten wie erwartet geschützt werden, können Sie sie aktivieren.