Konfigurieren Sie einen externen Syslog-Server

Änderungen vorschlagen

Änderungen vorschlagen

Wenn Sie Audit-Protokolle, Anwendungsprotokolle und Sicherheitsereignisprotokolle an einem Speicherort außerhalb des Grid speichern möchten, konfigurieren Sie einen externen Syslog-Server mithilfe dieses Verfahrens.

-

Sie sind mit einem bei Grid Manager angemeldet Unterstützter Webbrowser.

-

Sie verfügen über Wartungs- oder Root-Zugriffsberechtigungen.

-

Sie verfügen über einen Syslog-Server mit der Kapazität, die Protokolldateien zu empfangen und zu speichern. Weitere Informationen finden Sie unter Überlegungen für externen Syslog-Server.

-

Sie haben die richtigen Server- und Client-Zertifizierungen, wenn Sie TLS oder RELP/TLS verwenden möchten.

Wenn Sie Audit-Informationen an einen externen Syslog-Server senden möchten, müssen Sie zuerst den externen Server konfigurieren.

Durch das Senden von Audit-Informationen an einen externen Syslog-Server können Sie:

-

Effizientere Erfassung und Verwaltung von Audit-Informationen wie Audit-Nachrichten, Applikationsprotokollen und Sicherheitsereignissen

-

Reduzieren Sie den Netzwerkverkehr auf Ihren Admin-Knoten, da Audit-Informationen direkt von den verschiedenen Speicherknoten auf den externen Syslog-Server übertragen werden, ohne über einen Admin-Knoten gehen zu müssen

Wenn Protokolle an einen externen Syslog-Server gesendet werden, werden einzelne Protokolle mit einer Größe von mehr als 8192 Byte am Ende der Nachricht gekürzt, um den allgemeinen Einschränkungen in externen Syslog-Server-Implementierungen zu entsprechen. Um die Optionen für eine vollständige Datenwiederherstellung im Falle eines Ausfalls des externen Syslog-Servers zu maximieren, werden auf jedem Knoten bis zu 20 GB an lokalen Protokollen von Audit-Datensätzen (localaudit.log) aufbewahrt. Wenn die in diesem Verfahren verfügbaren Konfigurationsoptionen nicht flexibel genug sind, um Ihre Anforderungen zu erfüllen, können zusätzliche Konfigurationsoptionen mithilfe der privaten API angewendet werden audit-destinationsEndpunkte: So ist es beispielsweise möglich, unterschiedliche Syslog-Server für unterschiedliche Node-Gruppen zu verwenden.

Greifen Sie auf den Syslog-Server-Konfigurationsassistenten zu

-

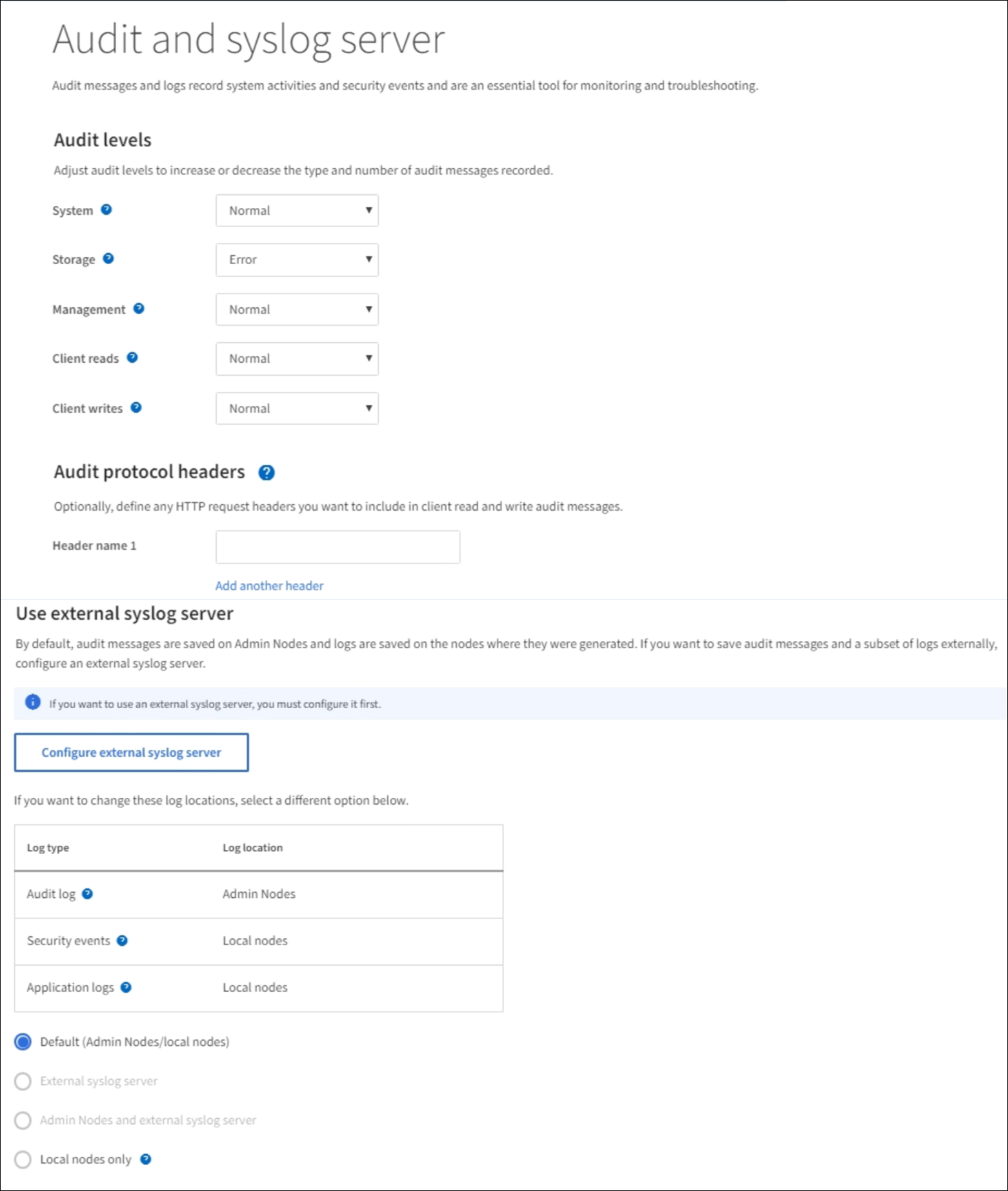

Wählen Sie KONFIGURATION Überwachung Audit- und Syslog-Server.

-

Wählen Sie auf der Seite Audit- und Syslog-Server die Option externen Syslog-Server konfigurieren aus. Wenn Sie zuvor einen externen Syslog-Server konfiguriert haben, wählen Sie Externe Syslog-Server bearbeiten.

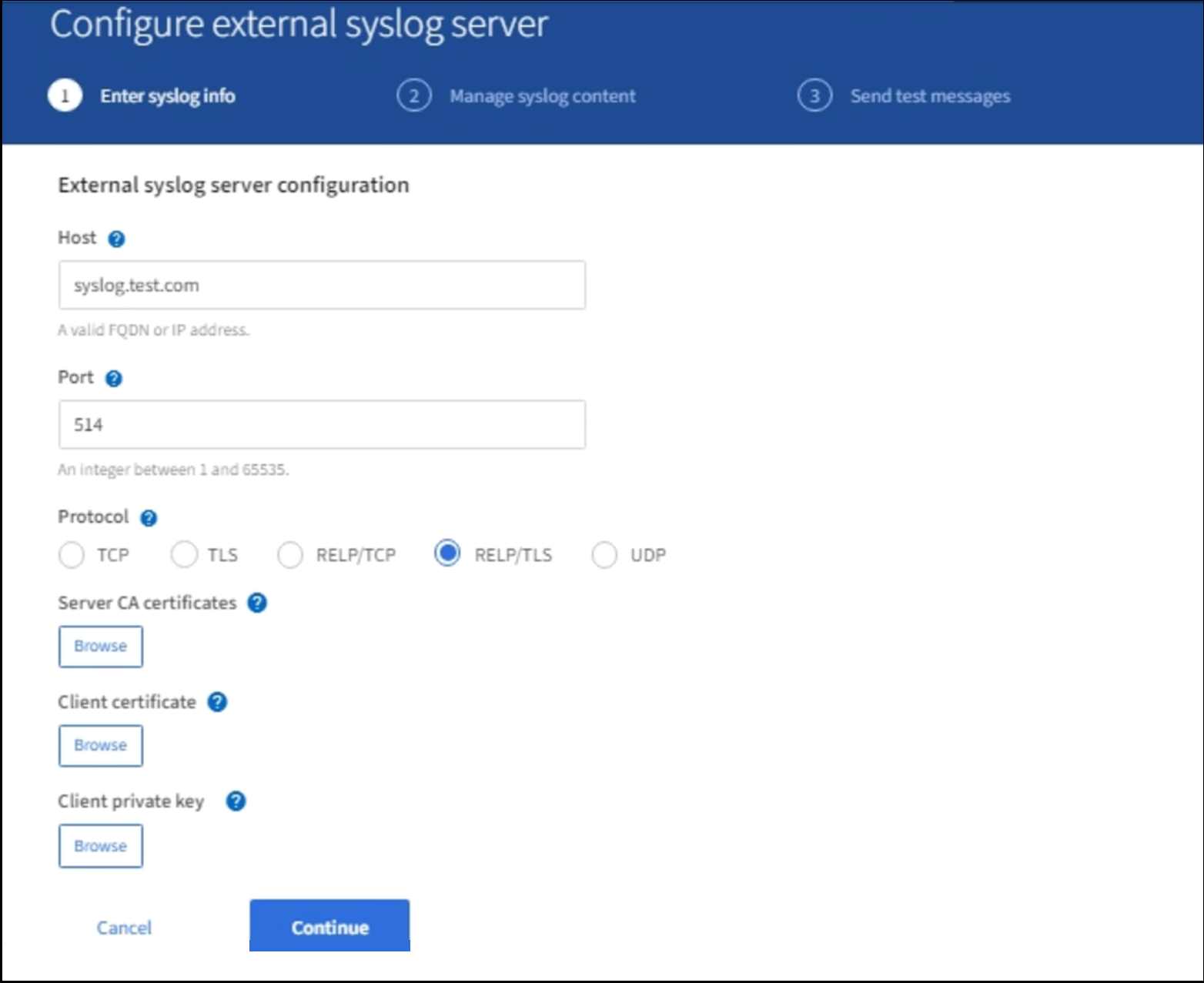

Syslog-Informationen eingeben

-

Geben Sie im Feld Host einen gültigen vollständig qualifizierten Domänennamen oder eine IPv4- oder IPv6-Adresse für den externen Syslog-Server ein.

-

Geben Sie den Zielport auf dem externen Syslog-Server ein (muss eine Ganzzahl zwischen 1 und 65535 sein). Der Standardport ist 514.

-

Wählen Sie das Protokoll aus, das zum Senden von Audit-Informationen an den externen Syslog-Server verwendet wird.

TLS oder RELP/TLS wird empfohlen. Sie müssen ein Serverzertifikat hochladen, um eine dieser Optionen verwenden zu können.

Mithilfe von Zertifikaten lassen sich die Verbindungen zwischen dem Grid und dem externen Syslog-Server sichern. Weitere Informationen finden Sie unter StorageGRID-Sicherheitszertifikate verwenden.

Für alle Protokolloptionen muss der externe Syslog-Server unterstützt und konfiguriert werden. Sie müssen eine Option wählen, die mit dem externen Syslog-Server kompatibel ist.

Reliable Event Logging Protocol (RELP) erweitert die Funktionalität des Syslog-Protokolls für eine zuverlässige Bereitstellung von Ereignismeldungen. Mithilfe von RELP können Sie den Verlust von Audit-Informationen verhindern, wenn Ihr externer Syslog-Server neu gestartet werden muss. -

Wählen Sie Weiter.

-

Wenn Sie TLS oder RELP/TLS ausgewählt haben, laden Sie die folgenden Zertifikate hoch:

-

Server CA-Zertifikate: Ein oder mehrere vertrauenswürdige CA-Zertifikate zur Überprüfung des externen Syslog-Servers (in PEM-Codierung). Wenn nicht angegeben, wird das Standard-Grid-CA-Zertifikat verwendet. Die Datei, die Sie hier hochladen, kann ein CA-Bundle sein.

-

Clientzertifikat: Das Clientzertifikat zur Authentifizierung an den externen Syslog-Server (in PEM-Codierung).

-

Privater Client-Schlüssel: Privater Schlüssel für das Clientzertifikat (in PEM-Kodierung).

Wenn Sie ein Clientzertifikat verwenden, müssen Sie auch einen privaten Clientschlüssel verwenden. Wenn Sie einen verschlüsselten privaten Schlüssel angeben, müssen Sie auch die Passphrase angeben. Die Verwendung eines verschlüsselten privaten Schlüssels bietet keine wesentlichen Sicherheitsvorteile, da Schlüssel und Passphrase gespeichert werden müssen. Aus Gründen der Einfachheit wird die Verwendung eines unverschlüsselten privaten Schlüssels empfohlen. -

Wählen Sie Durchsuchen für das Zertifikat oder den Schlüssel, das Sie verwenden möchten.

-

Wählen Sie die Zertifikatdatei oder die Schlüsseldatei aus.

-

Wählen Sie Öffnen, um die Datei hochzuladen.

-

Neben dem Zertifikat- oder Schlüsseldateinamen wird eine grüne Prüfung angezeigt, die Sie darüber informiert, dass das Zertifikat erfolgreich hochgeladen wurde.

-

-

Wählen Sie Weiter.

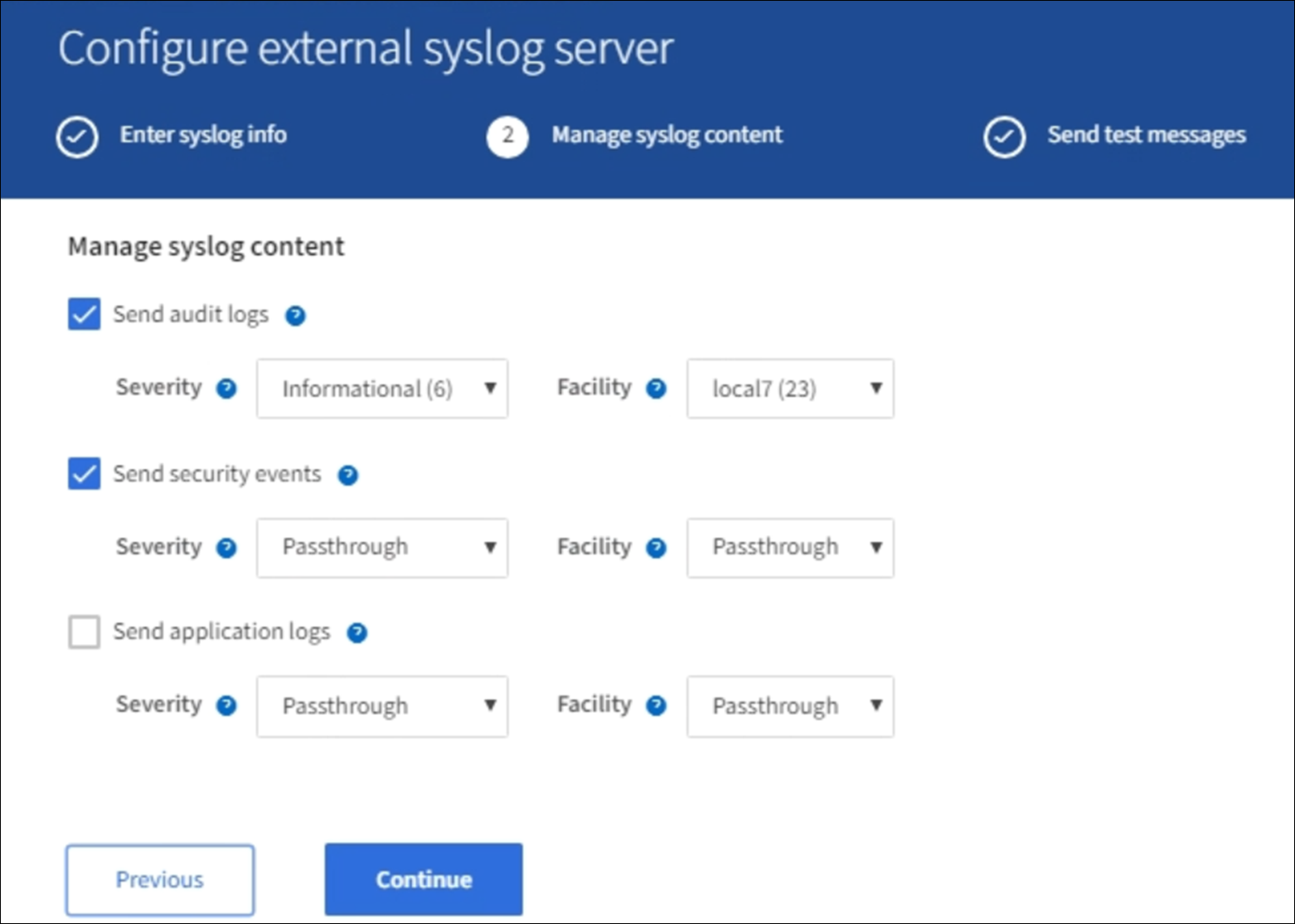

Syslog-Inhalte managen

-

Wählen Sie die einzelnen Arten von Audit-Informationen aus, die Sie an den externen Syslog-Server senden möchten.

-

Prüfprotokolle senden: StorageGRID-Ereignisse und Systemaktivitäten

-

Sicherheitsereignisse senden: Sicherheitsereignisse wie z. B. wenn ein unberechtigter Benutzer versucht sich anzumelden oder sich ein Benutzer als Root anmeldet

-

Anwendungsprotokolle senden: Log-Dateien nützlich für die Fehlerbehebung einschließlich:

-

bycast-err.log

-

bycast.log

-

jaeger.log

-

nms.log (nur Admin-Nodes)

-

prometheus.log

-

raft.log

-

hagroups.log

-

-

-

Verwenden Sie die Dropdown-Menüs, um den Schweregrad und die Einrichtung (Nachrichtentyp) für die Kategorie der zu sendenden Audit-Informationen auszuwählen.

Wenn Sie Passthrough für Schweregrad und Einrichtung auswählen, erhalten die an den Remote-Syslog-Server gesendeten Informationen denselben Schweregrad und dieselbe Einrichtung wie bei der lokalen Anmeldung am Node. Durch die Festlegung von Standort und Schweregrad können Sie die Protokolle individuell zusammenlegen und so die Analyse erleichtern.

Weitere Informationen zu StorageGRID-Softwareprotokollen finden Sie unter StorageGRID-Softwareprotokolle. -

Wählen Sie für Severity Passthrough aus, wenn jede Nachricht, die an das externe Syslog gesendet wird, den gleichen Schweregrad wie im lokalen Syslog hat.

Wenn Sie für Prüfprotokolle Passthrough wählen, lautet der Schweregrad „Info“.

Wenn Sie bei Sicherheitsereignissen Passthrough auswählen, werden die Schweregrade von der linux-Distribution auf den Knoten erzeugt.

Wenn Sie bei Anwendungsprotokollen Passthrough auswählen, variieren die Schweregrade je nach Problem zwischen 'info' und 'Hinweis'. Zum Beispiel gibt das Hinzufügen eines NTP-Servers und die Konfiguration einer HA-Gruppe einen Wert von 'Info', während der ssm oder rsm-Service absichtlich gestoppt wird, einen Wert von 'Hinweis'.

-

Wenn Sie den Passthrough-Wert nicht verwenden möchten, wählen Sie einen Schweregrad zwischen 0 und 7 aus.

Der ausgewählte Wert wird auf alle Meldungen dieses Typs angewendet. Informationen zu den verschiedenen Schweregraden gehen verloren, wenn Sie den Schweregrad mit einem festen Wert überschreiben.

Schweregrad Beschreibung 0

Notfall: System ist unbrauchbar

1

Warnung: Maßnahmen müssen sofort ergriffen werden

2

Kritisch: Kritische Bedingungen

3

Fehler: Fehlerbedingungen

4

Warnung: Warnbedingungen

5

Hinweis: Normaler, aber bedeutender Zustand

6

Information: Informationsmeldungen

7

Debug: Debug-Level-Meldungen

-

Wählen Sie für Einrichtung Passthrough aus, wenn jede Nachricht, die an das externe Syslog gesendet wird, den gleichen Wert wie im lokalen Syslog hat.

Wenn Sie für Prüfprotokolle Passthrough wählen, lautet die an den externen Syslog-Server gesendete Funktion „local7“.

Wenn Sie bei Sicherheitsereignissen Passthrough wählen, werden die Facility-Werte durch die linux-Distribution auf den Knoten generiert.

Wenn Sie bei Anwendungsprotokollen Passthrough auswählen, haben die an den externen Syslog-Server gesendeten Anwendungsprotokolle die folgenden Facility-Werte:

Applikationsprotokoll Durchlasswert bycast.log

Benutzer oder Daemon

bycast-err.log

Benutzer, Daemon, local3 oder local4

jaeger.log

local2

nms.log

Lokalisierung 3

prometheus.log

local4

raft.log

Lokalisierung 5

hagroups.log

Lokalisierung 6

-

Wenn Sie den Passthrough-Wert nicht verwenden möchten, wählen Sie den Facility-Wert zwischen 0 und 23 aus.

Der ausgewählte Wert wird auf alle Meldungen dieses Typs angewendet. Informationen über verschiedene Einrichtungen gehen verloren, wenn Sie eine Anlage mit einem festen Wert überschreiben möchten.

Anlage Beschreibung 0

kern (Kernelmeldungen)

1

Benutzer (Meldungen auf Benutzerebene)

2

E-Mail

3

Daemon (Systemdemonen)

4

Auth (Sicherheits-/Autorisierungsmeldungen)

5

Syslog (intern erzeugte Nachrichten durch syslogd)

6

lpr (Liniendrucker-Subsystem)

7

nachrichten (Netzwerk-News-Subsystem)

8

UUCP

9

Cron (Clock Daemon)

10

Sicherheit (Sicherheits-/Autorisierungsmeldungen)

11

FTP

12

NTP

13

Logaudit (Protokollaudit)

14

Logalert (Protokollwarnung)

15

Uhr (Uhrzeitdaemon)

16

Local0

17

local1

18

local2

19

Lokalisierung 3

20

local4

21

Lokalisierung 5

22

Lokalisierung 6

23

Local7

-

-

Wählen Sie Weiter.

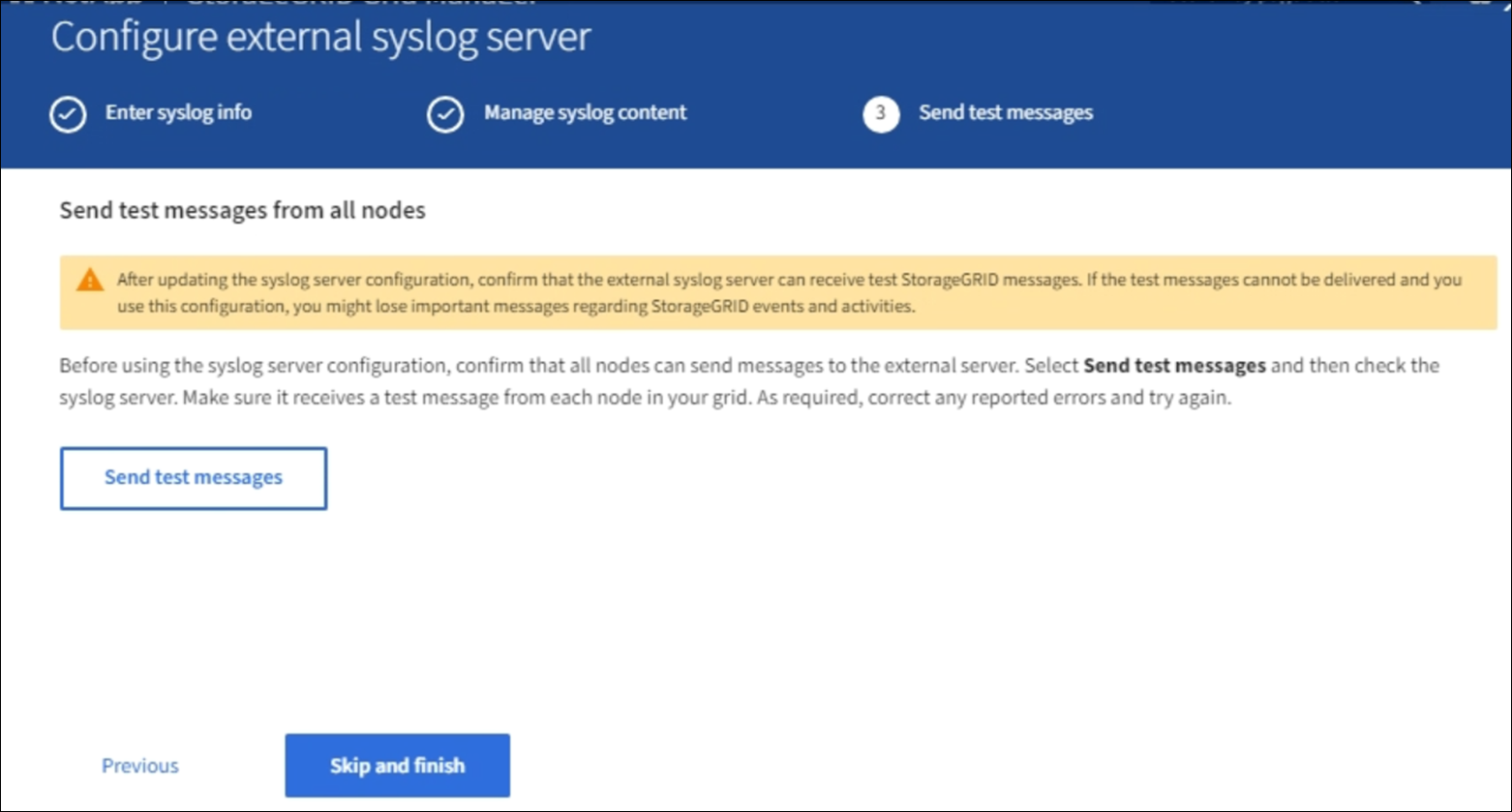

Versenden von Testmeldungen

Bevor Sie beginnen, einen externen Syslog-Server zu verwenden, sollten Sie anfordern, dass alle Knoten im Raster Testmeldungen an den externen Syslog-Server senden. Sie sollten diese Testmeldungen verwenden, um Sie bei der Validierung Ihrer gesamten Protokollierungs-Infrastruktur zu unterstützen, bevor Sie Daten an den externen Syslog-Server senden.

|

Verwenden Sie die Konfiguration des externen Syslog-Servers erst, wenn Sie bestätigen, dass der externe Syslog-Server von jedem Knoten in Ihrem Raster eine Testmeldung empfangen hat und dass die Meldung wie erwartet verarbeitet wurde. |

-

Wenn Sie keine Testmeldungen senden möchten und Sie sicher sind, dass Ihr externer Syslog-Server richtig konfiguriert ist und Audit-Informationen von allen Knoten in Ihrem Raster erhalten kann, wählen Sie Überspringen und beenden.

Ein grünes Banner zeigt an, dass Ihre Konfiguration erfolgreich gespeichert wurde.

-

Wählen Sie andernfalls * Testmeldungen senden* aus.

Die Testergebnisse werden kontinuierlich auf der Seite angezeigt, bis Sie den Test beenden. Während der Test läuft, werden Ihre Audit-Meldungen weiterhin an Ihre zuvor konfigurierten Ziele gesendet.

-

Wenn Sie Fehler erhalten, korrigieren Sie diese und wählen Sie Testmeldungen senden erneut. Siehe Fehlerbehebung beim externen Syslog-Server Um Ihnen bei der Behebung von Fehlern zu helfen.

-

Warten Sie, bis ein grünes Banner angezeigt wird, dass alle Nodes die Tests bestanden haben.

-

Überprüfen Sie den Syslog-Server, ob Testmeldungen empfangen und verarbeitet werden wie erwartet.

Wenn Sie UDP verwenden, überprüfen Sie Ihre gesamte Log-Collection-Infrastruktur. Das UDP-Protokoll ermöglicht keine so strenge Fehlererkennung wie die anderen Protokolle. -

Wählen Sie Stop and Finish.

Sie gelangen zurück zur Seite Audit und Syslog Server. Ein grünes Banner zeigt an, dass Ihre Syslog-Serverkonfiguration erfolgreich gespeichert wurde.

Die StorageGRID-Audit-Informationen werden erst an den externen Syslog-Server gesendet, wenn Sie ein Ziel auswählen, das den externen Syslog-Server enthält.

Wählen Sie Ziele für Audit-Informationen aus

Sie können festlegen, wo Sicherheitsereignisprotokolle, Anwendungsprotokolle und Prüfmeldungsprotokolle gesendet werden.

|

Weitere Informationen zu StorageGRID-Softwareprotokollen finden Sie unter StorageGRID-Softwareprotokolle. |

-

Wählen Sie auf der Seite Audit- und Syslog-Server aus den aufgeführten Optionen das Ziel für Audit-Informationen aus:

Option Beschreibung Standard (Admin-Nodes/lokale Nodes)

Audit-Meldungen werden an das Audit-Protokoll gesendet (

audit.log) Auf dem Admin-Knoten werden Sicherheitsereignisprotokolle und Anwendungsprotokolle auf den Knoten gespeichert, in denen sie erzeugt wurden (auch als "der lokale Knoten" bezeichnet).Externer Syslog-Server

Audit-Informationen werden an einen externen Syslog-Server gesendet und auf dem lokalen Knoten gespeichert. Die Art der gesendeten Informationen hängt davon ab, wie Sie den externen Syslog-Server konfiguriert haben. Diese Option ist erst aktiviert, nachdem Sie einen externen Syslog-Server konfiguriert haben.

Admin-Node und externer Syslog-Server

Audit-Meldungen werden an das Audit-Protokoll gesendet (

audit.log) Auf dem Admin-Knoten und Audit-Informationen werden an den externen Syslog-Server gesendet und auf dem lokalen Knoten gespeichert. Die Art der gesendeten Informationen hängt davon ab, wie Sie den externen Syslog-Server konfiguriert haben. Diese Option ist erst aktiviert, nachdem Sie einen externen Syslog-Server konfiguriert haben.Nur lokale Nodes

Es werden keine Audit-Informationen an einen Admin-Node oder Remote-Syslog-Server gesendet. Audit-Informationen werden nur auf den generierten Nodes gespeichert.

Hinweis: StorageGRID entfernt regelmäßig diese lokalen Protokolle in einer Drehung, um Speicherplatz freizugeben. Wenn die Protokolldatei für einen Knoten 1 GB erreicht, wird die vorhandene Datei gespeichert und eine neue Protokolldatei gestartet. Die Rotationsgrenze für das Protokoll beträgt 21 Dateien. Wenn die 22. Version der Protokolldatei erstellt wird, wird die älteste Protokolldatei gelöscht. Auf jedem Node werden durchschnittlich etwa 20 GB an Protokolldaten gespeichert.

|

In werden Audit-Informationen, die für jeden lokalen Node generiert werden, gespeichert /var/local/log/localaudit.log

|

-

Wählen Sie Speichern. Wählen Sie anschließend OK, um die Änderung am Protokollziel zu akzeptieren.

-

Wenn Sie entweder Externer Syslog-Server oder Admin-Knoten und externer Syslog-Server als Ziel für Audit-Informationen ausgewählt haben, wird eine zusätzliche Warnung angezeigt. Überprüfen Sie den Warntext.

|

Sie müssen bestätigen, dass der externe Syslog-Server Test-StorageGRID-Meldungen empfangen kann. |

-

Bestätigen Sie, dass Sie das Ziel für Audit-Informationen ändern möchten, indem Sie OK wählen.

Ein grünes Banner zeigt an, dass Ihre Audit-Konfiguration erfolgreich gespeichert wurde.

Neue Protokolle werden an die ausgewählten Ziele gesendet. Vorhandene Protokolle verbleiben an ihrem aktuellen Speicherort.