Sicherheitszertifikate verwalten: Übersicht

Änderungen vorschlagen

Änderungen vorschlagen

Sicherheitszertifikate sind kleine Datendateien, die zur Erstellung sicherer, vertrauenswürdiger Verbindungen zwischen StorageGRID-Komponenten und zwischen StorageGRID-Komponenten und externen Systemen verwendet werden.

StorageGRID verwendet zwei Arten von Sicherheitszertifikaten:

-

Serverzertifikate sind erforderlich, wenn Sie HTTPS-Verbindungen verwenden. Serverzertifikate werden verwendet, um sichere Verbindungen zwischen Clients und Servern herzustellen, die Identität eines Servers bei seinen Clients zu authentifizieren und einen sicheren Kommunikationspfad für Daten bereitzustellen. Der Server und der Client verfügen jeweils über eine Kopie des Zertifikats.

-

Clientzertifikate authentifizieren eine Client- oder Benutzeridentität auf dem Server und bieten eine sicherere Authentifizierung als Passwörter allein. Clientzertifikate verschlüsseln keine Daten.

Wenn ein Client über HTTPS eine Verbindung zum Server herstellt, antwortet der Server mit dem Serverzertifikat, das einen öffentlichen Schlüssel enthält. Der Client überprüft dieses Zertifikat, indem er die Serversignatur mit der Signatur seiner Kopie des Zertifikats vergleicht. Wenn die Signaturen übereinstimmen, startet der Client eine Sitzung mit dem Server, der denselben öffentlichen Schlüssel verwendet.

StorageGRID-Funktionen wie der Server für einige Verbindungen (z. B. den Endpunkt des Load Balancer) oder als Client für andere Verbindungen (z. B. den CloudMirror-Replikationsdienst).

Standard Grid CA-Zertifikat

StorageGRID enthält eine integrierte Zertifizierungsstelle (CA), die während der Systeminstallation ein internes Grid CA-Zertifikat generiert. Das Grid-CA-Zertifikat wird standardmäßig zum Schutz des internen StorageGRID-Datenverkehrs verwendet. Eine externe Zertifizierungsstelle (CA) kann benutzerdefinierte Zertifikate ausstellen, die vollständig den Informationssicherheitsrichtlinien Ihres Unternehmens entsprechen. Sie können das Grid-CA-Zertifikat zwar für eine nicht-Produktionsumgebungen verwenden, jedoch empfiehlt es sich, benutzerdefinierte Zertifikate zu verwenden, die von einer externen Zertifizierungsstelle signiert sind. Ungesicherte Verbindungen ohne Zertifikat werden ebenfalls unterstützt, aber nicht empfohlen.

-

Benutzerdefinierte CA-Zertifikate entfernen die internen Zertifikate nicht, jedoch sollten die benutzerdefinierten Zertifikate für die Überprüfung der Serververbindungen angegeben sein.

-

Alle benutzerdefinierten Zertifikate müssen den erfüllen "Richtlinien für die Systemhärtung von Serverzertifikaten".

-

StorageGRID unterstützt das Bündeln von Zertifikaten aus einer Zertifizierungsstelle in einer einzelnen Datei (Bundle als CA-Zertifikat).

|

StorageGRID enthält auch CA-Zertifikate für das Betriebssystem, die in allen Grids identisch sind. Stellen Sie in Produktionsumgebungen sicher, dass Sie ein benutzerdefiniertes Zertifikat angeben, das von einer externen Zertifizierungsstelle anstelle des CA-Zertifikats des Betriebssystems signiert wurde. |

Varianten der Server- und Client-Zertifikatstypen werden auf verschiedene Weise implementiert. Vor der Konfiguration des Systems sollten Sie alle erforderlichen Zertifikate für Ihre spezifische StorageGRID-Konfiguration bereithaben.

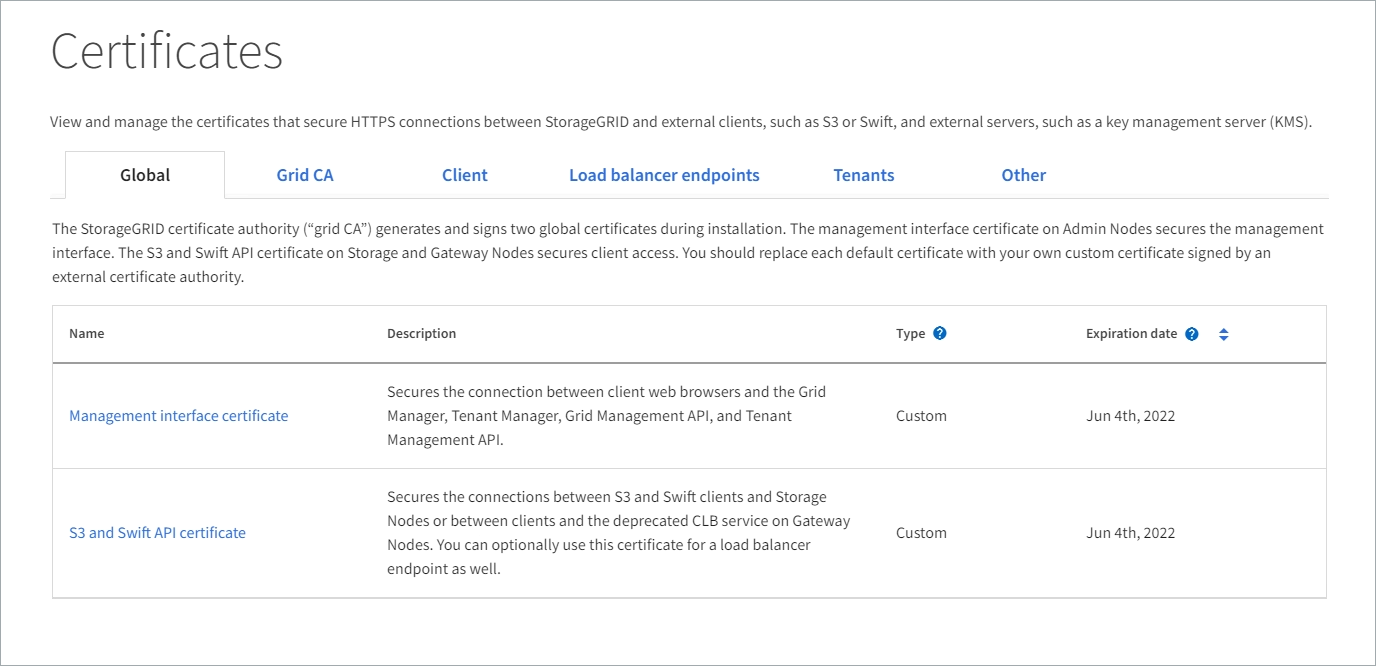

Greifen Sie auf Sicherheitszertifikate zu

Sie haben Zugriff auf Informationen zu allen StorageGRID-Zertifikaten an einer zentralen Stelle, zusammen mit Links zum Konfigurations-Workflow für jedes Zertifikat.

-

Wählen Sie im Grid Manager CONFIGURATION > Security > Certificates.

-

Wählen Sie auf der Seite Zertifikate eine Registerkarte aus, um Informationen zu den einzelnen Zertifikatkategorien zu erhalten und auf die Zertifikatseinstellungen zuzugreifen. Sie können auf eine Registerkarte zugreifen, wenn Sie über die verfügen "Entsprechende Berechtigung".

-

Global: Sichert den StorageGRID-Zugriff von Webbrowsern und externen API-Clients.

-

Raster CA: Sichert internen StorageGRID-Datenverkehr.

-

Kunde: Sichert Verbindungen zwischen externen Clients und der StorageGRID Prometheus Datenbank.

-

Load Balancer-Endpunkte: Sichert Verbindungen zwischen S3- und Swift-Clients und dem StorageGRID Load Balancer.

-

Mandanten: Sichert Verbindungen zu Identitäts-Federation-Servern oder von Plattform-Service-Endpunkten zu S3-Storage-Ressourcen.

-

Sonstiges: Sichert StorageGRID-Verbindungen, die bestimmte Zertifikate erfordern.

Jede Registerkarte wird unten mit Links zu weiteren Zertifikatdetails beschrieben.

-

Die globalen Zertifikate sichern den StorageGRID-Zugriff über Webbrowser und externe S3 und Swift API-Clients. Zwei globale Zertifikate werden zunächst von der StorageGRID-Zertifizierungsstelle während der Installation generiert. Die beste Vorgehensweise für eine Produktionsumgebung besteht darin, benutzerdefinierte Zertifikate zu verwenden, die von einer externen Zertifizierungsstelle signiert wurden.

-

Zertifikat für die Managementoberfläche: Sichert Client-Web-Browser-Verbindungen zu StorageGRID-Management-Schnittstellen.

-

S3- und Swift-API-Zertifikat: Sichert Client-API-Verbindungen zu Storage-Nodes, Admin-Nodes und Gateway-Nodes, über die S3- und Swift-Client-Applikationen Objektdaten hochladen und herunterladen.

Informationen zu den installierten globalen Zertifikaten umfassen:

-

Name: Zertifikatsname mit Link zur Verwaltung des Zertifikats.

-

Beschreibung

-

Typ: Benutzerdefiniert oder Standard.

Sie sollten immer ein benutzerdefiniertes Zertifikat verwenden, um die Netzsicherheit zu verbessern. -

Ablaufdatum: Bei Verwendung des Standardzertifikats wird kein Ablaufdatum angezeigt.

Ihre Vorteile:

-

Ersetzen Sie die Standardzertifikate durch benutzerdefinierte Zertifikate, die von einer externen Zertifizierungsstelle signiert wurden, um eine verbesserte Grid-Sicherheit zu gewährleisten:

-

"Ersetzen Sie das von StorageGRID generierte Standardzertifikat für die Managementoberfläche" Wird für Grid Manager- und Tenant Manager-Verbindungen verwendet.

-

"Das S3- und Swift-API-Zertifikat ersetzen" Wird für Storage-Node- und Load Balancer-Endpunktverbindungen (optional) verwendet.

-

-

"Stellen Sie das Standardzertifikat für die Managementoberfläche wieder her."

-

"Stellen Sie das S3- und Swift-API-Standardzertifikat wieder her."

-

"Erstellen Sie mit einem Skript ein neues Zertifikat für die selbstsignierte Managementoberfläche."

-

Kopieren Sie die, oder laden Sie sie herunter "Zertifikat für die Managementoberfläche" Oder "S3- und Swift-API-Zertifikat".

Der Grid-CA-Zertifikat, Von der StorageGRID-Zertifizierungsstelle während der StorageGRID-Installation erzeugt, sichert den gesamten internen StorageGRID-Verkehr.

Zertifikatsinformationen umfassen das Ablaufdatum des Zertifikats und den Zertifikatinhalt.

Das können Sie "Kopieren oder laden Sie das Zertifikat der Grid-Zertifizierungsstelle herunter", Aber man kann es nicht ändern.

Client-Zertifikate, Generiert von einer externen Zertifizierungsstelle, sichern Sie die Verbindungen zwischen externen Monitoring-Tools und der StorageGRID Prometheus Datenbank.

Die Zertifikatstabelle verfügt über eine Zeile für jedes konfigurierte Clientzertifikat und gibt an, ob das Zertifikat zusammen mit dem Ablaufdatum des Zertifikats für den Zugriff auf die Prometheus-Datenbank verwendet werden kann.

Ihre Vorteile:

-

Wählen Sie einen Zertifikatnamen aus, um die Zertifikatdetails anzuzeigen, in denen Sie:

-

Wählen Sie Actions, um schnell zu reagieren "Bearbeiten", "Anhängen", Oder "Entfernen" Ein Client-Zertifikat. Sie können bis zu 10 Clientzertifikate auswählen und gleichzeitig mit Actions > Remove entfernen.

Load Balancer-Endpunktzertifikate Sichern der Verbindungen zwischen S3 und Swift Clients und dem StorageGRID Load Balancer-Service auf Gateway-Nodes und Admin-Nodes

Die Endpunkttabelle für Load Balancer verfügt über eine Reihe für jeden konfigurierten Load Balancer-Endpunkt und gibt an, ob das globale S3- und Swift-API-Zertifikat oder ein benutzerdefiniertes Load Balancer-Endpoint-Zertifikat für den Endpunkt verwendet wird. Es wird auch das Ablaufdatum für jedes Zertifikat angezeigt.

|

Änderungen an einem Endpunktzertifikat können bis zu 15 Minuten dauern, bis sie auf alle Knoten angewendet werden können. |

Ihre Vorteile:

-

"Anzeigen eines Endpunkts für die Lastverteilung", Einschließlich der Zertifikatdetails.

-

"Geben Sie ein Endpoint-Zertifikat für den Load Balancer für FabricPool an."

-

"Verwenden Sie das globale S3- und Swift-API-Zertifikat" Statt ein neues Load Balancer-Endpoint-Zertifikat zu erstellen.

Die Mandanten nutzen können Identity Federation Server-Zertifikate Oder Endpoint-Zertifikate für Plattformservice Um ihre Verbindungen mit StorageGRID zu sichern.

Die Mandantentabelle verfügt über eine Zeile für jeden Mandanten und gibt an, ob jeder Mandant die Berechtigung hat, seine eigenen Identitätsquellen- oder Plattform-Services zu nutzen.

Ihre Vorteile:

-

"Wählen Sie einen Mandantennamen aus, um sich beim Mandanten-Manager anzumelden"

-

"Wählen Sie einen Mandantennamen aus, um Details zur Identitätsföderation des Mandanten anzuzeigen"

-

"Wählen Sie einen Mandantennamen aus, um Details zu den Services der Mandantenplattform anzuzeigen"

-

"Festlegen eines Endpunktzertifikats für den Plattformservice während der Endpunkterstellung"

StorageGRID verwendet andere Sicherheitszertifikate zu bestimmten Zwecken. Diese Zertifikate werden nach ihrem Funktionsnamen aufgelistet. Weitere Sicherheitszertifikate:

Informationen geben den Zertifikattyp an, den eine Funktion verwendet, sowie die Gültigkeitsdaten des Server- und Clientzertifikats. Wenn Sie einen Funktionsnamen auswählen, wird eine Browserregisterkarte geöffnet, auf der Sie die Zertifikatdetails anzeigen und bearbeiten können.

|

Sie können Informationen zu anderen Zertifikaten nur anzeigen und darauf zugreifen, wenn Sie über den verfügen "Entsprechende Berechtigung". |

Ihre Vorteile:

-

"Festlegen eines Cloud-Storage-Pool-Zertifikats für S3, C2S S3 oder Azure"

-

"Legen Sie ein Zertifikat für Benachrichtigungen per E-Mail fest"

-

"Verwenden Sie ein Zertifikat für einen externen Syslog-Server"

-

"Anzeigen und Bearbeiten eines Zertifikats für die Identitätsföderation"

-

"Laden Sie den KMS-Server (Key Management Server) und die Clientzertifikate hoch"

-

"Geben Sie manuell ein SSO-Zertifikat für eine vertrauenswürdige Partei an"

Details zum Sicherheitszertifikat

Jede Art von Sicherheitszertifikat wird unten beschrieben, mit Links zu den Implementierungsanleitungen.

Zertifikat für die Managementoberfläche

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die Verbindung zwischen Client-Webbrowsern und der StorageGRID-Managementoberfläche, sodass Benutzer ohne Sicherheitswarnungen auf Grid-Manager und Mandantenmanager zugreifen können. Dieses Zertifikat authentifiziert auch Grid Management-API- und Mandantenmanagement-API-Verbindungen. Sie können das bei der Installation erstellte Standardzertifikat verwenden oder ein benutzerdefiniertes Zertifikat hochladen. |

KONFIGURATION > Sicherheit > Zertifikate, wählen Sie die Registerkarte Global und wählen Sie dann Management Interface Certificate aus |

S3- und Swift-API-Zertifikat

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifizierung von sicheren S3- oder Swift-Client-Verbindungen zu einem Storage Node und Load Balancer-Endpunkten (optional) |

KONFIGURATION > Sicherheit > Zertifikate, wählen Sie die Registerkarte Global und wählen Sie dann S3 und Swift API Zertifikat aus |

Grid-CA-Zertifikat

Administrator-Client-Zertifikat

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Client |

Wird auf jedem Client installiert, sodass StorageGRID den externen Client-Zugriff authentifizieren kann.

|

KONFIGURATION > Sicherheit > Zertifikate und dann die Registerkarte Client wählen |

Endpunkt-Zertifikat für Load Balancer

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die Verbindung zwischen S3- oder Swift-Clients und dem StorageGRID Load Balancer-Service auf Gateway-Nodes und Admin-Nodes. Sie können ein Load Balancer-Zertifikat hochladen oder generieren, wenn Sie einen Load Balancer-Endpunkt konfigurieren. Client-Applikationen verwenden das Load Balancer-Zertifikat, wenn Sie eine Verbindung zu StorageGRID herstellen, um Objektdaten zu speichern und abzurufen. Sie können auch eine benutzerdefinierte Version des globalen verwenden S3- und Swift-API-Zertifikat Zertifikat zur Authentifizierung von Verbindungen zum Lastverteilungsservice. Wenn das globale Zertifikat zur Authentifizierung von Load Balancer-Verbindungen verwendet wird, müssen Sie kein separates Zertifikat für jeden Load Balancer-Endpunkt hochladen oder generieren. Hinweis: das Zertifikat, das für die Load Balancer Authentifizierung verwendet wird, ist das am häufigsten verwendete Zertifikat während des normalen StorageGRID-Betriebs. |

KONFIGURATION > Netzwerk > Load Balancer-Endpunkte |

Endpunkt-Zertifikat für Cloud Storage Pool

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die Verbindung von einem StorageGRID Cloud Storage Pool auf einem externen Storage-Standort wie S3 Glacier oder Microsoft Azure Blob Storage. Für jeden Cloud-Provider-Typ ist ein anderes Zertifikat erforderlich. |

ILM > Speicherpools |

Zertifikat für eine E-Mail-Benachrichtigung

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server und Client |

Authentifiziert die Verbindung zwischen einem SMTP-E-Mail-Server und StorageGRID, die für Benachrichtigungen verwendet werden.

|

ALARME > E-Mail-Einrichtung |

Externes Syslog-Serverzertifikat

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die TLS- oder RELP/TLS-Verbindung zwischen einem externen Syslog-Server, der Ereignisse in StorageGRID protokolliert. Hinweis: für TCP-, RELP/TCP- und UDP-Verbindungen zu einem externen Syslog-Server ist kein externes Syslog-Serverzertifikat erforderlich. |

KONFIGURATION > Überwachung > Audit und Syslog-Server |

Verbindungszertifikat für Grid Federation

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server und Client |

Authentifizieren und verschlüsseln Sie Informationen, die zwischen dem aktuellen StorageGRID-System und einem anderen Grid in einer Grid-Verbundverbindung gesendet werden. |

KONFIGURATION > System > Grid Federation |

Zertifikat für Identitätsföderation

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die Verbindung zwischen StorageGRID und einem externen Identitäts-Provider, z. B. Active Directory, OpenLDAP oder Oracle Directory Server. Wird für Identitätsföderation verwendet, durch die Administratoren und Benutzer von einem externen System gemanagt werden können. |

KONFIGURATION > Zugangskontrolle > Identitätsverbund |

KMS-Zertifikat (Key Management Server)

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server und Client |

Authentifiziert die Verbindung zwischen StorageGRID und einem externen Verschlüsselungsmanagement-Server (KMS), der Verschlüsselungsschlüssel für die StorageGRID Appliance-Nodes bereitstellt. |

KONFIGURATION > Sicherheit > Schlüsselverwaltungsserver |

Endpoint-Zertifikat für Plattform-Services

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die Verbindung vom StorageGRID Plattform-Service zu einer S3-Storage-Ressource. |

Tenant Manager > STORAGE (S3) > Plattform-Services-Endpunkte |

SSO-Zertifikat (Single Sign On)

| Zertifikatstyp | Beschreibung | Speicherort für die Navigation | Details |

|---|---|---|---|

Server |

Authentifiziert die Verbindung zwischen Services der Identitätsföderation, z. B. Active Directory Federation Services (AD FS) und StorageGRID, die für SSO-Anforderungen (Single Sign On) verwendet werden. |

KONFIGURATION > Zugangskontrolle > Single Sign-On |

Beispiele für Zertifikate

Beispiel 1: Load Balancer Service

In diesem Beispiel fungiert StorageGRID als Server.

-

Sie konfigurieren einen Load Balancer-Endpunkt und laden ein Serverzertifikat in StorageGRID hoch oder erstellen.

-

Sie konfigurieren eine S3- oder Swift-Client-Verbindung zum Endpunkt des Load Balancer und laden dasselbe Zertifikat auf den Client hoch.

-

Wenn der Client Daten speichern oder abrufen möchte, stellt er über HTTPS eine Verbindung zum Load Balancer-Endpunkt her.

-

StorageGRID antwortet mit dem Serverzertifikat, das einen öffentlichen Schlüssel enthält, und mit einer Signatur auf Grundlage des privaten Schlüssels.

-

Der Client überprüft dieses Zertifikat, indem er die Serversignatur mit der Signatur seiner Kopie des Zertifikats vergleicht. Wenn die Signaturen übereinstimmen, startet der Client eine Sitzung mit demselben öffentlichen Schlüssel.

-

Der Client sendet Objektdaten an StorageGRID.

Beispiel 2: Externer KMS (Key Management Server)

In diesem Beispiel fungiert StorageGRID als Client.

-

Mithilfe der Software für den externen Verschlüsselungsmanagement-Server konfigurieren Sie StorageGRID als KMS-Client und erhalten ein von einer Zertifizierungsstelle signiertes Serverzertifikat, ein öffentliches Clientzertifikat und den privaten Schlüssel für das Clientzertifikat.

-

Mit dem Grid Manager konfigurieren Sie einen KMS-Server und laden die Server- und Client-Zertifikate sowie den privaten Client-Schlüssel hoch.

-

Wenn ein StorageGRID-Node einen Verschlüsselungsschlüssel benötigt, fordert er den KMS-Server an, der Daten des Zertifikats enthält und eine auf dem privaten Schlüssel basierende Signatur.

-

Der KMS-Server validiert die Zertifikatsignatur und entscheidet, dass er StorageGRID vertrauen kann.

-

Der KMS-Server antwortet über die validierte Verbindung.